Bitlocker — это программное обеспечение, разработанное компанией Microsoft, предназначенное для шифрования данных на операционной системе Windows 10. Оно позволяет пользователям защитить свои данные на жестком диске от несанкционированного доступа, даже в случае утери или кражи компьютера.

Принцип работы Bitlocker основан на использовании симметричного блочного шифрования. При включении Bitlocker создает специальный раздел на жестком диске, в котором хранится ключ для расшифровки данных. Этот ключ защищается паролем или другими средствами аутентификации, чтобы предотвратить несанкционированный доступ к данным. Когда пользователь вводит пароль, Bitlocker расшифровывает данные и позволяет операционной системе загрузиться.

Основное преимущество Bitlocker заключается в том, что он обеспечивает полную защиту данных даже при использовании утерянного или украденного компьютера. Дополнительно, Bitlocker поддерживает использование TPM (Trusted Platform Module) — модуля безопасности, который хранит ключи для шифрования данных. TPM гарантирует целостность и безопасность данных, предотвращая взлом или изменение ключей шифрования.

Использование Bitlocker рекомендуется в случае, когда на компьютере хранятся чувствительные или конфиденциальные данные. Оно обеспечивает надежную защиту данных, сохраняя при этом простоту использования и удобство работы с операционной системой Windows 10.

Хотя Bitlocker является эффективным средством защиты данных, рекомендуется также использовать дополнительные методы защиты, такие как двухфакторная аутентификация или использование дополнительного программного обеспечения для шифрования файлов и папок. Все это помогает создать надежную систему защиты данных и обеспечить конфиденциальность информации на компьютере.

Содержание

- Bitlocker Windows 10: защита и безопасность данных

- Как работает Bitlocker

- Как включить Bitlocker и настроить его

Bitlocker Windows 10: защита и безопасность данных

Одной из основных функций Bitlocker является шифрование данных на жестком диске. При активации шифрования, все данные на диске становятся недоступными без правильного пароля или ключа, что обеспечивает безопасность в случае утери или кражи устройства.

Bitlocker также обеспечивает дополнительную защиту данных путем использования Trusted Platform Module (TPM). Это аппаратное устройство, которое хранит ключи шифрования и обеспечивает доверенное выполнение кода. TPM позволяет убедиться, что компьютер не был изменен или скомпрометирован перед загрузкой операционной системы.

Для активации Bitlocker требуется установить пароль или использовать USB-ключ. Это позволяет предоставить доступ только авторизованным пользователям и защищает данные от несанкционированного доступа. Помимо этого, Bitlocker позволяет использовать дополнительные методы аутентификации, такие как смарт-карты или PIN-коды, для повышения безопасности данных.

Bitlocker также предлагает возможности управления, которые позволяют администраторам устанавливать и настраивать политики безопасности для применения шифрования на компьютерах в предприятии. Это обеспечивает контроль и централизованное управление шифрованием данных для всех устройств в сети.

Как видно, Bitlocker в Windows 10 обеспечивает надежную защиту и безопасность данных, позволяя пользователям сохранять свою информацию в тайне и предотвращать несанкционированный доступ к ней. Это полезное средство, которое рекомендуется использовать для шифрования данных на устройствах под управлением Windows 10.

Как работает Bitlocker

Работа Bitlocker основана на использовании алгоритма шифрования AES (Advanced Encryption Standard). При активации Bitlocker генерирует ключ для шифрования данных, который затем сохраняется в Trusted Platform Module (TPM) – встроенном в компьютер чипе безопасности. Если компьютер не имеет TPM, ключ шифрования можно сохранить на внешнем устройстве, таком как флэш-накопитель.

| Преимущества Bitlocker: |

|---|

| 1. Защита данных в случае утери или кражи ноутбука или компьютера. |

| 2. Упрощенный процесс шифрования диска. |

| 3. Возможность защитить всю операционную систему и данные на диске. |

| 4. Возможность использовать разные методы аутентификации, такие как пароль или USB-ключ. |

После активации Bitlocker все данные на диске автоматически шифруются, а при каждом включении компьютера система запрашивает пароль или наличие USB-ключа для доступа к данным. При вводе правильного пароля или подключении USB-ключа, Bitlocker отключается и данные становятся доступными для использования.

Как включить Bitlocker и настроить его

Для включения и настройки Bitlocker на Windows 10 следуйте указанным ниже шагам:

Шаг 1: Проверьте требования системы

Убедитесь, что ваш компьютер соответствует требованиям для использования Bitlocker. Основные требования включают следующее:

- Компьютер должен быть оборудован TPM (Модулем доверенной платформы) версии 1.2 или выше.

- Компьютер должен запускаться с операционной системой Windows 10 Pro, Enterprise или Education.

- Компьютер должен быть подключен к сети электропитания или иметь заряженную батарею.

- Системный диск, на котором размещается операционная система, должен быть форматирован в NTFS.

Шаг 2: Включите Bitlocker

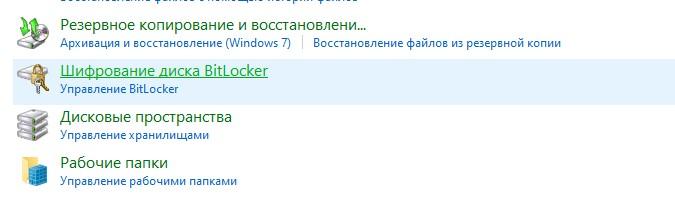

Чтобы включить Bitlocker, откройте «Панель управления», выберите «Система и безопасность» и перейдите в раздел «Bitlocker Drive Encryption». Затем щелкните по разделу диска, который вы хотите зашифровать, и выберите «Включить Bitlocker».

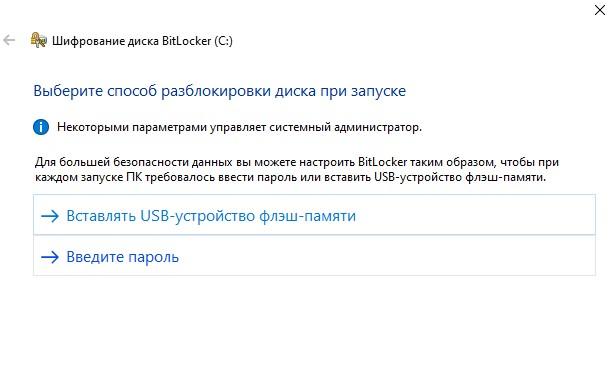

Шаг 3: Настройте пароль или другой метод авторизации

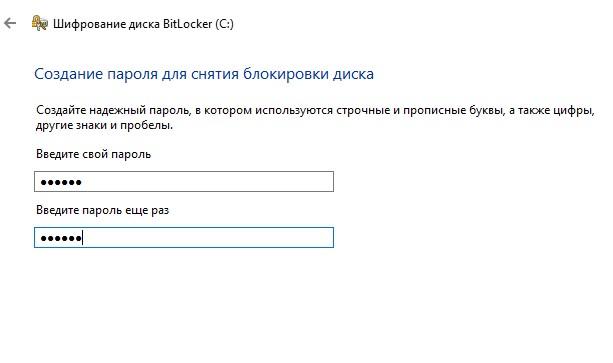

После включения Bitlocker вам будет предложено выбрать метод авторизации. Вы можете выбрать пароль, использование TPM или комбинацию обоих методов. Если выбран пароль, убедитесь, что он уникальный и надежный.

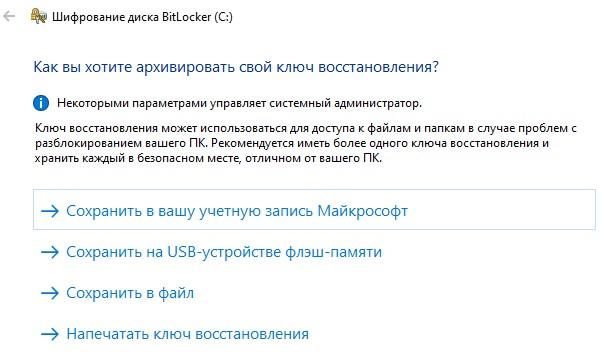

Шаг 4: Создайте резервную копию ключа восстановления

Перед тем как продолжить, рекомендуется создать резервную копию ключа восстановления Bitlocker. Этот ключ позволит вам разблокировать зашифрованный диск в случае утери или забывания пароля. Резервную копию ключа можно сохранить на внешний носитель или распечатать.

Шаг 5: Зашифруйте диск

После настройки метода авторизации и создания резервной копии ключа восстановления, нажмите «Вперед» и дождитесь зашифровки диска. В зависимости от размера диска и количества данных этот процесс может занять некоторое время.

Шаг 6: Доступ к зашифрованному диску

После завершения зашифровки диска, Windows автоматически попросит вас ввести пароль или использовать другой метод авторизации при каждом запуске компьютера. Убедитесь, что вы помните свой пароль или имеете доступ к ключу восстановления для разблокировки диска.

Время на прочтение

8 мин

Количество просмотров 178K

По мнению специалистов, именно кража ноутбука является одной из основных проблем в сфере информационной безопасности (ИБ).

В отличие от других угроз ИБ, природа проблем «украденный ноутбук» или «украденная флешка» довольно примитивна. И если стоимость исчезнувших устройств редко превышает отметку в несколько тысяч американских долларов, то ценность сохраненной на них информации зачастую измеряется в миллионах.

По данным Dell и Ponemon Institute, только в американских аэропортах ежегодно пропадает 637 тысяч ноутбуков. А представьте сколько пропадает флешек, ведь они намного меньше, и выронить флешку случайно проще простого.

Когда пропадает ноутбук, принадлежащий топ-менеджеру крупной компании, ущерб от одной такой кражи может составить десятки миллионов долларов.

Как защитить себя и свою компанию?

Мы продолжаем цикл статей про безопасность Windows домена. В первой статье из цикла мы рассказали про настройку безопасного входа в домен, а во второй — про настройку безопасной передачи данных в почтовом клиенте:

- Как при помощи токена сделать Windows домен безопаснее? Часть 1.

- Как при помощи токена сделать Windows домен безопаснее? Часть 2.

В этой статье мы расскажем о настройке шифрования информации, хранящейся на жестком диске. Вы поймете, как сделать так, чтобы никто кроме вас не смог прочитать информацию, хранящуюся на вашем компьютере.

Мало кто знает, что в Windows есть встроенные инструменты, которые помогают безопасно хранить информацию. Рассмотрим один из них.

Наверняка, кто-то из вас слышал слово «BitLocker». Давайте разберемся, что же это такое.

Что такое BitLocker?

BitLocker (точное название BitLocker Drive Encryption) — это технология шифрования содержимого дисков компьютера, разработанная компанией Microsoft. Она впервые появилась в Windows Vista.

С помощью BitLocker можно было шифровать тома жестких дисков, но позже, уже в Windows 7 появилась похожая технология BitLocker To Go, которая предназначена для шифрования съемных дисков и флешек.

BitLocker является стандартным компонентом Windows Professional и серверных версий Windows, а значит в большинстве случаев корпоративного использования он уже доступен. В противном случае вам понадобится обновить лицензию Windows до Professional.

Как работает BitLocker?

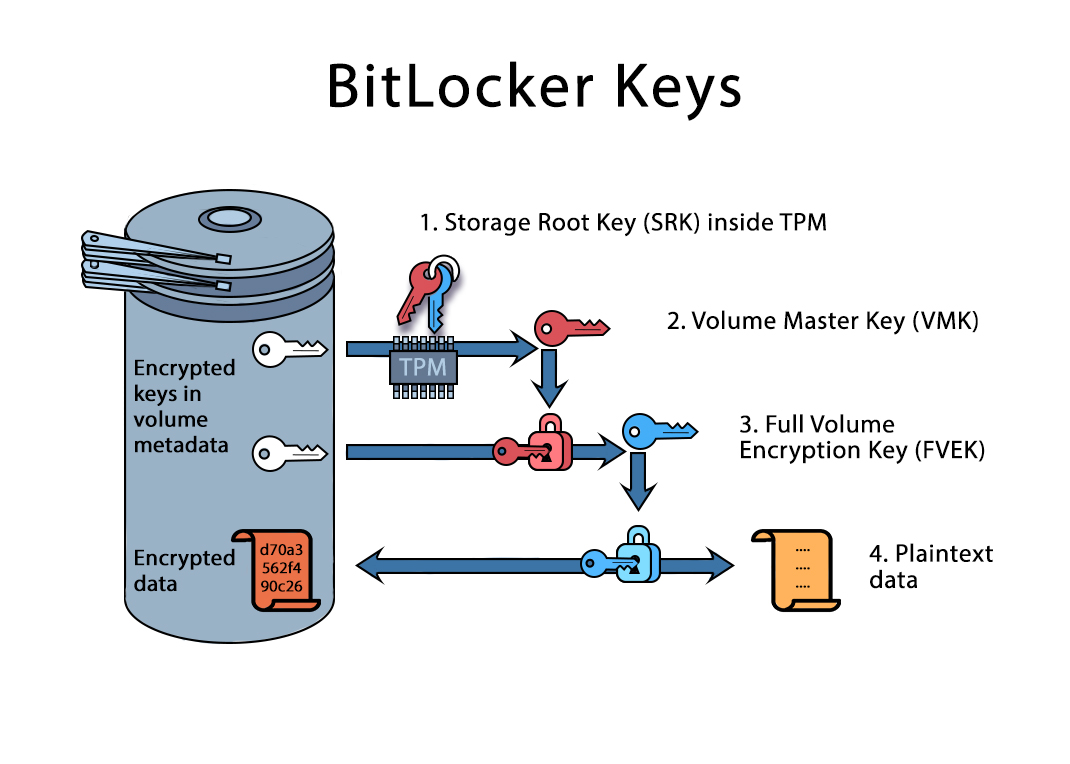

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске.

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

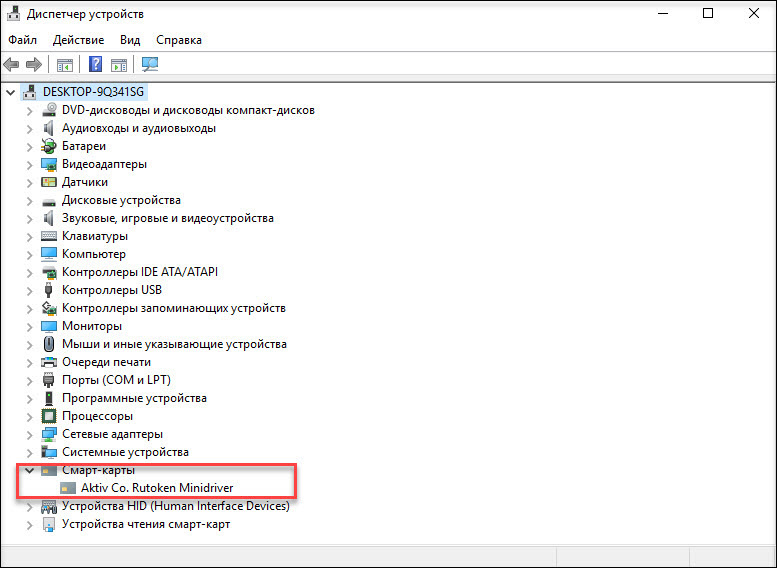

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

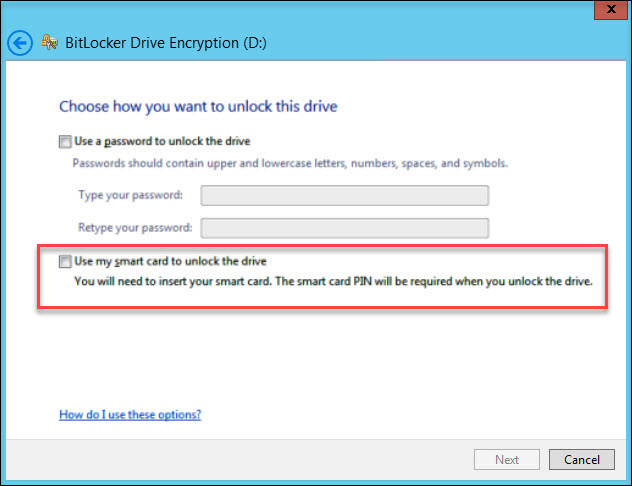

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен.

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

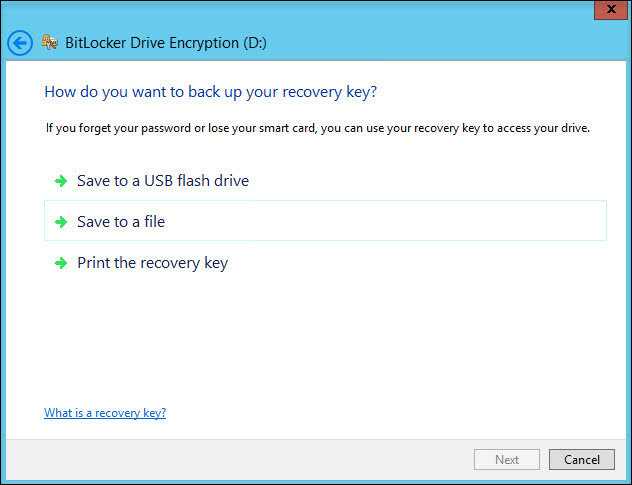

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Как восстановить данные, зашифрованные BitLocker, если токен потеряли?

Если вы хотите открыть зашифрованные данные в Windows

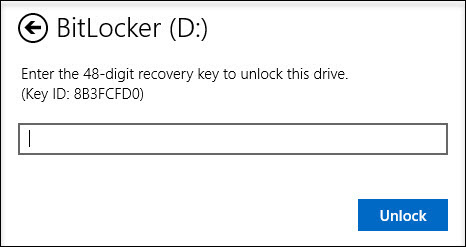

Для этого понадобится ключ восстановления, который мы распечатали ранее. Просто вводим его в соответствующее поле и зашифрованный раздел откроется.

Если вы хотите открыть зашифрованные данные в системах GNU/Linux и Mac OS X

Для этого необходима утилита DisLocker и ключ восстановления.

Утилита DisLocker работает в двух режимах:

- FILE — весь раздел, зашифрованный BitLocker, расшифровывается в файл.

- FUSE — расшифровывается только тот блок, к которому обращается система.

Для примера мы будем использовать операционную систему Linux и режим утилиты FUSE.

В последних версиях распространенных дистрибутивов Linux, пакет dislocker уже входит в состав дистрибутива, например, в Ubuntu, начиная с версии 16.10.

Если пакета dislocker по каким-то причинам не оказалось, тогда нужно скачать утилиту DisLocker и скомпилировать ее:

tar -xvjf dislocker.tar.gz

Откроем файл INSTALL.TXT и проверим, какие пакеты нам необходимо доустановить.

В нашем случае необходимо доустановим пакет libfuse-dev:

sudo apt-get install libfuse-dev

Приступим к сборке пакета. Перейдем в папку src и воспользуемся командами make и make install:

cd src/

make

make install

Когда все скомпилировалось (или вы установили пакет) приступим к настройке.

Перейдем в папку mnt и создадим в ней две папки:

- Encrypted-partition— для зашифрованного раздела;

- Decrypted-partition — для расшифрованного раздела.

cd /mnt

mkdir Encrypted-partition

mkdir Decrypted-partition

Найдем зашифрованный раздел. Расшифруем его с помощью утилиты и переместим его в папку Encrypted-partition:

dislocker -r -V /dev/sda5 -p recovery_key /mnt/Encrypted-partition</b>(вместо recovery_key подставьте свой ключ восстановления)

Выведем на экран список файлов, находящихся в папке Encrypted-partition:

ls Encrypted-partition/

Введем команду для монтирования раздела:

mount -o loop Driveq/dislocker-file Decrypted-partition/

Для просмотра расшифрованного раздела перейдем в папку Encrypted-partition.

Резюмируем

Включить шифрование тома при помощи BitLocker очень просто. Все это делается без особых усилий и бесплатно (при условии наличия профессиональной или серверной версии Windows, конечно).

Для защиты ключа шифрования, которым шифруется диск, можно использовать криптографический токен или смарт-карту, что существенно повышает уровень безопасности.

Безопасность данных на компьютере — одна из главных прерогатив для многих пользователей. Комплексный подход — это защитить от стороннего вмешательства весь жесткий диск. Сделать это можно с помощью стандартного средства шифрования в Windows 10.

Чем эффективна такая защита

Зачем выполнять шифрование данных, если есть учетная запись пользователя с паролем? На самом деле это самая простая защита, которую могут сломать даже новички, четко выполняя действия определенной инструкции.

Проблема заключается в том, что злоумышленник может использовать загрузочную флешку и получить доступ к файлам и реестру операционной системы. Далее всего в несколько действий легко узнать введенный пароль или просто отключить его и получить доступ к рабочему столу.

Вопрос защиты файлов будет особенно важен для корпоративного сектора. Например, только в США ежегодно в аэропортах теряются больше 600 тысяч ноутбуков.

Стоит отметить, что с помощью встроенного средства BitLocker шифруются даже флеш-накопители, поскольку они распознаются системой как отдельные тома. При необходимости можно создать виртуальный диск VHD с важными данными и шифровать его, а сам файл хранить на обычной флешке.

Будет ли тормозить?

Шифрование всего диска действительно скажется на производительности системы, в частности, на скорости чтения/записи данных. Тесты различных пользователей показывают, что на относительно современном железе падение скорости на SSD — не более 10%, у жестких дисков падения могут быть больше.

Например, на ноутбуке Dell Inspiron 15 7577 с процессором i7-7700HQ и накопителем Samsung 950 Pro с 256 ГБ разница в ежедневном использовании будет практически незаметна.

Средство BitLocker использует шифрование AES 128/256. Соответственно, задействуются вычислительные ресурсы процессора. Если вы используете старые модели на 1-2 ядра, то BitLocker или аналогичный софт может ухудшить производительность.

Использование BitLocker при наличии чипа TPM

Чип TPM (Trusted Platform Module) — это специальный модуль, в котором хранятся криптографические ключи для защиты информации. Обычно он располагается на материнской плате, но далеко не каждая модель оснащается TPM. Ключ для расшифровки логического тома выдается только в коде загрузчика ОС, поэтому злоумышленникине смогут достать его непосредственно из жесткого диска.

Чтобы проверить, есть ли на вашем компьютере или ноутбуке модуль TPM, в окне «Выполнить» введите команду «tpm.msc».

При наличии чипа вы увидите окно с основной информацией, включая состояние модуля и версию.

Перед использованием системы шифрования TPM модуль необходимо инициализировать по следующей инструкции:

1. В панели управления зайдите в раздел «Шифрование диска BitLocker».

2. Напротив системного диска кликните по строке «Включить BitLocker». Система начнет проверку на соответствие конфигурации компьютера.

3. В следующем окне система предупредит пользователя, что для продолжения процесса будут выполнены два действия: активация оборудования безопасности и последующий запуск шифрования. Необходимо нажать «Далее».

4. Для включения TPM система попросит перезагрузить компьютер, поэтому нажмите соответствующую кнопку.

5. При следующей загрузке перед пользователями появится окно активации чипа TPM. Нажмите соответствующую клавишу для подтверждения (в данном случае F1).

6. Как только Windows прогрузится, мастер шифрования продолжит свою работу и предложит следующее меню с выбором места сохранения ключа восстановления.

Данные логического тома будут зашифрованы, а для разблокировки вам придется ввести пароль от учетной записи. При попытке войти в систему через загрузочную флешку или путем перемещения HDD в другой компьютер посторонние не смогут получить доступ к вашим данным. Ключ доступа будет надежно спрятан в TPM модуле.

Преимущество TPM заключается в простоте настройки и высокой безопасности — ключи хранятся в отдельной микросхеме. С другой стороны, если злоумышленники каким-либо образом узнают пароль от учетной записи, то без проблем смогут зайти в нее даже с шифрованием.

Шифрование BitLocker без модуля TPM

Что делать, если при вводе команды «tpm.msc» TPM модуль не был найден? Использовать BitLocker вы сможете по-прежнему, но теперь ключ вам придется сохранять в другом месте.

Для активации BitLocker следуйте инструкции:

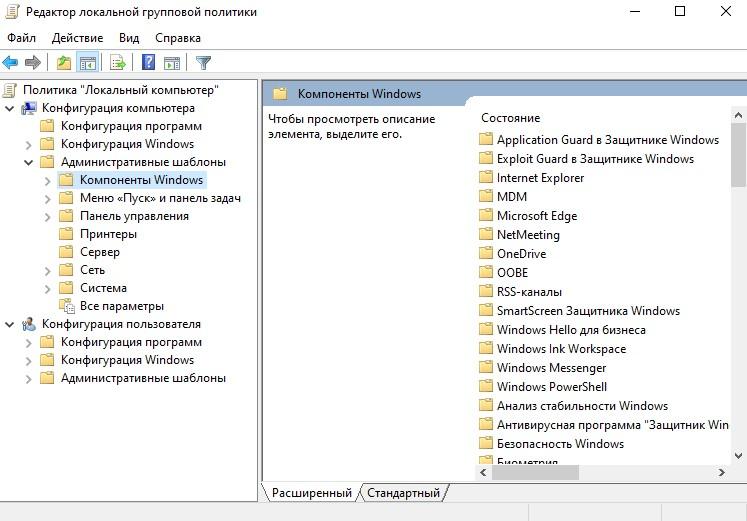

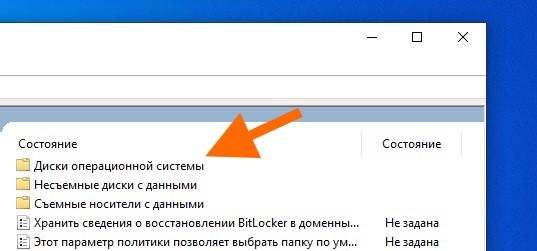

1. Перейдите в меню групповых политик. В окне выполнить введите «gpedit.msc» и нажмите Enter. Необходимо открыть раздел «Конфигурация компьютера», а в нем перейти по «Административные шаблоны» и далее открыть «Компоненты Windows».

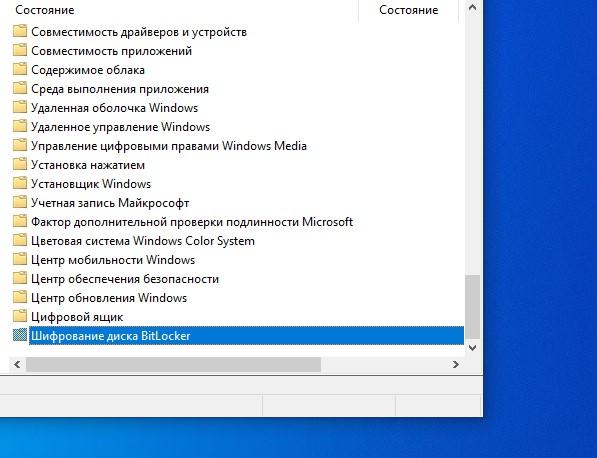

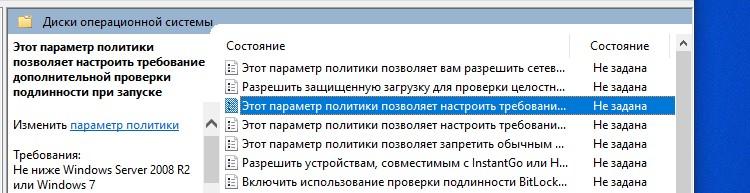

2. В компонентах найдите папку «Шифрование диска» и выберите подпункт «Диски операционной системы». Перейдите на вкладку «Стандартный» и дважды кликните ЛКМ по строке «Этот параметр позволяет настроить требования дополнительной проверки подлинности» (выделен на скриншоте).

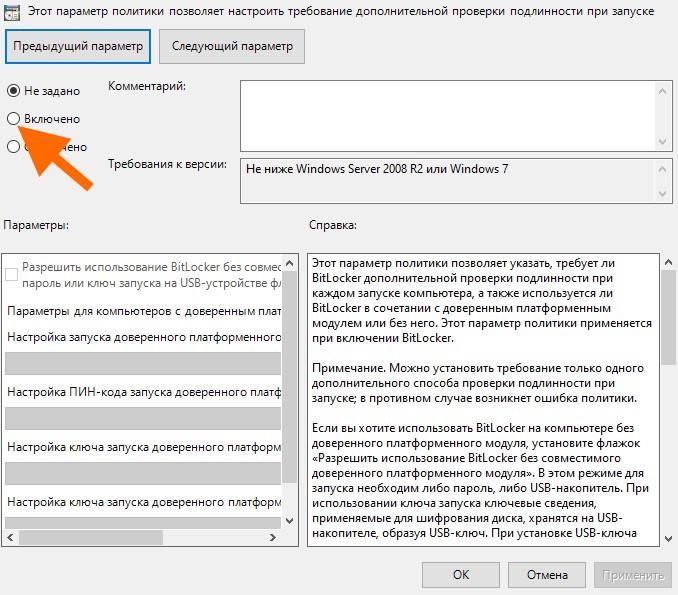

3. Параметр необходимо перевести в состояние «Включено», а также поставить галочку в строке «Использовать BitLocker без совместимого TPM». Для сохранения изменений нажмите кнопку «Применить» и OK.

На этом настройка групповой политики завершена, и пользователи могут защититься стандартным средством шифрования BitLocker. Как и в предыдущей инструкции, вам необходимо перейти в раздел шифрования и включить BitLocker для системного или другого диска, на котором вы собираетесь зашифровать данные.

Меню настройки будет немного отличаться от вышеописанного:

1. Уже на первом окне вас попросят выбрать способ разблокировки диска. Пароль аналогичен предыдущей защите, вам будет достаточно ввести его при входе в учетную запись. Более надежный способ — флешка + PIN. Для входа в систему вам придется также вставить накопитель в USB-порт, после чего ввести пароль.

2. Если вы указали flash-накопитель, то система предложит выбрать его. В случае с паролем вам достаточно дважды ввести его и перейти в следующее окно.

3. Пользователь должен выбрать, куда сохранить ключ восстановления. Поскольку на шифруемый диск его записать нельзя, то доступны 4 варианта: учетная запись Майкрософт, флеш-накопитель, в качестве отдельного файла на другом диске или просто распечатать.

4. Выберем «Сохранить в файл». В этом случае достаточно указать место и убедиться, что соответствующий txt файл появился по указанному пути.

5. Выберите, как будет шифроваться диск — полностью или только занятая информацией часть. Второй вариант оптимален для новых ПК, на которых только недавно был установлен весь необходимый софт.

6. Выбор режима шифрования. Для несъемных накопителей укажите «новый», но для флешек или переносимых HDD лучше выбрать «Режим совместимости», чтобы при необходимости получить доступ к файлам на другом компьютере.

7. После завершения настроек в трее появится иконка BitLocker. Кликните по ней и подтвердите перезагрузку компьютера.

8. После перезагрузки начнется процесс шифрования, а его прогресс можно узнать из соответствующего значка в трее.

Теперь диск зашифрован и при каждом включении Windows будет просить ввести пароль BitLocker. Это относится и к съемным накопителям, если они были зашифрованы таким способом.

В разделе шифрования также появятся подробные настройки, где вы сможете удалить или сменить пароль, приостановить защиту, архивировать ключ восстановления или отключить шифрование.

Неправильный ввод пароля несколько раз приведет к блокировке, и получить доступ к диску можно будет только с помощью ключа восстановления

Самыми надежными считаются специальные смарт-карты, которые визуально выглядят как обычные флешки. Однако они имеют специальные библиотеки и отображаются отдельными устройствами в диспетчере задач. Соответственно, воспроизвести смарт-карту намного сложнее в отличие от обычной флешки-ключа.

Альтернативы BitLocker

Если по каким-либо причинам стандартная система шифрования вас не устраивает или в вашей редакции Windows ее просто нет, то можно воспользоваться сторонним софтом.

Однако будьте осторожны. Во-первых, сторонние программы в отличие от системных средств могут ощутимо сказываться на производительности компьютера, особенно, если они не оптимизированы под конкретные ОС. Во-вторых, нет гарантий, что такой софт не имеет уязвимостей, которыми могут воспользоваться злоумышленники или даже разработчики.

BitLocker Anywhere

Популярный софт для шифрования дисков, работающий под операционными системами Windows 7/8/10 различных редакций. У софта есть пробная версия на 15 суток, однако в ней запрещено шифровать системный раздел, поэтому пользователи смогут защитить только флешки и другие логические тома жесткого диска.

Базовая версия стоит 14,99$, а профессиональная с возможностью шифровать тома больше 2 ТБ — 19,99$. В функционал BitLocker Anywhere входит шифрование и дешифрование дисков, создание ключей восстановления с их экспортом. По сути, это аналог стандартному BitLocker с технической поддержкой со стороны разработчиков. Очевидный минус — в качестве защиты доступен только пароль, никаких смарт-карт или USB Flash здесь нет.

Для шифрования достаточно выбрать диск, указать пароль, место для сохранения ключа восстановления и дождаться окончания процесса. Интерфейс на английском языке, но программой можно пользоваться даже с минимальными знаниями иностранного.

7 zip

Если вы предпочитаете создавать VHD-образы и при необходимости подключать их к системе, то для шифрования вполне подойдет обычный архиватор 7zip.

Выберите виртуальный образ жесткого диска (формат VHD/VHDX) и нажмите «Добавить в архив». Далее в окне настроек укажите имя, пароль для шифрования и метод (желательно, AES-256).

Теперь для дешифровки вам придется ввести пароль и только потом монтировать VHD файл.

Нюансы восстановления зашифрованного диска

Что делать, если Windows с зашифрованным логическим диском не запускается? Это не проблема, если у вас есть необходимые данные доступа. Чтобы снять блокировку BitLocker, вам следует иметь хотя бы один из следующих элементов:

- пароль шифрования BitLocker, который вы вводили в самом начале;

- ключ восстановления (его предлагали сохранить на флешке, в учетной записи или распечатать);

- USB-ключ запуска системы, если вы использовали флешку.

Если ничего этого у вас нет, то про данные можно забыть и единственный способ вернуть диск — отформатировать его. Конечно, есть специфические способы «выловить» ключ среди метаданных или дампа оперативной памяти, но и они не дают стопроцентной гарантии успеха, не говоря о сложности реализации. К этим методикам могут прибегать специализированные сервисы.

Если Windows не прогружается, то вам необходимо запустить среду восстановления, или воспользоваться установочным диском. Если это возможно, запустите командную строку (для стандартных средств Windows это команда Shift+F10). Теперь выполните следующие действия:

- Проверьте состояние зашифрованных дисков командой «manage-bde –status». Если все хорошо, то должна появиться надпись с BitLocker Drive Encryption: Volume X, где вместо Х буква зашифрованного тома.

- Далее разблокируйте диск командой «manage-bde -unlock D: -pw». Вас попросят ввести пароль.

- После успешной дешифровки появится соответствующее окно и можно приступить к восстановлению.

Если пароль не известен, то можно использовать ключ восстановления, напечатав в командной строке:

repair-bde F: G: -rp 481385-559146-955173-133053-357710-316682-137633-983682 –Force

В этом случае поврежденные данные с диска F будут перекопированы на диск G, при этом последний должен быть по объему больше диска F. Ключ восстановления — это 48-цифровой код, который и печатается в этой команде.

Для flash-ключа формата «.bek», который в данном примере находится на флешке I, используется следующая строка:

repair-bde F: G: -rk I:\3F449834-943D-5677-1596-62C36BA53564.BEK –Force

Перед открытием расшифрованного диска обязательно выполните проверку на ошибки стандартной командой Chkdsk.

Полный обзор встроенной утилиты для шифрования данных. Рассказываем, что такое BitLocker, зачем он нужен и как им пользоваться.

Речь идет о специализированном программном обеспечении компании Microsoft. Его ключевая задача зашифровать содержимое жестких дисков, установленных в компьютер. Это необходимо для их защиты даже в случае утери устройства.

Что такое шифрование?

Если не вдаваться в подробности, то шифрование — это процесс сокрытия содержимого жесткого диска или отдельных файлов за специальным ключом, который практически невозможно подобрать извне.

После шифрования все файлы на диске представляются в видоизмененном виде, и их может просматривать только владелец.

Для чего это все нужно?

Шифрование помогает скрыть файлы от потенциальных злоумышленников. Например, если кто-то украдет ваш ноутбук или компьютер. Для преступника не составит труда извлечь из устройства накопитель, а потом подключить его к другому компьютеру и достать оттуда что заблагорассудится.

Если же файлы на диске окажутся зашифрованы, то злоумышленник не сможет их использовать. Без ключа расшифровать их не получится. А ключ будет только у владельца, то есть у вас.

Так можно спасти все личные данные и оставить потенциальных грабителей без компромата и личных данных.

Требования для настройки шифрования в Windows

Настройка шифрования не составляет особого труда. Но перед тем как начать, следует проверить, соблюдены ли минимальные системные требования.

BitLocker работает со следующими операционными системами:

- Windows 7 (Enterprise и Ultimate версии),

- Windows 8 (Pro и Enterprise версии),

- Windows 10 (Pro, Enterprise версии и версия для образовательных учреждений).

Так что, возможно, вам придется обновить свой компьютер до самого свежего программного обеспечения.

Помимо этого в вашем компьютере должен быть микрочип Trusted Platform Module (или сокращенно TPM). Это специальный процессор, обеспечивающий поддержку шифрования. Его ставят почти во все современные компьютеры и ноутбуки.

Одного лишь наличия TPM недостаточно. Его должен поддерживать установленный BIOS. Также ваша версия BIOS должна поддерживать работу с внешними USB-устройствами (с этим проблем возникнуть не должно).

На жестком диске компьютера должно быть два раздела в формате NTFS: один — с установленной Windows и системными компонентами, второй с остальными файлами (в более свежих версиях ОС это условие соблюдать не обязательно).

Также у вас должен быть бесперебойный доступ к электричеству. В процессе шифрования компьютер не должен выключаться. Из-за этого могут повредиться системные файлы.

Проверяем компьютер на наличие поддержки BitLocker

Чтобы убедиться в том, что ваша система поддерживает шифрование:

- Открываем меню «Пуск».

Кликаем по иконке в виде логотипа Windows или нажимаем на аналогичную клавишу на клавиатуре

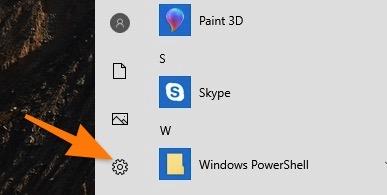

- Затем переходим в параметры системы.

Нам нужен значок в виде шестеренки

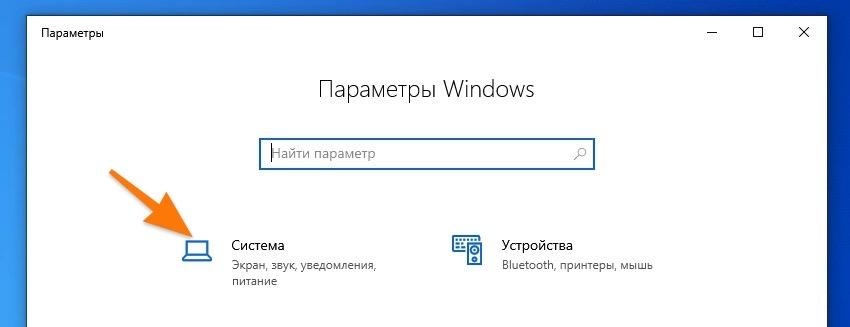

- В открывшемся окне ищем подменю «Система» и открываем его.

Нам нужен самый первый пункт

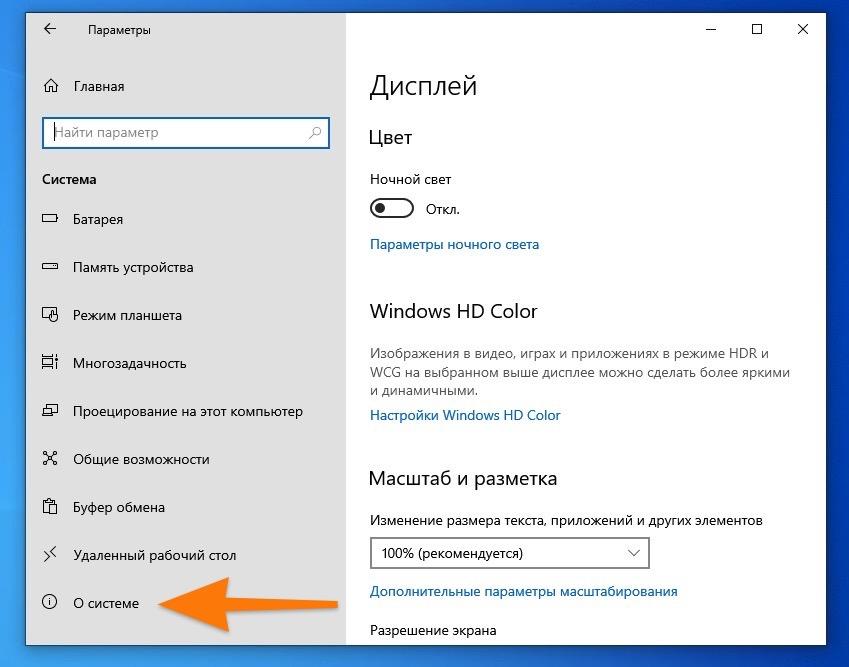

- Листаем список в боковой панели до вкладки «О системе» и переходим туда.

Нужный раздел находится в конце списка

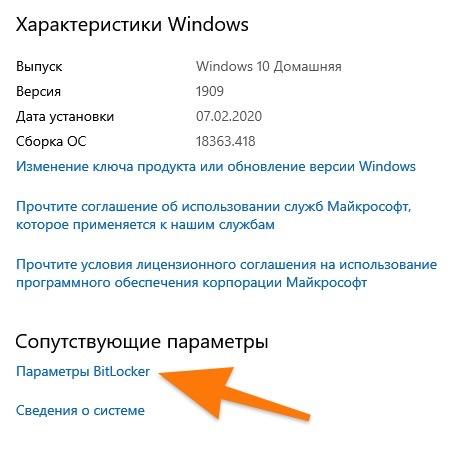

- В правой части дисплея ищем блок «Сопутствующие параметры», а в ней строчку «Параметры BitLocker». Кликаем по ней.

Так выглядят настройки шифрования в компьютере

Если при нажатии на эту строчку открывается предложение приобрести новую версию Windows или выходит ошибка, значит, шифрование не поддерживается. В противном случае откроется «Панель управления», где можно включить BitLocker.

Также в этом разделе может быть отдельный блок «Шифрование устройства» с кнопкой «Включить» (в старых версиях Windows). Он также говорит о том, что данные на жестком диске можно зашифровать с помощью BitLocker.

Проверяем, есть ли в компьютере чип TPM

Сейчас почти все новые компьютеры оснащаются необходимым для шифрования железом. Но на всякий случай стоит проверить самостоятельно, имеется ли в нем TPM или нет.

Для этого:

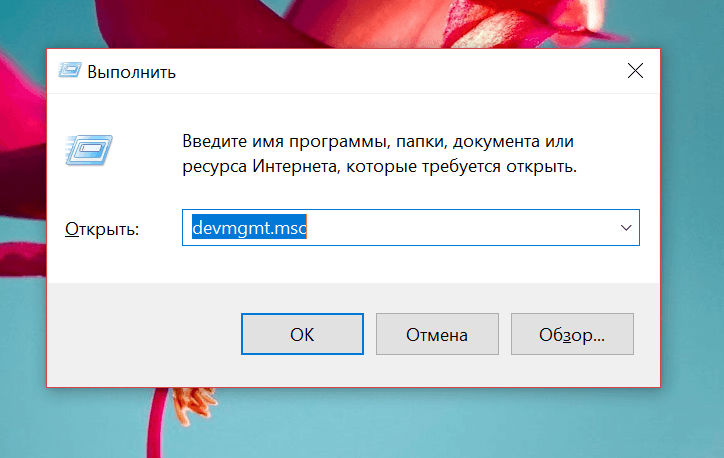

- Одновременно нажимаем клавиши Win + R, находясь на пустом рабочем столе.

- В появившемся окошке вводим слово devmgmt.msc и нажимаем клавишу «Ввод» (Enter).

Это короткий путь к диспетчеру устройств

- Ищем в списке раздел «Устройства безопасности» и открываем его.

Если внутри есть устройство Trusted Platform Module, то идем дальше. Если нет, то пользуемся обходным путем (о нем сказано ниже в статье) или покупаем новое устройство с нужным микрочипом.

Как включить BitLocker?

Теперь переходим непосредственно к включению BitLocker и шифрованию.

Будем использовать старый метод, так как он более универсальный и подходит для старых версий Windows.

Чтобы это сделать:

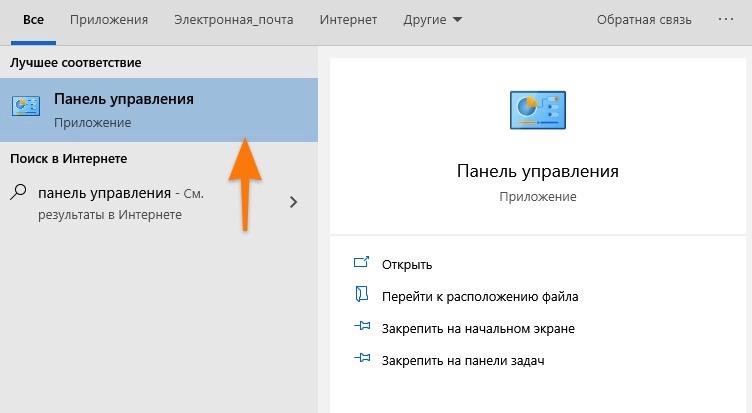

- Кликаем по иконке в виде лупы на панели задач, чтобы включить встроенный поисковик.

- Ищем с помощью него программу «Панель управления» и запускаем ее.

Вот нужное приложение

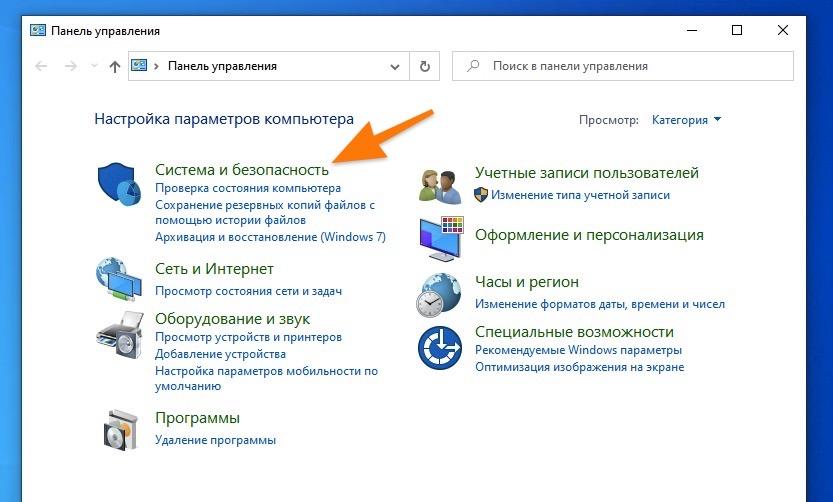

- Затем переходим в раздел «Система и безопасность».

Нам нужен первый пункт настроек

- Внутри находим пункт «Шифрование диска BitLocker» и открываем его.

Кликаем по этой строчке

- Перед вами появится список подключенных жестких дисков. Справа от каждого будет кнопка «Включить BitLocker». Нажимаем на нее.

Тут же будет раздел BitLocker To Go. В нем отображаются все внешние диски, подключенные к компьютеру. Их тоже можно шифровать (точнее данные на них).

- BitLocker попросит выбрать способ разблокировки диска. Да, после шифрования он блокируется, а вам каждый раз придется снимать защиту. Даже после простого перезапуска системы. Можно выбрать разблокировку с помощью пароля или с помощью USB-флешки. Первый вариант проще.

Флешка может выступать в роли физического ключа безопасности для разблокировки диска

В моем примере рассматривается вариант только с паролем.

- Нужно ввести сложный пароль: как минимум восемь знаков, хотя бы одна большая буква, одна маленькая, цифры, символы и так далее. Ну и запомните его обязательно.

Пароль должен быть достаточно сложным

- После этого система предложит несколько вариантов хранения специального ключа дешифрования. Можно сохранить его отдельным файлом, напечатать на бумаге или сделать частью учетной записи Microsoft. Выбираем вариант по душе и жмем «Далее».

Сохраняем ключ восстановления удобным способом

- На следующем этапе выбираем, какие данные нужно шифровать: либо все, что есть на диске, либо только используемые. Первый вариант надежнее. Второй — быстрее. Жмем «Далее»

- Затем указываем тип шифрования: «новый» или в «режиме совместимости». Первый подходит для использования на одном компьютере. Второй — для дисков, которые будут подключаться к другим устройствам.

- Потом ставим галочку напротив пункта «Запустить проверку системы BitLocker» и нажимаем на кнопку «Продолжить».

На этом все. После следующей перезагрузки данные будут защищены, и для работы с компьютером придется ввести выбранный ранее пароль.

На самом деле, процесс шифрования длится гораздо дольше. Он будет протекать в фоновом режиме на протяжении нескольких часов или даже дней. Все зависит от количества данных и размера жесткого диска.

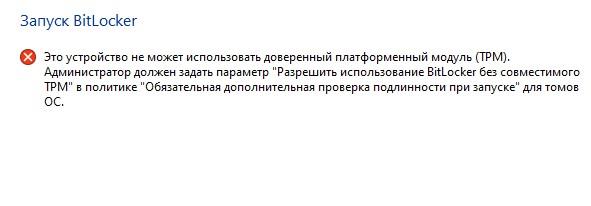

Обходим ошибку, связанную с отсутствием TPM

Есть способ обойти это требование и зашифровать диск даже без специального аппаратного элемента.

Вот, что мы увидим, если в компьютере нет TPM

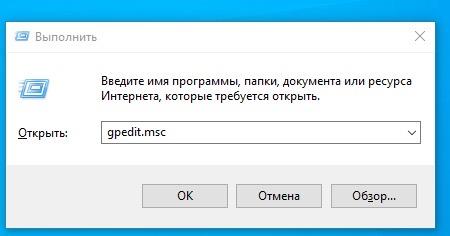

Чтобы обойти ошибку:

- Одновременно нажимаем клавиши Win + R.

- В появившемся окошке вводим названием утилиты gpedit.msc и нажимаем на клавишу Enter. См. также: всё о gpedit.msc в Windows 10.

Заходим в редактор групповой политики

- Откроется редактор локальной групповой политики. Ищем в нем раздел «Конфигурация компьютера» и открываем.

- Затем переходим в подраздел «Административные шаблоны».

Нужное меню находится тут

- В правой части меню разыскиваем папку «Шифрование диска BitLocker» и кликаем по ней.

Тут хранятся настройки шифрования

- После этого открываем директорию «Диски операционной системы».

Тут находятся опции, касающиеся дисков

- Потом ищем в правой части окна пункт «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и нажимаем на него дважды.

Нужный нам пункт третий по счету

- В открывшемся окне ставим галочку напротив пунктов «Включено» и «Разрешить использовать BitLocker без совместимого…».

На этом все

Теперь можно заново настраивать шифрование (как это описано в разделе «Как включить BitLocker»).

Шифруем один диск (раздел) с помощью командной строки

Есть способ «повесить замок» на один из дисков без перезагрузки. И без использования графического интерфейса. Все можно реализовать через командную строку Windows, задействовав лишь одну простую команду.

Для этого:

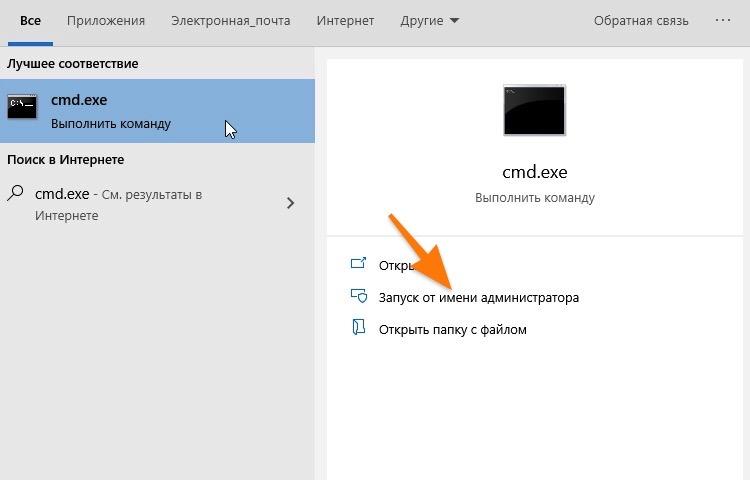

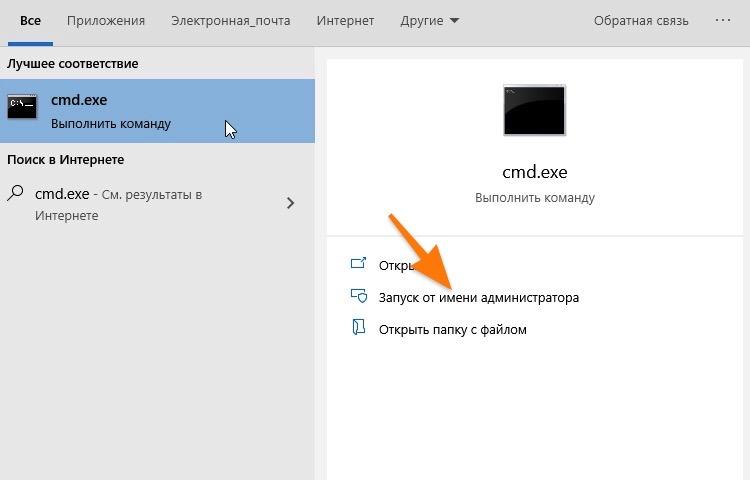

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Обратите внимание на способ включения

- В открывшейся командной строке вводим команду manage-bde -lock буква диска, который надо зашифровать: -forcedismount.

Все. Данные на диске теперь зашифрованы и надежно защищены. Без пароля к ним не подобраться.

Заметьте. Это делается уже после базовой настройки BitLocker, где вы указываете способ разблокировки и сохраняете специальный ключ для дешифровки.

Отключаем шифрование

С отдельных дисков можно снять шифрование. Причем сделать это куда проще, чем заблокировать их.

Чтобы это сделать:

- Открываем «Проводник».

- Кликаем правой кнопкой мыши по иконке раздела, с которого нужно снять блокировку.

- В появившемся контекстном меню выбираем пункт «Управление BitLocker».

- Откроется окно проверки. Вводим в него пароль для разблокировки диска.

- Затем нажимаем на кнопку «Разблокировать».

То же самое можно сделать, используя командную строку.

Для этого:

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Нужны права администратора

- В открывшейся командной строке вводим команду manage-bde -unlock буква диска, который надо разблокировать: -password.

- Откроется окошко для ввода пароля. Вводим его и нажимаем на кнопку «Разблокировать».

Все. После перезагрузки больше не понадобится пароль для разблокировки.

Что делать, если потерялся ключ восстановления BitLocker

Этот ключ — многострочный код, который генерируется для каждого диска отдельно при первичной настройке шифрования. С помощью него можно снять защиту с диска, даже если вы потеряли флешку для разблокировки или забыли пароль, который придумали для снятия шифрования на постоянной основе.

Утеря этого ключа чревата потерей доступа к диску навсегда. Поэтому очень важно хранить его в надежном месте.

Если вы сохранили ключ на компьютере, то его можно отыскать по запросу BitLocker+Recovery+Key+индивидуальный номер. Введите подобный запрос в поисковик Windows и отыщите файл в формате .BEK. Тут и хранится ключ.

Я рекомендую еще на этапе шифрования привязать ключ к своей учетной записи Microsoft. Так больше шансов сохранить его и не потерять. Этот вариант вполне подходит пользователям, которым не нужно прятать на компьютере коммерческую тайну или какой-то серьезный компромат.

Выключаем BitLocker

Шифрование диска отключается примерно так же, как и включается.

- Для начала выполняем первые шаги из раздела «Как включить BitLocker», чтобы зайти в меню «Шифрование диска BitLocker» (то, что в панели управления).

- Вместо кнопки «Включить BitLocker». Там появится кнопка «Отключить BitLocker. Нажимаем на нее.

- В появившемся диалоговом окне снова нажимаем «Отключить BitLocker».

Все. В течение нескольких часов диск дешифруется. Скорость выполнения этой процедуры зависит от того, насколько у вас быстрый жесткий диск.

Post Views: 2 445

BitLocker — одно из наиболее продвинутых и, наверное, самое популярное решение для шифрования дисков. BitLocker подробно документирован и отлично изучен. Время от времени в механизме обнаруживались уязвимости, но область их использования была весьма специфичной, а сами уязвимости исправлялись с очередным обновлением Windows. Тома BitLocker могут быть защищены одним или несколькими предохранителями, такими как аппаратный TPM, пароль пользователя, USB-ключ или их комбинация. Атака на пароль возможна только в одном из этих случаев, в то время как другие средства защиты требуют совсем другого набора атак. В этой статье мы подробно расскажем о механизмах защиты BitLocker и о подходах, которые можно использовать для расшифровки томов.

Как устроено шифрование диска

Для шифрования диска BitLocker последовательно использует несколько разных ключей, каждый из которых служит своей цели.

В документации Microsoft описано, что данные на диске шифруются специальным ключом, который называется полным ключом шифрования тома. Этот ключ, в свою очередь, шифруется основным ключом тома. Уже основной ключ тома будет зашифрован при помощи одного из нескольких возможных методов в зависимости от типа протектора (двоичного ключа, пароля или модуля TPM).

Полный ключ шифрования тома шифруется основным ключом тома и хранится в заголовке зашифрованного диска (так называемые «метаданные шифрования»). Основной ключ тома также хранится на зашифрованном диске; он тоже зашифрован. Для шифрования основного ключа тома используется пароль пользователя (если речь идёт о сменном носителе), двоичный ключ или сертификат либо данные модуля TPM.

Что происходит, если защита BitLocker приостанавливается или пользователь отключает защиту, решив «расшифровать» диск? В этом случае данные физически не расшифровываются и не перезаписываются; однако система сохраняет в незащищённом виде ключ, которым шифруется основной ключ тома.

С точки зрения Microsoft, такая процедура хранения гарантирует, что основной ключ тома никогда не хранится без шифрования и всегда защищён, если не отключено шифрование BitLocker. Для обеспечения избыточности система сохраняет ещё две копии ключей в разных местах на диске.

Если вам кажется, что схема шифрования BitLocker избыточно усложнена, то это не так. Использованная схема позволяет, к примеру, мгновенно изменить пароль от тома без перешифровки всего содержимого. Кроме того, удаление всего нескольких килобайт метаданных шифрования сделает расшифровку данных абсолютно невозможной, что позволяет быстро и безопасно очищать зашифрованные накопители без длительной процедуры перезаписи данных.

Где хранятся все эти ключи? Полный ключ тома, защищённый основным ключом тома, хранится в заголовке контейнера (и двух дополнительных местах на диске) в зашифрованном виде. Это хранилище мы называем метаданными шифрования, и именно эти данные извлекают продукты Elcomsoft Forensic Disk Decryptor и Elcomsoft System Recovery для последующих атак. Основной ключ тома, зашифрованный паролем или другим протектором, сохраняется в них же. А вот протектор (пароль пользователя, данные модуля TPM, двоичный ключ или сертификат) в составе контейнера не хранятся: именно эти данные будут использованы для расшифровки цепочки ключей и, соответственно, данных на диске.

Методы защиты

Как мы выяснили, основной ключ тома может быть зашифрован различными протекторами. Некоторые из этих протекторов – аппаратные; чтобы разблокировать том и расшифровать данные, вам понадобится компьютер пользователя (и, в зависимости от типа атаки, аутентифицированная сессия Windows); атака на пароль методом перебора будет невозможна. Посмотрим, какие протекторы существуют, как они используются и как действовать в случае, если обнаружен один из них.

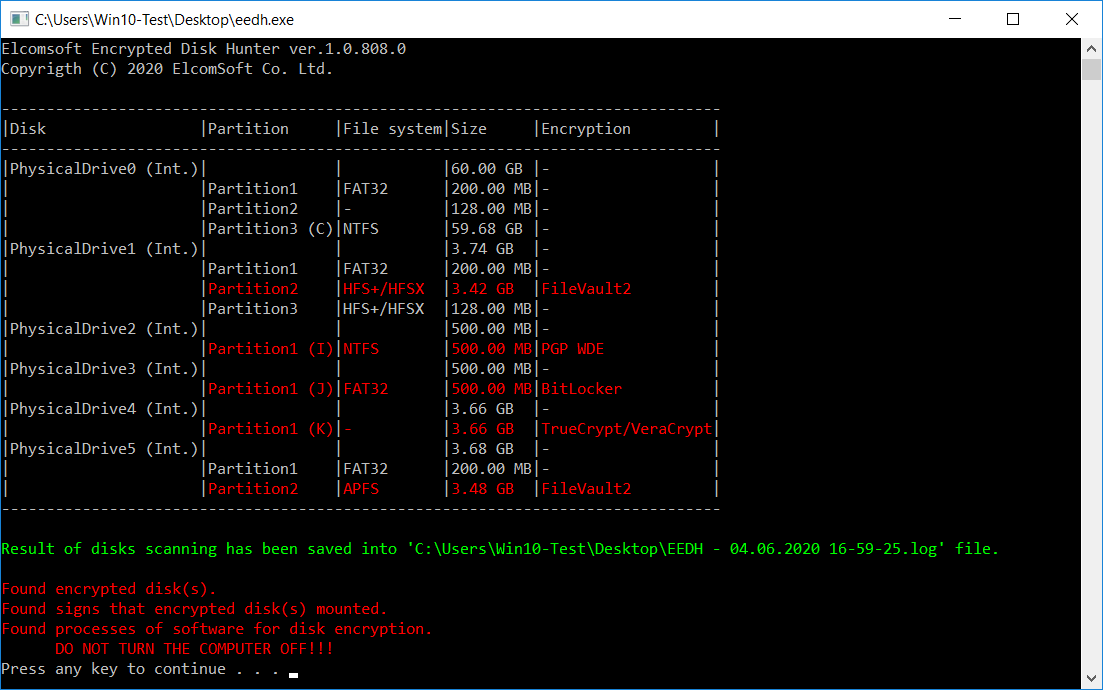

Во-первых, определим, есть ли в системе зашифрованные диски в принципе. Рекомендуем воспользоваться нашим бесплатным инструментом Elcomsoft Encrypted Disk Hunter для определения зашифрованных дисков.

Если найден зашифрованный том, то в Windows тип протектора тома можно определить, запустив следующую команду (зашифрованный том должен быть смонтирован):

manage-bde -protectors -get X:

Здесь X: — буква тома.

Если же в вашем распоряжении только диск или его образ, то используйте Elcomsoft Forensic Disk Decryptor для извлечения метаданных шифрования и Elcomsoft Distributed Password Recovery для попытки атаки.

Итак, рассмотрим возможные типы протекторов.

TPM

Аппаратные модули TPM часто используются в портативных компьютерах – ноутбуках, планшетах и устройствах 2-в-1. При использовании защиты TPM Windows загрузится до запроса входа в систему. Основной ключ тома будет расшифрован с помощью корневого ключа хранилища, который хранится в модуле TPM (или Intel PTT). Ключ будет выдан наружу в том и только в том случае, если система проходит проверку безопасной загрузки. Этот вариант совершенно прозрачен для пользователя: многие даже не подозревают, что их ноутбук или планшет зашифрован.

Векторы атаки: ввиду отсутствия пароля шифрования для доступа к тому, защищённому аппаратным модулем TPM, используйте одну из следующих стратегий.

- Ключ восстановления доступа BitLocker. Windows автоматически создаёт ключ восстановления при шифровании BitLocker Device Protection; такие ключи восстановления автоматически загружаются в учётную запись Microsoft Account первого пользователя компьютера, который вошёл в систему с административными привилегиями. Вы можете запросить этот ключ у Microsoft или загрузить его, войдя в учётную запись Microsoft и перейдя по следующей ссылке: https://account.microsoft.com/devices/recoverykey

- Дополнительные варианты. Ключ восстановления доступа может храниться в других местах – например, в Active Directory: Где найти ключ восстановления BitLocker?

- Атака методом холодной загрузки. BitLocker в конфигурации по умолчанию использует доверенный платформенный модуль TPM (если таковой установлен), которому для расшифровки диска не требуется ни пин-код, ни внешний ключ. Когда операционная система загружается, BitLocker извлекает ключ из TPM без какого-либо взаимодействия с пользователем. Следовательно, можно просто включить машину, подождать, пока операционная система начнёт загрузку, а затем выполнить атаку методом холодной загрузки для извлечения ключа из оперативной памяти компьютера. Обратите внимание, что эта атака недоступна, если в дополнение к TPM использовался пароль или ключ.Что такое атака методом холодной загрузки? Это технически сложный вид атаки, в процессе которого производится заморозка чипов памяти жидким азотом или сжатым воздухом, после которой питание компьютера отключается, а модули памяти физически извлекаются (или производится загрузка с USB-накопителя) с целью доступа к содержимому оперативной памяти и поиска ключей шифрования. Помимо исключительной технической сложности этого типа атаки, у него есть и ещё один недостаток: он работает только с компьютерами, модули памяти в которых не распаяны (т.е. их физически можно извлечь).

- Образ оперативной памяти. Если у вас есть доступ к компьютеру пользователя и вы можете войти в систему или получить дамп памяти с помощью атаки через интерфейс FireWire/Thunderbolt, то можно извлечь получить ключи шифрования непосредственно из оперативной памяти компьютера. В состав Elcomsoft Forensic Disk Decryptor входит как утилита для снятия образа оперативной памяти, так и инструмент для его анализа с целью поиска ключей шифрования.

TPM + ПИН

В этом режиме для загрузки Windows потребуется не только модуль TPM, но и дополнительный ключ (ПИН-код или пароль). Модуль TPM выдаст ключ шифрования в том и только в том случае, если на вход будет подан правильный пароль (ПИН). Как правило, длина ПИН-кода не превышает 4 цифр, но после нескольких неудачных попыток модуль TPM заблокирует доступ к ключу шифрования.

Векторы атаки: Режим TPM+ПИН – интерактивный: от пользователя требуется ввести ПИН-код, причём именно на том компьютере, на котором использовался зашифрованный диск. Сам по себе ПИН-код не используется для шифрования; он нужен для того, чтобы аппаратный модуль TPM выдал системе необходимый ключ. Перебор ПИН-кодов опасен: в зависимости от производителя и настроек модуля перебор может привести как к блокировке модуля TPM, так и к уничтожению ключа шифрования.

- Ключ восстановления доступа BitLocker. Windows автоматически создаёт ключ восстановления при шифровании BitLocker Device Protection; такие ключи восстановления автоматически загружаются в учётную запись Microsoft Account первого пользователя компьютера, который вошёл в систему с административными привилегиями. Вы можете запросить этот ключ у Microsoft или загрузить его, войдя в учётную запись Microsoft и перейдя по следующей ссылке: https://account.microsoft.com/devices/recoverykey

- Атака методом холодной загрузки сработает лишь в том случае, если вам известен ПИН-код. В противном случае система не загрузится, а ключ шифрования не попадёт в оперативную память.

- Образ оперативной памяти. Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

TPM + USB

Этот вариант для загрузки системы требует присутствия как TPM, так и USB-накопителя (или смарт-карты CCID). Это нестандартная, но возможная конфигурация.

Векторы атаки: Режим TPM+USB требует наличия файла с ключом на USB-накопителе. Соответственно, вам потребуется доступ к этому накопителю (а точнее, к ключу на нём).

- Ключ восстановления доступа BitLocker. Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки сработает лишь в том случае, если в наличии есть USB накопитель с ключом. В противном случае система не загрузится, а ключ шифрования не попадёт в оперативную память.

- Образ оперативной памяти. Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

TPM + ПИН + USB

Довольно редкая реализация «параноидальной» защиты, комбинирующая два предыдущих метода. Уже из названия очевидно, что для загрузки системы потребуется и модуль TPM, и ввод ПИН-кода, и наличие USB накопителя с ключом.

Векторы атаки: Режим TPM+USB требует наличия файла с ключом на USB-накопителе и ввода ПИН-кода в дополнение к аппаратному модулю TPM. Соответственно, для доступа к данным вам потребуется всё вышеперечисленное.

- Ключ восстановления доступа BitLocker. Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки сработает лишь в том случае, если в наличии есть USB накопитель с ключом, а ПИН-код вам известен. В противном случае система не загрузится, а ключ шифрования не попадёт в оперативную память.

- Образ оперативной памяти. Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

USB

Переходим от сложного – к простому. Вариант с ключом на USB накопителе гораздо проще взломать по сравнению с использованием модулей TPM. Для расшифровки диска вам понадобится только USB накопитель с ключом.

Векторы атаки: Пароля по-прежнему нет; для расшифровки диска нужен накопитель с ключом.

- Ключ восстановления доступа BitLocker. Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки в данной ситуации лишена смысла. С одной стороны, атака сработает лишь в том случае, если в наличии есть USB накопитель с ключом. С другой — если в нашем распоряжении есть накопитель с ключом, то смонтировать зашифрованный раздел можно гораздо проще.

- Образ оперативной памяти. Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

Только пароль

Наконец, мы подошли к единственному протектору, который можно взломать методом полного перебора. Протектор «только пароль» защищает ключ исключительно паролем пользователя – который можно подобрать при помощи Elcomsoft Distributed Password Recovery. Более того, атаку можно проводить на другом компьютере как на сам диск, так и на его образ – модуль TPM в данной схеме не участвует, поэтому никаких ограничений на количество попыток или скорость перебора нет.

Векторы атаки: Можно подобрать пароль, осуществить атаку методом холодной загрузки, воспользоваться ключом восстановления доступа или извлечь ключ шифрования из образа оперативной памяти. Как только из уравнения исключается аппаратный модуль TPM, получить доступ к зашифрованным данным становится значительно легче.

- Ключ восстановления доступа BitLocker. Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки так же, как и в предыдущем случае, лишена смысла. С одной стороны, атака сработает лишь в том случае, если вы уже знаете пароль от зашифрованного тома. С другой — если вы знаете пароль, то и атака не нужна.

- Образ оперативной памяти. Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

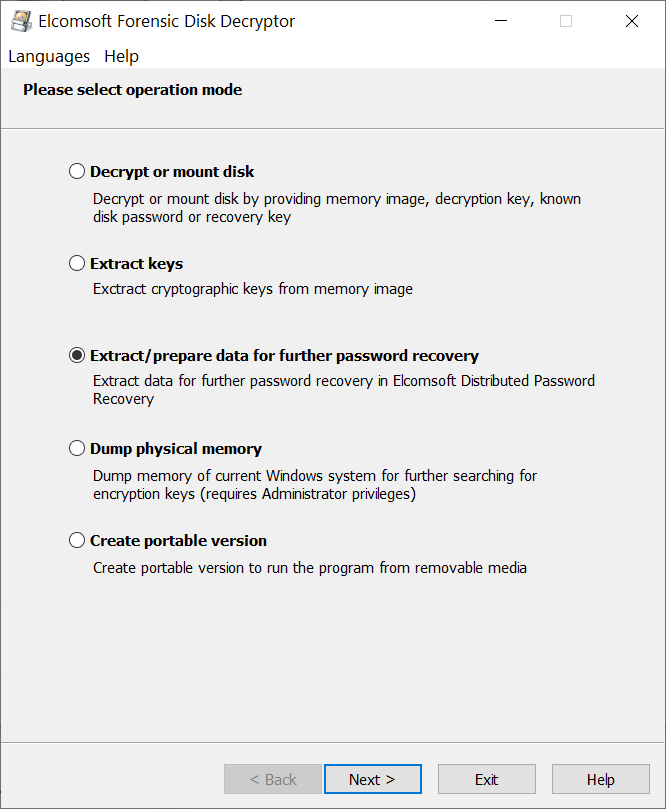

- Перебор паролей. Используйте Elcomsoft Forensic Disk Decryptor для извлечения метаданных шифрования из самого диска или его образа. Метаданные шифрования откройте в Elcomsoft Distributed Password Recovery для настройки атаки. Вы также можете использовать Elcomsoft System Recovery для загрузки компьютера пользователя с USB накопителя с целью извлечения метаданных шифрования без разборки компьютера и извлечения самого диска.

Когда пароля нет

Если пароль не установлен или если пароль используется совместно с другим типом протектора, пытаться его подобрать – занятие бессмысленное. Даже если вы извлекли метаданные шифрования и загрузили их в Elcomsoft Distributed Password Recovery, вы не сможете запустить атаку: продукт выдаст сообщение о несовместимом типе протектора. Именно таким образом обычно и развиваются события в случаях, когда в деле фигурирует модуль аппаратной защиты TPM. Запомним: атака на пароль в случае, если том BitLocker зашифрован с протектором типа TPM, бессмысленна; расшифровать такой диск можно либо депонированным ключом (например, извлечённым из хранилища OneDrive в учётной записи пользователя Microsoft Account), либо ключом, который извлекается из оперативной памяти загруженного компьютера пользователя. Об этом – подробнее.

Что произойдёт, если мы имеем дело не с отдельным диском и не с его образом, а с уже загруженным компьютером, на котором смонтирован зашифрованный том BitLocker? В этом случае присутствует ещё один ключ, наличие которого не упоминается в документации. Этот ключ хранится в оперативной памяти компьютера и используется драйвером BitLocker для реализации «прозрачного» потокового шифрования. Подобным образом работают все утилиты шифрования диска, но если в некоторых сторонних решениях (например, VeraCrypt) пользователь может включить обфускацию этого ключа, что затрудняет его извлечение из оперативной памяти, то BitLocker не делает попыток «спрятать» ключ. Соответственно, при помощи специальных инструментов (таких как Elcomsoft Forensic Disk Decryptor) этот ключ можно извлечь из образа оперативной памяти, файла подкачки или файла гибернации (впрочем, если зашифрован системный том, то и эти файлы будут зашифрованы; остаётся лишь образ оперативной памяти). Извлечённый таким образом ключ можно использовать для мгновенного монтирования или расшифровки защищённого тома.

Ваши действия:

- На компьютере пользователя запустите Elcomsoft Forensic Disk Decryptor.

- Создайте образ оперативной памяти.

- Откройте его в Elcomsoft Forensic Disk Decryptor на своём компьютере и осуществите поиск ключей BitLocker.

- Если ключи найдены, создайте образ зашифрованного диска и используйте Elcomsoft Forensic Disk Decryptor для его монтирования или расшифровки.

Практические шаги

Опишем практические шаги по извлечению ключей и метаданных шифрования, которые упоминались выше.

Шаг 1.1: Извлечение метаданных шифрования BitLocker при помощи Elcomsoft Forensic Disk Decryptor

Используйте Elcomsoft Distributed Password Recovery для сохранения метаданных шифрования в файл.

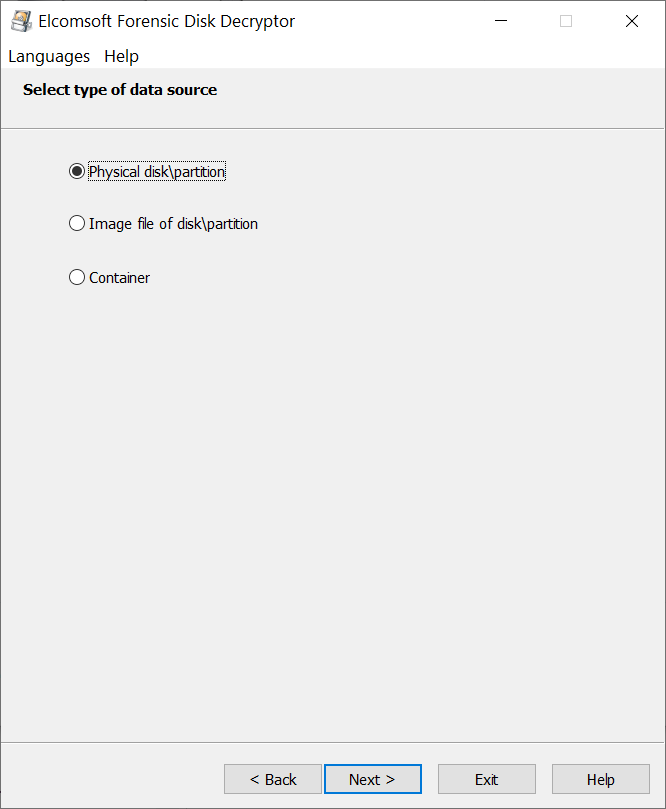

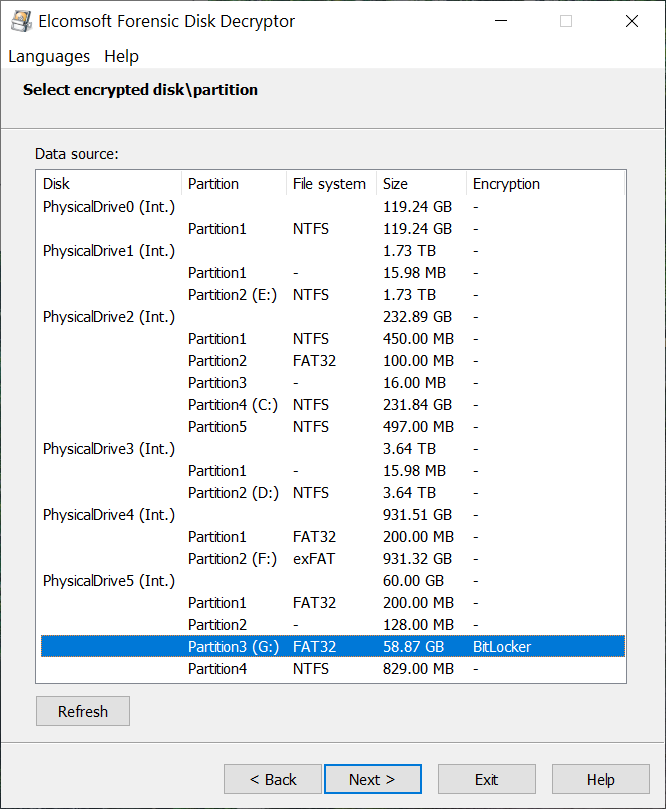

- Запустите Elcomsoft Forensic Disk Decryptor.

- Выберите опцию «Extract/prepare data for further password recovery«.

- Откройте образ диска или сам диск (в примере ниже мы использовали физический жёсткий диск).

- EFDD отобразит список зашифрованных томов. Выберите один из них.

- Нажмите Next для сохранения метаданных шифрования.

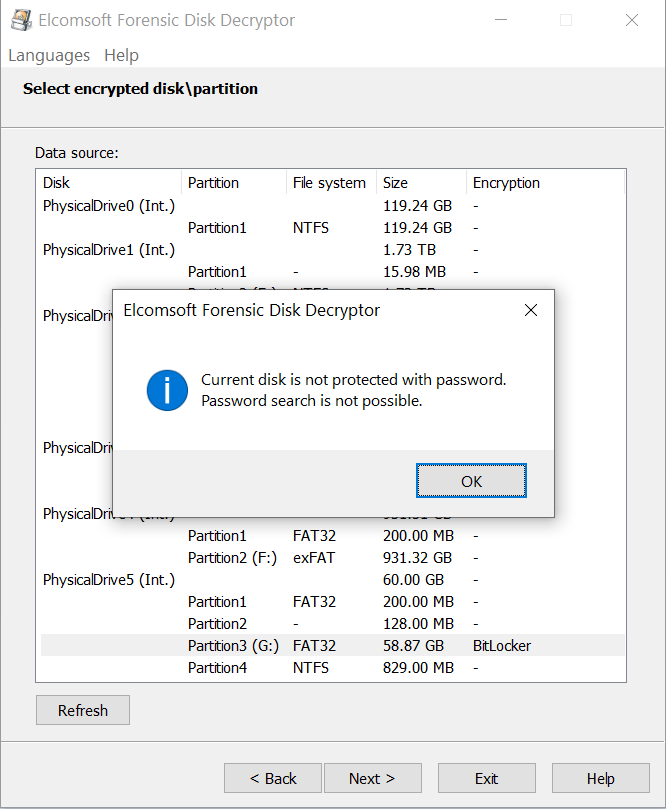

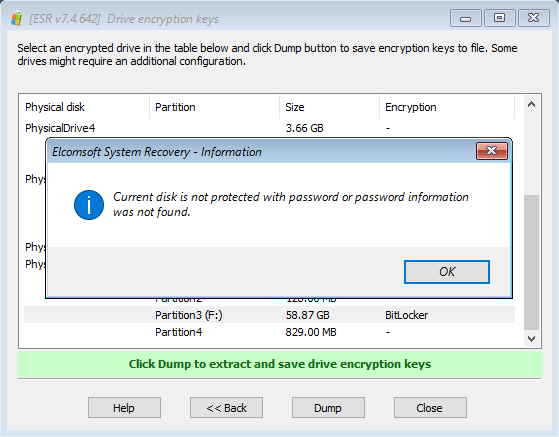

Важно: Подобрать пароль можно в том и только в том случае, если используется протектор «только пароль». Все остальные протекторы (с участием TPM, ключей или сертификатов) такой атаке не поддаются. Чтобы сэкономить ваше время, EFDD предупредит о подобных ситуациях:

Если такое произойдёт, используйте альтернативный вектор атаки.

Шаг 1.2: Извлечение метаданных шифрования BitLocker посредством Elcomsoft System Recovery

Традиционный подход к извлечению информации требует разборки компьютера, извлечения жёстких дисков и создания их виртуальных образов. Однако для атаки на пароль зашифрованного тома достаточно нескольких килобайт метаданных шифрования. Метаданные можно извлечь значительно быстрее, не извлекая жёсткие диски.

Elcomsoft System Recovery позволяет сэкономить время, загрузив компьютер с портативного накопителя. Программа автоматически обнаруживает шифрование диска и позволяет извлечь метаданные шифрования, необходимые для подбора исходного пароля.

- Установите Elcomsoft System Recovery на ваш компьютер (не на компьютер подозреваемого!)

- Создайте загрузочный накопитель. Обязательно укажите правильную конфигурацию целевой системы (BIOS или UEFI, 32-разрядная или 64-разрядная). Как правило, имеет смысл использовать быстрый USB-накопитель объёмом не менее 32 ГБ. Инструкция по созданию загрузочной флешки находится здесь.

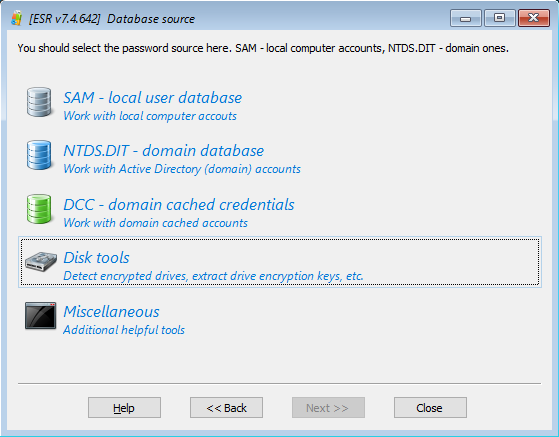

- Загрузите с созданного накопителя компьютер, с которого нужно извлечь метаданные.

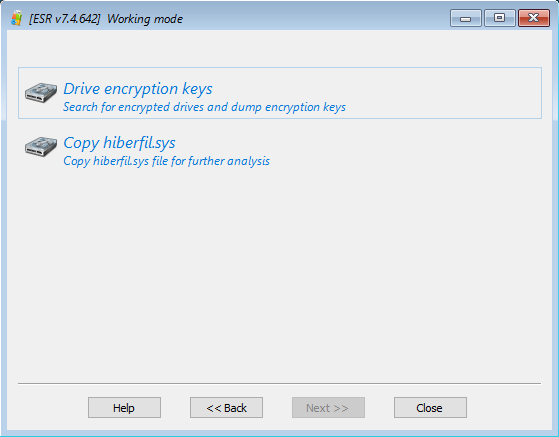

- Elcomsoft System Recovery запустится автоматически. Выберите пункт Disk tools.

- Выберите пункт Drive encryption keys.

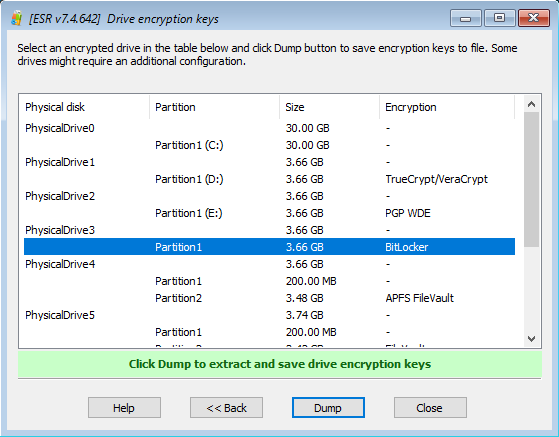

- Elcomsoft System Recovery выведет список найденных разделов.

- Выберите зашифрованный том.

- Метаданные шифрования сохранятся на USB накопителе. Перенесите созданные файлы в Elcomsoft Distributed Password Recovery для настройки атаки.

Внимание: Подобрать пароль можно в том и только в том случае, если используется протектор «только пароль». Все остальные протекторы (с участием TPM, ключей или сертификатов) такой атаке не поддаются. Чтобы сэкономить ваше время, ESR предупредит о подобных ситуациях:

Шаг 2: восстановление оригинального пароля к тому в Elcomsoft Distributed Password Recovery

Чтобы восстановить пароль к тому, проделайте следующие шаги.

- Запустите Elcomsoft Distributed Password Recovery

- Откройте метаданные шифрования, сохранённые на предыдущем шаге.

- Настройте и запустите атаку.

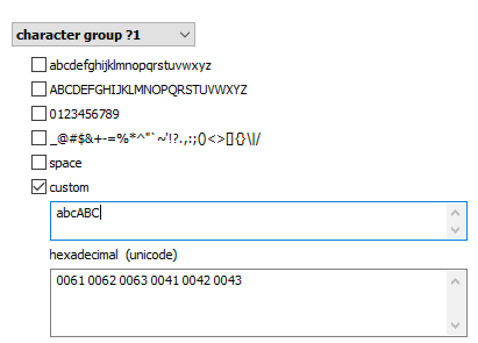

Хотя эти три шага кажутся простыми, выполнение атаки методом полного перебора — один из наименее эффективных способов взломать шифрование BitLocker. Мы настоятельно рекомендуем настроить интеллектуальную атаку на основе шаблонов, которые можно определить, проанализировав существующие пароли пользователя. Эти пароли можно извлечь из учётной записи пользователя Google, Связки ключей macOS, iOS или iCloud, учётной записи Microsoft или непосредственно с компьютера пользователя. Существующие пароли пользователя подсказывают, какие группы символов могут быть использованы:

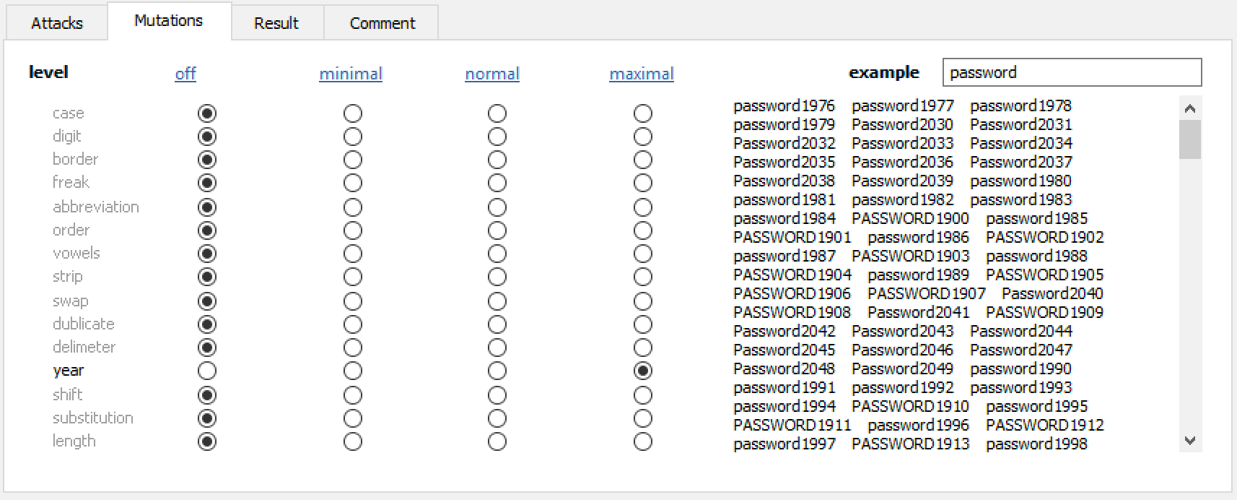

Elcomsoft Distributed Password Recovery предлагает ряд опций с использованием самых распространённых вариаций, например, Password1, password1967 или pa$$w0rd:

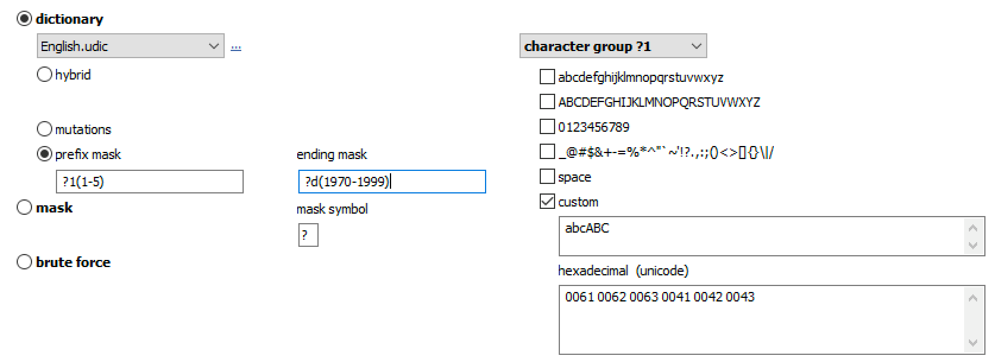

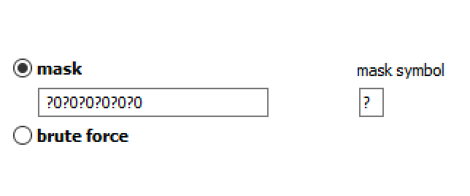

Если в паролях пользователя есть что-то общее, можно использовать маски:

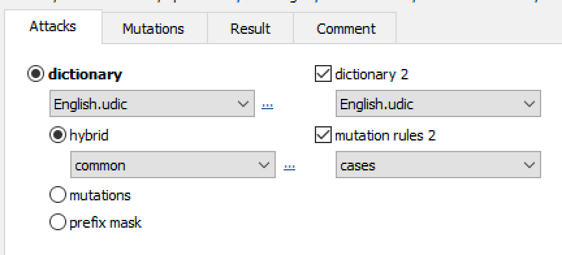

Наконец, можно использовать методы, при помощи которых варианты паролей можно составлять с использованием до двух словарей и скриптовых правил:

REFERENCES:

Elcomsoft Distributed Password Recovery

Производительное решение для восстановление паролей к десяткам форматов файлов, документов, ключей и сертификатов. Аппаратное ускорение с использованием потребительских видеокарт и лёгкое масштабирование до 10,000 рабочих станций делают решение Элкомсофт оптимальным для исследовательских лабораторий и государственных агентств.

Официальная страница Elcomsoft Distributed Password Recovery »

Elcomsoft Forensic Disk Decryptor

Elcomsoft Forensic Disk Decryptor обеспечивает моментальный доступ к содержимому зашифрованных дисков, созданных BitLocker, FileVault 2, PGP Disk, TrueCrypt и VeraCrypt. Доступны режимы полной расшифровки и оперативного доступа к информации. Ключи для расшифровки содержимого зашифрованных дисков извлекаются из слепка оперативной памяти компьютера, методом атаки через порт FireWire либо анализом файла гибернации. Возможно использования паролей и депонированных ключей.

Официальная страница Elcomsoft Forensic Disk Decryptor »

Elcomsoft System Recovery

Elcomsoft System Recovery поможет восстановить доступ к учётным записям к локальным учётным записям Windows и универсальной учётной записи Microsoft Account и создать образ диска для последующего анализа. Поддерживается как моментальный сброс, так и восстановление оригинального пароля. С помощью Elcomsoft System Recovery можно предоставить административные привилегии любому пользователю. Продукт поставляется вместе с лицензионной загрузочной средой Windows PE.

Официальная страница Elcomsoft System Recovery »