Download Article

Download Article

Normally, when encrypting a drive with Bitlocker on a Windows computer, you set a password on it and save the recovery key, so that you can unlock the Bitlocker encrypted drive with them. You can double-click on the encrypted drive and then enter the password or click on more options to enter the recovery key to unlock Bitlocker drive directly. However, if there is something wrong with the computer that means you can’t unlock the Bitlocker drive with a password or recovery key directly, what should you do? You may be able to unlock the Bitlocker encrypted drive from Command Prompt.

-

1

Run Command Prompt as an administrator.

- On Windows 10:

- On the bottom-left corner of the screen, type in «cmd» on the search box.

- Right-click on the search result of Command Prompt, and then select “Run as administrator”.

- On Windows 10/8/7:

- Press “Win+R” keys to open Run application.

- Type in: cmd, and then press “Shift+Ctrl+Enter” keys.

- Click on Yes on User Account Control screen, then the Command Prompt will be opened as an administrator.

- On Windows 10:

-

2

On Command Prompt screen, type in the command line and execute it.

- Type in command line: Manage-bde -unlock E: -password

- And then press Enter to execute it.

Advertisement

-

3

Type in password to unlock Bitlocker drive. If the command above executes successfully, you will get the message asking to enter the password to unlock this volume.

- Type your Bitlocker drive encrypted password, and then press Enter.

- The password is invisible on the Command Prompt screen, so make sure the password you type in is correct, or you will need to type in the command again.

- If the password is correct, you will get the message saying “the password successfully unlocked volume X:”, which means the Bitlocker drive was unlocked with the password from Command Prompt.

Advertisement

-

1

Open Command Prompt as an administrator.

- Press “Win+R” keys to open Run application.

- Type in: cmd, and then press “Shift+Ctrl+Enter” keys on keyboard at the same time.

- Click on Yes on User Account Control screen, then the Command Prompt will be opened as an administrator.

-

2

Type in the command line.

- Type in the command line: manage-bde –unlock X: -RecoveryPassword XXXXXX-XXXXXX-XXXXXX-XXXXXX-XXXXXX- XXXXXX-XXXXXX-XXXXXX

- “X:” is the letter of Bitlocker encrypted drive and the 48 characters of the recovery key. Remember to change the X to your recovery key. For example: manage-bde –unlock L: -RecoveryPassword 007953-464848-680316-372767-326479-044872-075570-707442

-

3

Run the command line to unlock Bitlocker drive.

- Press Enter to execute the command

- If you run the command successfully, you will get the message saying “The password successfully unlock volume X:”.

Advertisement

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

The password is invisible on the Command Prompt screen, so make sure the password you type in is correct, or you will need to type in the command again.

Thanks for submitting a tip for review!

Advertisement

-

Make sure to open the Command Prompt as an administrator, or you will get the error message saying: “An attempt to access a required resource was denied. Check that you have administrative rights on the computer.”.

Advertisement

About This Article

Thanks to all authors for creating a page that has been read 171,237 times.

Is this article up to date?

Шифрование системного диска Windows с помощью BitLocker обеспечивает эффективную защиту от несанкционированного доступа, особенно в сочетании с TPM. Но стоит добавить или заменить видеокарту, обновить прошивку или изменить некоторые настройки в UEFI BIOS, как загрузка с зашифрованного диска станет невозможной, а система попросит ввести код восстановления доступа. Как предотвратить блокировку и что делать, если загрузочный диск заблокирован?

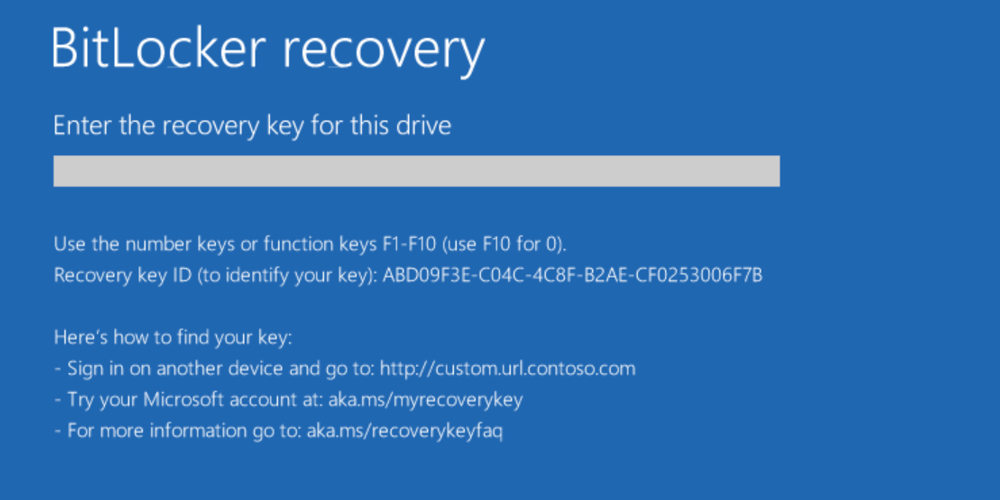

Как выглядит блокировка BitLocker

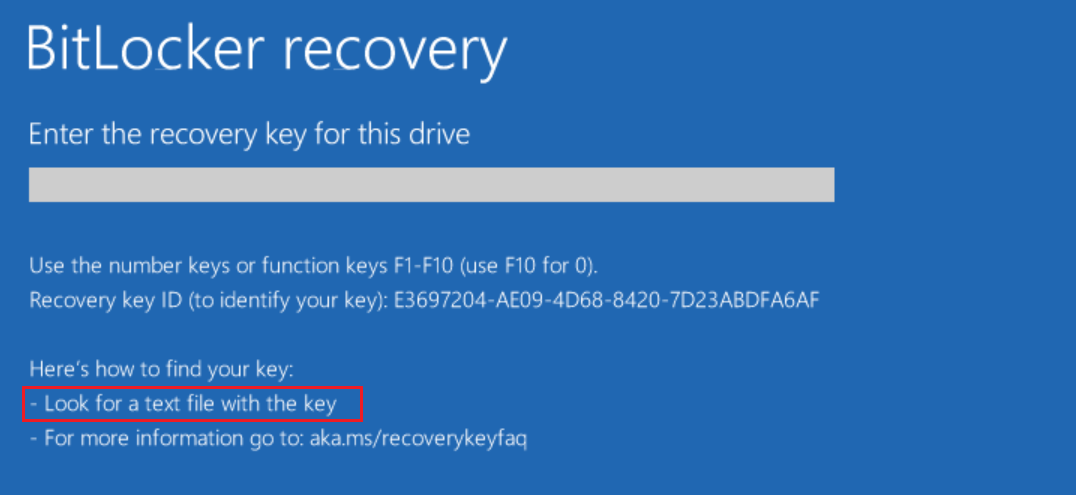

Блокировка загрузки BitLocker выглядит следующим образом:

Если во время загрузки вы увидели подобный экран, вам потребуется разблокировать системный диск, введя ключ восстановления доступа (BitLocker recovery key). О том, где находится этот ключ и как предотвратить возникновение блокировки — в этой статье.

В чём причина блокировки

Блокировка чаще всего случается на компьютерах, оборудованных модулем TPM либо его аналогом или программной эмуляцией (Intel PTT, AMD fTPM), если происходит одно из следующих событий:

- Диск был извлечён из одного компьютера и установлен в другой.

- Произошло обновление прошивки видеокарты или другого оборудования либо UEFI BIOS компьютера.

- Были изменены параметры безопасности в UEFI BIOS компьютера.

- Произошли изменения в цепочке доверенной загрузки (например, вредоносным ПО).

Действия в случае блокировки

Если вы не можете загрузить Windows по причине блокировки BitLocker, это может означать, что вам потребуется ключ восстановления доступа BitLocker. В большинстве случаев этот ключ является единственным способом разблокировки диска. В этом случае внимательно изучите экран, в котором запрашивается ключ восстановления доступа. В современных версиях Windows 10 и всех версиях Windows 11 такие подсказки обычно содержат информацию о том, когда была создана резервная копия ключа BitLocker, где она была сохранена и как её можно извлечь.

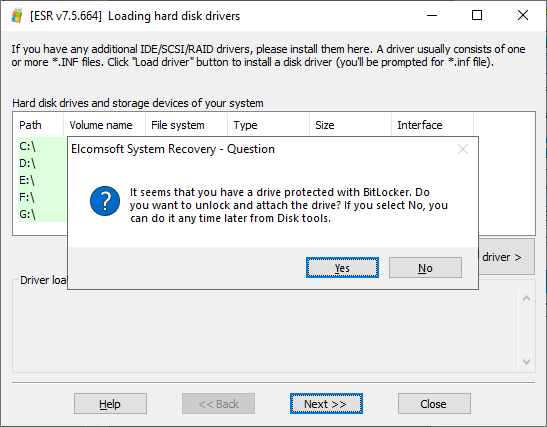

В некоторых ситуациях диск можно разблокировать посредством PIN-кода или пароля. Вы можете проверить, так ли это, загрузившись в Elcomsoft System Recovery и попытавшись смонтировать системный раздел с BitLocker. Подробные инструкции доступны по ссылке Как получить доступ к BitLocker, загрузившись с USB накопителя; здесь же мы приведём сокращённую инструкцию, не включающую в себя шаги по изготовлению загрузочного накопителя.

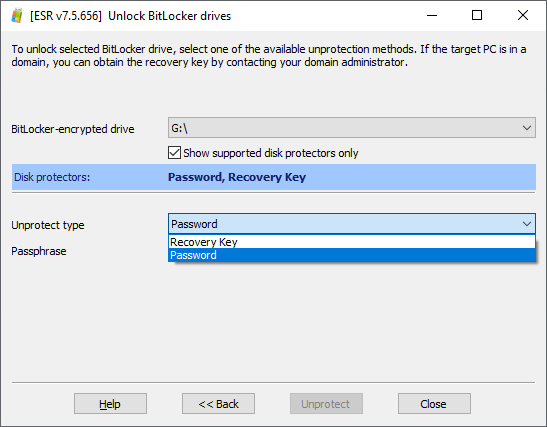

Итак, после загрузки в Elcomsoft System Recovery инструмент автоматически просканирует доступные жёсткие диски на предмет зашифрованных томов. Если программа обнаружит хотя бы один том, защищённый BitLocker, будет выведено предложение разблокировать диск:

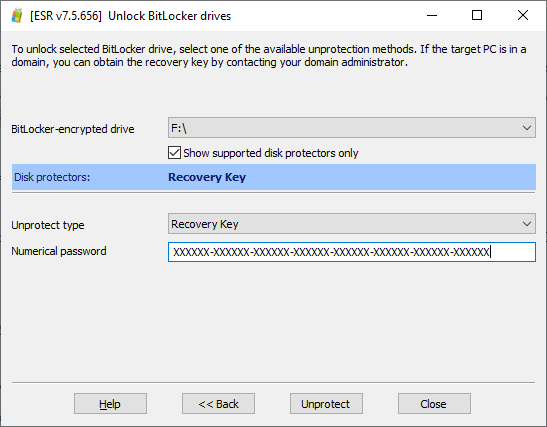

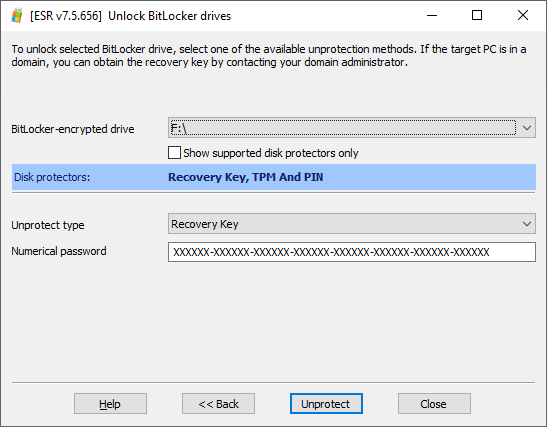

В следующем окне инструмент отобразит букву диска и тип протектора. Если будет обнаружен хотя бы один неподдерживаемый протектор, такие протекторы не будут показаны по умолчанию. Чтобы отобразить все протекторы, включая неподдерживаемые, снимите флажок «Show supported disk protectors only».

Как только флажок будет снят, вы увидите неподдерживаемые протекторы. В приведённом ниже примере загрузочный диск был защищён двумя протекторами: TPM+PIN (напрямую не поддерживается в Elcomsoft System Recovery) и депонированным ключом (Recovery Key), который в Elcomsoft System Recovery поддерживается.

Встречаются тома BitLocker, защищённые сразу несколькими протекторами, которые поддерживаются Elcomsoft System Recovery. В приведённом ниже примере том был защищён паролем, а ключ восстановления был создан в качестве дополнительного (резервного) протектора. Именно таким образом обычно и защищены все диски, кроме загрузочных. В этом случае укажите тот тип протектора, к которому у вас есть доступ. Например, если вы знаете пароль к тому BitLocker, выберите «Password».

Обратите внимание: если компьютер оборудован TPM или его программным эмулятором, то системный диск, как правило, можно разблокировать либо ключом из модуля TPM, либо ключом восстановления доступа (recovery key). В большинстве случаев других способов разблокировать диск нет (их можно добавить вручную, но так мало кто делает). Если ключ восстановления доступа указан как единственный протектор — для разблокирования диска вам придётся использовать именно его.

Пользователь утверждает, что не включал шифрование

В ряде случаев шифрование BitLocker Device Encryption включается автоматически, не уведомляя пользователя. В статье Общие сведения о функции шифровании устройств BitLocker в Windows — Windows security | Microsoft Docs объясняются основные принципы этого типа шифрования. Приведём выдержку из этой статьи.

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживающих современный режим ожидания. С Windows 11 и Windows 10 Microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, которые работают Windows 10 Домашняя или Windows 11. […]

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- После завершения чистой установки Windows 11 или Windows 10 и завершения работы с выходом из окна компьютер готовится к первому использованию. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). […]

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

В переводе с машинного на русский, Microsoft утверждает следующее:

- Если компьютер (ноутбук или современный настольный компьютер) поддерживается BitLocker Device Encryption, то диск будет зашифрован к моменту окончания начальной настройки Windows. На этот момент все данные на диске будут уже зашифрованы, однако ключ шифрования будет сохранён в заголовке тома в открытом виде.

- Ключ шифрования будет удалён из заголовка тома лишь после того, как будет создана его резервная копия в виде ключа восстановления доступа. Это важно: ключ шифрования удаляется из заголовка тома только и исключительно после того, как создаётся его резервная копия.

- Для обычных пользователей копия ключа создаётся в учётной записи Microsoft account. Используется учётная запись первого пользователя, который войдёт в компьютер с учётной записью Microsoft account (а не с использованием локальной учётной записи Windows) с административными привилегиями. Таким образом, если вы получили уже настроенный компьютер (или приобрели бывшее в употреблении устройство), то ключ восстановления доступа будет храниться не у вас, а у того пользователя, который впервые осуществил настройку системы.

- В организациях для хранения ключей часто используются службы Active Directory и Azure AD.

Таким образом, для снятия блокировки вам нужен ключ восстановления доступа BitLocker.

Как предотвратить блокировку

Для предотвращения блокировки системного диска BitLocker существует два способа; использовать нужно оба. Во-первых, сохраните резервную копию ключа восстановления доступа и убедитесь, что запомните, куда именно вы её сохранили. Во-вторых, перед тем, как внести изменения в аппаратную конфигурацию компьютера и/или обновить прошивку или версию UEFI BIOS, временно отключите шифрование командой suspend BitLocker.

Сохранить ключ восстановления доступа можно как через графический интерфейс Windows, так и из командной строки. В любом случае вам потребуется учётная запись с административными привилегиями.

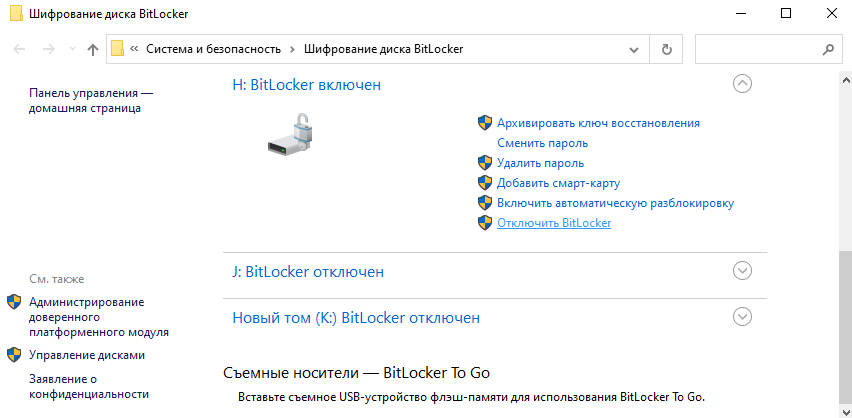

Сохранение ключа BitLocker через Windows GUI

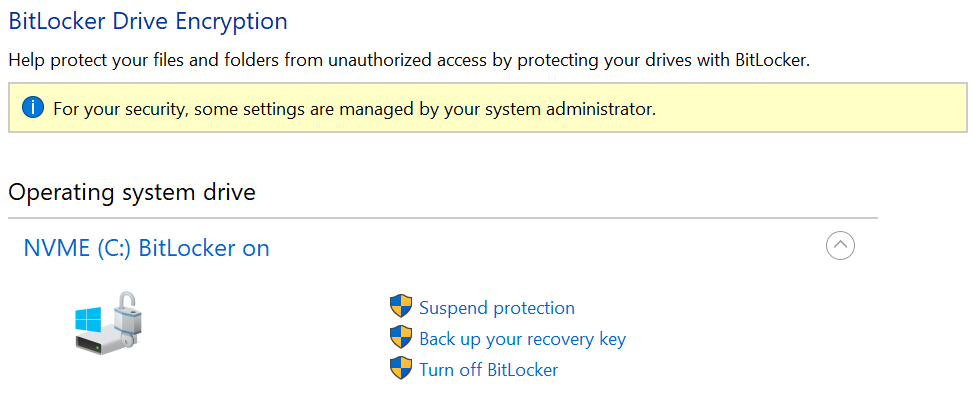

Запустите апплет “BitLocker Drive Encryption” из панели управления Windows Control Panel. Проще всего это сделать, введя слово “bitlocker” в строку поиска в Windows.

Если системный диск зашифрован, вы увидите список возможных действий: Suspend protection, Backup your recovery key, Turn off BitLocker. Для сохранения резервной копии ключа используйте команду “Backup your recovery key”.

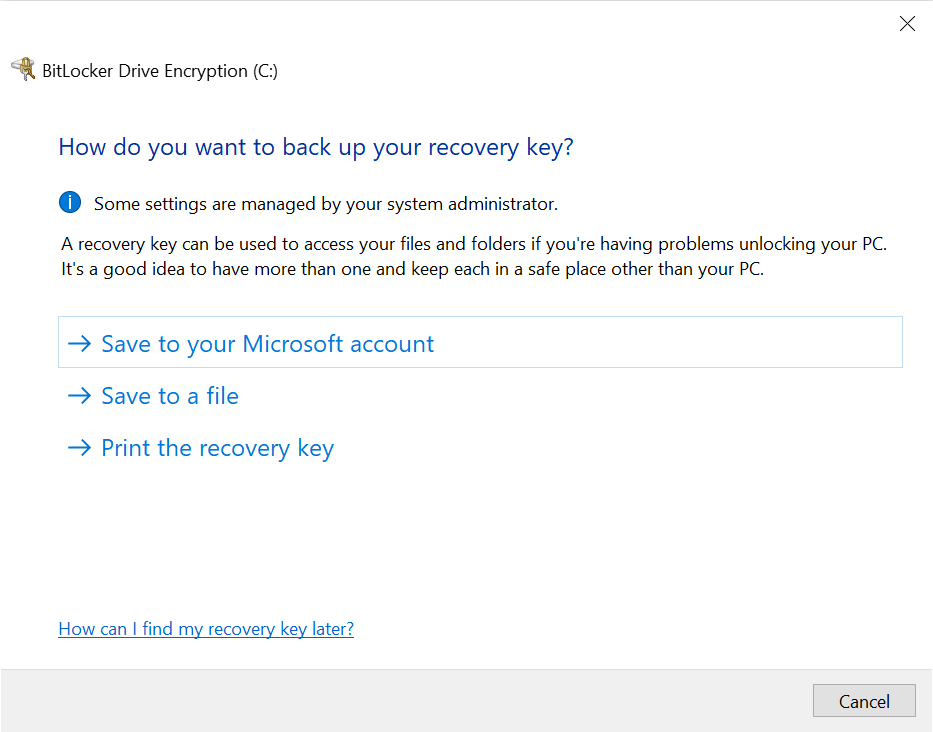

Ключ можно сохранить как в облако (если вы используете для входа в систему Microsoft account), так и в файл или в виде распечатки.

Обратите внимание: в Windows 10 начиная с версии 1903 и всех версиях Windows 11 система запомнит, когда и куда вы сохраняли ключ восстановления доступа. Эта информация выводится на экране блокировки BitLocker; узнать её другим способом нельзя.

Сохранение ключа BitLocker из командной строки

Для сохранения копии ключа BitLocker из командной строки запустите cmd.exe с правами администратора (“Run as administrator”), после чего введите команду:

manage-bde -protectors -get C:

Будет выведена следующая информация:

C:\WINDOWS\system32>manage-bde -protectors -get C:

BitLocker Drive Encryption: Configuration Tool version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Volume C: [NVME]

All Key Protectors

TPM:

ID: {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX}

PCR Validation Profile:

0, 2, 4, 11

Numerical Password:

ID: {YYYY-YYYY-YYYY-YYYY-YYYYYYYYYYYY}

Password:

123456-123456-123456-123456

Здесь поле “Numerical Password” и есть ключ восстановления доступа для ключа, идентифицируемого по key ID.

Сохранение ключа BitLocker из PowerShell

В Windows доступна замена командной строки в виде PowerShell. Для извлечения всех ключей BitLocker для всех зашифрованных дисков используйте следующий скрипт, сохранив его в файл с расширением .ps1 (например, «backup-bitlocker.ps1») и запустив из PowerShell с административными привилегиями.

# Export the BitLocker recovery keys for all drives and display them at the Command Prompt.

$BitlockerVolumers = Get-BitLockerVolume

$BitlockerVolumers |

ForEach-Object {

$MountPoint = $_.MountPoint

$RecoveryKey = [string]($_.KeyProtector).RecoveryPassword

if ($RecoveryKey.Length -gt 5) {

Write-Output ("The drive $MountPoint has a BitLocker recovery key $RecoveryKey")

}

}

Как предотвратить блокировку BitLocker при обновлении UEFI BIOS, замене или обновлении оборудования

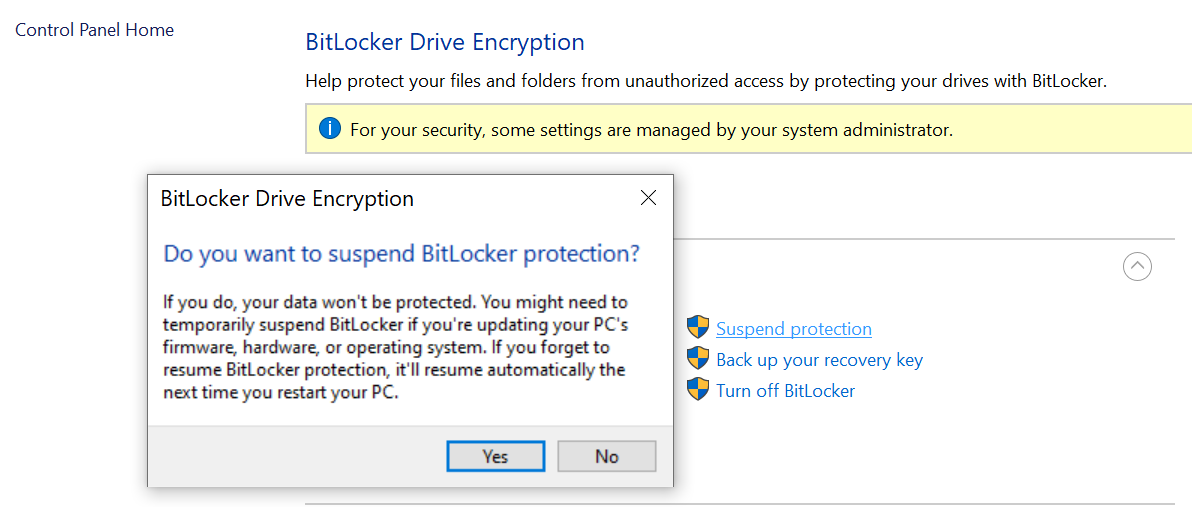

Если вы планируете обновить версию UEFI BIOS, убрать или добавить видеокарту или обновить её прошивку, либо просто перенести зашифрованный диск из одного компьютера в другой, вы можете предотвратить блокировку и обойтись без ввода длинного ключа восстановления доступа. Всё, что для этого нужно — это приостановить шифрование BitLocker командой suspend BitLocker из панели управления Windows. Для этого откройте апплет BitLocker в Windows Control Panel и нажмите “Suspend protection”.

В результате этого действия ключ шифрования диска будет сохранён в заголовке тома в открытом виде. Далее вы можете переместить диск в другой компьютер, обновить UEFI BIOS или изменить последовательность загрузки; несмотря на эти действия, Windows загрузится в обычном режиме без блокировки. После этого система создаст новую цепочку доверенной загрузки и пропишет её в модуле TPM, после чего шифрование будет вновь активировано, а ключ тома будет удалён из его заголовка.

Действия при блокировке

Если система всё-таки была заблокирована, внимательно изучите экран восстановления доступа. В современных версиях Windows на этом экране выводится подсказка с информацией о том, когда и куда сохранялся ключ восстановления доступа:

На этом экране Windows просит вас разблокировать диск, предоставив действительный ключ восстановления BitLocker, соответствующий отображаемому идентификатору ключа восстановления. Если вы дошли до этого момента, то ключ восстановления может оказаться единственным способом разблокировать диск. Пароль от учётной записи Windows или любой другой пароль использовать для разблокировки системного диска не удастся, поскольку фактический ключ шифрования хранится или хранился в модуле TPM компьютера. Если модуль TPM не выдаёт этот ключ шифрования, у системы не будет возможности расшифровать данные.

Где находится ключ восстановления доступа BitLocker

В Windows 10 и Windows 11 невозможно включить шифрование BitLocker без сохранения копии ключа восстановления доступа. В случае автоматического шифрования устройства BitLocker Device Encryption ключ восстановления автоматически сохраняется в облачной учётной записи первого пользователя, который входит в систему как системный администратор со учётной записью Microsoft (в отличие от локальной учётной записи Windows). Обратите внимание: первый и текущий пользователи компьютера могут не совпадать, и ключ восстановления доступа BitLocker необходимо получить именно у того пользователя, в учётной записи которого он был сохранён.

Microsoft опубликовала статью для системных администраторов Руководство по восстановлению BitLocker (для Windows 10) — Windows security | Microsoft Docs, в которой подробно описаны способы получения ключа восстановления доступа. Ниже приводится выдержка из другой статьи компании, которая была написана для обычных пользователей.

BitLocker — это функция шифрования устройств в Windows. Если устройство запрашивает у вас ключ восстановления BitLocker, следующие инструкции помогут вам найти 48-значный ключ, который понадобится для разблокировки устройства. Ниже указаны некоторые места, в которых можно поискать ключ, если у вас его нет:

В учетной записи Майкрософт выполните Вход в учетную запись Майкрософт на другом устройстве, чтобы найти ключ восстановления. Если на устройстве есть учетные записи других пользователей, вы можете попросить их войти в свою учетную запись Майкрософт, чтобы проверить, есть ли у них ключ.

Сохранён в виде распечатки: Ключ восстановления может находиться на распечатке, сохраненной при активации BitLocker. Проверьте свои важные документы, относящиеся к компьютеру.

На USB-накопителе: Подсоедините USB-накопитель к заблокированному компьютеру и следуйте инструкциям. Если ключ сохранен на устройстве флэш-памяти как текстовый файл, прочтите этот файл на другом компьютере.

В учетной записи Azure Active Directory: Если ваше устройство было зарегистрировано в Организации с помощью рабочей или учебной учетной записи электронной почты, ваш ключ восстановления может храниться в учетной записи Azure AD , связанной с вашим устройством. Возможно, вы сможете получить к ключу доступ самостоятельно либо вам может потребоваться обратиться к системному администратору.

Хранится у системного администратора. Если устройство подключено к домену (обычно это рабочее или учебное устройство), обратитесь к системному администратору для ключа восстановления.

(Источник: Поиск ключа восстановления BitLocker (microsoft.com))

Заключение

В качестве заключения приведём ссылки на наши статьи, в которых подробно анализируется шифрование посредством BitLocker:

Как получить доступ к BitLocker, загрузившись с USB накопителя

Механизмы защиты BitLocker: какие диски можно, а какие нельзя взломать

Windows 11: TPM, новый тип учётных записей и логин без пароля

REFERENCES:

Elcomsoft Distributed Password Recovery

Производительное решение для восстановление паролей к десяткам форматов файлов, документов, ключей и сертификатов. Аппаратное ускорение с использованием потребительских видеокарт и лёгкое масштабирование до 10,000 рабочих станций делают решение Элкомсофт оптимальным для исследовательских лабораторий и государственных агентств.

Официальная страница Elcomsoft Distributed Password Recovery »

Elcomsoft Forensic Disk Decryptor

Elcomsoft Forensic Disk Decryptor обеспечивает моментальный доступ к содержимому зашифрованных дисков, созданных BitLocker, FileVault 2, PGP Disk, TrueCrypt и VeraCrypt. Доступны режимы полной расшифровки и оперативного доступа к информации. Ключи для расшифровки содержимого зашифрованных дисков извлекаются из слепка оперативной памяти компьютера, методом атаки через порт FireWire либо анализом файла гибернации. Возможно использования паролей и депонированных ключей.

Официальная страница Elcomsoft Forensic Disk Decryptor »

Elcomsoft System Recovery

Elcomsoft System Recovery поможет восстановить доступ к учётным записям к локальным учётным записям Windows и универсальной учётной записи Microsoft Account и создать образ диска для последующего анализа. Поддерживается как моментальный сброс, так и восстановление оригинального пароля. С помощью Elcomsoft System Recovery можно предоставить административные привилегии любому пользователю. Продукт поставляется вместе с лицензионной загрузочной средой Windows PE.

Официальная страница Elcomsoft System Recovery »

Автор:

Обновлено: 28.05.2018

Если компьютер потерян или украден, пароль не защитит данные. Вору даже не нужно заходить в систему — он просто удалит жесткий диск и подключит его к другому компьютеру.

Однако, если данные зашифрованы, их практически невозможно извлечь.

Итак, что можно защитить:

- клиентов от кражи личных данных;

- бизнес от требований, связанных с нарушениями конфиденциальности;

- репутацию.

Bitlocker Windows 10, как разблокировать?

Microsoft BitLocker обеспечивает простое шифрование данных дисков на компьютере. Таким образом, вы можете оставаться защищенным, если устройство или диск потеряны, или украдены.

Для начала сделайте следующее:

- перед выполнением любого из последующих методов проведите резервное копирование системы;

- проверьте, поддерживает ли Windows шифрование устройств.

Большинство ПК с версией системы 8.1 и выше (но не все) способны шифровать устройства. В основном новые компьютеры под управлением Windows 10 имеют эту функцию.

При входе в качестве администратора BitLocker шифрует только ваш диск.

Ключ восстановления загружается на серверы Microsoft. Он поможет восстановить важные файлы, если вы забудете пароль или не сможете зайти в систему.

Чтобы узнать, поддерживает ли ваш компьютер шифрование устройств, выполните следующие действия:

Шаг 1. Откройте приложение «Параметры» с помощью клавиш «Win+I».

Шаг 2. Выберите «Система», а затем перейдите на вкладку «О программе».

Открываем параметр «Система»

Переходим на вкладку «О программе»

Шаг 3. Найдите раздел «Шифрования устройства» в нижней части окна. Если вы ничего не нашли, значит компьютер не поддерживает эту функцию. В ином случае вы увидите раздел, как на скриншоте ниже.

В правой части окна находим раздел «Шифрование устройства»

Содержание

- Требования

- Как проверить наличие TPM

- Как включить BitLocker

- Что нужно знать

- Как задействовать BitLocker, если на компьютере нет TPM

- Видео — Шифрование системного диска С с BitLocker в Windows 10, активация ТРМ

- Шифрование всех дисков

- Как зашифровать диск с помощью BitLocker без перезапуска системы

- Часть 1. Как зашифровать диск

- Часть 2. Как разблокировать диск

- Как найти потерянный ключ восстановления

- Как/Где найти потерянный ключ восстановления Bitlocker?

- Как деактивировать BitLocker

- Вывод

- Видео — Как зашифровать диск BitLocker

Требования

Первое требование — наличие необходимой версии ОС. Как правило, BitLocker поддерживает Windows Pro или Ultimate, например:

- Windows Vista и Windows 7: Enterprise и Ultimate;

- выпуски Windows 8 и 8.1: Pro и Enterprise;

- выпуски Windows 10: Pro, Enterprise и Education.

Если вы используете домашнюю Windows, стоит рассмотреть обновление до версии Pro.

Примечание! Обновление операционной системы лучше совместить с покупкой нового компьютера, поскольку почти во все модели включен TPM.

Ваш ПК должен поддерживать Trusted Platform Module (TPM). Его имеют многие ПК, предназначенные для бизнеса (например, Dell Precision и Optiplex, серия Lenovo ThinkCenter, HP Pro и Elite). Кстати, вы можете использовать BitLocker даже без TPM.

Для использования BitLocker компьютер должен иметь модуль Trusted Platform Module

Также проверьте следующие требования:

- BIOS должен поддерживать TPM или USB-устройства. В противном случае, чтобы получить последнее обновление прошивки вам нужно посетить сайт производителя;

- жесткий диск должен содержать два раздела: системный с необходимыми файлами для запуска Windows и раздел с операционной системой. Оба из них должны быть отформатированы под файловую систему NTFS;

- процесс шифрования всего жесткого диска не сложен, но отнимает много времени;

- следите за тем, чтобы компьютер был подключен к источнику бесперебойного питания на протяжении всего рабочего процесса.

Как проверить наличие TPM

Вы уже знаете, что компьютер должен иметь TPM. TPM — это специальный микрочип, который позволяет устройству поддерживать расширенные функции безопасности и обеспечивает защищенный от несанкционированного доступа способ хранения ключей шифрования.

Вы можете проверить, есть ли на компьютере TPM, выполнив следующие шаги:

Шаг 1. Выберите клавиши «Windows+R».

Нажатием клавиш «Windows+R» вызываем окно «Выполнить»

Шаг 2. Введите «tpm.msc».

В поле «Открыть» вводим «tpm.msc»

Шаг 3. Нажмите «Enter».

Другой способ:

Шаг 1. Чтобы открыть меню «Power User» используйте комбинацию клавиш «Windows+X». Затем выберите «Диспетчер устройств».

Вызвав меню «Power User», нажатием клавиш «Windows+X», открываем «Диспетчер устройств»

Шаг 2. Разверните устройства безопасности. TPM представлен как доверенный платформенный модуль с номером версии.

Двойным кликом мыши открываем параметр «Устройства безопасности», видим ТРМ доверенный платформенный модуль с номером версии

Примечание! Для поддержки BitLocker на компьютере должен быть чип TPM версии 1.2 или новее.

Однако, если вы видите сообщение «Совместимый доверенный платформенный модуль не найден», то это означает, что на вашем компьютере нет TPM.

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

Шаг 2. Нажмите «Система и безопасность».

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

Шаг 3. Щелкните «Шифрование диска BitLocker».

Щелкаем на «Шифрование диска BitLocker»

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Нажимаем на текстовую ссылку «Включить BitLocker»

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Дважды вводим пароль, нажимаем «Далее»

Примечание! Удостоверьтесь в надежности созданного пароля, используя верхний и нижний регистр, номера и символы.

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Шаг 8. Нажмите «Далее».

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Шаг 10. Затем определитесь с этими двумя параметрами.

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Шаг 11. Нажмите «Далее».

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Перезагружаем компьютер

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Что нужно знать

После перезагрузки компьютер быстро откроет рабочий стол. Это не конец!

После перехода в «Панель управления»>«Система и безопасность»>«Шифрование диска BitLocker» вы увидите, что диск еще не зашифрован.

Что делать в этом случае?

Абсолютно ничего. Просто ждите окончания процесса. Он занимает некоторое время, в зависимости от выбранного вами варианта и размера накопителя. Спокойно используйте свой компьютер, а последние штрихи будут выполняться в фоновом режиме.

Процесс шифрования диска в фоновом режиме

Как только вы обнаружите, что процесс шифрования завершен, в «Проводнике» над диском должен появится соответствующий значок BitLocker.

На зашифрованном диске находится значок BitLocker

Так вы сможете проверить, включен он или нет.

Как задействовать BitLocker, если на компьютере нет TPM

Для этого выполните следующие действия:

Шаг 1. Чтобы открыть «Редактор локальной групповой политики» (его имеют не все версии системы) используйте комбинацию клавиш «Windows+R». Введите «gpedit.msc» и нажмите «Enter».

После нажатия клавиш «Windows+R», в поле «Открыть» вводим «gpedit.msc», нажимаем «Enter»

Шаг 2. В разделе «Конфигурация компьютера» разверните «Административные шаблоны».

В разделе «Конфигурация компьютера», открываем «Административные шаблоны»

Шаг 3. После этого разверните «Компоненты Windows».

Дважды кликаем левой кнопкой мыши на «Компоненты Windows»

Шаг 4. Теперь откройте «Шифрование диска BitLocker» и выберите «Диски операционной системы».

Открываем «Шифрование диска BitLocker», выбираем «Диски операционной системы»

Шаг 5. С правой стороны дважды щелкните по выделенному на скриншоте параметру.

Дважды кликаем левой кнопкой мыши на параметр «Этот параметр позволяет настроить требование дополнительной»

Шаг 6. Выберите «Включено».

Шаг 7. Теперь поставьте флажок возле соответствующего параметра, как на скриншоте ниже. Нажмите «OK».

Щелкаем на пункт «Включено», ставим галочку на параметр «Разрешить использование BitLocker», нажимаем «Применить», затем «ОК»

Шаг 8. Закройте редактор.

Видео — Шифрование системного диска С с BitLocker в Windows 10, активация ТРМ

Шифрование всех дисков

Вы должны включить BitLocker на всех дисках хранения — как внутренних, так и внешних. Просто повторите описанные выше действия для каждого из имеющихся на компьютере накопителей.

К внешним устройствам хранения данных относятся любые USB-диски, флешки, SD-карты и т. д. Мы не рекомендуем их использовать, поскольку даже после шифрования эти устройства рискуют быть украденными и разблокированными. Нет никаких гарантий касательно того, что любой такой диск не будет дешифрован случайным образом, и что вы хорошо запомните пароль или ключ восстановления.

Шифрование дисков

На заметку! Лучше подумайте об использовании бесплатного и надежного облачного хранилища.

Если внешний диск необходим вам для резервного копирования файлов, тогда включите BitLocker. Для удобства можно установить автоматическое разблокирование при подключении к конкретному компьютеру. Таким образом, вам не придется постоянно вводить пароль, чтобы разблокировать диск. Однако, всегда имейте при себе либо пароль, либо ключ восстановления. Поэтому сохраните их в безопасном месте (например, в учетной записи Microsoft).

Как зашифровать диск с помощью BitLocker без перезапуска системы

По умолчанию Windows автоматически разблокирует диск после входа в учетную запись. Если эта функция отключена, тогда попробуйте снять защиту с диска вручную. Мы покажем вам, как это сделать самостоятельно.

Способ шифрования диска

Часть 1. Как зашифровать диск

Прежде чем ставить пароль на накопитель, убедитесь, что функция автоматической блокировки отключена. После завершения работы диск автоматически зашифруется.

Если вы хотите заблокировать диск самостоятельно, то должны сделать это с помощью «Командной строки»:

- Откройте командную строку с правами администратора.

Нажимаем сочетание клавиш «Win+X», открываем пункт «Командная строка (администратор)»

- Введите следующую команду и нажмите «Enter».

В «Командной строке» вводим команду «manage-bde -lock d: -forcedismount», вместо d пишем букву своего диска, нажимаем «Enter»

Примечание! Замените d: буквой диска, на который вы хотите поставить защиту «manage-bde -lock d: -forcedismount».

Закройте «Командную строку». С этого момента ваш диск надежно защищен, поэтому вы не можете получить к нему доступ без указанного пароля.

Часть 2. Как разблокировать диск

Снять защиту с диска намного проще, чем поставить на него пароль. Следуйте этим шагам:

- Откройте «Проводник» и щелкните правой кнопкой мыши, выбрав зашифрованный диск. В контекстном меню найдите «Управление BitLocker».

В «Проводнике» кликаем на зашифрованный диск правой кнопкой мыши, выбираем «Управление BitLocker»»

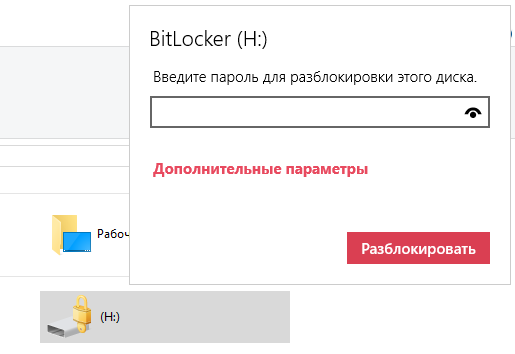

- В правом верхнем углу вы увидите всплывающее окно, запрашивающее пароль от BitLocker. Введите его и нажмите «Разблокировать».

Вводим пароль в соответствующие поле, нажимаем «Разблокировать»

Теперь защита снята, и вы можете получить доступ к файлам, хранящимся на диске.

Конечно, вы также можете разблокировать диск с помощью командной строки.

- Откройте «Командную строку».

Нажимаем сочетание клавиш «Win+X», открываем пункт «Командная строка (администратор)»

- Просто введите эту команду «manage-bde -unlock d: -password» и нажмите «Enter».

Вводим команду «manage-bde -unlock d: -password», нажимаем «Enter»

- При появлении запроса введите пароль и нажмите «Enter». BitLocker сразу откроет ваш диск.

Вводим пароль в соответствующие поле, нажимаем «Разблокировать»

Как найти потерянный ключ восстановления

Ключ восстановления создается после первого использования программы BitLocker для каждого выбранного диска. Он предоставляет доступ к сокрытым данным. Ключ также можно использовать для разблокировки зашифрованных на съемном устройстве (например, на внешнем жестком диске или USB-накопителе) с помощью BitLocker To Go файлов и папок, если по какой-то причине вы забыли пароль или компьютер не может получить доступ к диску.

Файл .BEK может хранится на флешке или в компьютере, в месте, где мы сохранили его при шифровании диска

Ключ восстановления Bitlocker выглядит следующим образом (он хранится в файле .BEK с именем Bitlocker+Recovery+Key+4C2392DC-60A8-4B98-95AA-6A91D2191EB4.BEK).

Ключ восстановления Bitlocker

Чтобы убедиться в правильности ключа восстановления, сравните начало указанного выше идентификатора со значением аналогичного в зашифрованном томе Bitlocker.

Как/Где найти потерянный ключ восстановления Bitlocker?

Способ возвращения потерянного ключа зависит от настроенных вами параметров входа в систему:

1. Если вы используете локальную учетную запись, тогда войдите как администратор.

2. Пользователи учетной записи Microsoft должны проверить следующие места:

- аккаунт Microsoft в Интернете. Чтобы получить ключ восстановления, перейдите в свою учетную запись и получите его оттуда;

- сохраненная копия ключа восстановления. Возможно, вы храните его в качестве файла, на флешке или в бумажном виде.

Как деактивировать BitLocker

Первым делом включите компьютер и войдите в Windows.

- Откройте «Проводник» и щелкните правой кнопкой мыши по накопителю, который хотите расшифровать. В появившемся контекстном меню нажмите «Управление BitLocker».

В «Проводнике» кликаем на зашифрованный диск правой кнопкой мыши, выбираем «Управление BitLocker»»

- В новом диалоговом окне выберите «Отключить BitLocker».

Выбираем «Отключить BitLocker»

- Подтвердите действие.

Нажимаем кнопку «Отключить BitLocker»

Система перейдет к расшифровке вашего диска.

На заметку! Дешифровка — процесс отнюдь не быстрый. Ее продолжительность зависит от скорости вашего накопителя, производительности центрального процессора и объема данных, которые вы сохранили на выбранном диске.

Через некоторое время дешифровка завершится.

Все готово! BitLocker отключен, и теперь вы сможете получать доступ к файлам без надобности вводить пароль.

Вывод

BitLocker — весьма неплохая функция, способная защитить данные от потери и кражи на любых накопителях (флешках, жестких дисках и т. д.). Это не идеальный инструмент, хоть и весьма полезный. Он не нравится всем пользователям, поскольку запрашивает пароль каждый раз, когда нужно использовать зашифрованный диск. Однако, не стоит недооценивать BitLocker, поскольку однажды он может спасти не только ценную информацию, но и в целом ваш бизнес/репутацию.

Видео — Как зашифровать диск BitLocker

Рекомендуем похожие статьи

Для дополнительной защиты Windows 10 позволяет включить BitLocker для фиксированных дисков (разделов дисков и внутренних устройств хранения). Он поддерживает защиту с помощью смарт-карты или пароля. Есть также возможность автоматической разблокировки дисков при входе в учетную запись.

BitLocker был впервые представлен в Windows Vista и до сих пор существует в Windows 10. Он был реализован исключительно для Windows и не имеет официальной поддержки в альтернативных операционных системах. BitLocker может использовать доверенный платформенный модуль (TPM) вашего ПК для хранения секретных ключей шифрования.

РЕКОМЕНДУЕМ:

Как посмотреть информацию о шифровании диска BitLocker в Windows 10

В современных версиях Windows, таких как Windows 8.1 и Windows 10, BitLocker поддерживает аппаратно-ускоренное шифрование, если выполняются определенные требования (диск должен поддерживать его, должна быть включена безопасная загрузка и многие другие требования).

Без аппаратного шифрования BitLocker переключается на программное шифрование, что снижает производительность вашего диска. BitLocker в Windows 10 поддерживает ряд методов шифрования и поддерживает изменение силы шифрования.

Содержание

- Шифрование диска Butlocker

- Отключить BitLocker из командной строки

- Отключить BitLocker с помощью PowerShell

Шифрование диска Butlocker

В Windows 10 шифрование диска BitLocker доступно только в выпусках Pro, Enterprise и Education. BitLocker может зашифровать системный диск (на котором установлена ОС Windows) и внутренние жесткие диски. Функция

BitLocker To Go позволяет защитить файлы, хранящиеся на съемных дисках, таких как флэш-накопитель USB.

Существует разные способы отключения BitLocker жестких и твердотельных дисков.

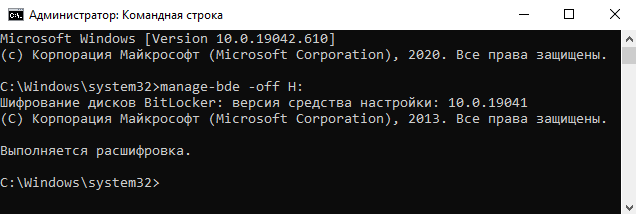

Шаг 1: Откройте командную строку от имени администратора. Для этого, на панели задач нажмите иконку поиска, введите «cmd» и нажмите «Запуска от имени администратора».

Шаг 2: Введите и выполните следующую команду:

|

manage—bde —off <букву диска>: |

Шаг 3: Замените

<букву диска> фактической буквой диска, который вы хотите расшифровать.

Например отключим BitLocker на диске D:

Отключить BitLocker с помощью PowerShell

Шаг 1: Откройте новую командную строку от имени администратора. Для этого, на панели задач нажмите иконку поиска, введите «powershell» и нажмите «Запуска от имени администратора».

Шаг 2: Введите и выполните следующую команду:

|

Disable—BitLocker —MountPoint «<drive letter>:» |

Шаг 3: Замените <букву диска> фактической буквой диска, который вы хотите расшифровать.

Например отключим шифрования BitLocker диска D:

|

Disable—BitLocker —MountPoint «D:» |

РЕКОМЕНДУЕМ:

Лучшие аналоги Bitlocker

На этом все. Теперь вы знаете, как отключить BitLocker из командной строки и с помощью PowerShell.

Шифрование дисков (функция BitLocker) используется для защиты файлов и папок от несанкционированного доступа. Разблокировать и заблокировать можно любой раздел накопителя. Даже после подключения к другому компьютеру BitLocker защищает Ваши данные.

«>

Эта статья расскажет, как разблокировать BitLocker в Windows 10. Вам нужно знать пароль или иметь ключ восстановления. Иначе без его форматирования не обойтись. Для дешифрования используем панель управления и командную строку. Как работает BitLocker, смотрите дальше.

Что такое BitLocker Windows 10

Всё просто. Функция шифрования дисков BitLocker позволяет защитить Ваши данные от несанкционированного доступа. Чтобы получить доступ к накопителю, Вам понадобится ввести пароль. Для обычного пользователя можно спорить о полезности такой функциональности.

- Шифрование только занятого места на диске — если Вы настраиваете шифрование на новом диске или ПК, Вам достаточно зашифровать только ту часть диска, которая сейчас используется. BitLocker зашифровывает новые данные автоматически по мере их добавления.

- Шифрование всего диска — если Вы включаете функцию BitLocker на уже используемом ПК или диске, рекомендуется зашифровать весь диск. Это гарантирует защиту всех данных — даже ранее удалённых, но ещё содержащих извлекаемые сведения. Выполняется медленнее.

После шифрования диска Вас будет спрашивать ранее установленный пароль. И только если Вы его знаете, тогда можно получить доступ (введите пароль для разблокировки этого диска). Если Вы забыли свой пароль, Вы можете использовать ключ восстановления для доступа к диску.

В обновлении Windows 10 (версия 1511) предоставлен новый режим шифрования дисков (XTS-AES). Этот режим обеспечивает дополнительную поддержку целостности, но не совместим с более ранними версиями Windows. Указывается новый режим шифрования или совместимости.

Как отключить BitLocker в Windows 10

В контекстном меню зашифрованного диска выберите Управление BitLocker. В панели управления нажмите Отключить BitLocker (напротив нужного раздела). Нужно обладать правами администратора. Ваш диск будет расшифрован после подтверждения действия.

Можно выполнить команду: manage-bde -off H: в командной строке (от имени администратора).

Или команду: Disable-BitLocker -MountPoint «H:» в обновлённой оболочке Windows PowerShell.

Важно! Процесс шифрования и расшифровки может занимать продолжительное время. В зависимости от Вашего накопителя. Разблокировать получается значительно быстрее, чем его зашифровать. Думается, не стоит сравнивать скорости HHD старого и даже бюджетного SSD.

Мастер шифрования помогает Вам безопасно защитить свои данные. Вам предложат архивировать свой ключ восстановления. Если Вы забыли свой пароль, можно воспользоваться этим ключом (он сохраняется заранее в файле, на USB-устройстве или в учётке Майкрософт).

Заключение

Функция BitLocker доступна только в редакциях системы Windows 10: Professional, Enterprise и Education. Можно с уверенностью сказать обязательно в Home версии её может не хватать. Включить или отключить шифрование диска BitLocker можно средствами самой Windows 10.

Включение шифрования данных может немного снизить производительность ПК. Собственно из-за фонового процесса шифрования, который при необходимости будет продолжать выполняться. Но её рекомендуется использоваться для защиты конфиденциальных данных.