Время на прочтение

10 мин

Количество просмотров 73K

Кто-то из вас наверняка слышал про инцидент , который был обнародован совсем недавно. Американский производитель полупроводников Allegro MicroSystem LLC подал в суд на своего бывшего IT-специалиста за саботаж. Нимеш Пател, проработавший в компании 14 лет, уничтожил важные финансовые данные в первую неделю нового фискального года.

Как это произошло?

Через две недели после своего увольнения Пател зашел на территорию штаб-квартиры компании в Вустере (штат Массачусетс, США) с целью поймать корпоративную сеть Wi-Fi. Используя учетные данные бывшего коллеги и рабочий ноутбук, Пател авторизовался в корпоративной сети. Затем он внедрил в модуль Oracle код и запрограммировал его выполнение на 1 апреля 2016 года — первую неделю нового финансового года. Код предназначался для копирования определенных заголовков или указателей в отдельную таблицу базы данных и следующего удаления их из модуля. Ровно 1 апреля данные были удалены из системы. И поскольку злоумышленник авторизовался в сети Allegro легально, его действия были замечены не сразу.

Подробности широкая общественность не знает, но скорее всего инцидент стал возможен во многом благодаря тому, что в компании для доступа в сеть использовалась парольная аутентификация. Наверняка там были и другие проблемы с безопасностью, но именно пароль можно похитить незаметно для пользователя и факт кражи пароля не будет обнаружен, в лучшем случае вплоть до момента использования похищенных учетных данных.

Применение строгой двухфакторной аутентификации и запрет на использование паролей в сочетании с грамотной политикой безопасности могли бы помочь, если не избежать описанного развития событий, то сильно затруднить реализацию такого плана.

Мы расскажем о том, как можно значительно повысить уровень безопасности вашей компании и защитить себя от подобных инцидентов. Вы узнаете, как настроить аутентификацию и подпись важных данных, используя токены и криптографию (как иностранную, так и отечественную).

В первой статье мы объясним как настроить строгую двухфакторную аутентификацию с использованием PKI при входе в доменную учетную запись в Windows.

В следующих статьях мы расскажем вам, как настроить Bitlocker, защитить электронную почту и простейший документооборот. Также мы вместе с вами настроим безопасный доступ к корпоративным ресурсам и безопасный удаленный доступ по VPN.

Двухфакторная аутентификация

Опытным системным администраторам и службам безопасности хорошо известно, что пользователи крайне не сознательны в вопросе соблюдения политик безопасности, они могут записать свои учетные данные на стикере и приклеить его рядом с компьютером, передать пароли своим коллегам и тому подобное. Особенно часто это происходит, когда пароль сложный (содержащий более 6 знаков и состоящий из букв разного регистра, цифр и специальных символов) и его трудно запомнить. А ведь такие политики администраторами задаются не просто так. Это необходимо для защиты учетной записи пользователя от простого перебора паролей по словарю. Также администраторы рекомендуют менять пароли хотя бы раз в 6 месяцев, просто из того соображения, что за это время теоретически можно отбрутфорсить даже сложный пароль.

Давайте вспомним, что такое аутентификация. В нашем случае это процесс подтверждения подлинности субъекта или объекта. Аутентификация пользователя — это процесс подтверждения подлинности пользователя.

А двухфакторная аутентификация — это такая аутентификация, в которой необходимо использовать не менее двух различных способов для подтверждения своей личности.

Простейшим примером двухфакторной аутентификации в реальной жизни является сейф с замком и кодовой комбинацией. Чтобы открыть такой сейф необходимо знать код и владеть ключом.

Токен и смарт-карта

Наверно, самым надежным и простым в реализации способом двухфакторной аутентификации является использование криптографического токена или смарт-карты. Токен — это USB-устройство, которое является и считывателем, и смарт-картой одновременно. Первым фактором в таком случае является факт владения устройством, а вторым — знание его PIN-кода.

Использовать токен или смарт-карту, тут кому, что удобнее. Но исторически так сложилось, что в России больше привыкли использовать токены, так как они не требуют использования встроенных или внешних считывателей смарт-карт. У токенов есть и свои минусы. Например, на нем не напечатаешь фотографию.

На фотографии изображена типичная смарт-карта и считыватель.

Однако вернемся к корпоративной безопасности.

А начнем мы с домена Windows, ведь в большинстве компаний в России корпоративная сеть построена именно вокруг него.

Как известно, политики Windows-домена, настройки пользователей, настройки групп в Active Directory предоставляют и разграничивают доступ к огромному количеству приложений и сетевых сервисов.

Защитив учетную запись в домене, мы можем защитить большинство, а в некоторых случаях и вообще все внутренние информационные ресурсы.

Почему двухфакторная аутентификация в домене по токену с PIN-кодом безопаснее обычной парольной схемы?

PIN-код привязан к определенному устройству, в нашем случае к токену. Знание PIN-кода само по себе ничего не дает.

Например, PIN-код от токена можно диктовать по телефону другим лицам и это ничего не даст злоумышленнику, если вы достаточно бережно относитесь к токену и не оставляете его без присмотра.

С паролем же ситуация совершенно иная, если злоумышленник подобрал, угадал, подсмотрел или еще каким-то образом завладел паролем от учетной записи в домене, то он сможет беспрепятственно зайти, как в сам домен, так и в другие сервисы компании, в которых используется эта же учетная запись.

Токен является уникальным некопируемым физическим объектом. Им обладает легитимный пользователь. Двухфакторную аутентификацию по токену можно обойти только тогда, когда администратор намеренно или по недосмотру оставил для этого «лазейки» в системе.

Преимущества входа в домен по токену

PIN-код от токена проще запомнить, так как он может быть намного проще пароля. Каждый наверняка хоть раз в жизни видел, как «опытный» пользователь мучительно не может с нескольких попыток аутентифицироваться в системе, вспоминая и вводя свой «безопасный» пароль.

PIN-код не обязательно постоянно менять, так как токены более устойчивы к перебору PIN-кодов. После некоторого числа неудачных попыток ввода, токен блокируется.

При использовании токена для пользователя вход в систему выглядит следующим образом: после загрузки компьютера, он просто подключает токен к USB-порту компьютера, вводит 4-6 цифр и нажимает кнопку Enter. Скорость ввода цифр у обычных людей выше, чем скорость ввода букв. Поэтому PIN-код вводится быстрее.

Токены позволяют решить проблему «брошенного рабочего места» — когда пользователь уходит со своего рабочего места и забывает выйти из своей учетной записи.

Политика домена может быть настроена таким образом, чтобы компьютер автоматически блокировался при извлечении токена. Также токен может быть оснащен RFID-меткой для прохода между помещениями компании, поэтому не забрав токен со своего рабочего места, сотрудник просто не сможет перемещаться по территории.

Недостатки, куда же без них

Токены или смарт-карты не бесплатные (решается бюджетом).

Их нужно учитывать, администрировать и обслуживать (решается системами управления токенами и смарт-картами).

Некоторые информационные системы могут «из коробки» не поддерживать аутентификацию по токенам (решается системами типа Single Sign-On — предназначенными для организации возможности использования единой учетной записи для доступа к любым ресурсам области).

Настройка двухфакторной аутентификации в домене Windows

Теоретическая часть:

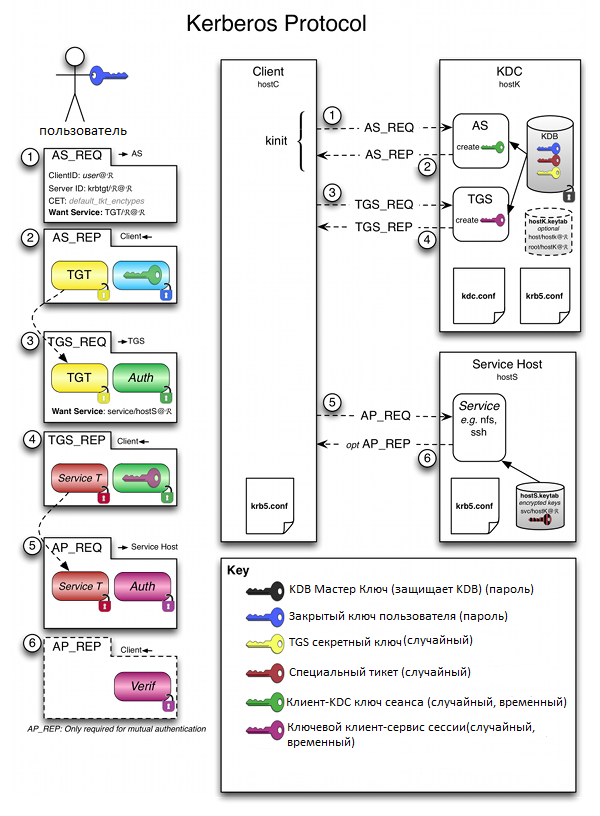

Служба каталога Active Directory поддерживает возможность аутентификации с помощью смарт-карты и токена, начиная с Windows 2000. Она заложена в расширении PKINIT (public key initialization — инициализация открытого ключа) для протокола Kerberos RFC 4556 .

Протокол Kerberos был специально разработан для того, чтобы обеспечить надежную аутентификацию пользователей. Он может использовать централизованное хранение аутентификационных данных и является основой для построения механизмов Single Sing-On. Протокол основан на ключевой сущности Ticket (билет).

Ticket (билет) является зашифрованным пакетом данных, который выдается доверенным центром аутентификации, в терминах протокола Kerberos — Key Distribution Center (KDC, центр распределения ключей).

Когда пользователь выполняет первичную аутентификацию после успешного подтверждения его подлинности, KDC выдает первичное удостоверение пользователя для доступа к сетевым ресурсам — Ticket Granting Ticket (TGT).

В дальнейшем при обращении к отдельным ресурсам сети, пользователь, предъявляет TGT, получает от KDC удостоверение для доступа к конкретному сетевому ресурсу — Ticket Granting Service (TGS).

Одним из преимуществ протокола Kerberos, обеспечивающим высокий уровень безопасности, является то, что при любых взаимодействиях не передаются ни пароли, ни значения хеша паролей в открытом виде.

Расширение PKINIT позволяет использовать двухфакторную аутентификацию по токенам или смарт-картам на этапе предаутентификации Kerberos.

Вход в систему может быть обеспечен, как при использовании службы каталога домена, так и локальной службы каталога. TGT создается на основе электронной подписи, которая вычисляется на смарт-карте или токене.

Все контроллеры доменов должны иметь установленный сертификат Domain Controller Authentication, или Kerberos Authentication, т. к. реализуется процесс взаимной аутентификации клиента и сервера.

Практика:

Приступим к настройке.

Сделаем так, чтобы в домен под вашей учетной записью можно было зайти только по предъявлению токена и зная PIN-код.

Для демонстрации мы будем использовать Рутокен ЭЦП PKI производства компании «Актив».

1 Этап — Настройка домена Первым делом установим службы сертификации.

Дисклеймер.

Эта статья не является туториалом по внедрению корпоративного PKI. Вопросы проектирования, разворачивания и грамотного применения PKI тут не рассматриваются ввиду необъятности этой темы.

Все контроллеры доменов и все клиентские компьютеры в рамках леса, где осуществляется внедрение такого решения, обязательно должны доверять корневому Удостоверяющему Центру (Центру Сертификации).

Задача центра сертификации — подтверждать подлинность ключей шифрования с помощью сертификатов электронной подписи.

Технически центр сертификации реализован как компонент глобальной службы каталогов, отвечающий за управление криптографическими ключами пользователей. Открытые ключи и другая информация о пользователях хранится удостоверяющими центрами в виде цифровых сертификатов.

Удостоверяющий центр, выдающий сертификаты для использования смарт-карт или токенов, должен быть помещен в хранилище NT Authority.

Зайдите в Диспетчер сервера и выберите «Добавить роли и компоненты».

При добавлении ролей сервера выберите «Службы сертификации Active Directory» (Microsoft категорически рекомендует не делать это на контроллере домена, дабы не огрести проблем с производительностью). В открывшемся окне выберите «Добавить компоненты» и выберите пункт «Центр сертификации».

На странице для подтверждения установки компонентов нажмите «Установить».

2 Этап — Настройка входа в домен с помощью токена

Для входа в систему нам понадобится сертификат, который содержит идентификаторы Smart Card Logon и Client Authentication.

Сертификат для смарт-карт или токенов также должен содержать UPN пользователя (суффикс имени участника-пользователя). По умолчанию суффиксом имени участника-пользователя для учетной записи является DNS-имя домена, которое содержит учетную запись пользователя.

Сертификат и закрытый ключ должны быть помещены в соответствующие разделы смарт-карты или токена, при этом закрытый ключ должен находиться в защищенной области памяти устройства.

В сертификате должен быть указан путь к точке распространения списка отзыва сертификатов (CRL distribution point). Такой файл содержит список сертификатов с указанием серийного номера сертификата, даты отзыва и причины отзыва. Он используется для передачи сведений об отозванных сертификатах пользователям, компьютерам и приложениям, пытающимся проверить подлинность сертификата.

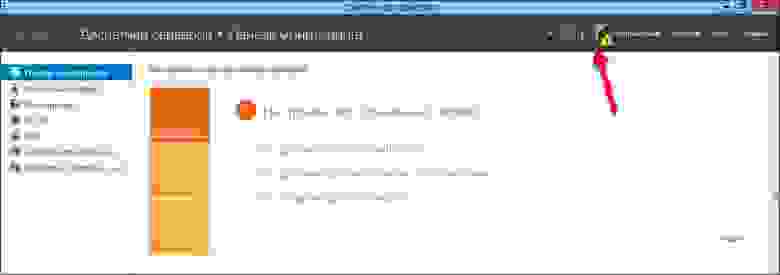

Настроим установленные службы сертификации. В правом верхнем углу нажмите на желтый треугольник с восклицательным знаком и щелкните «Настроить службы сертификации…».

В окне «Учетные данные» выберите необходимые учетные данные пользователя для настройки роли. Выберите «Центр сертификации».

Выберите «ЦС предприятия».

ЦС предприятия интегрированы с AD. Они публикуют сертификаты и списки отзыва сертификатов в AD.

Укажите тип «Корневой ЦС».

На следующем этапе выберите «Создать новый закрытый ключ».

Выберите период действия сертификата.

3 этап — Добавление шаблонов сертификатов

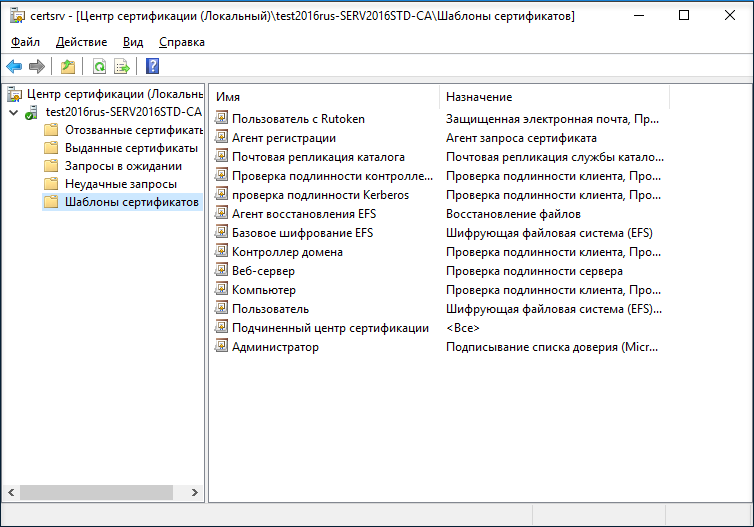

Для добавления шаблонов сертификатов откройте Панель управления, выберите пункт «Администрирование» и откройте Центр сертификации.

Щелкните по названию папки «Шаблоны сертификатов», выберите пункт «Управление».

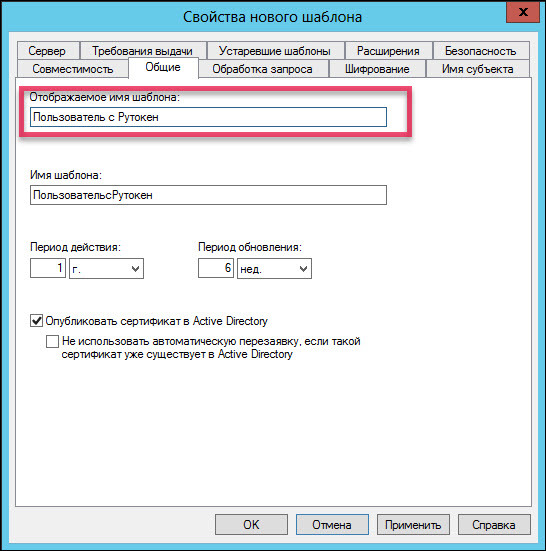

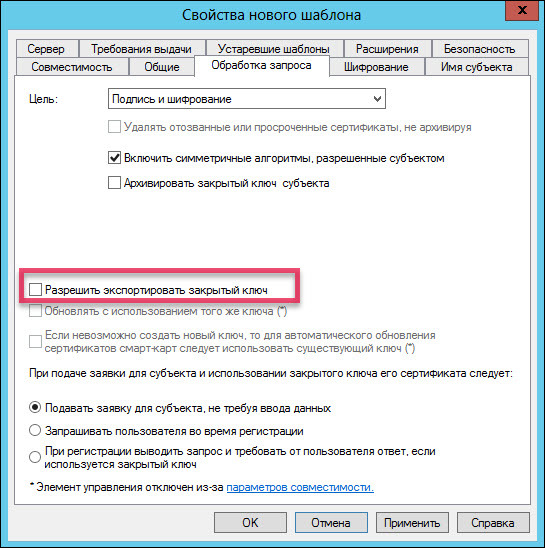

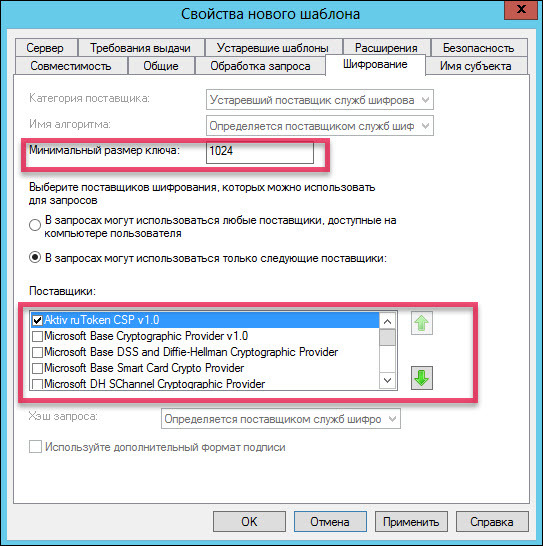

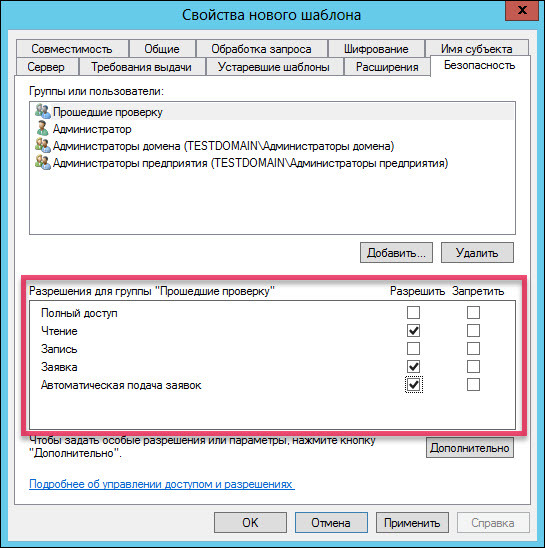

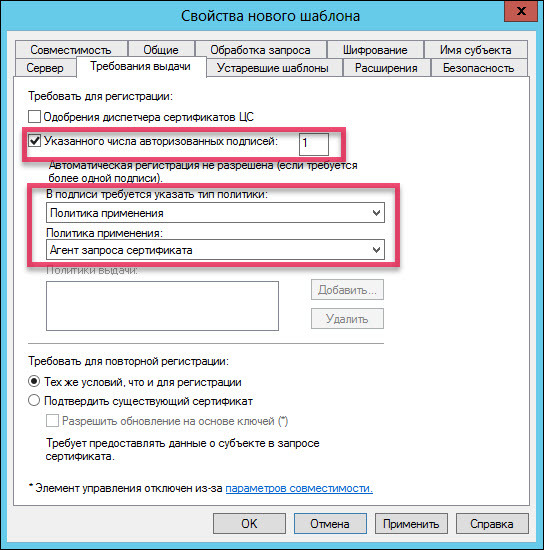

Щелкните по названию шаблона «Пользователь со смарт-картой» и выберите пункт «Скопировать шаблон». На следующих скриншотах показано, какие параметры в окне «Свойства нового шаблона» необходимо изменить.

Если в списке поставщиков нет «Aktiv ruToken CSP v1.0», то необходимо установить комплект «Драйверы Рутокен для Windows».

Начиная с Windows Server 2008 R2 вместо специального провайдера от производителя можно использовать «Microsoft Base Smart Card Crypto Provider».

Для устройств Рутокен библиотека «минидрайвера», поддерживающая «Microsoft Base Smart Card Crypto Provider», распространяется через Windows Update.

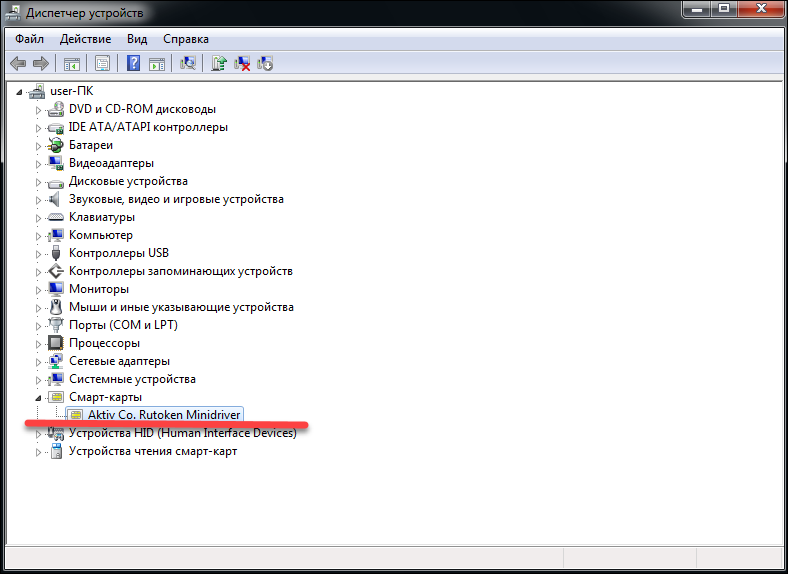

Проверить установился ли «минидрайвер» на вашем сервере можно подключив Рутокен к нему и посмотрев в диспетчер устройств.

Если «минидрайвера» по каким-то причинам нет, его можно установить принудительно, инсталлировав комплект «Драйверы Рутокен для Windows», а после этого воспользоваться «Microsoft Base Smart Card Crypto Provider».

Комплект «Драйверы Рутокен для Windows» распространяется бесплатно с сайта Рутокен .

Добавьте два новых шаблона «Агент сертификации» и «Пользователь с Рутокен».

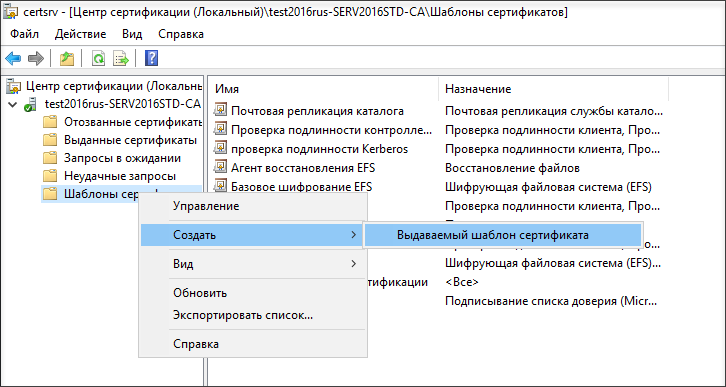

Для этого выйдите из окна «Управления шаблонами». Нажмите правой кнопкой мыши на «Шаблоны сертификатов» и выберите пункт меню «Создать» и подпункт «Выдаваемый шаблон сертификата».

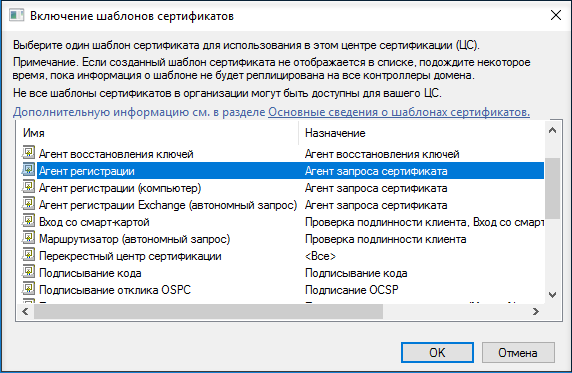

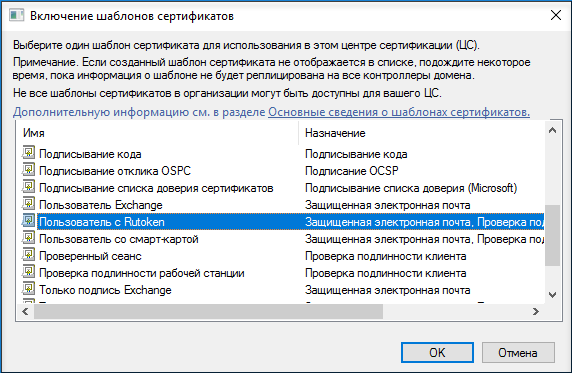

Далее выберите «Агент регистрации» и «Пользователь с Rutoken» и нажмите «ОК».

В результате названия этих шаблонов отобразятся в центре сертификации.

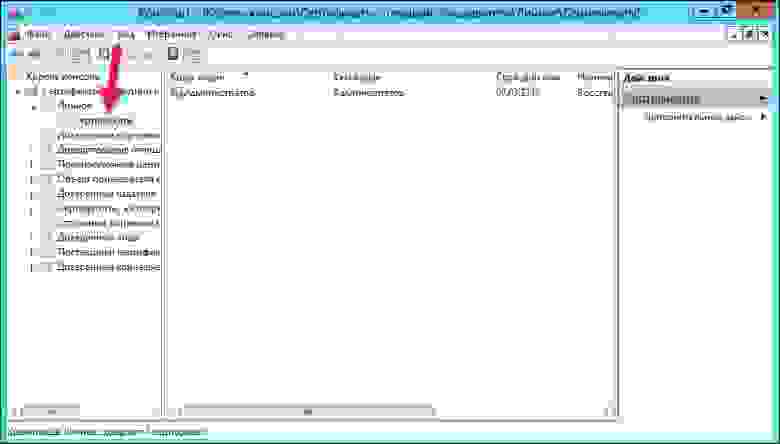

Далее нам необходимо выписать сертификат администратору домена. Откройте службу «Выполнить» и укажите команду mmc. Добавьте оснастку «Сертификаты».

В окне «Оснастки диспетчера сертификатов» выберите «моей учетной записи пользователя». В окне «Добавление и удаление оснастки» подтвердите добавление сертификатов.

Выберите папку «Сертификаты».

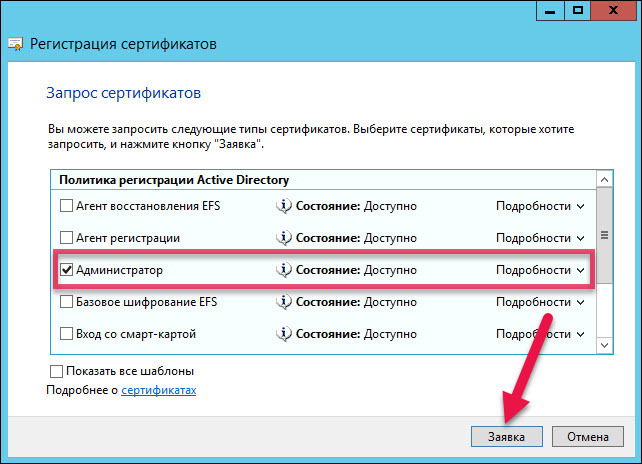

Запросите новый сертификат. Откроется страница для регистрации сертификата. На этапе запроса сертификата выберите политику регистрации «Администратор» и нажмите «Заявка».

Таким же образом запросите сертификат для Агента регистрации.

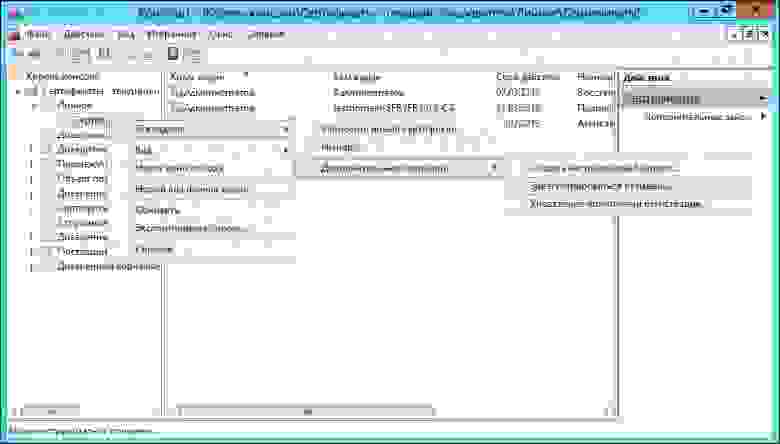

Чтобы запросить сертификат для определенного пользователя щелкните «Сертификаты», выберите пункт «Зарегистрироваться от имени…».

В окне для запроса сертификата установите флажок «Пользователь с Рутокен».

Теперь необходимо выбрать пользователя.

В поле «Введите имена выбранных объектов» укажите имя пользователя в домене и нажмите «Проверить имя».

В окне для выбора пользователя нажмите «Заявка».

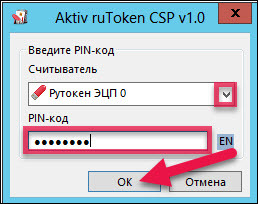

В раскрывающемся списке выберите имя токена и укажите PIN-код.

Таким же образом выберите сертификаты для других пользователей в домене.

4 этап — Настройка учетных записей пользователей

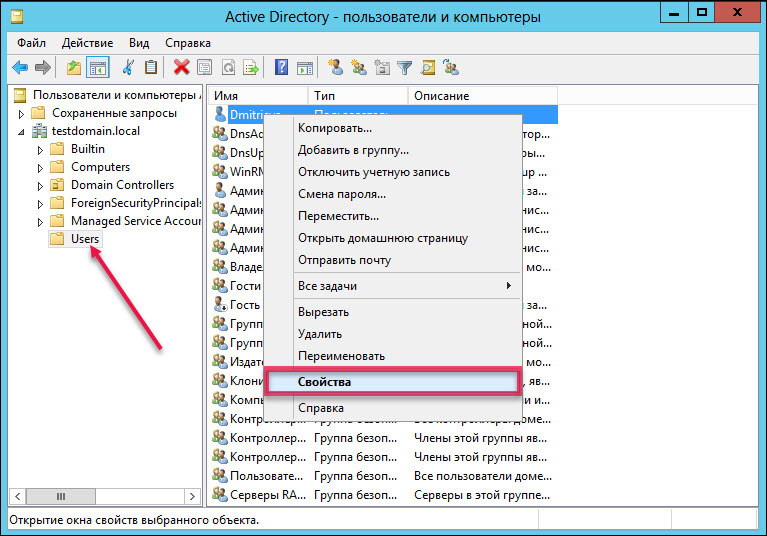

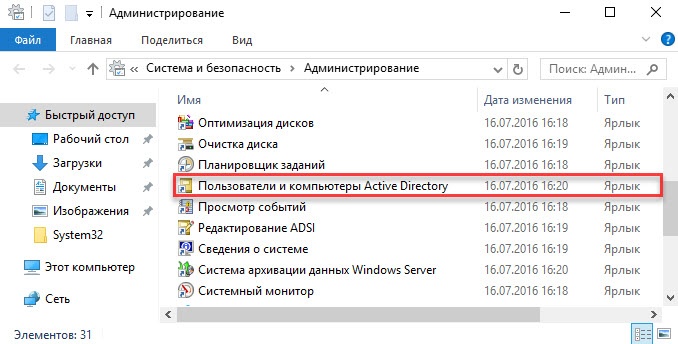

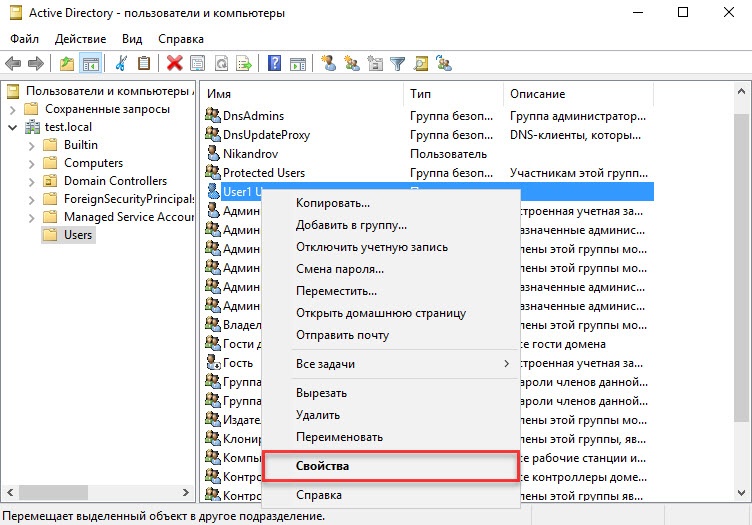

Для настройки учетных записей откройте список пользователей и компьютеров AD.

Выберите папку Users и пункт «Свойства».

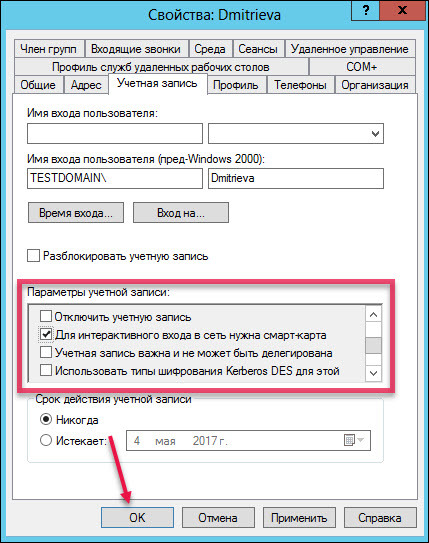

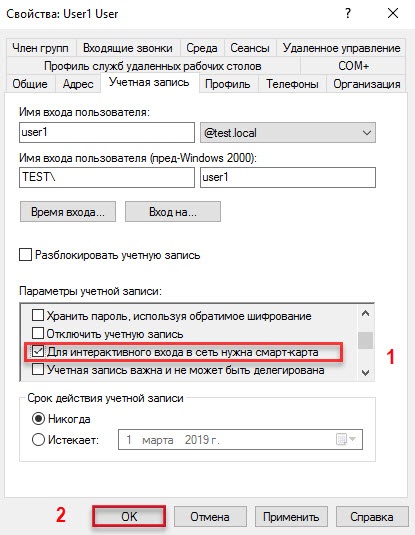

Перейдите на вкладку «Учетные записи», установите флажок «Для интерактивного входа в сеть нужна смарт-карта».

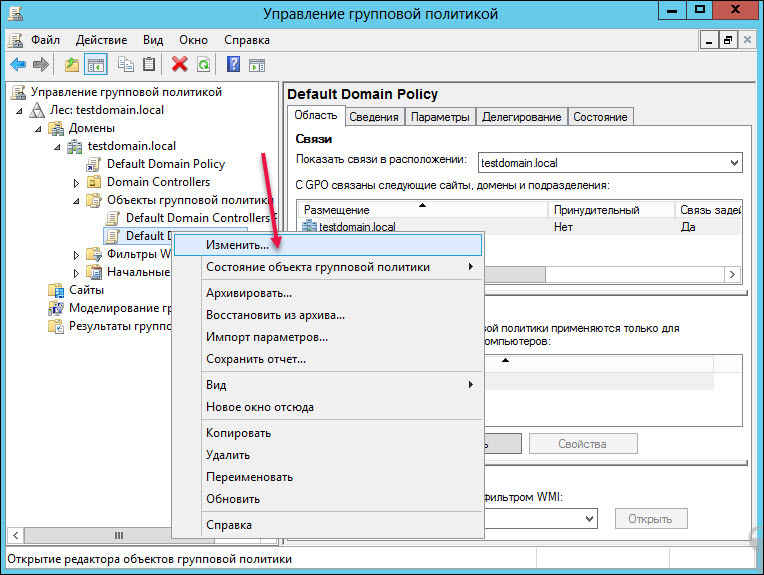

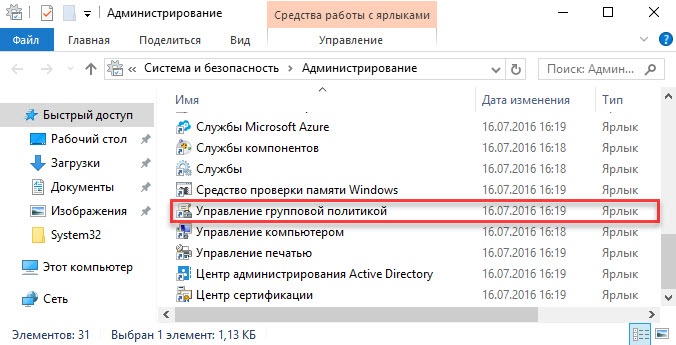

Настройте политики безопасности. Для этого откройте Панель управления и выберите пункт «Администрирование». Откройте меню для управления групповой политикой.

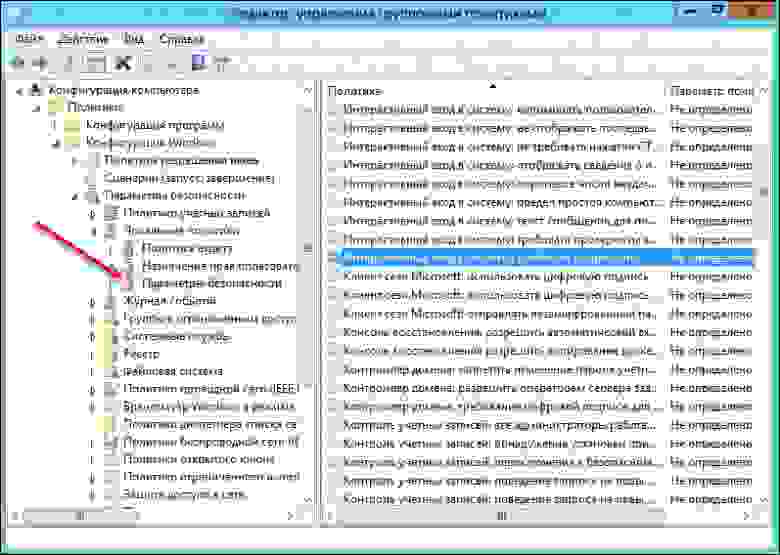

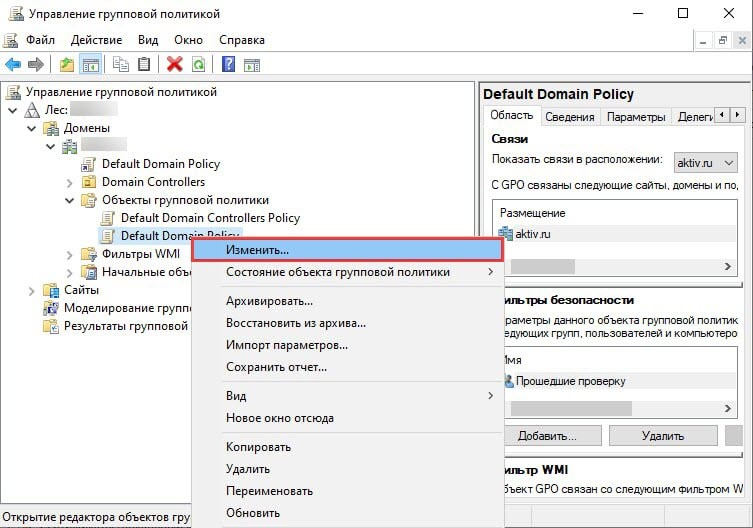

В левой части окна «Управление групповой политикой» щелкните «Default Domain Policy» и выберите пункт «Изменить».

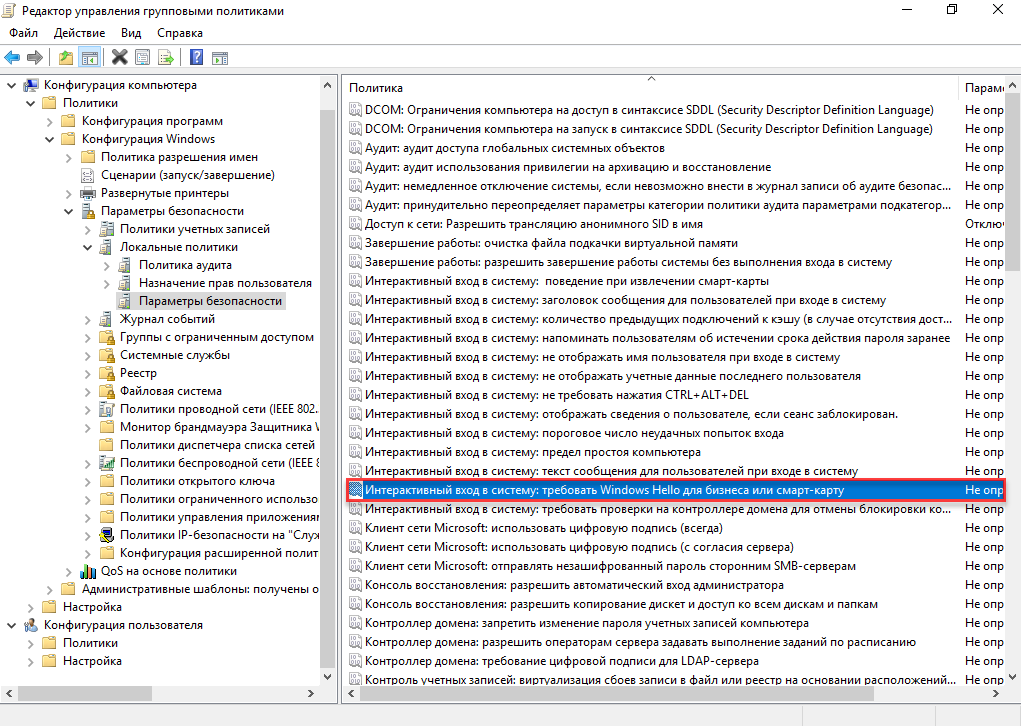

В левой части окна «Редактор управления групповыми политиками» выберите пункт «Параметры безопасности».

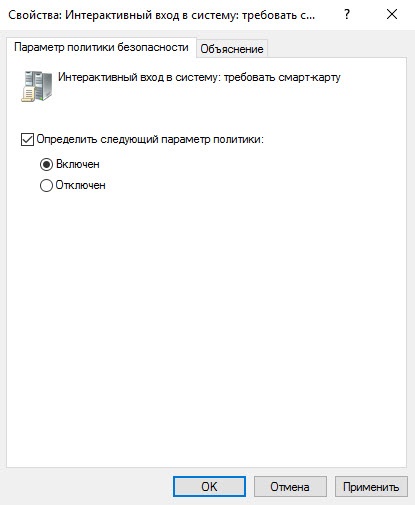

Откройте политику «Интерактивный вход в систему: требовать смарт-карту».

На вкладке «Параметры политики безопасности» установите флажки «Определить следующий параметр политики» и «Включен».

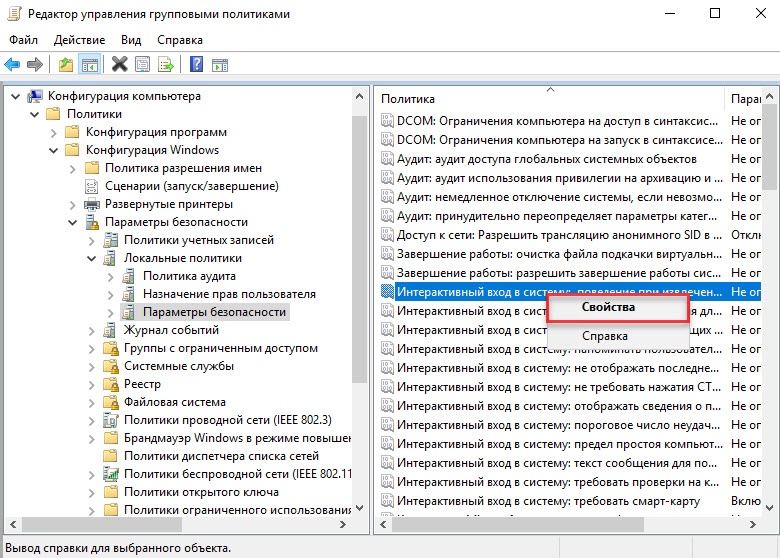

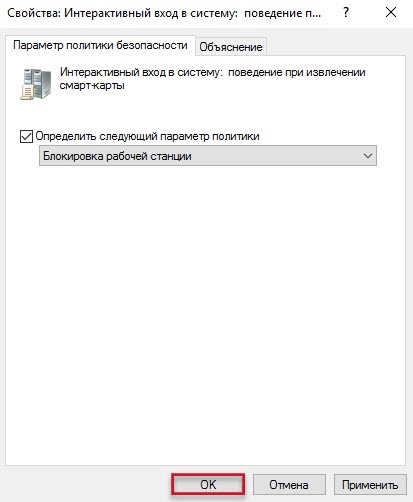

Откройте политику «Интерактивный вход в систему: поведение при извлечении смарт-карты».

На вкладке «Параметры политики безопасности» установите флажок «Определить следующий параметр политики», из раскрывающегося списка выберите «Блокировка рабочей станции».

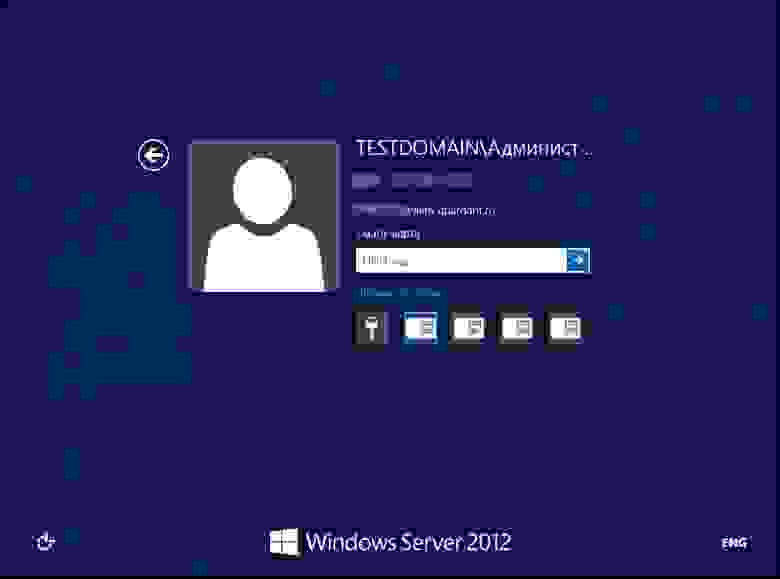

Перезагрузите компьютер. И при следующей попытке аутентификации в домене уже можно будет использовать токен и его PIN-код.

BINGO!

Двухфакторная аутентификация для входа в домен настроена, а значит существенно повышен уровень безопасность для входа в Windows домен без траты безумной суммы на дополнительные средства защиты. Теперь без токена вход в систему невозможен, а пользователи могут вздохнуть спокойно и не мучиться со сложными паролями.

Следующий шаг — безопасная почта, об этом и о настройке безопасной аутентификации в других системах читайте в наших следующих статьях.

Раздел содержит инструкцию по настройке входа в домен по предъявлению токена в операционной системе Windows Server 2019.

Для настройки необходим компьютер с установленной операционной системой Windows 2019 Server Rus и драйверами Рутокен, а также дистрибутив этой ОС.

Операционная система должна быть настроена как Контроллер домена, должны быть установлены Службы Сертификации, а пользователям выданы сертификаты типа Пользователь со смарт-картой или Вход со смарт-картой.

Все описанные действия производятся с правами администратора системы.

Для примера используется учетная запись Admin.

Этапы настройки входа в домен по предъявлению токена:

1 этап: Настройка учетных записей пользователя.

2 этап: Настройка политик безопасности домена.

3 этап: Настройка клиентской операционной системы.

Настройка учетных записей пользователей

В первую очередь необходимо настроить учетные записи пользователей. В этом примере будет настроена учетная запись User — пользователь домена, включенные только в группу Пользователи домена.

Для настройки учетной записи пользователя:

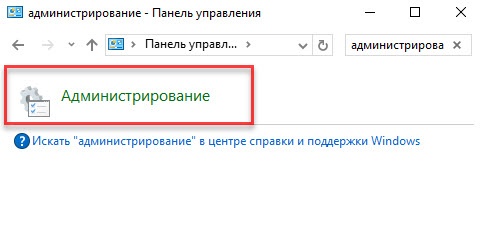

- Откройте Панель управления.

- В поле поиска введите слово «администрирование».

-

Два раза щелкните по названию Администрирование.

В домене под управлением Windows Server 2019 есть возможность одним действием запретить всем входить в домен без наличия устройства Рутокен с необходимым сертификатом (пользователь с учетной записью Administrator также не сможет войти в домен без наличия устройства Рутокен). Шаги 2-5 данной инструкции необходимо выполнить только в том случае, если в домене будут пользователи не только с устройствами Рутокен, но и использующие альтернативные способы аутентификации (пароли, биометрические данные и т. д.). При этом шаги 9-10 надо пропустить.

- Два раза щелкните по названию Пользователи и компьютеры Active Directory.

- В левой части окна оснастки щелкните по названию папки Users.

- Щелкните правой кнопкой мыши по имени пользователя, которому будет разрешено входить в домен только при наличии устройства Рутокен, и выберите пункт Свойства.

- В окне свойств пользователя перейдите на вкладку Учетная запись.

- В секции Параметры учетной записи установите флажок Для интерактивного входа в сеть нужна смарт-карта. Нажмите ОК.

- Закрой окно Active Directory — пользователи и компьютеры.

- Аналогичным образом настройте другие учетные записи в домене. Для таких пользователей вход в домен будет доступен только при наличии устройства Рутокен с сертификатом, выданным администратором домена.

Настройка политик безопасности домена

Для настройки политик безопасности:

- Откройте Панель управления.

- Два раза щелкните по названию пункта Администрирование.

- Два раза щелкните по названию оснастки Управление групповой политикой.

- В окне Управление групповой политикой рядом с названием категории Объекты групповой политики щелкните по стрелочке.

-

Щелкните правой кнопкой мыши по названию объекта групповой политики Default Domain Policy и выберите пункт Изменить…

Шаги 4-5 необходимо выполнять только в том случае, если всем пользователям будет запрещен вход в домен без устройства Рутокен с необходимым сертификатом.

- В окне Редактор управления групповыми политиками рядом с названием пункта Конфигурация Windows щелкните по стрелочке.

- Рядом с названием пункта Параметры безопасности щелкните по стрелочке.

- Рядом с названием пункта Локальные политики щелкните по стрелочке.

- Щелкните по названию пункта Параметры безопасности.

- Щелкните два раза по названию политики Интерактивный вход в систему: требовать Windows Hello для бизнеса или смарт- карту.

- Установите флажок Определить следующий параметр политики.

- Установите переключатель в положение Включен.

- Нажмите ОК.

- В окне Редактор управления групповыми политиками рядом с пунктом Конфигурации Windows щелкните по стрелочке.

- Рядом с названием подпункта Параметры безопасности щелкните по стрелочке.

- Рядом с названием Локальные политики щелкните по стрелочке.

- Щелкните по названию подпункта Параметры безопасности.

- Щелкните правой кнопкой мыши по названию политики Интерактивный вход в систему: поведение при извлечении смарт-карты и выберите пункт Свойства.

- Установите флажок Определить следующий параметр политики.

- Из раскрывающегося списка выберите поведение клиентской ОС при отсоединении устройства Рутокен в процессе открытого пользовательского сеанса. В данном примере выбрано поведение ОС — Блокировка рабочей станции.

- Нажмите ОК.

- Закройте окно Редактор управления групповыми политиками.

- Закройте Панель управления.

Настройка будет доступна только после перезагрузки компьютера. Настройка серверной операционной системы после этого будет завершена.

Настройка клиентской операционной системы

Компьютеры с установленными клиентскими операционными системами Windows 10/8.1/8/7/Vista/XP/2000 необходимо ввести в домен и установить на них драйверы Рутокен.

Редакции ОС должны включать возможность присоединения к домену.

Если клиентские компьютеры были загружены во время настройки сервера, то необходимо их перезагрузить.

Теперь пользователи, которым выдан сертификат типа Пользователь со смарт-картой или Вход со смарт-картой, смогут входить в домен только при подключении к компьютеру устройства Рутокен с этим сертификатом.

При извлечении устройства Рутокен в процессе открытого пользовательского сеанса, клиентская ОС будет автоматически заблокирована (в ОС Windows 10/8.1/8/7/Vista для блокировки рабочего стола при отключении устройства Рутокен необходимо установить автоматический запуск службы Политика удаления смарт-карт/Smart Card Removal Policy).

Времена, когда вход в операционную систему Windows осуществлялся с помощью пароля, медленно, но верно становятся в прошлом. Сегодня существуют более современные и надежные методы аутентификации. Один из таких методов – вход в систему с помощью токена. Токен – это устройство, которое используется для проверки подлинности и авторизации пользователя. Он может выступать в форме физического устройства, например, USB-ключа или смарт-карты, или быть программным решением, таким как мобильное приложение.

Главным преимуществом входа в операционную систему по токену является высокий уровень безопасности. Пароли часто подвергаются риску подбора, взлома или кражи. В то же время, токены являются фактором чего-то, что у вас есть, что значительно повышает безопасность. Если чужой человек получит доступ к вашему токену, он все равно не сможет войти в систему без дополнительных данных, таких как PIN-код или отпечаток пальца. Это делает вход в операционную систему по токену намного безопаснее, чем традиционные методы аутентификации.

Кроме высокой безопасности, вход в систему по токену также обладает удобством использования. Пароли могут быть сложными, трудно запоминаемыми и требовать регулярной смены, что может вызывать неудобство и затруднение для пользователя. Для входа с использованием токена достаточно просто вставить физическое устройство или запустить программное решение, что значительно упрощает процесс авторизации.

В заключение, вход в операционную систему Windows по токену является безопасным и удобным способом авторизации. Он обеспечивает высокий уровень безопасности, так как требует наличие дополнительных факторов подтверждения личности пользователя. Кроме того, токены значительно упрощают процесс входа в систему, так как не требуют запоминания сложных паролей. Все это делает использование токенов все более популярным среди пользователей операционной системы Windows.

Содержание

- Узнайте о преимуществах использования токена для входа в систему

- Обеспечьте максимальную безопасность вашей учетной записи

- Упростите процесс авторизации с помощью токена

Узнайте о преимуществах использования токена для входа в систему

Одним из основных преимуществ использования токена является повышение безопасности. Вместо ввода логина и пароля, которые могут быть подобраны или украдены злоумышленниками, пользователь может использовать токен для входа в систему. Токен обычно связан с физическим устройством, например, картой доступа или USB-ключом, что делает процесс аутентификации более надежным.

Кроме того, использование токена упрощает процесс входа в систему. Нет необходимости запоминать сложные пароли или вводить их каждый раз при входе в систему. Достаточно просто подключить или вставить токен, и система автоматически распознает пользователя и предоставляет ему доступ к нужным ресурсам.

Еще одним преимуществом использования токена является масштабируемость. Токены могут быть использованы на разных устройствах и платформах, что позволяет пользователям входить в систему с любого места и из любого устройства без необходимости создания новых учетных записей или ввода дополнительной информации.

Использование токена для входа в систему — это современный и надежный метод авторизации, который обеспечивает безопасность и удобство в процессе работы с операционной системой Windows.

Обеспечьте максимальную безопасность вашей учетной записи

- Создайте надежный пароль: При настройке токена входа в Windows, установите пароль, который будет сложным для взлома. Пароль должен содержать комбинацию букв, цифр и специальных символов. Избегайте использования простых и очевидных комбинаций.

- Используйте двухфакторную аутентификацию: Кроме входа по токену, активируйте дополнительный уровень защиты – двухфакторную аутентификацию. Это позволит вашему аккаунту быть еще более надежным и обеспечит вам дополнительную защиту от несанкционированного входа.

- Не передавайте свои данные третьим лицам: Будьте осторожны при общении с технической поддержкой или другими пользователями. Никогда не передавайте свои данные, такие как пароль от токена, логин или другие сведения третьим лицам. Это может привести к уязвимости вашей учетной записи.

- Регулярно обновляйте программное обеспечение: Системные обновления часто включают исправления уязвимостей и обновления безопасности. Убедитесь, что ваша операционная система всегда обновлена до последней версии, чтобы минимизировать риски.

- Внимательно следите за активностью вашей учетной записи: Регулярно проверяйте журнал активности своей учетной записи. Если вы заметите необычную активность или подозрительные попытки входа, обратитесь к системному администратору или службе поддержки системы незамедлительно.

Следуя этим рекомендациям, вы сможете обеспечить максимальную безопасность вашей учетной записи при использовании входа в Windows по токену.

Упростите процесс авторизации с помощью токена

Токен — это физическое или виртуальное устройство, которое содержит информацию для идентификации пользователя. Вместо ввода пароля, пользователь может просто поднести токен к специальному считывающему устройству, чтобы получить доступ к системе.

Использование токена для авторизации имеет несколько преимуществ. Во-первых, это упрощает процесс авторизации, так как пользователь не обязан запоминать сложный пароль. Вместо этого, достаточно иметь при себе токен, который можно поднести к устройству для получения доступа.

Во-вторых, использование токена повышает безопасность. Токены могут быть программируемыми и иметь возможность генерации уникальных и временных паролей для каждой авторизации. Это снижает риск кражи паролей и несанкционированного доступа к системе.

Токены могут использоваться в различных областях, таких как доступ к компьютерам, веб-ресурсам, физическим объектам и т.д. Безопасность и удобство использования делают токены все более популярными среди различных организаций и пользователей.

В заключение, использование токена для авторизации в Windows не только упрощает процесс входа, но и повышает безопасность. С развитием технологий, токены становятся все более доступными и простыми в использовании. Не упускайте возможность использовать токены для обеспечения удобства и безопасности при авторизации в операционной системе Windows!

Пароль является не очень надежным средством защиты. Очень часто используются простые, легко подбираемые пароли или же пользователи не особо следят за сохранностью своих паролей (раздают коллегам, пишут на бумажках и т.д.). В Microsoft уже давно реализована технология, позволяющая для входа в систему использовать SmartCard, т.е. аутентифицироваться в системе по сертификату. Но не обязательно использовать непосредственно смарт-карты, ведь для них нужны еще и считыватели, поэтому проще их заменить на usb токены. Они позволят реализовать двухфакторную аутентификацию: первый фактор — это пароль от токена, второй фактор — это сертификат на токене. Далее на примере usb токена JaCarta и домена Windows я расскажу как внедрить этот механизм аутентификации.

Первым делом в AD создадим группу «g_EtokenAdmin» и уч. запись «Enrollment Agent», входящую в эту группу. Эта группа и пользователь будут рулить центром сертификации.

Далее добавим серверу роль AD CA (центр сертификации).

Дополнительно установим Web службу для запроса сертификатов.

Далее выбираем вариант для предприятия. Выбираем Корневой ЦС (если у нас это первый центр сертификации в домене)

Создаем новый закрытый ключ. Длину ключа можно оставить туже, а вот алгоритм хеширования лучше выбрать SHA2 (SHA256).

Введем имя CA и выберем срок действия основного сертификата.

Остальные параметры оставляем по умолчанию и запускаем процесс установки.

После установки зайдем в оснастку центра сертификации и настроим права на шаблоны.

Нас будут интересовать два шаблона: Агент регистрации (Enrollment Agent) и Вход со смарт-картой (Smartcard logon).

Зайдем в свойства этих шаблонов и на вкладке безопасность добавим группу «g_EtokenAdmin» с правами чтение и заявка.

Далее включим эти шаблоны.

И они появятся у нас в общем списке.

Следующим шагом настроим групповые политики:

Первым делом расскажем всем компьютерам домена о корневом центре сертификации, для этого изменим Default Domain Policy.

Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Политики открытого ключа -> Доверенные корневые центры сертификации -> Импорт

Выберем наш корневой сертификат, расположенный по пути: C:\Windows\System32\certsrv\CertEnroll. Закрываем Default Domain Policy.

На следующем шаге создадим политику для контейнера, в котором будут находится компьютеры с аутентификацией по токену (Смарт-карте).

По пути Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности. Настроим два параметра «Интерактивный вход в систему: требовать смарт-карту» и «Интерактивный вход в систему: поведение при извлечении смарт-карты».

На этом с настройками все, теперь можно генерировать клиентский сертификат и проверять аутентификацию по токену.

Залогинемся на компьютере под учетной записью «Enrollment Agent» и откроем браузер, перейдя по ссылке http://Имя_сервера_MS_CA/certsrv

Выбираем пункт Запрос сертификата -> Расширенный запрос сертификата -> Создать и выдать запрос к этому ЦС

Если возникнет ошибка вида «Чтобы завершить подачу заявки на сертификат, следует настроить веб-узел для ЦС на использование проверки подлинности по протоколу HTTPS», то нужно на сервере IIS, на котором установлен MS CA, сделать привязку сайта к протоколу https.

Продолжим получение сертификата, для этого на открывшейся странице выберем шаблон: «Агент регистрации» и нажмем кнопку выдать и установить сертификат.

Теперь пользователь Enrollment Agent может выписывать сертификаты для других пользователей. К примеру запросим сертификат для пользователя test. Для этого откроем консоль управления сертификатами certmgr.msc, т.к. через web интерфейс не получится записать сертификат на usb токен.

В этой консоли на папке личное сделаем запрос от имени другого пользователя

В качестве подписи выбираем единственный сертификат «Enrollment Agent» и переходим к следующему шагу, на котором выбираем пункт «Вход со смарт-картой» и нажимаем подробности для выбора криптопровайдера.

В моем случае я использую токены JaCarta, поэтому вместе с драйверами был установлен криптопровайдер «Athena…»:

На следующем шаге выбираем доменного пользователя, для которого выписываем сертификат и нажимаем на кнопку «Заявка».

Вставляем токен, вводим пин код и начинается процесс генерации. В итоге мы должны увидеть диалоговое окно с надписью «Успешно».

Если процесс окончился неудачно, возможно дело в шаблоне получения сертификата, в моем случае его надо было немного подправить.

Приступим к тестированию, проверим работу токена на компьютере, находящемся в OU с групповой политикой входа по смарт-карте.

При попытке войти под учетной записью с паролем мы должны получить отказ. При попытке войти со смарт-картой (токеном) мы получим предложение ввести пин и должны успешно зайти в систему.

P.s.

1) Если не работает автоматическая блокировка компьютера или выход из системы, после вытаскивания токена, смотрите запущена ли служба «Политика удаления смарт-карт»

2) На токен можно записать (сгенерировать сертификат) только локально, через RDP не получится.

3) Если не получается запустить процесс генерации сертификата по стандартному шаблону «Вход с смарт-картой», создайте его копию с такими параметрами.

На этом все, если будут вопросы, задавайте, постараюсь помочь.

Аутентификация в Windows и доступ к секретному диску с помощью брелка ruToken..

Устройство ruToken разработано Российской компанией «Актив», которая производит семейство идентификаторов для осуществления аппаратной авторизации пользователей при доступе к информационным ресурсам и защиты электронной переписки.

Программа Rohos Logon Key устанавливает надежную двухфакторную аутентификацию, когда доступ в Windows можно получить, только обладая USB токеном, и зная некоторый пароль (PIN-код). Все что должен сделать пользователь – подключить ruToken к USB-порту и набрать PIN-код. Rohos Logon Key – единственная программа, которая полноценно работает в Windows Vista/7, а также поддерживает авторизацию на удаленный рабочий стол с помощью ruToken.

- автоматическая смена пароля по требованию Администратора,

- работа в Windows Active Directory,

- поддержка UAC – получение пароля администратора с ruToken в диалоге запроса полномочий.

- Аварийный вход – помогает войти в Windows при утере или поломке ruToken. PIN код по умолчанию – если установить PIN код 1111, тогда программа Rohos Logon Key не будет его запрашивать у пользователя.

- Возможность использования нескольких ruToken для входа на один компьютер, и наоборот одного брелка для нескольких компьютеров.

Rohos Logon Key занимает 4кб на rutoken и совместим с другими программами, использующими ruToken.

Rohos Logon Key поддерживает работу в рамках сети Windows Active Directory. Пакет Rohos Management tools позволяет легко настраивать программу и USB ключ eToken на множестве компьютерах удаленно.

Rohos Managment toolsверсия включает в себя две утилиты:

- USB key manager — используется для настройки всех token для аутентификации на рабочих станциях в сети (создание/удаление профайлов на token, создание резервной копии, установка PIN кода, настройка eToken на удаленный рабочий стол).

- Утилита Rohos Remote Admin – позволяет менять настройки Rohos Logon Key на удаленном компьютере, подключенном к Active Directory. Позволяет изменять следующие настройки: разрешение входа только по eToken, действие после извлечения token, блокировка token для пользователей и др.

При конфигурировании ключа в программе USB key manager поле Domain следует оставить пустым, потом экспортировать список ключей на целевые компьютеры.

MSI пакет установки программы. Узнать подробнее.

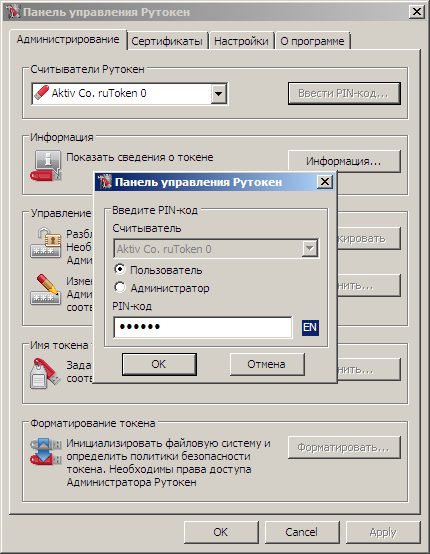

Для начала необходимо cкачать и установить драйвер ruToken с сайта фирмы-производителя. Перезагрузите компьютер, чтобы новые драйверы заработали. Запустите панель управления ruToken. Установите новый Pin-код на брелок. В дальнейшем этот пин-код будет запрашиваться каждый раз при обращении к токену.

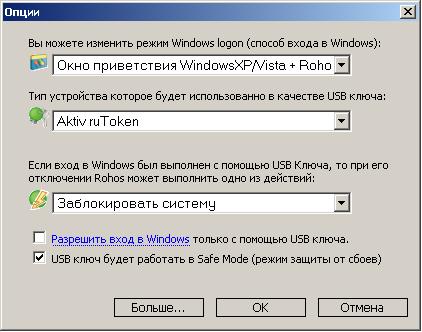

В главном окне программы Rohos Logon Key открыть окно Опции.

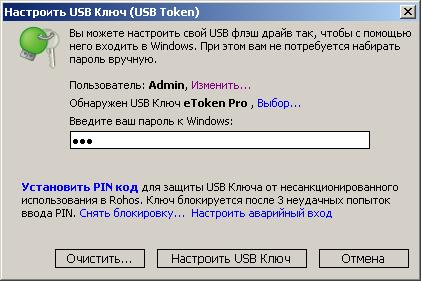

В этом окне как тип устройства, которое будет использовано как ключ для входа, следует выбрать ruToken (эта опция может быть установлена по умолчанию в параметрах MSI пакета ) В этом окне можно установить различные опции для USB ключа. Подробности можно узнать в справке. Настраивать eToken для входа в систему необходимо в окне Настроить ключ

Настраивать ruToken модно непосредственно на компьютере, к которому будет осуществляться локальный или удаленный доступ, а также через Remote desktop connection, с предоставлением удаленному компьютеру доступа к портам локального.

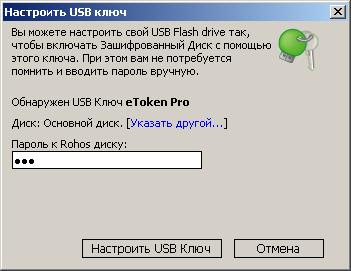

USB токен ruToken также может быть использован как Ключ для доступа с секретному диску в программе Rohos Disk. Программа Rohos Disk предоставляет удобное решение для защиты данных: Секретный диск работает автономно : при входе в систему с помощью USB ключа ruToken становиться доступным. При отключении USB ключа – диск отключается. Встроенный файл шредер помогает перемещать файлы и папки на Rohos Диск и затирать оригиналы. Ярлыки документов на рабочем столе автоматически скрываются на Rohos диск в конце работы. Иконка диска доступна в MS Office и других приложениях для быстрого доступа. Rohos Disk может быть портативно установлен на USB flash накопитель для мобильной работы с секретным диском прямо с USB flash drive.

Настройка eToken для доступа к секретному диску

Внимание: Чтобы использовать eToken в программе Rohos Disk, необходимо установить Rohos Logon Key, так как в ней и происходит основная настройка eToken для входа в систему.

Для работы программы Rohos Logon Key с ruToken требуется:

- Windows 2000 / 2003 / XP / Vista / 7 / 8 / 2008

- 2 Mb свободного места на диске

- Привилегии администратора для установки программы.

- Установленные драйвера ruToken (с PKCS11 модулем rtpkcs11.dll )

Программа Rohos Logon Key поддерживает любой PKCS11 совместимый токен :

- Aladdin eToken PRO/R2

- Aktiv ruToken

- uaToken

- iKey 1000/2000

- Crypto Identity

- ePass

Источник: http://www.rohos.ru/2013/12/rutoken/

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.