Терминалы GPON ONT Huawei HG8245 и HG8245T — две очень распространённые модели оптических модемов, которые применяются многими операторами связи по всему миру и Россия в этом не исключение. У нас этим модели использует Ростелеком и МГТС. Настройка такого оптического терминала обычно осуществляется операторами техподдержки удалённо, путём установки конфигурационного файла со станции. А вот настроить WiFi на Huawei HG8245 или поменять пароль ВайФай на терминале Вы сможете и самостоятельно. Что для этого надо сделать?!

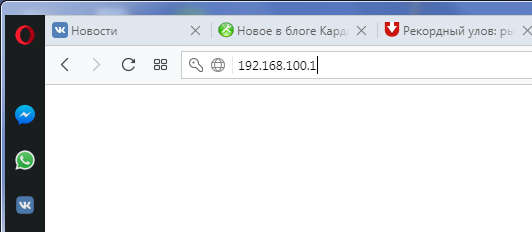

Начинаем с того, что заходим в веб-конфигуратор оптического модема. Для этого в браузере надо ввести адрес 192.168.100.1 и нажать клавишу Enter. Должна открыться вот такая форма для входа на роутер:

Вводим имя пользователя telecomadmin и пароль admintelecom. Таким образом Вы должны зайти с правами суперпользователя. Если пароль не подходит, то значит ушлый провайдер его сменил, чтобы Вы лишний раз в настройки терминала не лазили.

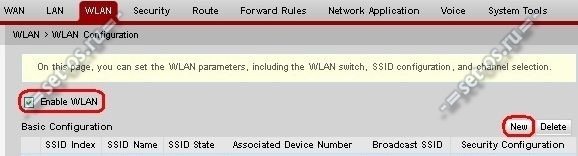

Если войти удалось — заходим в раздел меню WLAN:

Здесь надо поставить галочку Enable WLAN и нажать на кнопочку «New». Откроется вот такое меню:

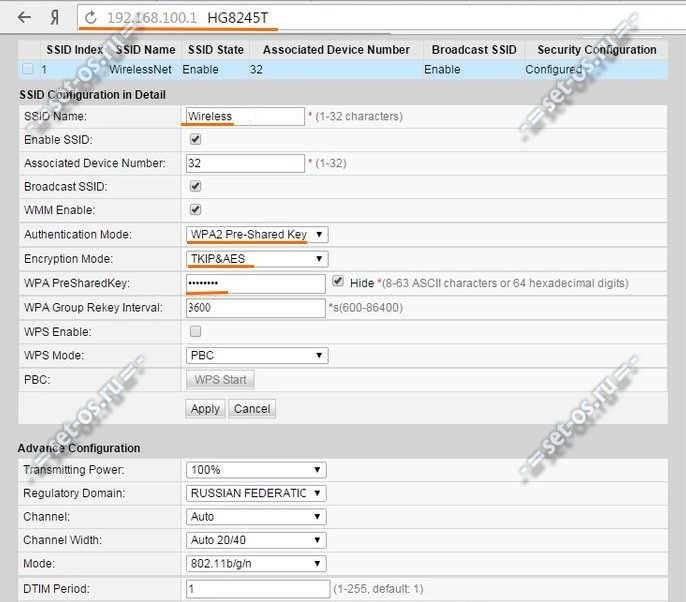

Параметр «SSID Name» — это имя создаваемой сети ВайФай. Оно может быть абсолютно любое.

Ниже обратите внимание чтобы стояла галка «Enable SSID».

В «Authentication Mode» выбираем значение «WPA2 Pre-Shared Key» — это самый надёжный на сегодня стандарт безопасности.

«Encryption mode» надо поставить «TKIP+AES» или лучше — просто «AES».

В поле «WPA PreSharedKey» вводим пароль к WiFi на Huawei 8245.

Ну и всё, сеть настроена можно пользоваться! Нажимаем на кнопку «Apply».

Обратите внимание на раздел расширенной настройки «Advanced Configuraton».

Здесь можно поменять силу сигнала в процентах — «Transmitting Power».

Выбор радио-канала — «Channel» — лучше оставить в значении «Auto», а режим работы — «Mode» — выбрать универсальный — 802.11b/g/n.

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, WPA2, или WPA3? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WPA3, WPA2, WEP, WPA

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. Это актуальная версия протокола, которая все еще используется на большинстве домашних маршрутизаторов.

- WPA3 – это новый стандарт, который позволяет обеспечить более высокую степень защиты от атак и обеспечить более надежное шифрование по сравнению с предыдущей версией. Так же благодаря шифрованию OWE повышается безопасность общественных открытых сетей. Был представлен в 2018 и уже активно используется практически на всех современных роутерах и клиентах. Если ваши устройства поддерживают эту версию – используйте ее.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA3. Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA2/WPA3 — Personal. На многих маршрутизаторах по умолчанию все еще установлен WPA2. Или помечен как «Рекомендуется».

Шифрование беспроводной сети

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется), то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2/WPA3 — Personal, или WPA2 — Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Подробнее в статье: как установить пароль на Wi-Fi роутере Asus.

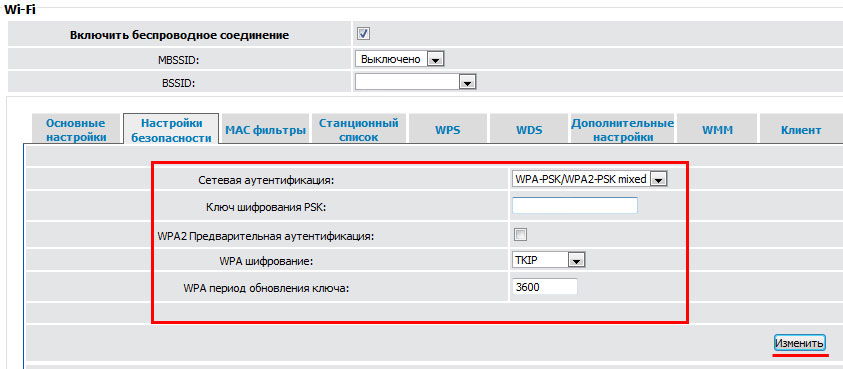

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой).

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

- Настройка защиты Wi-Fi сети и пароля на D-Link

- Защита беспроводной сети на роутерах Tenda

- Инструкция для Totolink: установка метода аутентификации и пароля

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто). Это же касается и WPA3. Если у вас есть устройства без поддержи этой версии, то нужно устанавливать смешанный режим WPA2/WPA3.

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. Новый WPA3, или даже уже устаревший WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂

Как альтернативу Промсвязи MT-PON-AT4 Белтелеком иногда выдаёт абонентам роутер(модем) Huawei HG8245H-256M. На самом роутере почему-то написано HG8245H без 256H. Этот маршрутизатор является довольно современным и поддерживает даже Wi-Fi 300 Mbps, но к сожалению только стандарта 802.11N для 2,4 гГц. Зато есть гигабитная проводная сеть, для тех кто хочет раскачать свой интернет на полную катушку. К слову, роутер довольно мощный, но в будущем имело бы смысл рядом поставить что-нибудь AC стандарта. Перейдём к настройке HG8245H-256M.

Для тех кто не хочет тратить своё дорогое время на изучение данного мануала предлагаем нашу платную помощь.

Инструкция подходит и для: Huawei HG8245H5, HG8245Hv5, HG8245A

Подготовка к настройке Wi-Fi на HG8245H-256M

Вставьте кабель от сетевой карты компьютера в 1-3 порт роутера. 4-ый порт использовать для интернета нельзя так в него выведено IPTV. Для начала скажу, что интернет на компьютере работает по кабелю сразу. Если не работает вам нужно позвонить на бесплатный номер 123 и попросить техподдержку белтелекома настроить PPPoE на нём. Далее попробуем зайти на Web-интерфейс управления данным роутером: http://192.168.100.1 или введём в строке вашего браузера этот IP адрес:

Для авторизации на маршрутизаторе Huawei HG8245H-256M вводим имя пользователя root и пароль admin и нажимаем Login. Можно также входить по следующему имени пользователя: telecomadmin и паролю admintelecom по которым вам откроется немного больше настроек.

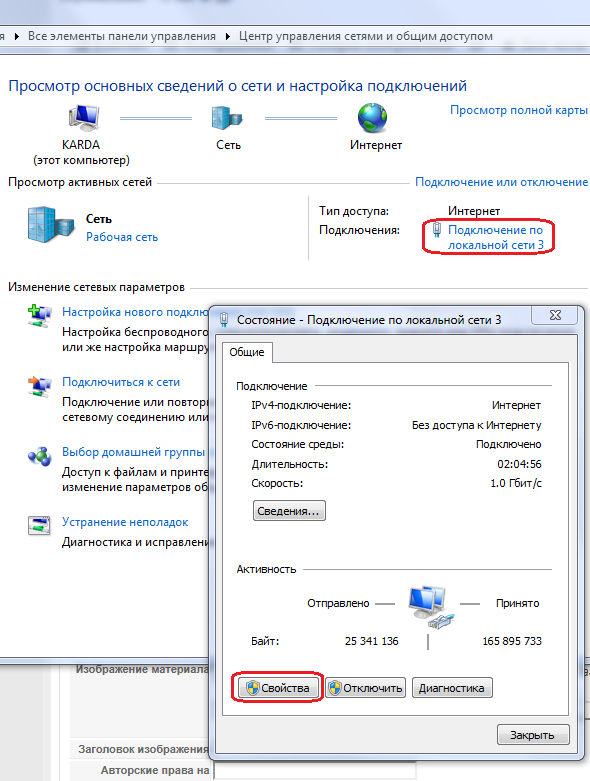

Если страничка открылась, то переходим к настройке Wi-Fi на HG8245H-256M. Тем у кого не работает DHCP клиент в Windows или выключен DHCP сервер на роутере, придётся вручную настроить IP адрес сетевой карты. Если интернет работает, но тормозит рекомендуем попробовать выключить TCP/IP v6

Настройка сетевой карты в Windows 7

Делаем правый клик по иконке компьютера в трее (правый нижний угол вашего рабочего стола Windows)

В Windows 7 надо зайти в центр управления сетями и общим доступом

Выбираем сетевой интерфейс, который смотрит на роутер(к которому подключён модем). Если их несколько настраивайте все подряд: Если вы ипользуете только ByFly на компьютере ничего страшного не будет если вы настроете адреса на всех интерфейсах.

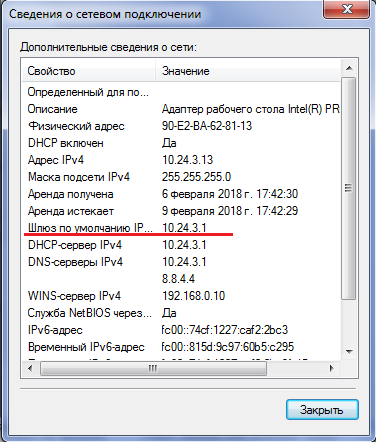

Можете нажать кнопку сведения и посмотреть «шлюз по умолчанию» возможно там установлен IP из другой подсети. (Такое бывает если роутер использовался до вас) Пример:

Тогда подключаться надо к шлюзу по умолчанию.

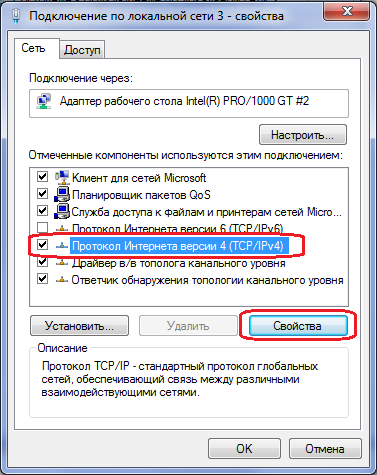

Если ничего не заработало, возможно DHCP клиент в операционной системе «скончался» и нажав кнопочку свойства в окне «Состояния сетевого подключения» настроим статический IP:

К слову советую, если интернет у вас тормозит снять галочку «Протокол интернета версии 6 TCP/IP v6», это иногда помогает.

Заполните на компьютере IP адреса в соответствии с таблицей.

Поле «IP-адрес» для каждого компьютера в вашей сети уникально. Не настраивайте для соседних ПК и телефонов одниковые адреса. сделайте их например 192.168.100.253, 192.168.100.252 ……

Если после этого ничего не заработает, вам останется попробовать поменять роутер у Белтелекома или вызвать нас.

Настройка Wi-Fi на маршрутизаторе.

Настройка HG8245H-256M начинается с входа на вкладку WLAN/WLAN Basic Configuration.

Там надо заполнить:

SSID Name — имя вашей сети

Authentication Mode: метод аутентификации лучше выбрать самый современный для домашних сетей, на сегодня — WPA2 PreSharedKey.

Encryption Mode: Режим шифрования — AES

WPA PreSharedKey: Тут надо указать ваш пароль на Wi-Fi. Если вам важна конфиденциальность передаваемых через сеть данных и исключение воровство вашего трафика, то при выборе пароля рекомендуется чтобы он соответствовал следующим требованиям:

- Символы и буквы в нижнем и верхнем регистре

- В пароле присутствуют цифры

- Нельзя использовать слова в ключе, так как пароль к вашей сети может быть подобран брутфорс атакой по словарю.

- Нежелательно использовать слова с добавлением цифр символов и букв, так как можно осуществить гибридную атаку по словарю.

Настройка Huawei HG8245H-256M на максимальную производительность

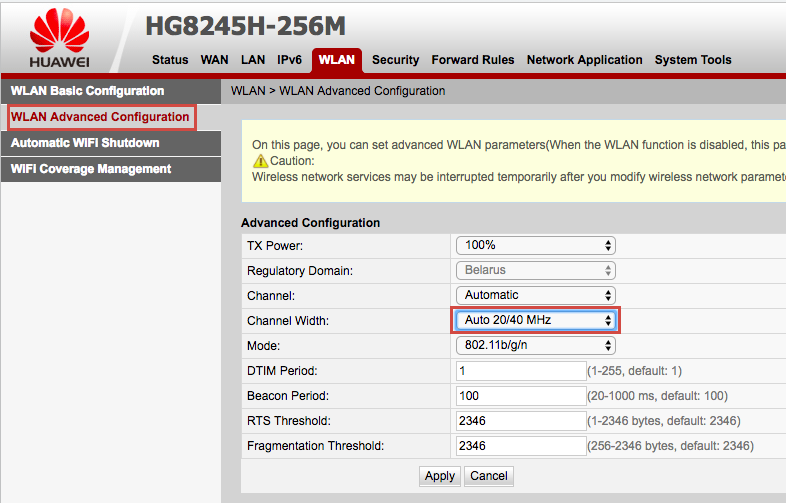

Если у вас тариф интернета от 25Mbps вам имеет смысл увеличить производительность Wi-Fi. Перейдём на вкладку WLAN Advanced Configuration

Выставим ширину каналов (Channel Width) в Auto 20/40 MHz, что даст двухкратный рост производительности в малозашумлённом Wi-Fi сетями частном доме. Если у вас точка стоит в плотной городской застройке, ширина каналов 20MHz может дать большую стабильность работы сети.

Для максимальной производительности режим (Mode) можно выставить 802.11n, но ноутбуки до 2009 года выпуска тогда скорее всего не смогут подключиться к такой сети. Впрочем таких устройств уже в 2018 году мало.

Выбор 13 канала может так-же увеличить производительность, так как некоторые роутеры 12-13 канал не поддерживают из-за того что не приспособлены работать в нашем регионе. Но имейте в виду, что клиентские устройства с американским регионом и многими другими не смогут подключиться к этой сети

Подключение к Wi-Fi без настройки роутера

К сети Wi-Fi организованой с помощью этого роутера можно также подключиться без настройки. Вам предварительно надо снять рамку с закреплённым в ней оптическим кабелем. Тогда вы увидите 3-и стикера на одном из которых вы найдёте название сети и ключ к ней.

Для этого вам нужно на корпусе прибора найти стикер с SSID и WLAN Key.

P.S. Также если вы не отключали WPS вы можете подключится к сети нажав эту кнопку на роутере во время подключения.

Если ваш ноутбук не видит Wi-Fi сети почитайте эту инструкцию. Если вы не можете настроить роутер сами можете так-же вызвать специалиста на дом.

Можно также посмотреть видео по открытию порта для входящих подключений к вашему серверу. Правда в 2018 году имеет это смысл только если у вас выкуплен статический IP. Динамический адрес не подходит так как Белтелеком уже давно не выдаёт на роутеры IP маршрутизируемые в интернете. Большинство из нас сейчас сидит в интернете за двойным NAT. Более подробно об пробросе (отрытии) порта можно почитать тут.

Введение в аутентификацию 802.1x

Аутентификация 8802.1x — это метод, используемый для контроля доступа к сети (NAC). Он контролирует права доступа пользователей на основе портов доступа для защиты безопасности корпоративных внутренних сетей.

Аутентификация 802.1x более безопасна, чем аутентификация MAC-адресов и аутентификация Portal; однако для этого требуется, чтобы клиентское программное обеспечение 802.1x было установлено

на всех пользовательских терминалах, позволяя низкую гибкость сети. А аутентификация MAC-адреса, наоборот, не требует клиентского программного обеспечения, но MAC-адреса пользовательских терминалов должны быть зарегистрированы на сервере аутентификации. Конфигурация и управление сетью сложны. Аутентификация Portal также не требует клиентского программного обеспечения, что обеспечивает гибкое развертывание. Однако он не обеспечивает высокую безопасность. Поэтому аутентификация 802.1x применима к сценариям

построения сети, где пользователи плотно распределены и требуется высокая информационная безопасность.

Когда AC соединен с Aruba ClearPass, в аутентификации 802.1x можно использовать три метода проверки подлинности, то есть протокол аутентификации пароля (PAP), протокол аутентификации подтверждения вызова (CHAP) и расширяемый протокол аутентификации (EAP).

Конфигурации для трех методов проверки подлинности аналогичны. В качестве примера используется EAP.

Подробнее о том, как настроить аутентификацию 802.1x на AC, см. Настройку аутентификацию 802.1x на AC.

Подробнее о том, как настроить аутентификацию на сервере Aruba ClearPass, см. Настройку Aruba ClearPass.

Применимые продукты и версии

Табл. 3-98 Применимые продукты и версии

|

Продукт |

Версия |

|---|---|

|

Huawei AC |

V200R007C10 и более поздние версии |

|

Aruba ClearPass Policy Manager |

6.5.0.71095 |

Требования к службе

Когда пользователи пытаются получить доступ к WLAN, они могут использовать клиенты 802.1x для аутентификации. После ввода правильных имен пользователей и паролей пользователи могут подключиться к Интернету. Кроме того, службы пользователей не затрагиваются во время роуминга в зоне покрытия.

Требования к сети

- Режим сети AC: Режим обхода уровня 2

- Режим развертывания DHCP: AC функционирует как DHCP-сервер для назначения IP-адресов точкам доступа (AP), а SwitchB функционирует как DHCP-сервер для назначения IP-адресов STA.

- Режим переадресации сервисных данных: прямая переадресация

- Режим аутентификации WLAN: WPA-WPA2+802.1x+AES

Рис. 3-82 Сетевая диаграмма для настройки аутентификации 802.1x

План данных

Табл. 3-99 План данных по AC

|

Пункт конфигурации |

Данные |

|---|---|

|

Управляющая VLAN |

VLAN 100 |

|

Сервисная VLAN |

VLAN 101 |

|

Исходный интерфейс AC |

VLANIF 100: 10.23.100.1/24 |

|

DHCP-сервер |

AC функционирует как DHCP-сервер для назначения IP-адресов точкам доступа (AP), а SwitchB функционирует как DHCP-сервер для назначения IP-адресов STA. |

|

Пул IP-адресов для AP |

10.23.100.2-10.23.100.254/24 |

|

Пул IP-адресов для STA |

10.23.101.2-10.23.101.254/24 |

|

Параметры аутентификации RADIUS |

|

|

Профиль доступа 802.1x |

|

|

Профиль Аутентификации |

|

|

Группа AP |

|

|

Профиль регулятивного домена |

|

|

Профиль SSID |

|

|

Профиль безопасности |

|

|

Профиль VAP |

|

Табл. 3-100 План данных на Aruba ClearPass

|

Пункт конфигурации |

Данные |

|---|---|

|

Учетная запись |

Учетная запись: huawei Пароль: huawei123 |

|

Имя устройства |

AC6605 |

|

IP-адрес устройства |

10.23.102.2/32 |

|

Общий ключ RADIUS |

huawei@123 |

|

Служба |

|

|

Схема настройки

- Настройте сетевое взаимодействие.

- Настройте AC и SwitchB для того, чтобы они соответственно назначили IP-адреса для AP и STA.

- Настройте AP для входа в сеть.

- Настройте параметры услуги WLAN.

- Настройте аутентификацию 802.1x на AC.

- Настройте сервер Aruba ClearPass.

Замечания по конфигурации

-

Настройте изоляцию портов на интерфейсах устройства, напрямую подключенного к точкам доступа. Если изоляция порта не настроена и используется прямая переадресация, в VLAN может быть создано большое количество ненужных широковещательных пакетов, блокирующих сеть и ухудшающих работу пользователя.

-

AC и сервер должны иметь один и тот же общий ключ RADIUS.

Процедура

- Настройте сетевое взаимодействие.

# Добавьте GE0/0/1 и GE0/0/2 на SwitchA (коммутатор доступа) к VLAN 100 и VLAN 101.

<HUAWEI> system-view [HUAWEI] sysname SwitchA [SwitchA] vlan batch 100 101 [SwitchA] interface gigabitethernet 0/0/1 [SwitchA-GigabitEthernet0/0/1] port link-type trunk [SwitchA-GigabitEthernet0/0/1] port trunk pvid vlan 100 [SwitchA-GigabitEthernet0/0/1] port trunk allow-pass vlan 100 101 [SwitchA-GigabitEthernet0/0/1] port-isolate enable [SwitchA-GigabitEthernet0/0/1] quit [SwitchA] interface gigabitethernet 0/0/2 [SwitchA-GigabitEthernet0/0/2] port link-type trunk [SwitchA-GigabitEthernet0/0/2] port trunk allow-pass vlan 100 101 [SwitchA-GigabitEthernet0/0/2] quit

# Добавьте GE0/0/1 на SwitchB (коммутатор агрегации) к VLAN 100 и VLAN 101, GE0/0/2 к VLAN 100 и VLAN 102, GE0/0/3 к VLAN 103 и GE0/0/4 к VLAN104. Создайте VLANIF 102, VLANIF 103 и VLANIF 104 и настройте маршрут по умолчанию маршрутизатора со следующим переходом адреса.

<HUAWEI> system-view [HUAWEI] sysname SwitchB [SwitchB] vlan batch 100 to 104 [SwitchB] interface gigabitethernet 0/0/1 [SwitchB-GigabitEthernet0/0/1] port link-type trunk [SwitchB-GigabitEthernet0/0/1] port trunk allow-pass vlan 100 101 [SwitchB-GigabitEthernet0/0/1] quit [SwitchB] interface gigabitethernet 0/0/2 [SwitchB-GigabitEthernet0/0/2] port link-type trunk [SwitchB-GigabitEthernet0/0/2] port trunk allow-pass vlan 100 102 [SwitchB-GigabitEthernet0/0/2] quit [SwitchB] interface gigabitethernet 0/0/3 [SwitchB-GigabitEthernet0/0/3] port link-type trunk [SwitchB-GigabitEthernet0/0/3] port trunk pvid vlan 103 [SwitchB-GigabitEthernet0/0/3] port trunk allow-pass vlan 103 [SwitchB-GigabitEthernet0/0/3] quit [SwitchB] interface gigabitethernet 0/0/4 [SwitchB-GigabitEthernet0/0/4] port link-type trunk [SwitchB-GigabitEthernet0/0/4] port trunk pvid vlan 104 [SwitchB-GigabitEthernet0/0/4] port trunk allow-pass vlan 104 [SwitchB-GigabitEthernet0/0/4] quit [SwitchB] interface vlanif 102 [SwitchB-Vlanif102] ip address 10.23.102.1 24 [SwitchB-Vlanif102] quit [SwitchB] interface vlanif 103 [SwitchB-Vlanif103] ip address 10.23.103.2 24 [SwitchB-Vlanif103] quit [SwitchB] interface vlanif 104 [SwitchB-Vlanif104] ip address 10.23.104.1 24 [SwitchB-Vlanif104] quit [SwitchB] ip route-static 0.0.0.0 0.0.0.0 10.23.104.2

# Добавьте GE0/0/1 на AC к VLAN 100 и VLAN 102. Создайте VLANIF 102 и настройте статический маршрут на сервер RADIUS.

<AC6605> system-view [AC6605] sysname AC [AC] vlan batch 100 101 102 [AC] interface gigabitethernet 0/0/1 [AC-GigabitEthernet0/0/1] port link-type trunk [AC-GigabitEthernet0/0/1] port trunk allow-pass vlan 100 102 [AC-GigabitEthernet0/0/1] quit [AC] interface vlanif 102 [AC-Vlanif102] ip address 10.23.102.2 24 [AC-Vlanif102] quit [AC] ip route-static 10.23.103.0 24 10.23.102.1

# Настройте IP-адрес GE0/0/1 на маршрутизаторе и статический маршрут к сегменту сети для STA.

<Huawei> system-view [Huawei] sysname Router [Router] interface gigabitethernet 0/0/1 [Router-GigabitEthernet0/0/1] ip address 10.23.104.2 24 [Router-GigabitEthernet0/0/1] quit [Router] ip route-static 10.23.101.0 24 10.23.104.1

- Настройте AC и SwitchB для работы в качестве DHCP-серверов, чтобы назначить IP-адресов соответственно для AP и STA.

# На AC настройте VLANIF 100 для того, чтобы назначить IP-адреса для AP.

[AC] dhcp enable [AC] interface vlanif 100 [AC-Vlanif100] ip address 10.23.100.1 24 [AC-Vlanif100] dhcp select interface [AC-Vlanif100] quit

# На SwitchB настройте VLANIF 101 для назначения IP-адресов STA.

ПРИМЕЧАНИЕ:

Настройте DNS-сервер по мере необходимости. Общие методы заключаются в следующем:

- В сценариях пула адресов интерфейса запустите команду dhcp server dns-list ip-address &<1-8> в виде интерфейса VLANIF.

- В сценариях пула глобального адреса запустите команду dns-list ip-address &<1-8> в виде пула IP-адресов.

[SwitchB] dhcp enable [SwitchB] interface vlanif 101 [SwitchB-Vlanif101] ip address 10.23.101.1 24 [SwitchB-Vlanif101] dhcp select interface [SwitchB-Vlanif101] quit

- Настройте AP для входа в сеть.

# Создайте группу AP, к которой могут добавляться точки доступа с той же конфигурацией.

[AC] wlan [AC-wlan-view] ap-group name ap-group1 [AC-wlan-ap-group-ap-group1] quit

# Создайте профиль регулятивного домена, настройте код страны AC в профиле и привяжите профиль к группе AP.

[AC-wlan-view] regulatory-domain-profile name default [AC-wlan-regulate-domain-default] country-code cn [AC-wlan-regulate-domain-default] quit [AC-wlan-view] ap-group name ap-group1 [AC-wlan-ap-group-ap-group1] regulatory-domain-profile default Warning: Modifying the country code will clear channel, power and antenna gain configurations of the radio and reset the AP. Continu e?[Y/N]:y [AC-wlan-ap-group-ap-group1] quit [AC-wlan-view] quit

# Настройте исходный интерфейс AC.

[AC] capwap source interface vlanif 100

# Импортируйте AP в автономном режиме на AC и добавьте AP в группу AP ap-group1. Настройте имена для AP на основе местоположений AP, чтобы узнать, где находятся AP. Например, если AP с MAC-адресом 60de-4476-e360 развернута в зоне 1, назовите AP area_1.

ПРИМЕЧАНИЕ:

Режим аутентификации AP по умолчанию — это аутентификация MAC-адреса. Если настройки по умолчанию сохранены, не нужно запускать команду ap auth-mode mac-auth.

В этом примере используется

AP5030DN и имеет два Radio: Radio 0 и Radio 1. Radio 0 и Radio 1 работают соответственно на диапазонах 2.4 ГГц и 5 ГГц.[AC] wlan [AC-wlan-view] ap auth-mode mac-auth [AC-wlan-view] ap-id 0 ap-mac 60de-4476-e360 [AC-wlan-ap-0] ap-name area_1 [AC-wlan-ap-0] ap-group ap-group1 Warning: This operation may cause AP reset. If the country code changes, it will clear channel, power and antenna gain configuration s of the radio, Whether to continue? [Y/N]:y [AC-wlan-ap-0] quit# После включения AP запустите команду display ap all, чтобы проверить состояние AP. Если поле State отображается nor, AP вошла в сеть.

[AC-wlan-view] display ap all Total AP information: nor : normal [1] -------------------------------------------------------------------------------- ID MAC Name Group IP Type State STA Uptime -------------------------------------------------------------------------------- 0 60de-4476-e360 area_1 ap-group1 10.23.100.254 AP5030DN nor 0 10S -------------------------------------------------------------------------------- Total: 1 - Настройте канал и мощность AP.

- Настройте аутентификацию 802.1x на AC.

- Настройте параметры аутентификации RADIUS.

# Создайте шаблон сервера RADIUS.

[AC-wlan-view] quit [AC] radius-server template wlan-net [AC-radius-wlan-net] radius-server authentication 10.23.103.1 1812 [AC-radius-wlan-net] radius-server shared-key cipher huawei@123 [AC-radius-wlan-net] quit

# Создайте схему аутентификации RADIUS.

[AC] aaa [AC-aaa] authentication-scheme wlan-net [AC-aaa-authen-wlan-net] authentication-mode radius [AC-aaa-authen-wlan-net] quit [AC-aaa] quit

- Настройте профиль доступа 802.1x для управления параметрами контроля доступа 802.1x.

# Создайте профиль доступа 802.1x wlan-net.

[AC] dot1x-access-profile name wlan-net

# Настройте аутентификацию ретранслятора EAP.

[AC-dot1x-access-profile-wlan-net] dot1x authentication-method eap [AC-dot1x-access-profile-wlan-net] quit

- Создайте профиль аутентификации wlan-net и привяжите его к профилю доступа 802.1x, схеме аутентификации и шаблону сервера RADIUS.

[AC] authentication-profile name wlan-net [AC-authentication-profile-wlan-net] dot1x-access-profile wlan-net [AC-authentication-profile-wlan-net] authentication-scheme wlan-net [AC-authentication-profile-wlan-net] radius-server wlan-net [AC-authentication-profile-wlan-net] quit

- Настройте параметры службы WLAN.

# Создайте профиль безопасности wlan-net и установите политику безопасности в профиле.

[AC] wlan [AC-wlan-view] security-profile name wlan-net [AC-wlan-sec-prof-wlan-net] security wpa-wpa2 dot1x aes [AC-wlan-sec-prof-wlan-net] quit

# Создайте профиль SSID wlan-net и установите имя SSID на wlan-net.

[AC-wlan-view] ssid-profile name wlan-net [AC-wlan-ssid-prof-wlan-net] ssid wlan-net [AC-wlan-ssid-prof-wlan-net] quit

# Создайте профиль VAP wlan-net, настройте режим прямой переадресации данных и сервисные VLAN и привяжите профиль безопасности, профиль аутентификации и профиль SSID к профилю VAP.

[AC-wlan-view] vap-profile name wlan-net [AC-wlan-vap-prof-wlan-net] forward-mode direct-forward [AC-wlan-vap-prof-wlan-net] service-vlan vlan-id 101 [AC-wlan-vap-prof-wlan-net] security-profile wlan-net [AC-wlan-vap-prof-wlan-net] authentication-profile wlan-net [AC-wlan-vap-prof-wlan-net] ssid-profile wlan-net [AC-wlan-vap-prof-wlan-net] quit

# Привяжите профиль VAP wlan-net к группе AP и примените профиль к Radio 0 и Radio 1 точки доступа.

[AC-wlan-view] ap-group name ap-group1 [AC-wlan-ap-group-ap-group1] vap-profile wlan-net wlan 1 radio 0 [AC-wlan-ap-group-ap-group1] vap-profile wlan-net wlan 1 radio 1 [AC-wlan-ap-group-ap-group1] quit [AC-wlan-view] quit

- Настройте параметры аутентификации RADIUS.

- Настройте Aruba ClearPass.

- Войдите в систему на сервере Aruba ClearPass.

# Введите адрес доступа сервера Aruba ClearPass в адресном поле, которое находится в формате https://Aruba ClearPass IP. Aruba ClearPass IP — это IP-адрес сервера Aruba ClearPass.

# Выберите ClearPass Policy Manager.

# На отображаемой странице введите имя пользователя и пароль для входа на сервер Aruba ClearPass.

- Создайте локальную учетную запись.

# Выберите . На панели справа нажмите Add, чтобы создать учетную запись с именем пользователя huawei и паролем huawei123. Выберите Enable User и выберите Role. Затем нажмите Add.

- Добавьте AC так, чтобы Aruba ClearPass мог взаимодействовать с AC.

# Выберите . На панели справа нажмите Add. Настройте Name, IP or Subnet Address, RADIUS Shared Secret и Vendor Name. Затем нажмите Add.

- Настройте службы Radius.

# Выберите . На панели справа нажмите Add.

# На вкладке Service установите Type на 802.1X Wireless – Identity Only и Name на Radius.

# На вкладке Authentication добавьте EAP PEAP и EAP MSCHAPv2 в Authentication Methods и [Local User Respository][Local SQL DB] в Authentication Sources. Затем нажмите Save.

# На других вкладках используйте настройки по умолчанию.

- Настройте службы TEST-AAA.

ПРИМЕЧАНИЕ:

Служба TEST-AAA должна быть добавлена на сервер, чтобы тест test-aaa может быть проведен на AC.

Aruba ClearPass Policy Manager 6.5.0 не может сохранять пароли CHAP локально. Таким образом, только протокол PAP может использоваться для проведения теста test-aaa на AC, чтобы проверить, могут ли пользователи проходить аутентификацию RADIUS.

# Выберите . На панели справа нажмите Add.

# На вкладке Service установите Type на 802.1X Wireless – Identity Only и Name на TEST-AAA, и измените NAS-Port-Type на панели Service Rule на Ethernet(15).

# На вкладке Authentication добавьте PAP в Authentication Methods и [Local User Respository][Local SQL DB] в Authentication Sources. Затем нажмите Save.

# На других вкладках используйте настройки по умолчанию.

- Войдите в систему на сервере Aruba ClearPass.

- На AC проверьте, могут ли пользователи проходить аутентификацию RADIUS.

[AC] test-aaa huawei huawei123 radius-template wlan-net pap Info: Account test succeed.

- Проверьте конфигурацию.

- WLAN с SSID wlan-net доступна для STA, подключенных к AP.

- Беспроводной ПК получает IP-адрес после того, как он связывается с WLAN.

- Используйте клиент аутентификации 802.1x на STA и введите правильное имя пользователя и пароль. STA аутентифицируется и может получить доступ к WLAN. Вы должны настроить клиент для аутентификации PEAP.

-

Конфигурация в операционной системе Windows XP:

- На вкладке Association диалогового окна Wireless network properties добавьте SSID wlan-net, установите режим аутентификации на WPA2, и алгоритм шифрования на AES.

- На вкладке Authentication установите тип EAP на PEAP и нажмите Properties. В диалоговом окне Protected EAP Properties снимите флажок Validate server certificate и нажмите Configure. В появившемся диалоговом окне снимите флажок Automatically use my Windows logon name and password и нажмите OK.

-

Конфигурация в операционной системе Windows 7:

- Откройте страницу Manage wireless networks, нажмите Add и выберите Manually create a network profile. Добавьте SSID wlan-net. Установите режим аутентификации на WPA2-Enterprise и алгоритм шифрования на AES. Нажмите Next.

- Нажмите Change connection settings. На отображаемой странице Wireless Network Properties выберите вкладку Security и нажмите Settings. В диалоговом окне Protected EAP Properties снимите флажок Validate server certificate и нажмите Configure. В появившемся диалоговом окне снимите флажок Automatically use my Windows logon name and password и нажмите OK.

- Нажмите OK. На странице Wireless Network Properties нажмите Advanced settings. На отображаемой странице Advanced settings выберите Specify authentication mode, установите аутентификации идентификатора на User authentication и нажмите OK.

-

-

После подключения беспроводных пользователей к сети запустите команду display access-user access-type dot1x на AC для просмотра пользователей в режиме аутентификации 802.1x. Пользователь huawei успешно вошел в сеть.

[AC] display access-user access-type dot1x ------------------------------------------------------------------------------ UserID Username IP address MAC Status ------------------------------------------------------------------------------ 460 huawei 10.23.101.254 8000-6e74-e78a Success ------------------------------------------------------------------------------ Total: 1, printed: 1

Файлы конфигурации

-

Файл конфигурации SwitchA

# sysname SwitchA # vlan batch 100 to 101 # interface GigabitEthernet0/0/1 port link-type trunk port trunk pvid vlan 100 port trunk allow-pass vlan 100 to 101 port-isolate enable group 1 # interface GigabitEthernet0/0/2 port link-type trunk port trunk allow-pass vlan 100 to 101 # return

-

Файл конфигурации SwitchB

# sysname SwitchB # vlan batch 100 to 104 # dhcp enable # interface Vlanif101 ip address 10.23.101.1 255.255.255.0 dhcp select interface # interface Vlanif102 ip address 10.23.102.1 255.255.255.0 # interface Vlanif103 ip address 10.23.103.2 255.255.255.0 # interface Vlanif104 ip address 10.23.104.1 255.255.255.0 # interface GigabitEthernet0/0/1 port link-type trunk port trunk allow-pass vlan 100 to 101 # interface GigabitEthernet0/0/2 port link-type trunk port trunk allow-pass vlan 100 102 # interface GigabitEthernet0/0/3 port link-type trunk port trunk pvid vlan 103 port trunk allow-pass vlan 103 # interface GigabitEthernet0/0/4 port link-type trunk port trunk pvid vlan 104 port trunk allow-pass vlan 104 # ip route-static 0.0.0.0 0.0.0.0 10.23.104.2 # return

-

Файл конфигурации маршрутизатора

# sysname Router # interface GigabitEthernet0/0/1 ip address 10.23.104.2 255.255.255.0 # ip route-static 10.23.101.0 255.255.255.0 10.23.104.1 # return

-

Файл конфигурации AC

# sysname AC # vlan batch 100 to 102 # authentication-profile name wlan-net dot1x-access-profile wlan-net authentication-scheme wlan-net radius-server wlan-net # dhcp enable # radius-server template wlan-net radius-server shared-key cipher %^%#*7d1;XNof/|Q0:DsP!,W51DIYPx}`AARBdJ'0B^$%^%# radius-server authentication 10.23.103.1 1812 weight 80 # aaa authentication-scheme wlan-net authentication-mode radius # interface Vlanif100 ip address 10.23.100.1 255.255.255.0 dhcp select interface # interface Vlanif102 ip address 10.23.102.2 255.255.255.0 # interface GigabitEthernet0/0/1 port link-type trunk port trunk allow-pass vlan 100 102 # ip route-static 10.23.103.0 255.255.255.0 10.23.102.1 # capwap source interface vlanif100 # wlan security-profile name wlan-net security wpa-wpa2 dot1x aes ssid-profile name wlan-net ssid wlan-net vap-profile name wlan-net service-vlan vlan-id 101 ssid-profile wlan-net security-profile wlan-net authentication-profile wlan-net regulatory-domain-profile name default ap-group name ap-group1 radio 0 vap-profile wlan-net wlan 1 radio 1 vap-profile wlan-net wlan 1 ap-id 0 type-id 35 ap-mac 60de-4476-e360 ap-sn 210235554710CB000042 ap-name area_1 ap-group ap-group1 radio 0 channel 20mhz 6 eirp 127 radio 1 channel 20mhz 149 eirp 127 # dot1x-access-profile name wlan-net # return

Сетевая аутентификация — это то, с чем ежедневно сталкивается большое количество пользователей интернета. Некоторые люди не знают о том, что означает данный термин, а многие даже не подозревают о его существовании. Практически все юзеры всемирной паутины начинают рабочий день с того, что проходят процесс аутентификации. Она нужна при посещении почты, социальных сетей, форумов и прочего.

Пользователи сталкиваются с аутентификацией каждый день, сами того не подозревая.

Что означает слово аутентификация и принцип работы

Аутентификация — это процедура, с помощью которой происходит проверка пользовательских данных, например, при посещении того или иного ресурса глобальной сети. Она производит сверку данных, хранящихся на веб-портале, с теми, которые указывает юзер. После того как аутентификация будет пройдена, вы получите доступ к той или иной информации (например, своему почтовому ящику). Это основа любой системы, которая реализована на программном уровне. Зачастую указанный термин утилизирует более простые значения, такие как:

- авторизация;

- проверка подлинности.

Чтобы пройти аутентификацию, необходимо ввести логин и пароль для вашей учётной записи. В зависимости от ресурса, они могут иметь существенные отличия друг от друга. Если эксплуатировать идентичные данные на различных сайтах, то вы подвергнете себя опасности кражи вашей персональной информации злоумышленниками. В некоторых случаях указанные сведения могут выдаваться автоматически для каждого пользователя. Чтобы ввести нужные данные, как правило, используется специальная форма на ресурсе глобальной сети или в определённом приложении. После введения нужной информации, они будут отправлены на сервер для сравнения с теми, которые имеются в базе. Если они совпали, то вы получите доступ к закрытой части сайта. Введя неправильные данные, веб-ресурс сообщит об ошибке. Проверьте их правильность и введите ещё раз.

Какую сетевую идентификацию выбрать

Многие задумываются над тем, какую сетевую идентификацию выбрать, ведь их существует несколько типов. Для начала нужно определиться с любой из них. На основе полученных сведений каждый решает самостоятельно, на каком варианте остановиться. Одним из самых новых стандартов сетевой аутентификации является IEEE 802.1х. Он получил широкую поддержку практически у всех девелоперов оборудования и разработчиков программного обеспечения. Этот стандарт поддерживает 2 метода аутентификации: открытую и с использованием пароля (ключа). В случае с открытым методом одна станция может подключиться к другой без необходимости авторизации. Если вас не устраивает это, то необходимо утилизировать метод с использованием ключа. В случае с последним вариантом пароль шифруется одним из методов:

- WEP;

- WPA-персональная;

- WPA2-персональная.

Наиболее подходящий вариант можно установить на любом роутере.

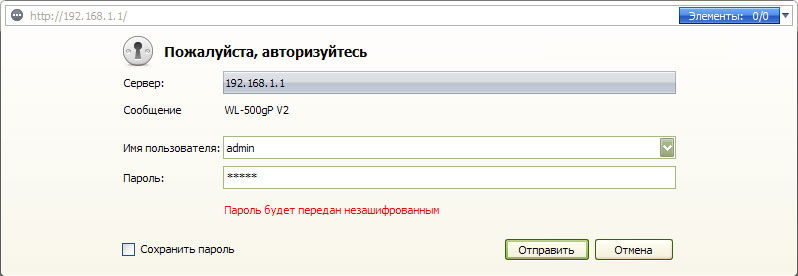

Переходим к настройкам маршрутизатора

Даже неподготовленный пользователь без проблем произведёт все необходимые конфигурации. Чтобы начать настройку прибора, необходимо подключить его к персональному компьютеру при помощи кабеля. Если это действие выполнено, то откройте любой веб-обозреватель и в адресной строке наберите http://192.168.0.1, затем нажмите Enter. Указанный адрес подходит практически для любого девайса, но более точную информацию можно прочитать в инструкции. Кстати, это действие как раз и является аутентификацией, после прохождения которой вы получаете доступ к закрытой информации вашего роутера. Вы увидите запрос на вход в интерфейс, который поможет выполнить необходимые настройки. Если логин и пароль никто не менял, то по умолчанию практически во всех моделях от различных компоновщиков используется слово admin в обоих полях. Купленный маршрутизатор имеет открытую беспроводную сеть, так что к ней могут подключиться все желающие. В том случае, если вас это не устраивает, её необходимо защитить.

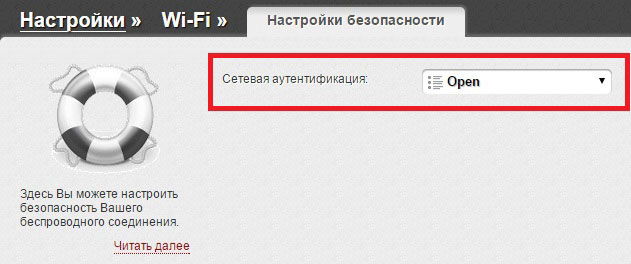

Защищаем беспроводную сеть

В различных моделях названия меню и подменю могут отличаться. Для начала нужно зайти в меню роутера и выбрать настройку беспроводной сети Wi-Fi. Указываем имя сети. Его будут видеть все беспроводные устройства, которые необходимо подключить к прибору. Далее нам необходимо выбрать один из методов шифрования, список которых приведён выше. Мы рекомендуем эксплуатировать WPA2-PSK. Указанный режим является одним из самых надёжных и универсальных. В соответствующем поле нужно вписать придуманный вами ключ. Он будет использоваться для подключения к беспроводной сети девайса вашими устройствами (смартфонами, ноутбуками, планшетами и другими гаджетами). После того как все вышеперечисленные действия будут выполнены, беспроводная сеть будет полностью защищена от несанкционированного подключения к ней. Никто не сможет пользоваться вашим трафиком, не зная пароля аутентификации.

Чтобы устанавливаемый пароль смог максимально защитить вашу сеть от несанкционированного подключения, он должен состоять из достаточно большого количества символов. Рекомендуется использовать не только цифры, но и буквы верхнего и нижнего регистров.