Чтобы понимать, что такое Forwarding и для чего это нужно, вспомним как устроено подключение большинства домашних компьютеров. Обычно у большинства из нас дома установлен роутер, к которому подключён кабель Интернет-провайдера. От этого роутера наши домашние устройства — компьютеры, телефоны, планшеты, умные телевизоры и другие — подключаются к Интернету через Wi-Fi или кабель. То есть у нас дома функционирует локальная сеть, в которой у каждого из устройств есть свой локальный (серый) IP адрес.

Представим, что на одном из компьютеров вы установили и настроили веб-сервер Apache. И вы хотите, чтобы к этому веб-серверу можно было подключаться из Интернета. Самый простой способ это сделать — набрать в адресной строке внешний IP адрес.

Кстати, вот вы сидите за компьютером, который через роутер подключён к Интернету, у меня к вам вопрос, какой внешний IP адрес у компьютера? Вы можете зайти на один из многочисленных сервисов показа вашего IP адреса, но суть в том, что любой ответ будет неправильным. Дело в том, что у вашего компьютера, который подключён к Интернету через роутер, вообще нет внешнего IP! Этот внешний IP есть только у вашего роутера (и то не всегда — об этом в этой же статье, но позже).

Если вашему компьютеру нужно выйти в Интернет, то он по локальной сети обращается к роутеру, роутер для него делает запрос, и затем также по локальной сети отправляет полученный ответ. То есть роутер выходит в Интернет, а ваш компьютер — нет. У роутера есть внешний IP адрес, а у вашего компьютера — нет.

Возвращаемся к нашей ситуации — мы хотим, чтобы наш веб-сервер был доступен из Глобальной сети (из Интернета) — как мы все знаем, в глобальной сети компьютеры обмениваются данными друг с другом на основе адресации по IP. Но у нашего компьютера вообще нет внешнего IP — есть только локальный, который для Интернета является немаршрутизируемым, то есть никто никакие данные на наш локальный IP адрес не сможет прислать из глобальной сети.

Вот именно эту проблему и решает Forwarding, который ещё называют «переадресацией» портов, «проброской портов», «перенаправлением портов».

Для чего нужна проброска портов. Что делает Forwarding

Перенаправление портов заключается в следующем: на роутере (или на другом сетевом устройстве) устанавливается правило, суть которого примерно в следующем

«трафик, пришедший на порт 80 отправить на IP адрес 192.168.1.30 на порт 80».

В качестве IP адреса может быть указан локальный, серый IP. Пример такого адреса выше (192.168.1.30). В качестве исходного порта и порта назначения можно указывать любые порты, они не обязательно должны быть одинаковыми.

В результате получается, что можно сделать HTTP запрос к роутеру, указав его глобальный IP, роутер получит этот запрос и отправит его веб-серверу в локальной сети. Благодаря переадресации портов веб-сервер без внешнего IP оказывается доступным за пределами локальной сети.

Перенаправление портов для Apache

Как бы это не было странно, но именно в настройках Apache ничего для перенаправления портов делать не надо.

Настройка роутера требует добавления одной записи, в которой нужно указать локальный IP адрес, на который будет переадресовываться пришедший запрос. По умолчанию в роутерах используется DHCP — если коротко, благодаря этому протоколу любое подключившееся к роутеру устройство автоматически получает IP адрес. Это удобно — не нужно делать настройки. Но дело в том, что устройству выдаётся любой не занятый IP в локальной сети. Поэтому у компьютера с веб-сервером может меняться IP адрес при каждом переподключении, в результате, настроенная переадресация портов перестанет работать из-за смены IP веб-сервера.

То есть начать нужно с того, чтобы настроить статичный локальный IP адрес для компьютера. Это можно сделать двумя способами: 1) на компьютере с веб-сервером, 2) в роутере

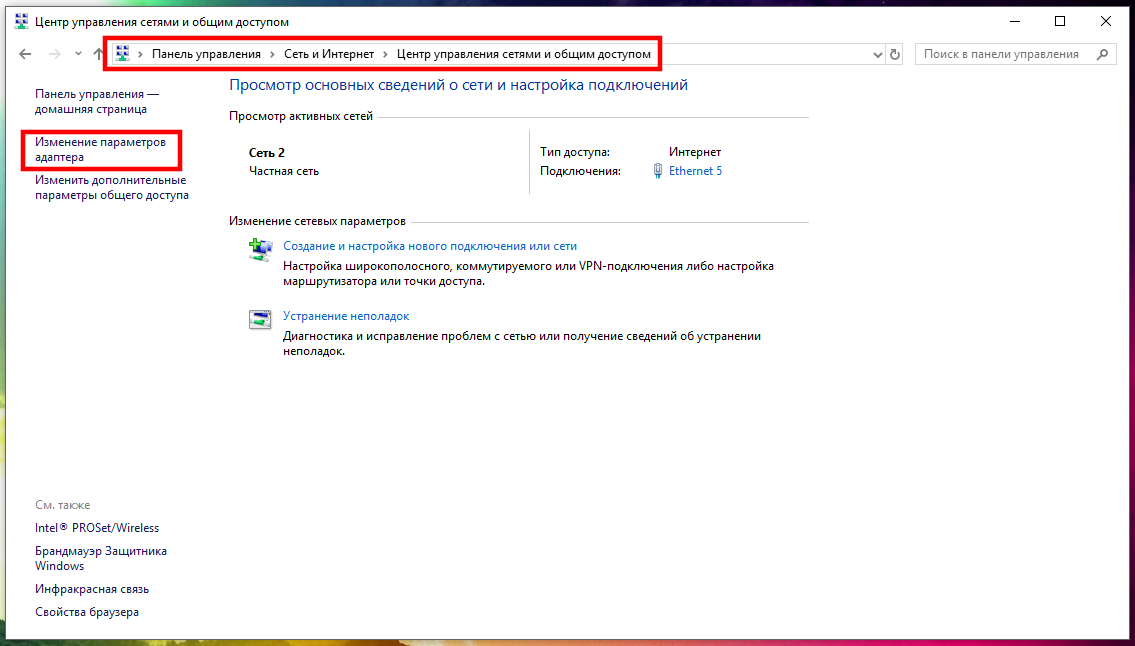

Для изменения на компьютере, откройте Панель управления → Сеть и Интернет → Центр управления сетями и общим доступом → Изменение параметров адаптера:

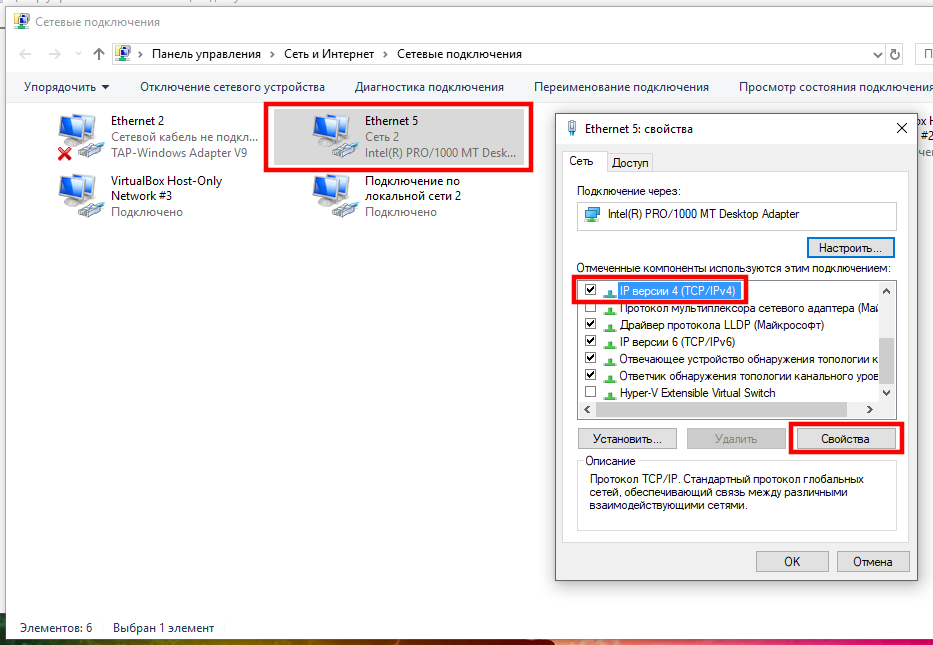

Правой кнопкой мыши откройте контекстное меню интересующего вас подключения, найдите там пункт IP версии 4 (TCP/IPv4):

Нажмите Свойства и пропишите нужные параметры в зависимости от настроек вашей сети (Основной шлюз — это IP адрес вашего роутера):

Некоторые роутеры поддерживают выдачу статичных IP адресов определённым устройствам сети — они их запоминают на основе MAC-адреса устройства. У всех роутеров это настраивается чуть по-разному, но обычно нужно искать в настройках DHCP. Некоторые роутеры не поддерживают эту возможность.

Переадресация портов для Apache в роутере

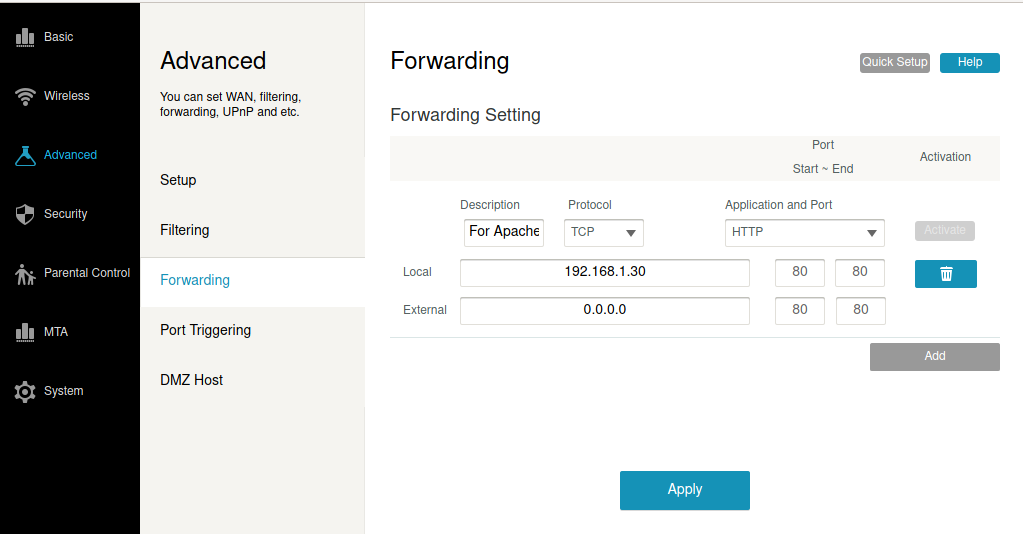

Теперь, когда компьютеру с веб-сервером назначен постоянный локальный IP, нужно добавить правило перенаправления портов. В роутерах это может называться Forwarding, «Перенаправление портов», «Переадресация портов» и т. д. Иногда в роутерах имеются заготовленные настройки и можно выбрать из списка название службы, для которой вы хотите сделать переброску портов. Для Apache выберите службу HTTP:

В качестве портов назначения и перенаправления запроса укажите 80. На скриншоте видно, что можно установить не один порт, а диапазон портов. Если вы хотите настроить только один порт, то укажите одно и то же значение в качестве начала диапазона и конца диапазона.

В качестве Local (локальный IP, адрес, куда будет перенаправлен запрос) укажите IP веб-сервера. External (внешний IP) указывать не нужно.

Активируйте созданное правило перенаправления портов.

Теперь все запросы, пришедшие на 80 порт роутера, будут перенаправлены на указанный IP адрес и указанный порт. Аналогичные настройки можно сделать для любых служб — для FTP сервера, SSH и так далее. То есть к этим службам появиться доступ из внешней сети.

Делая такие настройки, всегда помните о безопасности. Теперь служба становится доступной из глобальной сети, и хакеры могут атаковать её.

Когда не нужен Forwarding

Если у вас кабель Интернет-провайдера напрямую подключается к компьютеру с веб-сервером, то вам не нужен форвардинг. При аренде VPS сервера также не нужен форвардинг, так как у таких серверов прямой (белый) IP адрес.

Если Интернет провайдер использует NAT

NAT — это технология, которая позволяет множеству устройств выходить в Интернет используя один и тот же IP адрес. Кстати, в вашей локальной сети, в которой имеется роутер, уже применяется NAT — именно благодаря этому все ваши устройства могут выходить в Глобальную сеть и не нужно каждому из них иметь внешний IP.

Как вы понимаете, это часто используемая технология. Возможно, вы много лет ею пользуетесь, даже не зная про неё. Она действительно приносит очень много пользы, но у неё есть недостаток — она позволяет делать подключения «в одну сторону». То есть если ваш компьютер инициализировал подключение к Интернету, то он отправит его роутеру, роутер сделает две вещи: 1) запомнит, что запрос пришёл с определённого устройства и 2) отправить этот запрос в Интернет. Когда придёт ответ, роутер всё ещё «помнит», что этот запрос был сделан для определённого устройства в локальной сети, и отправит ответ именно этому устройству. И так происходит каждый раз.

Но вот если на роутер придёт новый HTTP запрос из Глобальной сети (не ответ на запрос, а именно новый запрос), то роутер банально не знает, для кого в локальной сети он предназначен (если не настроена переадресация портов). Поэтому с этим поступившим запросом роутер ничего не делает. Мы уже рассмотрели эту проблему и даже нашли решение — переадресация портов. Но многие Интернет-провайдеры также используют NAT. И работа происходит по точно такому же принципу — ваши HTTP запросы уходят в Глобальную сеть и вы без проблем получаете HTTP ответы, но новые запросы из Интернета к вашему компьютеру не могут пройти через NAT.

И поэтому даже если вы на своём роутере правильно настроили форвардинг портов, может получиться так, что вы всё равно не сможете подключится к нему из Интернета. Выход из такой ситуации только один — аренда белого IP у Интернет-провайдера.

Связанные статьи:

- Как запустить Apache не на 80 порту (100%)

- Apache для Windows (52.4%)

- Как запустить Apache на Windows (52.4%)

- Документация по Apache на русском языке (52.4%)

- Как подключить PHP к Apache на Windows (52.4%)

- Как проверить конфигурационный файл Apache (RANDOM — 52.4%)

Порты позволяют сетевым и подключенным к интернету устройствам взаимодействовать через указанные каналы. Хотя серверы с назначенными IP адресами могут подключаться к интернету напрямую и делать порты публично доступными, система, находящаяся за роутером в локальной сети, может оказаться недоступной из интернета. Технология проброса портов (port forwarding) позволяет преодолеть это ограничение и сделать устройства доступными публично.

Сетевые сервисы и приложения, запущенные на различных устройствах, используют порты с определенными номерами с целью инициации соединений и организации коммуникаций. Разные порты могут использоваться одновременно для разделения типов трафика и запросов. Обычно порты ассоциируются с определенными службами, чтобы клиент мог подключиться к серверу по определенному порту, а сервер принять соединение и ответить соответствующим образом.

Ниже представлены наиболее распространенные порты:

- 21: FTP (File Transfer Protocol; Протокол передачи файлов)

- 22: SSH (Secure Shell; Безопасный шелл)

- 23: Telnet (Teletype Network; Телетайпная сеть)

- 25: SMTP (Simple Mail Transfer Protocol; Простой протокол передачи электронной почты)

- 80 : HTTP (Hypertext Transfer Protocol; Протокол передачи гипертекста)

- 194: IRC (Internet Relay Chat; Ретранслируемый интернет-чат)

- 443: HTTPS (HTTP с поддержкой шифрования)

Если вы читаете это руководство в интернете при помощи веб-браузера, то вероятно используете протокол HTTPS, работающий на порту 443.

Хотя порты упрощают задачу идентификации и обработки определенных запросов, соглашение о нумерации портов является стандартом, но не правилом. Порты могут использовать для любых задач при условии, что соединение между клиентом и сервером на указанном порту использует соответствующий протокол.

В веб-браузерах нестандартные HTTP порты могут быть указаны после двоеточия в конце IP адреса или URL с целью загрузки содержимого через этот порт. Если веб-сервер запущен на локальной машине на порту 8080, а не более общепринятом 80 порту, возможно получить доступ к этому серверу, если ввести в браузере адрес localhost:8080 или 127.0.0.1:8080. Если же ввести один из вышеуказанных адресов без суффикса «:8080» та же самая страница загружена не будет.

localhost:8080

Хотя любой открытый порт должен позволять попытки соединения, чтобы эти попытки совершились, у клиента должен быть сетевой доступ к целевому устройству. В случае с сервером, подключенным к интернету напрямую, или при соединении через локальную сеть, сложностей обычно не возникает. Проблема появляется в тот момент, когда мы пытаемся подключиться к порту у устройства, находящегося за роутером или фаерволом.

Большинство домашних или офисных сетей подключено к интернету через роутер, который регулирует доступ и аккумулирует трафик на одном IP адресе. Все запросы и пакеты отсылаются через роутер перед обратным возвращением ответов на соответствующие устройства, сделавшие изначальные запросы. По умолчанию роутеры не обрабатывают входящие запросы на определенных портах. Если кто-то пытается подключиться к роутеру через SSH, роутер не сможет ни обработать этот запрос, ни отправить этот запрос дальше по цепочке, поскольку не знает целевого адресата. Эту проблему как раз и решает настройка проброса портов внутри роутера.

Шаг 1. Выяснение IP адреса роутера

C:\> ipconfig/all Windows IP Configuration Host Name . . . . . . . . . . . . : █████████ Primary Dns Suffix . . . . . . . : █████████ Node Type . . . . . . . . . . . . : █████████ IP Routing Enabled . . . . . . . : █████████ WINS Proxy Enabled . . . . . . . : █████████ Ethernet adapter Ethernet: Connection-specific DNS Suffix . : █████████ Description . . . . . . . . . . . : Intel(R) PRO/1000 MT Desktop Adapter Physical Address . . . . . . . . : █████████ DHCP Enabled . . . . . . . . . . : Yes Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : █████████ IPv4 Address . . . . . . . . . . : █████████ Subnet Mask . . . . . . . . . . . : 255.255.255.0 Lease Obtained . . . . . . . . . : █████████ Lease Expires . . . . . . . . . . : █████████ Default Gateway . . . . . . . . . : 192.168.0.1 DHCP Server . . . . . . . . . . . : 192.168.0.1 DHCPv6 IAID . . . . . . . . . . . : █████████

Обычно у роутеров доступна административная панель по протоколу HTTP (порт 80). В большинстве случаев для доступа используется локальный IP адрес роутера (192.168.0.1 или 192.168.1.1). В Microsoft Windows подключенный роутер (или шлюз, используемый по умолчанию) легко обнаружить при помощи команды ipconfig/all.

В Линуксе та же самая задача решается при помощи утилиты netstat. Откройте терминал и введите следующую команду для выяснения IP адреса подключенного роутера.

~$ netstat -rn Kernel IP routing table Destination Gateway Genmask Flags MSS Window irtt Iface 0.0.0.0 192.168.0.1 0.0.0.0 UG 0 0 0 enp0s25 █████████ ████████████ █████████ ███ ██████ ████████████ █████████ ████████████ █████████ ███ ██████ ████████████

В macOS используется та же самая команда:

~% netstat -rn Routing tables Internet: Destination Gateway Flags Netif Expire default 192.168.0.1 UGSc en0 █████████ █████████ █████████ ███ ████ █████████ █████████ █████████ ███ ████ █████████ █████████ █████████ ███ ████ █████████ █████████ █████████ ███ ████ █████████ █████████ █████████ ███ ████ █████████ █████████ █████████ ███ ████

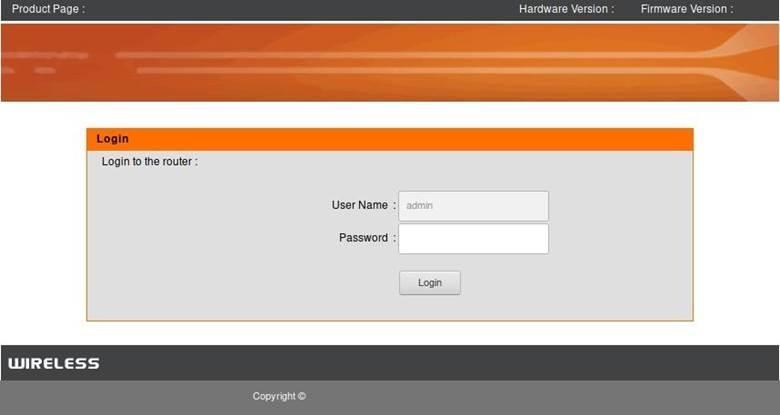

Шаг 2. Доступ к конфигурационной панели роутера

После выяснения локального IP адреса роутера вы можете получить доступ к конфигурационной панели, если введете адрес в браузере, как и в случае с обычным URL (у некоторых роутеров, например, предусмотрено мобильное приложение, и задача упрощается).

Рисунок 2: Форма авторизации конфигурационной панели роутера

После загрузки панели управления необходимо выполнить авторизацию. Имя пользователя и пароль могут быть установлены производителем или интернет-провайдером или вами. Эту информацию можно найти в документации на роутер или на корпусе.

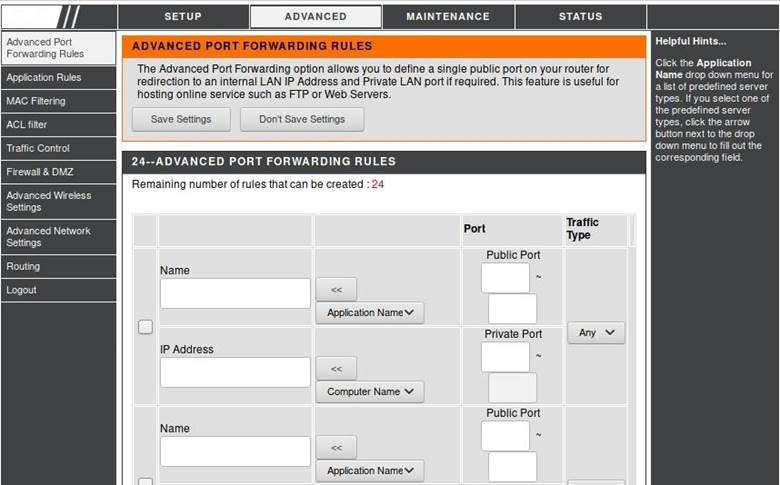

Хотя у разных роутеров панель управления может отличаться, в целом процедура настройки примерно одинаковая. После авторизации зайдите в раздел «Advanced» или найдите, где находится раздел «Port Forwarding». В нашем случае соответствующий раздел называется «Advanced Port Forwarding Rules».

Рисунок 3: Раздел с настройкой проброса портов

Шаг 3. Настройка правил проброса портов

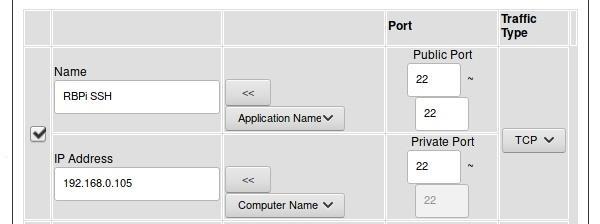

Для демонстрации правил проброса портов рассмотрим простейший случай, когда у пользователя есть устройство Raspberry Pi, подключенное домашнему сетевому роутеру. На Pi запущена служба SSH, позволяющая залогиниться на устройстве при наличии корректного имени пользователя и пароля. Текущий IP адрес устройства Raspberry Pi — 192.168.0.105.

-

Правило было названо как «RBPi SSH» с целью упрощения идентификации в будущем. В целом имя правила полностью зависит от ваших личных предпочтений и не влияет на используемые порты.

-

Диапазон параметра Public Port (иногда именуемого как Source Port) установлен от 22 до 22 (стандартный порт протокола SSH). Этот порт роутер сделает доступным через интернет. Через этот же порт пользователь будет подключаться к Raspberry Pi.

-

Параметр Private Port (иногда именуемый как Destination Port) установлен как 22, поскольку демон SSH на устройстве Pi работает на 22 порту.

-

Параметр Traffic Type установлен как TCP, поскольку по протоколу SSH передается TCP трафик.

-

Параметр IP Address соответствует IP адресу устройства Pi в локальной сети (192.168.0.105).

-

Наконец, слева от правила отмечен флажок, чтобы правило стало активным.

У вашего роутера интерфейс может отличаться, но в целом суть настроек остается неизменной.

Рисунок 4: Настройки правила проброса портов для авторизации через протокол SSH

Вышеуказанное правило означает, что пользователь может подключаться по IP адресу роутера по протоколу SSH через интернет и впоследствии будет перенаправлен на сервер устройства Raspberry Pi. Эту схему можно использовать для создания веб-сервера, работающего на 80 порту, или, например, для прикрепления сервера видеоигр к указанному порту. Учитывайте, что у некоторых провайдеров есть правила, касательно хостинга и другого контента, которые нужно учитывать перед тем, как сделать доступным сервер из локальной сети.

Шаг 4. Защита от сканирования портов и атак

Одна из проблем, возникающая во время открытия портов в интернете при помощи проброса – порты становятся доступными для сканирования. Злоумышленники в интернете могут использовать автоматизированные средства для сканирования диапазонов IP адресов или утилиты навроде Shodan для поиска потенциально уязвимых устройств с определенными активными портами. Порты протокола SSH являются основной целью, поскольку дают доступ к шеллу, при помощи которого можно украсть данные или установить вредоносное приложение.

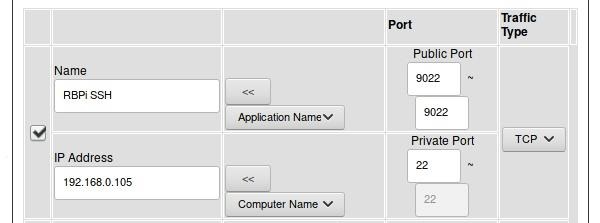

В случае проброса портов для защиты от сканирования может оказаться полезным поменять публичный или исходный порт в настройках роутера. Вместо распространенного порта 22, на который настроены все сканеры, можно указать нестандартный порт (например, 9022).

Рисунок 5: Настройка SSH на нестандартный порт

После смены порта клиент при подключении к устройствам через SSH из интернета должен будет указать порт 9022. Попытка подключиться к порту 22 извне окажется неудачной, поскольку проброс будет идти от порта 9022, а не от порта 22.

Вы также можете использовать сервис типа Fail2ban (фреймворк для защиты от внешний вторжений), предназначенного для защиты сети от атак с использованием брутфорса, после того как злоумышленник найдет активный порт. Утилиты навроде Fail2ban ограничивают количество попыток авторизации, выполняемых из внешней сети.

Проброс портов в Линуксе на системном уровне

Проброс портов на уровне роутера может быть полезным для настройки сетей, доступных через интернет. В Линуксе ту же самую задачу можно решить на системном уровне.

Схожим образом, что и порт роутера связывается с указанным портом устройства внутри локальной сети, один порт можно связать с другим для упрощения использования. Например, при установке ханипота Cowrie демон SSH перемещается от порта 22 на порт 9022. Затем порт 2222, где работает ханипот, перенаправляется на порт 22, который будет доступен в интернете и, как следствие, с высокой степенью вероятности просканирован и атакован.

Для конфигурирования локального проброса портов в Линуксе вначале нужно выполнить следующую команду с целью установки в параметр ip_forward значения 1 (в этом случае проброс портов активируется на уровне операционной системы):

~$ echo "1" > /proc/sys/net/ipv4/ip__forward

Как только IP форвардинг включен, убедитесь, что вы знаете текущий порт сервиса, который нужно пробросить. Во время конфигурирования ханипота Cowrie эта задача решается посредством настройки демона SSH на порт 9022.

GNU nano 2.7.4 File: /etc/ssh/sshd_config Modified # $OpenBSD: sshd_config,v 1.100 2016/08/15 12:32:04 naddy Exp $ # This is the sshd server system-wide configuration file. See # sshd_config(5) for more information. # This sshd was compiled with PATH=/usr/bin:/bin:/usr/sbin:/sbin # The strategy used for options in the default sshd_config shipped with # OpenSSH is to specify options with their default value where # possible, but leave them commented. Uncommented options override the # default value. Port 9022 #AddressFamily any #ListenAddress 0.0.0.0 #ListenAddress ::

Наконец, для включения локального проброса портов, можно воспользоваться iptables. Команда ниже перенаправляет запросы с порта 22 на порт 2222, где эти запросы обрабатывает ханипот.

~$ sudo iptables -t nat -A PREROUTING -p tcp --dport 22 -j REDIRECT --to-port 2222

Другие сферы, где используется проброс портов

Перенаправление портов может использоваться и в других задачах. Например, порт 8080 может быть перенаправлен на порт 80 с целью облегчения доступа к тестовому серверу, или могут быть добавлены новые порты для использования определенной службой. Проброс портов полезен для удаленного доступа, администрирования сервера, конфигурирования сети и даже во время пост-эксплуатации и пивотинга. Понимание этой технологии может быть ключом к бесчисленному множеству других проектов по безопасности.

0

1

Давно пытался выпустить порт наружу через роутер, делал все по инструкции, но ничего не выходило почему то.Тут стал разбираться во встроеное Linux фаерволе iptables.Добавил правило в цепочку output для проброса порта и он появился.Но провайдер дает открытый 80 порт и если я пробрасываю свой 80 порт то инет не работает до перезагрузки компа.Пришлось пробрасывать 8080, но когда захожу по ip но открывается окно ввода пароля для роутера, а на сайт попадаю ip:8080.Пробовал перенаправление 80 порта на 8080, но тогда любой отрытый url попадает на мой сайт.Как мне можно зделать, что бы при вводе моего ip без порта 8080 открывался сервер.И вообще можно ли просмотреть таблицу nat, mangle?

|

0 / 0 / 0 Регистрация: 23.12.2012 Сообщений: 9 |

|

|

1 |

|

|

06.01.2013, 23:54. Показов 44310. Ответов 21

У меня возникла такая проблема.настроен апачи на нем сайт, хочу что бы этот сайт был доступен с интернета а не только с моего компа. происходит подключение к интернету через роутер имею статический ip. подскажите как это возможно сделать или где можно почитать.

0 |

|

887 / 353 / 1 Регистрация: 12.08.2012 Сообщений: 4,401 Записей в блоге: 5 |

|

|

07.01.2013, 00:09 |

2 |

|

valera_91, Напишите в httpd.conf:

0 |

|

335 / 318 / 18 Регистрация: 25.10.2012 Сообщений: 1,070 |

|

|

07.01.2013, 01:39 |

3 |

|

valera_91, Напишите в httpd.conf: таким образом результат достигнут не будет никогда. Добавлено через 1 минуту Добавлено через 6 минут

0 |

|

887 / 353 / 1 Регистрация: 12.08.2012 Сообщений: 4,401 Записей в блоге: 5 |

|

|

07.01.2013, 12:24 |

4 |

|

svsw, Почему же? Надо сделать так чтобы apache слушал внешний IP, а не локальный! Если он будет слушать локальный, то тогда точно

результат достигнут не будет никогда

0 |

|

335 / 318 / 18 Регистрация: 25.10.2012 Сообщений: 1,070 |

|

|

07.01.2013, 12:55 |

5 |

|

происходит подключение к интернету через роутер Вы внимательно читали?

Надо сделать так чтобы apache слушал внешний IP, а не локальный! Если он будет слушать локальный, то тогда точно Апач открывает 80-й порт на локальном компе и с локального компа проблем доступа к апачу нет (пропишите в hosts 127.0.0.1 или ай-пи вашей локальной сетки, например, 192.168.0.100)

0 |

|

887 / 353 / 1 Регистрация: 12.08.2012 Сообщений: 4,401 Записей в блоге: 5 |

|

|

07.01.2013, 13:24 |

6 |

|

Вы внимательно читали? Да, это я увидел

0 |

|

0 / 0 / 0 Регистрация: 23.12.2012 Сообщений: 9 |

|

|

07.01.2013, 15:20 [ТС] |

7 |

|

Я находил что использовали методику через .htaccess в котор прописано было и также проброс порта 80 на роутере. и все-равно не получается.(((( и нужен только прямой доступ обязательно?

0 |

|

887 / 353 / 1 Регистрация: 12.08.2012 Сообщений: 4,401 Записей в блоге: 5 |

|

|

07.01.2013, 15:43 |

8 |

|

valera_91, У вас Денвер? Если да, то можно просто прописать dnwr_ip, если просто apache, то вам в альтернативу надо использовать ServerName

и нужен только прямой доступ обязательно Нет, надо сделать так чтобы apache слушал IP который присвоил ему роутер (как сказал я) а также открыть 80 порт как и сказал svsw

0 |

|

0 / 0 / 0 Регистрация: 23.12.2012 Сообщений: 9 |

|

|

07.01.2013, 16:04 [ТС] |

9 |

|

да денвер. значит просто можно прописать dnwr_ip ??

0 |

|

887 / 353 / 1 Регистрация: 12.08.2012 Сообщений: 4,401 Записей в блоге: 5 |

|

|

07.01.2013, 16:07 |

10 |

|

valera_91, Да и проверьте 80 порт на роутере

0 |

|

0 / 0 / 0 Регистрация: 23.12.2012 Сообщений: 9 |

|

|

07.01.2013, 16:09 [ТС] |

11 |

|

подскажите как его можно проверить??

0 |

|

335 / 318 / 18 Регистрация: 25.10.2012 Сообщений: 1,070 |

|

|

07.01.2013, 18:54 |

13 |

|

подскажите как его можно проверить?? Проверить порт можно еще и здесь или здесь Приведу свою статью по этой теме Когда ПО установлено и настроено, сайт создан и наполнен контентом, то естественно возникает правомерное желание открыть доступ к сайту из интернета… В большинстве случаев проблем при этом не возникает, в частности, если сетевая карта компьютера подключена к интернету напрямую кабелем от провайдера, но иногда таковые проблемы случаются… Глобально таких проблем три:

В первом случае следует настроить брандмауэр, а именно для приложения httpd.exe разрешить tcp-соединения по 80-му порту. Во втором случае лучше сменить провайдера, но если это невозможно, оплатить его «услуги» или смириться с тем, что ваш сайт из интернета доступен не будет. Третий случай тоже не вызывает затруднений при решении возникшей проблемы. Обычно роутер имеет вэб-интерфейс управления и занимает именно 80-й порт. Поэтому необходимо задать другой порт, если необходимо перегрузить роутер и использовать в дальнейшем заданный порт для настройки роутера. И в завершении пробросить (port forwarding) 80-й порт внешнего интерфейса роутера на 80-й порт компьютера, на котором запущен Apache. Добавлено через 57 минут

да денвер. На денвере лучше не хоститься

1 |

|

0 / 0 / 0 Регистрация: 23.12.2012 Сообщений: 9 |

|

|

07.01.2013, 18:59 [ТС] |

14 |

|

а почему на денвере лучше не хостится??? к концу недели попаду к серверу и отпишусь о результатах. огромное спасибо всем за помощь.

0 |

|

335 / 318 / 18 Регистрация: 25.10.2012 Сообщений: 1,070 |

|

|

07.01.2013, 19:03 |

15 |

|

а почему на денвере лучше не хостится??? Потому что Джентльменский набор Web-разработчика («Д.н.w.р», читается «Денвер») — проект Дмитрия Котерова, локальный сервер (Apache, PHP, MySQL, Perl и т.д.) и программная оболочка, используемые Web-разработчиками для разработки сайтов на «домашней» (локальной) Windows-машине без необходимости выхода в Интернет. Т.е это сборка для разработчика, но ни как не для хостера и безопасность при этом нулевая…

1 |

|

0 / 0 / 0 Регистрация: 23.12.2012 Сообщений: 9 |

|

|

07.01.2013, 20:41 [ТС] |

16 |

|

а не подскажете что можно использовать для хостера

0 |

|

887 / 353 / 1 Регистрация: 12.08.2012 Сообщений: 4,401 Записей в блоге: 5 |

|

|

07.01.2013, 21:33 |

17 |

|

valera_91, Я немножко не понял вас вопрос

0 |

|

0 / 0 / 0 Регистрация: 23.12.2012 Сообщений: 9 |

|

|

07.01.2013, 22:06 [ТС] |

18 |

|

ну есть что-то типо апачи что можно использовать для домашнего хоста для доступа с интернета?

0 |

|

813 / 796 / 201 Регистрация: 21.09.2012 Сообщений: 2,656 |

|

|

07.01.2013, 22:13 |

19 |

|

Ubuntu Server + Apache + MySQL + PHP =)

0 |

|

887 / 353 / 1 Регистрация: 12.08.2012 Сообщений: 4,401 Записей в блоге: 5 |

|

|

07.01.2013, 23:37 |

20 |

|

valera_91, Кроме Apache есть ещё nginx и IIS, а также куча других!

0 |

Инструкция описывает процесс настройки перенаправления сетевых запросов с внешнего подключения на компьютеры в локальной сети.

Настройка проброса на Микротике

Примеры настроек

RDP (удаленный рабочий стол)

WWW (80 или веб-сервер или http)

HTTPS

FTP

Видеонаблюдение

Почтовая система Zimbra

Подключение к внешнему адресу из внутренней сети

Настройка проброса

Переходим по разделам IP — Firewall — NAT — Add New:

Далее настройка выполняется в зависимости от того, какой сервис нужно опубликовать.

Примеры пробросов

RDP (удаленный рабочий стол)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — rdp;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* если данная настройка не сработает, меняем протокол на tcp и задаем порт RDP — по умолчанию, 3389.

WWW (80 или веб-сервер или http)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 80;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

HTTPS

Настройка та же, что для 80 порта, но в место 80 пишем 443.

FTP

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 20,21;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

Видеонаблюдение

Системы видеонаблюдения могут работать на различных портах, поэтому первым делом обращаемся к инструкции системы, с которой необходимо работать.

В данном примере рассмотрим проброс RTSP.

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — udp;

- Dst. Port — 554;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* RTSP работает по протоколам TCP и UDP. В данном примере правило настроено для последнего.

Почтовая система Zimbra

Для нормальной работы почтовой системы необходимо пробросить следующие порты:

- 25 — основной порт для обмена почтой по протоколу SMTP.

- 80 — веб-интерфейс для чтения почты (http).

- 110 — POP3 для загрузки почты.

- 143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 443 — SSL веб-интерфейс для чтения почты (https).

- 465 — безопасный SMTP для отправки почты с почтового клиента.

- 587 — SMTP для отправки почты с почтового клиента (submission).

- 993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 995 — SSL POP3 для загрузки почты.

- 5222 — для подключения к Zimbra по протоколу XMPP.

- 5223 — для защищенного подключения к Zimbra по протоколу XMPP.

- 7071 — для защищенного доступа к администраторской консоли.

- 8443 — SSL веб-интерфейс для чтения почты (https).

- 7143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 7993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 7110 — POP3 для загрузки почты.

- 7995 — SSL POP3 для загрузки почты.

- 9071 — для защищенного подключения к администраторской консоли.

Важно отметить, что не все перечисленные порты понадобятся именно вам. Если мы не планируем использовать POP3, то и соответствующие порты для него пробрасывать не нужно.

Сама настройка на микротике будет такой:

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 25,80,110,143,443,465,587,993,995,5222,5223,9071,7071,8443,7143,7993,7110,7995;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

NAT Loopback (nat reflection)

Проброс не будет работать для внутренней сети, если исходящий внешний IP совпадает с тем, на котором опубликован сервис. Предположим, что у нас внешний адрес 95.161.166.156 и мы хотим пробросить порты 80 и 443. Все попытки к нему подключиться из внутренней сети будут заканчиваться ошибкой Connection Timeout.

Для решения задачи публикации сервиса клиентам внутренней сети есть два классическим способа:

1. Разделять ответы DNS таким образом, чтобы внутренние пользователи получали внутренний адрес, а внешние — внешний. Полезные материалы на эту тему — Настройка Split DNS на одном сервере Bind и Установка и примеры настройки Dnsmasq.

2. Использовать специальные правила при создании пробросов, которые отделяли бы внутренние запросы от внешних. Это может называться NAT Loopback или NAT Reflection.

В рамках нашей инструкции мы рассмотрим второй метод. Нам нужно создать два правила: первое — для проброса из внутренней подсети на внутренний адрес; второе — маскарадинг.

Первое правило:

- Chain — dstnat;

- Src. Address — внутренняя подсеть;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 80,443;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

Второе правило:

- Chain — srcnat;

- Src. Address — внутренняя подсеть;

- Dst. Address — IP-адрес сервера, на который должно идти перенаправление;

- Protocol — tcp;

- Dst. Port — 80,443;

- Action — masquerade;

Была ли полезна вам эта инструкция?

Да Нет