Internet Protocol security (IPsec) supports network-level peer authentication, data origin authentication, data integrity, data confidentiality (encryption), and replay protection. This service enforces IPsec policies created through the IP Security Policies snap-in or the command-line tool «netsh ipsec». If you stop this service, you may experience network connectivity issues if your policy requires that connections use IPsec. Also,remote management of Windows Defender Firewall is not available when this service is stopped.

This service also exists in Windows 7, 8, Vista and XP.

Startup Type

| Windows 10 version | Home | Pro | Education | Enterprise |

|---|---|---|---|---|

| 1507 | Manual | Manual | Manual | Manual |

| 1511 | Manual | Manual | Manual | Manual |

| 1607 | Manual | Manual | Manual | Manual |

| 1703 | Manual | Manual | Manual | Manual |

| 1709 | Manual | Manual | Manual | Manual |

| 1803 | Manual | Manual | Manual | Manual |

| 1809 | Manual | Manual | Manual | Manual |

| 1903 | Manual | Manual | Manual | Manual |

| 1909 | Manual | Manual | Manual | Manual |

| 2004 | Manual | Manual | Manual | Manual |

| 20H2 | Manual | Manual | Manual | Manual |

| 21H1 | Manual | Manual | Manual | Manual |

| 21H2 | Manual | Manual | Manual | Manual |

| 22H2 | Manual | Manual | Manual | Manual |

Default Properties

| Display name: | IPsec Policy Agent |

| Service name: | PolicyAgent |

| Type: | share |

| Path: | %WinDir%\system32\svchost.exe -k NetworkServiceNetworkRestricted -p |

| File: | %WinDir%\System32\ipsecsvc.dll |

| Error control: | normal |

| Object: | NT Authority\NetworkService |

| Privileges: |

|

Default Behavior

The IPsec Policy Agent service is running as NT Authority\NetworkService in a shared process of svchost.exe. Other services might run in the same process. If IPsec Policy Agent fails to start, the error is logged. Windows 10 startup proceeds, but a message box is displayed informing you that the PolicyAgent service has failed to start.

Dependencies

IPsec Policy Agent is unable to start, if at least one of the following services is stopped or disabled:

- Base Filtering Engine

- TCP/IP Protocol Driver

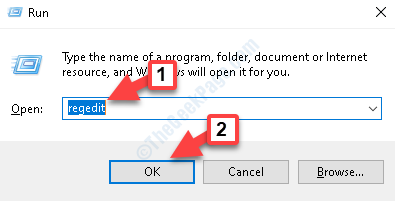

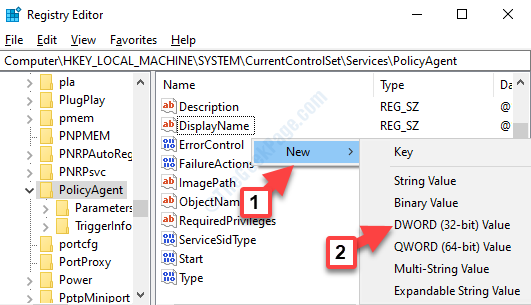

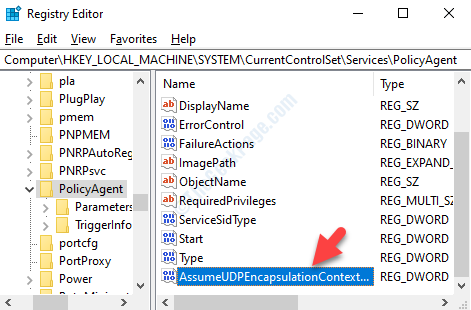

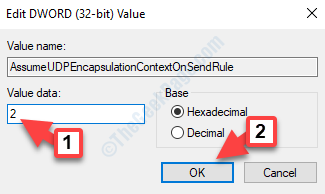

Restore Default Startup Type of IPsec Policy Agent

Automated Restore

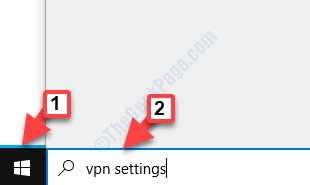

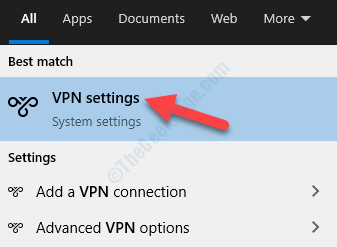

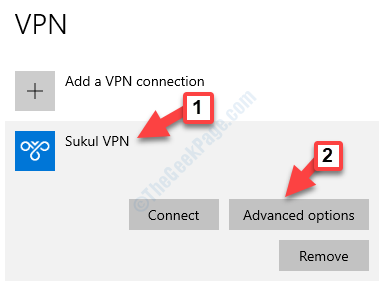

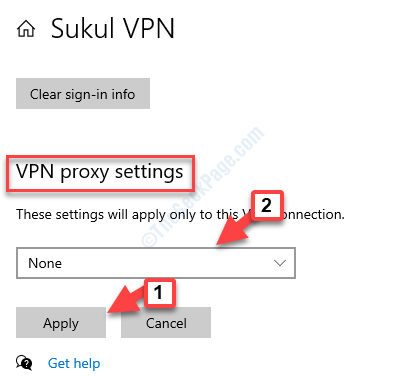

1. Select your Windows 10 edition and release, and then click on the Download button below.

2. Save the RestoreIPsecPolicyAgentWindows10.bat file to any folder on your hard drive.

3. Right-click the downloaded batch file and select Run as administrator.

4. Restart the computer to save changes.

Note. Make sure that the ipsecsvc.dll file exists in the %WinDir%\System32 folder. If this file is missing you can try to restore it from your Windows 10 installation media.

Yea, though I walk through the valley of the shadow of death, I will fear no evil: for thou art with me; thy rod and thy staff they comfort me.

IPSec Policy Agent is a Windows service that provides secure communication between two computers over an unsecured network. It is used to authenticate and encrypt data sent over the network, ensuring that only authorized users can access the data. The IPSec Policy Agent service is an important component of the Windows operating system, providing a secure connection between two computers.

IPSec Policy Agent is a Windows service that provides secure communication between two computers over an unsecured network. It is used to authenticate and encrypt data sent over the network, ensuring that only authorized users can access the data. The IPSec Policy Agent service is an important component of the Windows operating system, providing a secure connection between two computers. It is responsible for managing the IPSec policy, which is a set of rules that define how the IPSec protocol should be used to secure data transmission.

Why is IPSec Policy Agent Needed?

IPSec Policy Agent is needed to provide secure communication between two computers over an unsecured network. It is used to authenticate and encrypt data sent over the network, ensuring that only authorized users can access the data. Without the IPSec Policy Agent service, data sent over the network would be vulnerable to interception and tampering. The IPSec Policy Agent service is an important component of the Windows operating system, providing a secure connection between two computers.

Is IPSec Policy Agent Safe?

Yes, IPSec Policy Agent is safe. It is used to authenticate and encrypt data sent over the network, ensuring that only authorized users can access the data. The IPSec Policy Agent service is an important component of the Windows operating system, providing a secure connection between two computers. It is responsible for managing the IPSec policy, which is a set of rules that define how the IPSec protocol should be used to secure data transmission.

Service Related Errors and Troubleshooting

The IPSec Policy Agent service can sometimes experience errors or other issues that can cause it to stop working. Common errors include “The IPSec Policy Agent service terminated with the following error: The system cannot find the file specified” and “The IPSec Policy Agent service failed to start due to the following error: The system cannot find the file specified”. If you encounter any of these errors, you can try the following troubleshooting steps:

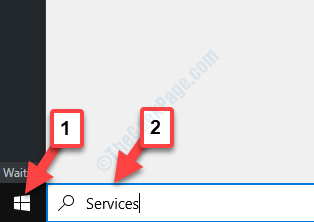

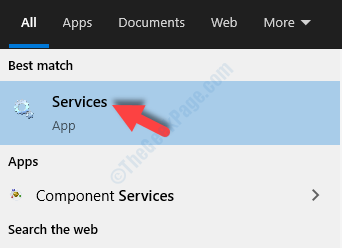

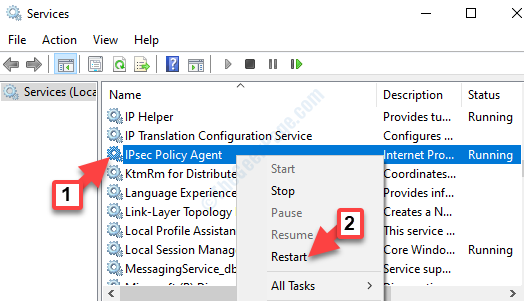

- Check the IPSec Policy Agent service is running in the Services window.

- Check the IPSec Policy Agent service is set to Automatic in the Services window.

- Check the IPSec Policy Agent service is not disabled in the Services window.

- Check the IPSec Policy Agent service is not set to Manual in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Delayed Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Manual (Trigger Start) in the Services window.

- Check the IPSec Policy Agent service is not set to Disabled (Trigger Start) in the Services window.

- Check

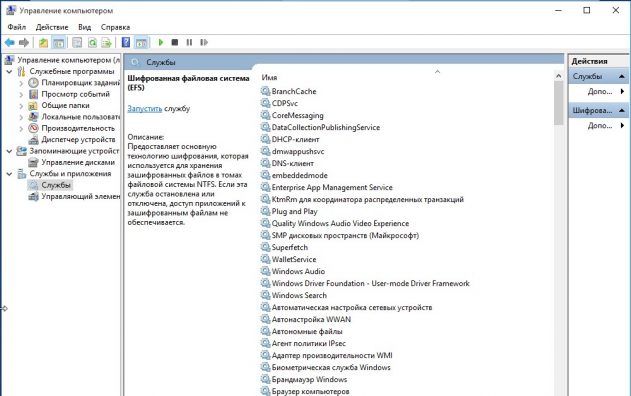

Привет всем! Когда-то я писал статью, в которой я рассказывал какие службы можно отключить в Win 7, но сейчас уже во всю вышла 10ка и сегодня мы разберемся, какие службы нужно отключить в Windows 10.

Какие службы можно отключить в Windows 10?

Как отключать службы и как в них зайти, я писал тут, по этому не буду повторяться. Для отключения ненужных служб в Windows 10, заходим в службы, читаем что означает служба и отключаем по ненадобности.

* BranchCache — Служба кэширует сетевое содержимое. Если не пользуетесь домашней сетью, то вообще можете отключить.

*CDPSvc (Connected Device Platform Service) — эта служба относится из серии сбора данных. Она синхронизирует календарь, контакты, почту и другие пользовательские данные. Я рекомендую отключить эту службу в последнюю очередь, чтобы проверить, нужна она вам или нет. Скорее всего вам она понадобится, если вы пользуетесь учетной записью Майкрософт и вам нужна синхронизация с мобильным устройством.

* CoreMessaging — Осуществляет связь между компонентами. Служба спорная очень, т.к. в сети нет информации по ней. Её отключить можно только через реестр и кто отключал, система могла больше не запуститься. По этому пока оставляем.

* DataCollectionPublishingService — Эту штуку вообще лучше отключить. Это связь операционной системы с удаленным облаком. Служба собирает так скажем статистику ваших действий.

* DHCP-клиент — Если пользуетесь интернетом не трогайте ни в коем случае. Именно эта служба присваивает вам ip адрес.

* dmwappushsvc — Опять сбор сведений, её тоже отключаем. Это клавиатурный шпион. Передает действия ваших клавиш в удаленное облако.

* DNS-клиент — Так же необходимая служба для использования интернета. Работает с вашими DNS (служит для правильных направлений).

* Enterprise App Management Service — служба для корпоративных приложений. Её можно отключить, но если пользуетесь офисом например или приложениями Майкрософта, то нужно экспериментировать. Отключить и смотреть все ли будет хорошо в приложениях.

* KtmRm для координатора распределенных транзакций — системная функция транзакций. Её так же оставляем.

* Plug-and-Play — служит для автоматического распознавания изменений в системе. Например когда вы подключаете флешку, просыпается эта служба… Так что оставляем как есть.

* Quality Windows Audio Video Experience — передача аудио и видео по сети в режиме реального времени. Не нужна только если нет сети (или интернета) в остальных случаях оставляем.

* Microsoft .NET Framework — Все такие службы оставляем как есть. Они служат для нормальной работы большинства приложений.

* SMP дисковых пространств — Опять же новая служба из серии неизвестных. Я отключил бы и посмотрел как будет работать. Эта служба позволяет управлять дисковым пространством, но отключив её, я спокойно мог работать с файлами и делить диски.

* Superfetch — Полезная функция, работает с кэшем, ускоряет работу Windows. В этой службе есть 2 стороны, с одной стороны она будет быстрее запускать часто используемые приложения, с другой стороны, оперативки станет меньше. Тут я так же советую протестировать, насколько сильно она повысит быстродействие на вашем компьютере. А пользователям с SSD дисками я посоветую отключить её, т.к. отклик у этих дисков и так сумасшедший.

* WalletService — Опять служба слежки, отключаем.

* Windows Audio — Управляет звуком. Если не нужен звук отключаем. В остальных случаях оставляем.

* Windows Driver Foundation — User-mode Driver Framework — для нормальной работы драйверов, не трогайте. Пусть остается как есть.

* Windows Search — Индексирование файлов для поиска. Если не пользуетесь и есть время подождать пока найдется файл, то отключаем. На ssd обязательно отключаем!

* Автоматическая настройка сетевых устройств — нужна для обнаружения в сети новых устройств. Если не пользуетесь сетью и интернетом, то можно отключить.

* Автонастройка WWAN — служба для использования мобильного интернета. Если пользуетесь usb модемом, сим картой в ноуте, то не отключайте.

* Автономные файлы — помогает работать, автономно с недоступными файлами, которые загрузились до этого. Ставим вручную.

* Агент политики IPsec — Нужна при наличии сети и интернета.

* Адаптер производительности WMI — нужна для служб требующие wmi, ставим вручную. Если каким-то приложениям понадобятся, те сами запустят)

* Адаптивная регулировка яркости — Оставляем если есть датчик освещения.

* Архивация Windows — Если не пользуетесь отключайте. Но лучше почитайте про архивацию в windows мало ли, будете пользоваться.

* Биометрическая служба Windows — нужна лишь при использовании биометрических устройств. В остальных случаях отключаем.

* Брандмауэр Windows — Я если честно всегда отключаю, т.к. воровать у меня нечего) А если и зашифруют данные, то восстановлю) Но вам посоветую обзавестись например касперским интернет секьюрити, которого есть и антивирус и брандмауэр. А этот отключите нафиг, т.к. он иногда блокирует что не нужно) Вообщем он следит за безопасностью вашего компьютера и закрывает порты, чтобы ворюги не смогли залезть к вам в компьютер)

* Браузер компьютера — В домашней сети не нужна. Вручную.

* Брокер времени — Координирует выполнение фоновой работы для приложения WinRT. Отвечает за работу Windows API. По этому если вы не знаете что это, то можете попробовать её отключить, правда отключить её можно только через реестр. Как это сделать есть информация в интернете. У некоторых пользователей эта служба съедает пол ресурсов процессора, но после отключения, обязательно проверьте на стабильность работу компьютера.

* Брокер системных событий — Опять же для приложений WinRT, так же если отключаете проверьте стабильность работы после отключения.

* Брокер фонового обнаружения DevQuery — Следит за приложениями в фоне, лучше оставить.

* Быстрая проверка — При необходимости проверяет повреждение файловой системы. Тоже спорная служба, но лучше оставить.

* Веб-клиент — Нудна если нет интернета. Служит для работы с файлами в интернете. Оставляем.

* Виртуальный диск — Служба для работы с запоминающими устройствами. Ставим вручную.

* Вспомогательная служба IP — Работает с протоколом версии 6. Я всегда отключаю его самого, так что и службу можно вообще отключить.

* Вторичный вход в систему — Ставьте вручную, т.к. некоторые игры или программы включат её по необходимости.

* Готовность приложений — Служба подготавливает приложения к первому входу или же при установке новых. Лучше оставить вручную, когда нужно будет, она сама запустится.

* Группировка сетевых участников — Нужна для домашней группы. Ставьте вручную, мало ли понадобится…

* Диспетчер автоматических подключений удаленного доступа — Ставим вручную. Нужна для удаленных подключений.

* Диспетчер локальных сеансов — Управляет сеансом пользователя. Если отключить, система может не загрузится, по этому оставляем.

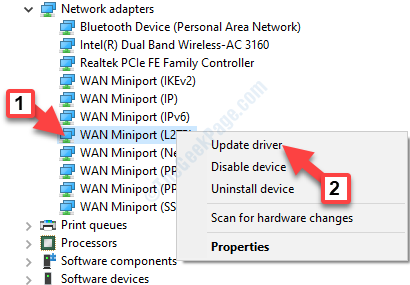

* Диспетчер настройки устройств — Настраивает и устанавливает новые устройства. Если отключить, то установка новых устройств может происходить неправильно. Служба работает вручную и запускается когда появляется новое устройство. Поэтому оставляем как есть.

* Диспетчер печати — Нужна если есть с чего печатать. В остальных случаях отключаем.

* Диспетчер подключений удаленного доступа — вручную. Один раз вообще отключил и не смог создать подключение. Так что лучше вручную.

* Диспетчер пользователей — Управляет несколькими пользователями. Если у вас один пользователь, ставьте вручную.

* Диспетчер проверки подлинности Xbox Live — если нет Xbox, то отключаем.

* Диспетчер скачанных карт — Отключайте если не используете приложение «Карты».

* Диспетчер удостоверения сетевых участников — Оставляем вручную, по необходимости запуститься сама.

* Диспетчер сеансов диспетчера окон рабочего стола — Если не используете прозрачность от Aero, то можно отключить, даст большой прирост.

* Диспетчер удостоверения сетевых участников — Нужна для сети. Ставим лучше вручную.

* Диспетчер учетных данных — Лучше вручную. Хранит ваши данные, например логины и пароли.

* Диспетчер учетных записей безопасности — Лучше оставить как есть. Если отключить данную службу, то все изменения в локально политике безопасности пропадут.

* Доступ к HID-устройствам — Доступ к быстрым клавишам. Отключите, если какие-то комбинации перестанут работать, то поставьте обратно.

* Журнал событий Windows — записывает все события. Полезный инструмент для опытного пользователя. Отключить невозможно.

* Журналы и оповещения производительности — системная служба, оставляем как есть.

* Защита программного обеспечения — так же системная служба, оставляем как есть.

* Изоляция ключей CNG — Вручную.

* Инструментарий управления Windows — Системная служба, без неё, некоторые приложения могут работать некорректно, так что лучше оставить.

* Интерфейс гостевой службы Hyper-V — Если не знаете что такое Hyper-V, то отключаем.

* Клиент групповой политики — Оставляем. Отвечает за настройками политики безопасности.

* Клиент отслеживания изменившихся связей — Отслеживание файлов ntfs, не нужно. Отключаем.

* Контейнер службы Microsoft Passport — Если нет виртуальной смарт-карты TPM, то отключайте.

* Координатор распределенных транзакций — Ставим вручную.

* Ловушка SNMP — Некоторые программы будут собирать о вас информацию. Так что отключайте.

* Локатор удаленного вызова процедур (RPC) — Вручную, при необходимости приложения её запустят.

* Маршрутизация и удаленный доступ — Не нужна. Отключаем.

* Модули ключей IPsec для обмена ключами в Интернете и протокола IP с проверкой подлинности — Не нужна, но лучше вручную.

* Модуль запуска процессов DCOM-сервера — Системная служба, оставляем как есть.

* Модуль поддержки NetBIOS через TCP/IP — Если нет других компьютеров в сети, то вручную.

* Настройка сервера удаленных рабочих столов — Если вы не создаете сервер удаленных рабочих столов, то отключайте.

* Немедленные подключения Windows — регистратор настройки — Вручную.

* Обнаружение SSDP — Необходима для новых устройств, но не всегда такие устройства можно встретить. По этому поставьте вручную, а если не понадобится, то отключите.

* Обнаружение интерактивных служб — Вручную.

* Обновление службы оркестратора — Решение по управлению рабочими процессами в центре обработки данных. Orchestrator позволяет автоматизировать создание, мониторинг и развертывание ресурсов в среде. Вообщем поставьте вручную.

* Общий доступ к подключению к Интернету (ICS) — Не нужна, если вы не расшариваете ваш интернет в сетевых подключениях.

* Определение оборудования оболочки — необходима для диалогового окна автозапуска диска или флешки. Кому как удобно, большинству это нужно. Я оставил.

* Оптимизация дисков — Это теперь по новому называется дефрагментация дисков, на деюсь знаете что это. Оставляем как есть, а если у нас установлен SSD диск, то отключаем.

* Оптимизация доставки — Это что-то типа торрента. Например качаете обновления или приложения с магазина, то скачивание происходит с найденных источников. Тем самым скорость загрузки возрастает. Лучше оставить вручную, когда будет происходить какая-нибудь закачка, она включится автоматически.

* Перенаправитель портов пользовательского режима служб удаленных рабочих столов — Если не используете удаленные соединения, то не нужно. Лучше поставьте вручную.

* Питание — Не отключается. Оставляем.

* Планировщик заданий — Желательно оставить как есть, т.к. сейчас много программ его использует.

* Поддержка элемента панели управления «Отчеты о проблемах и их решениях» — Вручную.

* Политика удаления смарт-карт — для пользователей смарт-карт, лучше вручную.

* Помощник по входу в учетную запись Майкрософт — Помогает в создании и входе в четную запись Майкрософт. Лучше оставить вручную.

* Помощник по подключению к сети — Уведомления о DirectAccess не нужны, отключаем.

* Посредник подключений к сети — Если не нужны уведомления о программах в магазине, то отключайте.

* Поставщик домашней группы — Для использования домашних групп. Лучше вручную.

* Проводная автонастройка — Вручную.

* Программа архивации данных — Если пользуетесь архивацией и восстановлением, то оставляем как есть. Если нет, то отключаем.

* Программный поставщик теневого копирования (Microsoft) — Вручную.

* Прослушиватель домашней группы — Вручную.

* Протокол PNRP — Тоже оставляем вручную. Некоторые приложения могут использовать службу.

* Публикация ресурсов обнаружения функции — Нужна если вы хотите показывать свои файлы другим компьютерам по сети. Если не хотите, то вручную или отключить.

* Рабочая станция — лучше оставить, т.к. некоторые приложения задействуют данную службу.

* Рабочие папки — Если используете рабочие папки (обычно их используют в организациях), то оставьте как есть, если нет отключите.

* Распространение сертификата — Лучше вручную.

* Расширения и уведомления для принтеров — Если используете принтер, то оставьте, если нет, то отключите.

* Расширяемый протокол проверки подлинности (EAP) — Вручную.

* Сборщик событий Windows — Вручную.

* Сведения о приложении — Вручную.

* Сервер — Если компьютер не используется как сервер или не использует общий доступ к файлам и принтерам, то отключайте.

* Сервер моделей данных плиток — Если используете интерфейс метро, то оставляйте, если нет, то отключаем.

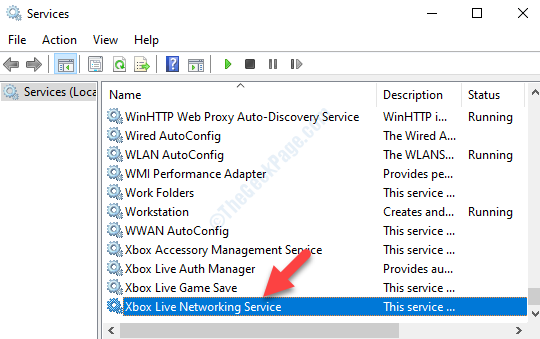

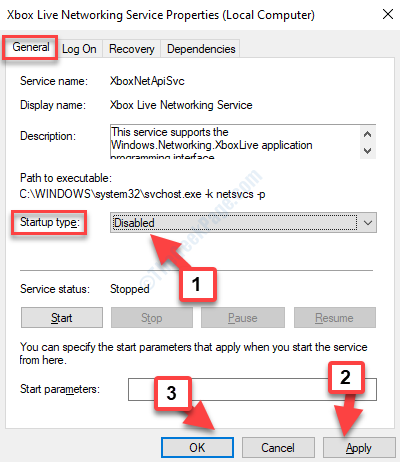

* Сетевая служба Xbox Live — опять же если не используете Xbox, то отключайте.

* Сетевой вход в систему — Вручную.

* Сетевые подключения — Оставьте как есть. Если нет сети или интернета, то можете отключить.

* Система событий COM+ — ставим вручную. Приложения зависящие от это службы сами её запустят при необходимости.

* Системное приложение COM+ — Так же вручную.

* Служба Microsoft Passport — Если нет виртуальной смарт-карты TPM, то отключайте.

* Служба push-уведомлений Windows — Если вам не нужны уведомления от приложений, то отключайте. Если нужны, то оставляйте.

* Служба SSTP — Оставляем как есть, нужна служба если есть интернет на компьютере.

* Служба Windows License Manager — Служба нужна для управления лицензиями приложений скачанных в магазине. Если от туда ничего не качаете, то отключайте.

* Служба Windows Mobile Hotspot — Служба нужна для организации точки доступа Wi-Fi, т.е. раздавать беспроводной интернет другим устройствам. Если не раздаете, то отключите.

* Служба автоматического обнаружения веб-прокси WinHTTP — Если нужен интернет, то оставьте как есть.

* Служба автонастройки WLAN — служба для беспроводных сетей. Соответственно если их нет, она не нужна.

* Служба базовой фильтрации — с одной стороны, она не нужна (если не нужна безопасность), но с другой, некоторые программы, могут выдавать ошибки. Так что оставляем.

* Служба беспроводной связи Bluetooth — Нужна если пользуетесь гарнитурами Bluetooth.

* Служба виртуализации удаленных рабочий столов Hyper-V — Опять же, если не знаете что такое Hyper-V, то отключайте.

* Служба времени Windows — нужна для синхронизации времени с интернетом.

* Служба географического положения — Отключаем. Она нужна только для телефонов. Интернет и так найдет где вы находитесь)

* Служба данных датчиков — Если вы не подключали никаких датчиков, то отключайте. На телефонах и планшетах оставьте.

* Служба датчиков — Тоже самое. Нужно для телефонов и планшетов.

* Служба демонстрации магазина — Отключаем, не нужно ничего демонстрировать)

* Служба диагностического отслеживания — Служба из серии слежки, по этому отключаем.

* Служба завершения работы в качестве гостя (Hyper-V) — Опять же если не знаете что такое Hyper-V, то отключаем.

* Служба загрузки изображений Windows (WIA) — Нужна служба, только если есть сканер. Она отвечает за получение изображений со сканеров и камер.

* Служба запросов на теневое копирование томов Hyper-V — Опять же если не знаете что такое Hyper-V, то отключаем.

* Служба защитника Windows — С хорошим антивирусом, это ненужная служба, но просто так её не отключить тут.

* Служба инициатора Майкрософт iSCSI — Ставим вручную, если программам понадобится, они сами её запустят.

* Служба интерфейса сохранения сети — Нужна для нормальной работы сети.

* Служба инфраструктуры фоновых задач — Для нормальной работы фоновых операций, оставьте.

* Служба истории файлов — Новый способ защиты файлов, при любых изменениях файлы дублируются. Отключать или нет дело каждого. Я наверно отключил бы, т.к. раньше не было и не нужно было)

* Служба кэша шрифтов Windows — служит для повышения производительности, кэширует шрифты и не тратит время на загрузку.

* Служба лицензий клиента (ClipSVC) — нужна для приложений скачанных из магазина. Если ничего от туда не качаете, то можно отключить.

* Служба Магазина Windows (WSService) — Если пользуетесь магазином, то оставляем, если нет, отключаем.

* Служба маршрутизатора AllJoyn — Если не знаете что это такое, то отключайте.

* Служба маршрутизатора SMS Microsoft Windows — На компьютере эта служба точно не нужна!

* Служба модуля архивации на уровне блоков — Ставим вручную. Если понадобится архивация или восстановление, то служба сама запуститься.

* Служба наблюдения за датчиками — Если на компьютере нет датчиков, то не нужна.

* Служба настройки сети — Лучше оставить вручную.

* Служба обмена данными (Hyper-V) — Опять же если не пользуетесь Hyper-V отключайте.

* Служба общего доступа к портам Net.Tcp — По умолчанию выключена. Нужна если только понадобится протокол Net.Tcp.

* Служба общих сетевых ресурсов проигрывателя Windows Media — Вручную. Понадобится, включится.

* Служба перечисления устройств чтения смарт-карт — Если не пользуетесь смарт-картами, то отключайте.

* Служба перечислителя переносных устройств — Служит для синхронизации музыки, видео и т.д. со съемными носителями. Я бы поставил вручную. Не всегда это нужно.

* Служба поддержки Bluetooth — Нужна если есть Bluetooth.

* Служба политики диагностики — Нужна для диагностики неполадок… Она если честно помогает редко. По этому можете по-экспериментировать, отключив её. Если понадобится — включите.

* Служба помощника по совместимости программ — служба нужна для запуска программ, несовместимый с вашей ОС. Если нет таковых поставьте вручную.

* Служба проверки сети Защитника Windows — Опять же лучше хороший антивирус, чем эта служба, но просто так не отключите.

* Служба профилей пользователей — Лучше оставить. Она работает с профилями пользователей компьютера.

* Служба публикации имен компьютеров PNRP — Нужна для домашних групп.

* Служба пульса (Hyper-V) — Следит за состояние виртуальной машины. Если не пользуетесь виртуальными машинами Hyper-V, то отключайте.

* Служба развертывания AppX (AppXSVC) — Если не используете магазин, то отключайте.

* Служба регистрации ошибок Windows — Регистрирует ошибки. Лучше поставить вручную.

* Служба регистрации управления устройством — Лучше оставить вручную.

* Служба репозитория состояний — лучше оставить так же вручную.

* Служба сборщика ETW Internet Explorer — Ещё один сборщик, отключаем.

* Служба сведений о подключенных сетях — Лучше оставить как есть, для нормальной работы сети.

* Служба сеансов виртуальных машин (Hyper-V) — если нет виртуальных машин Hyper-V отключаем.

* Служба сенсорной клавиатуры и панели рукописного ввода — нужна для планшетов. Если нет на компьютере сенсорной клавиатуры или графического планшета, то отключаем.

* Служба синхронизации времени (Hyper-V) — если нет виртуальных машин Hyper-V отключаем.

* Служба совместного доступа к данным — оставьте вручную.

* Служба сопоставления устройств — Если компьютер не контактирует с другими устройствами по проводу или по беспроводным соединениям, то можно отключить.

* Служба списка сетей — Так же лучше оставить.

* Служба уведомления о системных событиях — Если не собираетесь смотреть сообщения Windows, то она вам не нужна.

* Служба удаленного управления Windows (WS-Management) — Поставьте вручную.

* Служба узла поставщика шифрования Windows — Отключаем.

* Служба установки устройств — Лучше оставить как есть, служба для правильной установки устройств.

* Служба хранилища — лучше оставить вручную.

* Служба шифрования дисков BitLocker — Шифрует диски. Если не пользуетесь, то лучше отключите.

* Служба шлюза уровня приложения — Служба нужна только для работы с брандмауэром. Вручную.

* Службы криптографии — Для установки новых программ, лучше оставьте как есть.

* Службы удаленных рабочих столов — Если не пользуетесь удаленными рабочими столами, то отключайте.

* Смарт-карта — Если ими не пользуетесь, то она вам не нужна.

* События получения неподвижных изображений — нужна для сканирования изображений. По этому если нет сканера, то отключаем.

* Сопоставитель конечных точек RPC — Служба нужна для входящего трафика. С ней ничего нельзя сделать. По этому оставляем.

* Сохранение игр на Xbox Live — Если нет Xbox, то отключаем.

* Средство построения конечных точек Windows Audio — Если нужен звук, оставьте.

* Стандартная служба сборщика центра диагностики Microsoft (R) — Опять сборщик, отключаем.

* Телефония — Оставьте вручную. Если понадобится, запустится.

* Темы — Едят много ресурсов памяти. Если не нужны, отключайте.

* Теневое копирование тома — Создает точки восстановления, архивация в фоновом режиме. Поставьте вручную. Если нужно будет запустится.

* Тополог канального уровня — Тоже вручную. Если понадобится, запустится.

* Удаленный вызов процедур (RPC) — Системная служба. Оставьте как есть.

* Удаленный реестр — Позволяет удаленным пользователям, манипулировать вашим реестром. Отключайте.

* Удостоверение приложения — Вручную.

* Узел системы диагностики — Диагностика проблем. Поставьте вручную.

* Узел службы диагностики — Так же вручную.

* Узел универсальных PNP-устройств — Ставьте вручную. Не все устройства PnP.

* Управление приложениями — Ставьте вручную. Служба позволяет настроить политики для приложений.

* Установщик ActiveX — Так же вручную. Понадобится установить такой объект, она сама запустится.

* Установщик Windows — Установка программ .msi. Вручную.

* Установщик модулей Windows — Устанавливает и удаляет компоненты и обновления. Вручную.

* Факс — Нужна если только есть факс.

* Фоновая интеллектуальная служба передачи (BITS) — Оставляем вручную. Служба полезная.

* Хост библиотеки счетчика производительности — Передает счетчики производительности другим пользователям. Отключаем.

* Хост поставщика функции обнаружения — Оставляем вручную. Нужно будет запустится.

* Цветовая система Windows (WCS) — Вручную. Нужна будет устройствам, запустят.

* Центр обеспечения безопасности — Следит за безопасностью Windows. Меня она бесит со своими уведомлениями. Так что отключать или нет, выбирать вам.

* Центр обновления Windows — С одной стороны полезная функция. Заделывает дыры в системе, обновляет драйвера, но с другой стороны, активно использует интернет, ресурсы памяти и если при обновлении выключить компьютер, может рухнуть ОС. Так что так же вам выбирать что важнее, безопасность или быстродействие.

* Шифрованная файловая система (EFS) — Для безопасности файлов. Лучше оставьте как есть вручную.

На это все. В данной статье я описал службы которые можно отключить в windows 10, а так же что лучше оставить, для нормальной работы системы. Проверил на себе, у меня все работает. Если у вас есть ещё какая-то информация, пишите, дополню, это поможет многим людям.

Помогло? Отблагодари автора

- Содержание статьи

- Введение

- Немного о самой технологии IPSec

- Политики IPSec

- Использование IPSec в качестве межсетевого экрана

- Задача №1 — запрещаем весь Интернет-трафик на локальной машине

- Задача №2 — добавляем разрешенные зоны

- Перенос настроек на несколько машин

- Экспортирование политик IPSec

- Применение GPO

- Примеры изоляции серверов и домена

- Создание списка фильтров

- Добавить комментарий

Введение

В последнее время способы обеспечения безопасности сетевого взаимодействия компьютеров становятся все более и более важными. Как известно уже (надеюсь!) всем, невероятно разросшийся в последнее время Интернет — место отнюдь не безопасное. Широкое распространение технологий WWW не только не становится менее опасным, наоборот — постоянно появляются новые разновидности вредоносных программ и способы использования «слабых мест» компьютерных систем и ошибочных действий пользователей.

Весьма интересные возможности для обеспечения защиты данных, пересылаемых по IP-сетям, предоставляет применение семейства протоколов и служб IPSec (сокращение от IP Security, безопасность протокола IP). Применение всего комплекса механизмов IPSec позволяет обеспечить проверку целостности передаваемых данных (гарантирует, что данные в процессе передачи не были изменены), их конфиденциальность (шифрование передаваемых данных с целью их защиты от несанкционированного просмотра), защиту от повторений (каждый передаваемый IP-пакет становится уникальным; перехваченный пакет невозможно переслать заново, например, для получения доступа к ресурсам) и подлинность (гарантирует, что пакет отправлен с компьютера, имеющего общий секретный ключ).

В этой статье мы рассмотрим лишь некоторые возможности применения IPSec.

Немного о самой технологии IPSec

Протоколы IPSec, являющиеся неотъемлемой частью IPv6, обеспечивают сквозную защиту передаваемых по сети данных с помощью шифрования, алгоритмов хеширования и цифровой подписи. Особенностью этой технологии является работа на сетевом уровне (3-й слой модели OSI) — защищаются собственно передаваемые данные, а не канал, по которому они передаются.

Эта технология позволяет безопасно обмениваться данными в незащищенных сетях, причем для конечных приложений сами данные выглядят «прозрачно» — приложениям не приходится озадачиваться вопросом, каким образом они преобразовывались для их передачи. В составе механизма IPSec находятся протоколы обмена криптографическими ключами между компьютерами и протоколы, отвечающие собственно за защиту пакетов.

Политики IPSec

Общий набор параметров безопасности IPSec называется политикой IPSec. Политика состоит из набора правил, определяющих обработку сетевого трафика. Каждое правило содержит относящиеся к нему набор фильтров и действия, которые данное правило будет производить с пакетом, соответствующим условиям фильтра. В качестве параметров фильтров могут быть заданы IP-адреса, адреса сети или полное доменное имя отправителя и получателя пакета, тип IP-протокола (ICMP, TCP, UDP и т. д.), номера TCP и UDP портов отправителя и получателя.

Правило также определяет, какие методы аутентификации потребуются для обмена данными между хостами. В качестве действия задается один из следующих параметров — пакет блокируется (Block), передается без применения IPSec (Permit) и передается с применением IPSec (Negotiate Security, согласование безопасности).

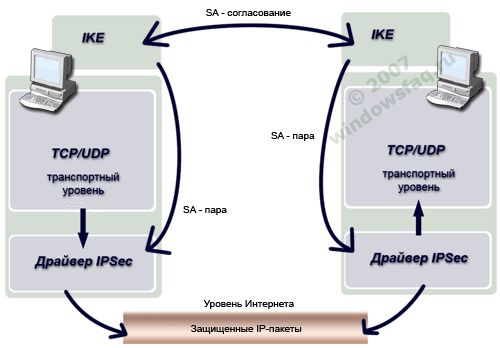

Протокол IKE позволяет установить доверительные отношения между хостами, согласовать параметры безопасности и динамического создания общего ключа. Соглашение о параметрах безопасности, под управлением которых создается ключ, называют сопоставлением безопасности (SA, security association).

Обмен данными между двумя хостами с применением IPSec происходит приблизительно так:

При получении пакета драйвер IPSec на изображенном слева компьютере обращается к своему списку фильтров, и определяет, что пакет должен передаваться безопасно. Служба IKE на нем, используя UDP-порт 500, выполняет сопоставление безопасности с другим компьютером, при этом пакеты IKE не обрабатываются с помощью IPSec. Если согласование в основном режиме установлено, оба хоста считают, что между ними установлены доверительные отношения и переходят в быстрый режим. Далее инициировавший соединение хост передает параметры безопасности и фильтр быстрого режима. Второй хост принимает набор параметров и завершает на своей стороне их обработку, чтобы создать пару SA-сопоставлений — для исходящего и входящего трафика. Отправляющая сторона использует исходящее сопоставление для подписи (а если задано параметрами, то и шифрования) исходящих пакетов. Принимающий компьютер при помощи входящего сопоставления осуществляет проверку принимаемых пакетов (и, если необходимо, выполняет их расшифровку). Драйвер IPSec принимающей стороны выполняет «перевод» пакетов в обычный IP-формат.

По окончании передачи всех данных согласования быстрого режима удаляются, однако сопоставление основного режима остается действующим какое-то время. Этот интервал — время жизни — задается в настройках IPSec-политики. Он позволяет при возобновлении передачи данных выполнять лишь согласование быстрого режима, экономя время, необходимое для установления защищенного соединения.

Следует учесть, что существующие в сети межсетевые экраны, прокси или NAT-устройства могут накладывать ограничения на применение IPSec или даже сделать невозможным его использование. Это может произойти, например, в том случае, когда в подписанном пакете подобное устройство перепишет IP-заголовок. Тогда на принимающей стороне он просто будет отброшен, так как не пройдет проверку. На таких устройствах необходимо будет разрешить передачу пакетов IKE и IPSec.

- IKE использует порт UDP 500

- IKE/IPsec NAT-T использует порт UDP 4500

- ESP использует IP-протокол 50

- AH использует IP-протокол 51

Впрочем, в Windows Server 2003 реализована новая спецификация IPSec, которая позволяет преобразовывать пакеты устройствам NAT.

Использование IPSec в качестве межсетевого экрана

В применяемых для защиты от разного рода сетевых атак комплексах мер и средств немаловажную задачу выполняют межсетевые экраны (называемые также файрволами или брандмауэрами). Основным назначением межсетевого экрана является осуществление контроля и фильтрация проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами. В общем случае, устанавливается набор правил (формируется фильтр), используя которые, экран просматривает все передаваемые и принятые системой пакеты. С пакетами, которые подпадают под критерии отбора, заданные в фильтре, экран производит необходимые действия — например, он может их отклонить, «отрубая» потенциально небезопасные (или заведомо опасные) соединения. Эта технология напоминает охранника у дверей, позволяющего пройти тем, у кого есть пропуск, и закрывающего двери для остальных.

Реализация межсетевых экранов может быть как программной, так и аппаратной. Начиная с линейки Windows XP, корпорация Microsoft стала встраивать программные межсетевые экраны в свои операционные системы (более того, с выпуска пакета исправлений SP2 встроенный брандмауэр по умолчанию запускается автоматически). Однако, реализация брандмауэров Windows, очень далека от совершенства — например, по результатам тестирования встроенного брандмауэра Windows XP, цитирую — «отсутствие полного контроля над трафиком ставит под сомнение целесообразность использования встроенного файрвола вообще». Его ограниченная функциональность заставляет администраторов привлекать для обеспечения безопасности сетевых соединений продукты других разработчиков.

Мы приведем примеры использования IPSec, позволяющие реализовать подобие межсетевого экрана. Сразу оговоримся, что использование IPSec не является полноценной заменой «продвинутого файрволла», однако позволяет реализовать множество сходных задач, причем лишь с использованием штатных средств ОС Windows.

Задача №1 — запрещаем весь Интернет-трафик на локальной машине

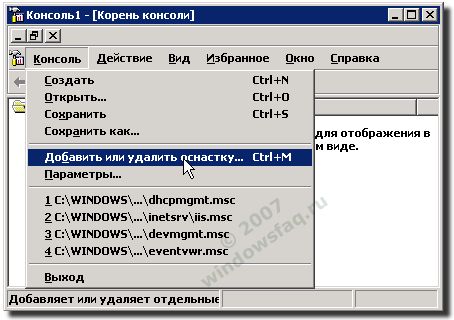

Наверное, самая простая.. :). Мы создадим политику IPSec, запрещающую весь обмен данными по протоколам HTTP и HTTPS. Изображения диалоговых окон и последовательность действий будет показана ниже на примере использования ОС Windows 2003. В WinXP и Win2k они могут отличаться, но крайне незначительно. Итак, открываем консоль MMC (Пуск — Выполнить — mmc).

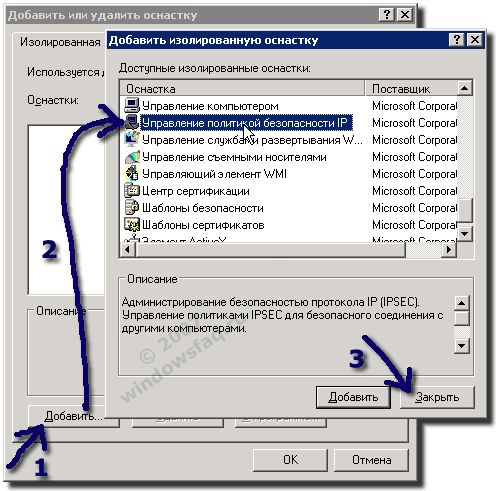

В меню выбираем команду Консоль, затем Добавить или удалить оснастку. В открывшемся диалоге также щелкаем Добавить, выбираем из открывшегося списка Управление политикой безопасности IP (не перепутайте с Монитором безопасности IP — он пригодится уже на стадии тестирования, если что-то пойдет не так, как планировалось).

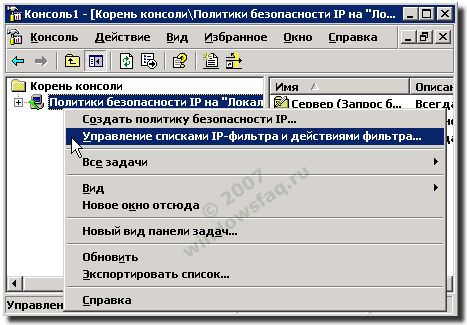

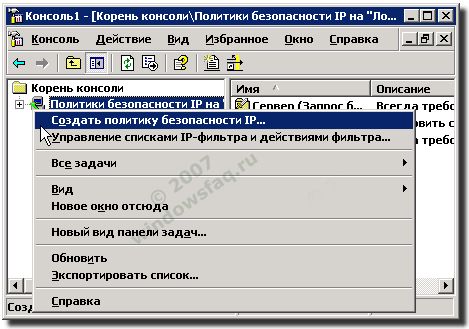

В появившемся диалоге выбора компьютера указываем Локальный компьютер. Последовательно закрываем окна, нажимая кнопки Готово, Закрыть, ОК. Теперь в левой панели консоли у нас появится узел Политики безопасности IP на ‘Локальный компьютер’. Сделаем на нем щелчок правой кнопкой мыши и выберем команду Управление списками IP-фильтра…

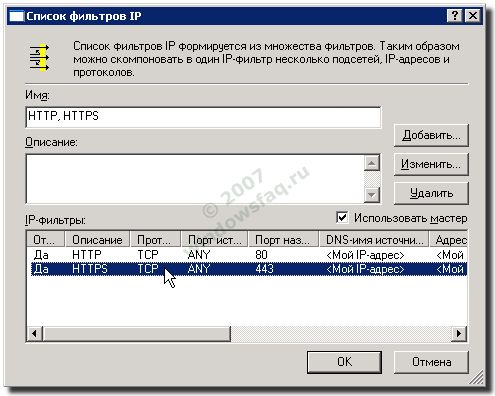

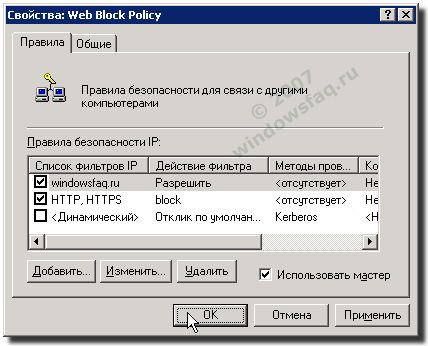

В открывшемся диалоге нажимаем кнопку Добавить. Откроется еще одно окно — Список фильтров. Пока он пуст. Для того, чтобы в дальнейшем было проще ориентироваться в списках фильтров, зададим название для нового фильтра, напечатав в поле Имя, например, HTTP, HTTPS. Нажимаем кнопку Добавить, чтобы приступить к собственно созданию фильтра. Если вы не сняли флажок Использовать мастер, процесс создания будет сопровожден мастером создания фильтра. Пропускаем его первую страницу, нажимая Далее. На второй странице можно указать описание фильтра. Чтобы вы не запутались — один фильтр может состоять из множества других. Так как мы указали на предыдущем шаге в описании HTTP, HTTPS, сейчас мы последовательно создадим два фильтра — один для HTTP, другой для HTTPS. Результирующий фильтр будет объединять эти два фильтра. Итак, указываем в поле описания HTTP. Флажок Отраженный оставляем включенным — это позволит распространить правила фильтра как в одну сторону пересылки пакетов, так и в обратную с теми же параметрами. Нажимаем Далее.

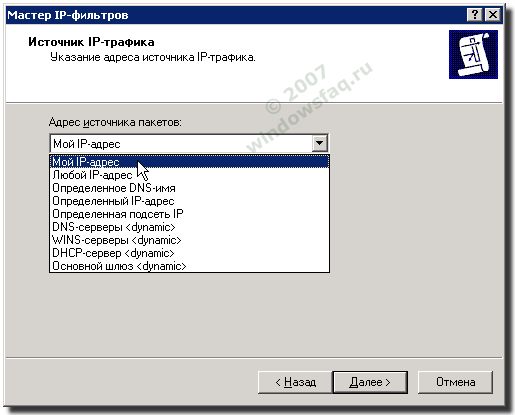

Теперь необходимо указать адрес источника IP-пакетов. Как видно на картинке, возможность выбора адреса довольно широка. Сейчас мы укажем Мой IP-адрес и нажимаем Далее. В следующем окне задаем адрес назначения. Выбираем Любой IP-адрес, нажимаем Далее. Теперь следует указать тип протокола. Выберите из списка TCP. Идем дальше — задаем номера портов.

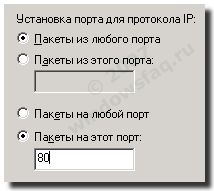

Верхний переключатель оставляем в положении Пакеты из любого порта, а нижним включаем режим Пакеты на этот порт и в поле вводим значение HTTP-порта — 80. Нажимаем Готово, закрывая мастер. В нижнем окне списка появится наш новоиспеченный фильтр. Теперь еще раз нажимаем кнопку Добавить и проделываем все предыдущие операции еще раз, но уже указав значение порта 443 (для HTTPS). В списке нижнего окна должны находиться оба созданных правила фильтрации пакетов.

Нажимаем кнопку ОК. Фильтр наш готов, но необходимо теперь определить действия, которые он будет производить. Переключаемся на закладку Управление действиями фильтра и нажимаем кнопку Добавить. Снова откроется диалог мастера, нажимаем Далее. Указываем имя, например Block, идем дальше. В качестве действия выбираем переключатель Блокировать, нажимаем Далее и Готово. Фильтр создан, действие для него определено, нам осталось лишь создать политику и назначить ее. В окне консоли MMC щелкаем правой кнопкой мыши узел Политики безопасности IP и выбираем команду

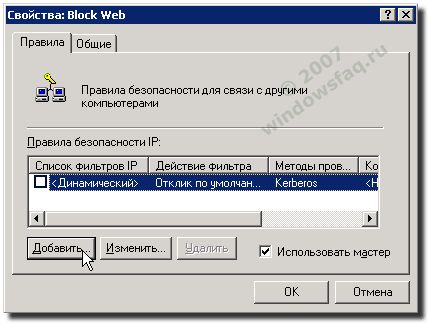

Создать политику безопасности IP. В открывшемся окне мастера нажимаем Далее, затем указываем имя для политики, например, Block Web, нажимаем Далее. Снимаем флажок Использовать правило по умолчанию, щелкаем Далее и Готово. В окне свойств политики нажимаем кнопку Добавить.

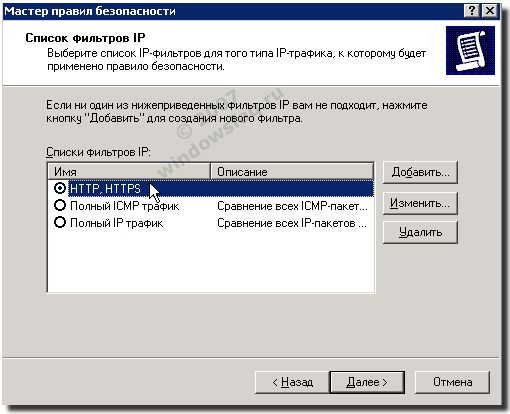

Нажимаем Далее, оставляем переключатель в положении Это правило не определяет туннель, идем дальше. Тип сети — указываем Все сетевые подключения, нажимаем Далее. Теперь необходимо выбрать фильтр из списка.

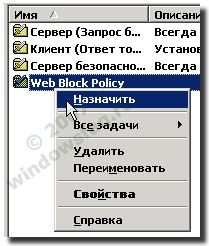

Выбираем созданный нами фильтр HTTP, HTTPS (слева должна появится точка в кружке), щелкаем кнопку Далее. Таким же образом выбираем действие для фильтра — Block Web, щелкаем Далее и Готово. Теперь в правой панели консоли MMC появится созданная политика с именем BlockWeb.

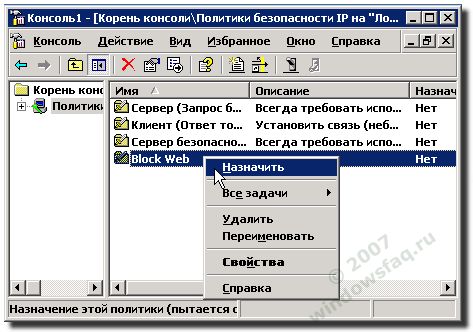

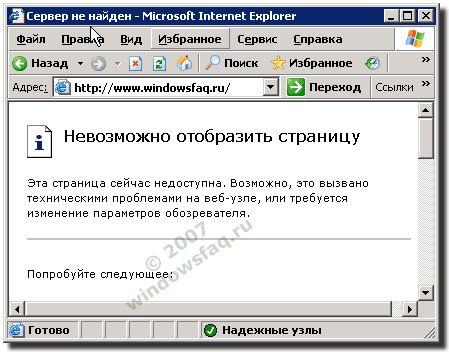

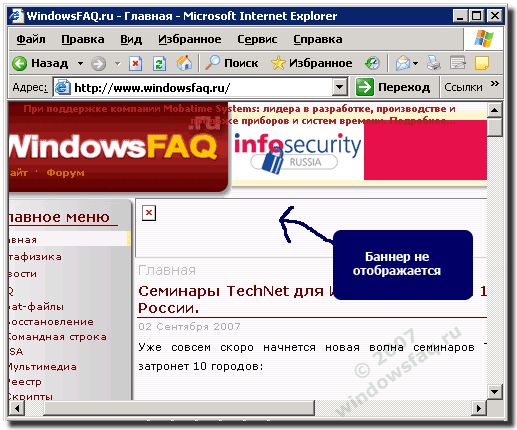

Все, что осталось сделать — назначить ее. Для этого выполняем правый щелчок мышью на названии и выбираем команду Назначить. Для проверки осталось запустить браузер. Если все было сделано правильно, картина должна быть такой:

Задача №2 — добавляем разрешенные зоны

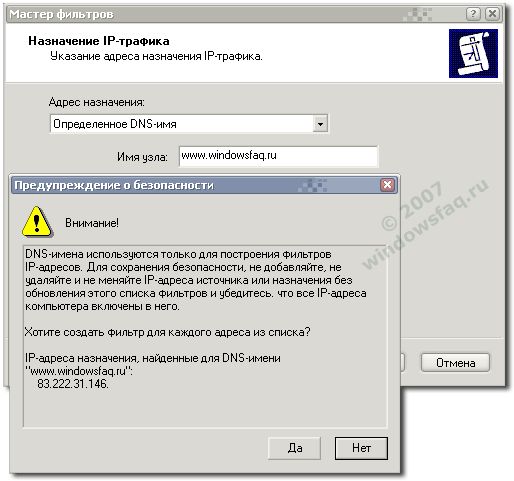

В следующем примере мы добавим фильтр, который будет разрешать подключения к некоторым узлам Интернет. Например, мы позволим браузеру просмотр узла www.windowsfaq.ru. Для этого в нашей консоли MMC дважды щелкаем название политики BlockWeb. В окне свойств нажимаем кнопку Добавить, затем двойным щелчком выберем фильтр HTTP, HTTPS. На вкладке Список фильтров нажимаем кнопку Добавить. Указываем имя для нового фильтра, например, windowsfaq.ru, жмем Добавить, Далее, в качестве источника пакетов оставляем Мой IP-адрес, щелкаем кнопку Далее. В качестве адреса назначения выберем строку Определенное DNS-имя, а в поле Имя узла введем www.windowsfaq.ru. Нажимаем Далее.

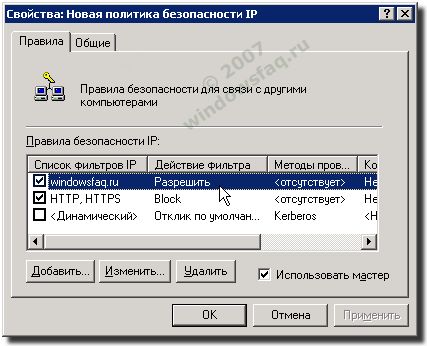

Появится предупреждение о том, что в фильтре вместо DNS-имени www.windowsfaq.ru будет использован IP-адрес 83.222.31.146. Соглашаемся, нажав кнопку Да, затем указываем тип протокола — TCP, выбираем переключатель На этот порт и указываем его номер — 80. Жмем Далее, Готово и ОК. Теперь определяем действие фильтра — переходим на одноименную закладку и выбираем параметр Разрешить.

Теперь фильтр состоит из двух фильтров — один запрещает весь http-трафик, другой разрешает соединения с определенным IP-адресом. Все это выглядит примерно так:

Этот пример также и показывает одно из существенных отличий между применением «нормального» межсетевого экрана и фильтрации с помощью IPSec: использование IPSec не позволяет задать порядок следования или приоритет фильтра. Впрочем, работать он все равно будет. Осталось закрыть все диалоговые окна и проверить это.

Теперь, при переходе на www.windowsfaq.ru (и только него!) браузер должен отобразить содержание этого узла. Обратите внимание, что ресурсы, расположенные на другом хосте (например, рекламные баннеры), не отображаются — они также фильтруются примененной политикой IPSec.

Подобным же образом вы можете создать собственные необходимые фильтры и применить их.

Перенос настроек на несколько машин

Как видим, настройка фильтрации IP-пакетов на локальной машине несложна и не требует много времени. Ну, а если необходимо настроить фильтры на большом количестве машин? В этом случае можно использовать два варианта применения политик IPSec.

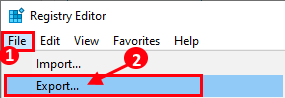

Экспортирование политик IPSec

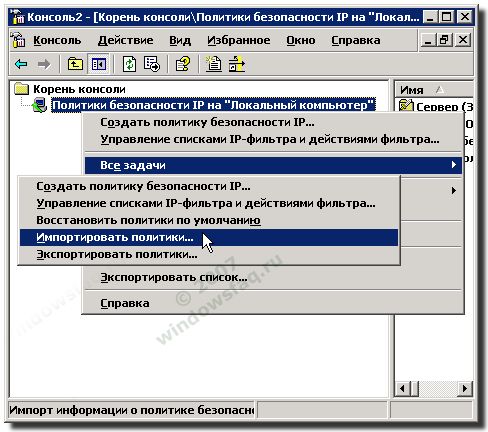

Созданную и настроенную политику можно переносить с одной машины на другую, используя механизмы экспорта/импорта политик. Для этого на компьютере, где находится нужная политика, открываем консоль MMC (Пуск — Выполнить — mmc), добавляем оснастку Управление политикой безопасности IP на локальном компьютере. Щелкаем правой кнопкой мыши узел Политики безопасности IP и выбираем последовательно команды Все задачи — Экспортировать политики. Далее выбираем место, где будет сохранен файл, и указываем его имя и нажимаем кнопку Сохранить. Для удобства можно поместить файл политик в папку, к которой разрешен общий доступ в сети. Однако, в этом случае, если для проверки подлинности использовалась текстовая строка, она может быть прочитана злоумышленником, если он получит доступ к этому файлу. Поэтому не следует постоянно хранить такие файлы на общедоступных ресурсах.

После экспорта файла политики, на компьютерах, к которым нужно применить сохраненную политику, нужно произвести те же самые действия за одним исключением — выбрать команду Импортировать политики и указать расположение файла. Затем, щелкнуть правой кнопкой мыши на названии импортированной политики в правом окне консоли, и командой Назначить ее применить.

Применение GPO

Вышеописанный подход, конечно, упрощает распространение созданных политик IPSec, однако, как вы понимаете, он совсем не похож на централизованное решение. Да и экспорт политики придется производить на каждом компьютере, где необходимо будет применять такую политику. Для доменов с Active Directory можно воспользоваться более изящным способом, используя механизм назначения групповых политик. Для его реализации потребуется:

- Домен Active Directory

- Все компьютеры, которые необходимо настроить, должны работать под управлением Windows 2000 или выше

- Предпочтительно наличие OU, где должны быть размещены учетные записи компьютеров, к которым будет применена политика IPSec. Если OU отсутствует, можно настроить GPO на уровне домена, однако в этом случае созданная политика будет распространяться на всех членов домена

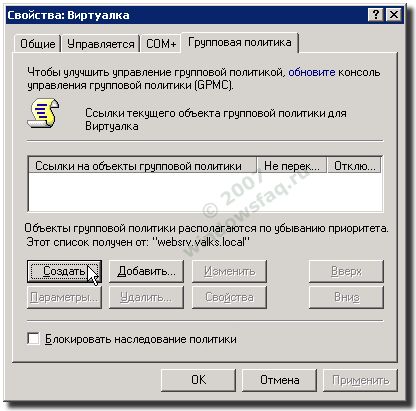

Настройка политик будет производиться тем же способом, что мы рассмотрели выше, но на уровне GPO, а не на уровне политики локального компьютера. Открываем консоль Active Directory — Пользователи и компьютеры. Щелкаем правой кнопкой мыши название OU, для которого необходимо применить политику (или название домена, если политика будет применяться ко всему домену), и выбираем команду Свойства. В открывшемся диалоге переходим на закладку Групповая политика.

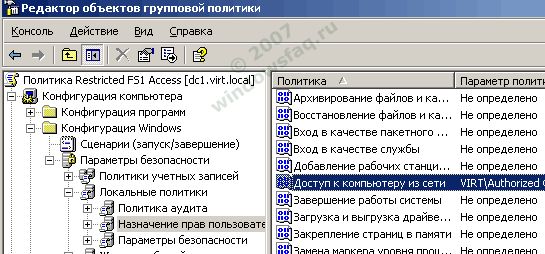

Нажимаем кнопку Создать и указываем какое-нибудь имя. Затем делаем двойной щелчок на названии созданного объекта или нажимаем кнопку Изменить. В открывшемся редакторе объектов групповой политики в левой панели разворачиваем ветвь Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики безопасности IP.

Далее все то же самое, что мы делали в предыдущем примере. Создаем политику, указываем ее название, снимаем флажок Использовать правило по умолчанию. Добавляем фильтры (Это правило не определяет туннель, Все сетевые подключения, добавляем фильтр, если он присутствует в списке или создаем новый, задаем действие фильтра. Повторяем процедуру, если необходимо добавить еще фильтры). Если вы предварительно уже создавали политику и выполнили ее экспорт, на этом шаге можно произвести импорт уже настроенной политики, указав соответствующий .IPSEC-файл вместо повторного ввода всех параметров.

По завершении всех настроек нажмите кнопку ОК в диалоге свойств политики. Осталось ее применить, выполнив правый щелчок мышью на ее названии и выбрав команду Назначить.

Для вступления в силу новых параметров групповой политики необходимо перезагрузить клиентские компьютеры, или принудительно обновить их политику, выполнив команды

gpupdate /forceдля Windows XP и Windows Server 2003 и

secedit /refreshpolicy machine_policy /enforceдля Windows 2000

При использовании метода назначения GPO необходимо учитывать следующее:

- Список всех IPSec-политик можно назначить на любом уровне иерархии Active Directory, однако только одна политика IPSec может быть назначена на отдельном уровне в Active Directory.

- IPSec-политика, которая применяется для подразделения OU в Active Directory, имеет приоритет над политикой доменного уровня для членов этого подразделения.

- IPSec политика, которая была назначена на более низком уровне OU в иерархии домена, переопределяет политику IPSec, которая назначена на более высшие OU, для учетных записей компьютеров-членов этой OU.

- OU наследует политику родительской OU, если наследование прямо не блокируется или политика является явно назначенной.

- Нельзя выполнить слияние IPSec-политик из разных OU.

- Следует назначать политики на наиболее высоком уровне иерархии Active Directory для сокращения объема конфигурации и управления.

- Политика IPSec может оставаться активной даже после удаления объекта групповой политики, которому она была назначена. Поэтому перед удалением объекта GPO, необходимо снимать назначение политики.

- До назначения политики IPSec в GPO, необходимо проверить настройки групповой политики, которые необходимы для политики IPSec, чтобы избежать ошибки (например, если политика IPSec использует сертификат подлинности).

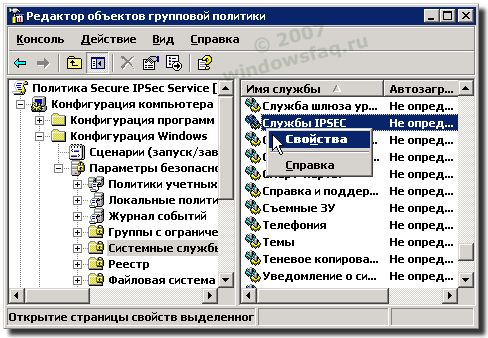

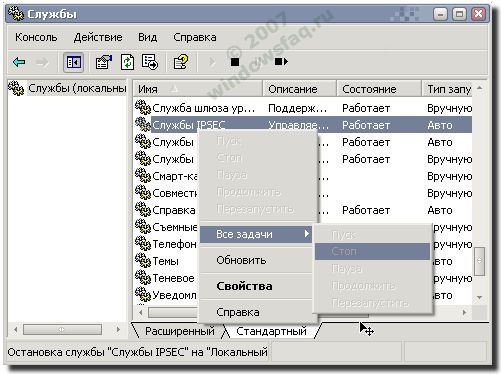

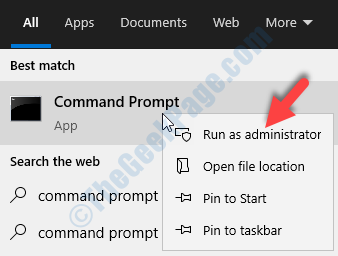

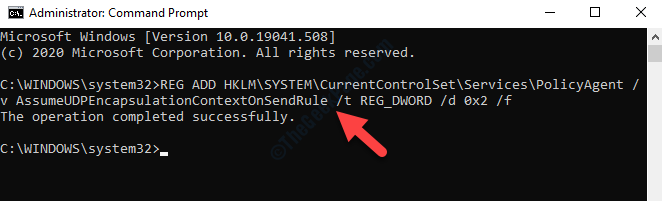

В заключение остается сказать несколько слов об обеспечении безопасности самого функционирования механизма назначенных политик IPSec. Дело тут вот в чем. Реализация фильтров осуществляется посредством службы IPSec. Пользователь, имеющий на локальной машине достаточные права (и понимающий, каким способом осуществляется фильтрация сетевого трафика на его компьютере :)), к примеру, может посчитать что недопущение его к ресурсам сети — это форменное над ним издевательство и, зайдя в консоль служб просто остановить службу IPSec. Чтобы этого не произошло, воспользуемся еще раз редактором объектов групповой политики. Открываем консоль Active Directory — Пользователи и компьютеры. Щелкаем правой кнопкой мыши название OU, для которого необходимо установить защиту от несанкционированной остановки агента IPSec. Переходим на закладку Групповые политики и нажимаем кнопку Создать, и указываем имя для новой политики, например, Secure IPSec Service. Раскрываем в левой панели редактора ветвь Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Системные службы.

В правой панели находим элемент Службы IPSec, щелкаем на нем правой кнопкой мыши и выбираем команду Свойства. Устанавливаем флажок Определить следующий параметр политики, указываем режим запуска — Автоматический и нажимаем кнопку Изменить безопасность. В открывшемся диалоге вы можете удалить учетные записи, которым будет запрещено управлять работой сервиса IPSec. Можно удалить вообще все учетные записи, и тогда управление работой служб IPSec можно будет получить лишь последующим редактированием политики для этой службы. Необходимо будет обновить политику перезагрузкой клиентов или выполнив на них команду

gpupdate /forceДля проверки работы такой защиты можно зайти под учетной записью пользователя, которому запрещено управлять службой IPSec. Открыв окно служб, мы должны увидеть вот такую картину —

Ни остановить, не перезапустить службу IPSec невозможно. Даже если щелкнуть Свойства, появится сообщение об отказе в доступе.

Примеры изоляции серверов и домена

Изоляция серверов и домена предоставляет слой сетевой защиты, которая может значительно уменьшить угрозу от доступа ненадежных хостов к доверенным членам домена во внутренней сети организации. Эта технология позволяет IT-администраторам ограничить соединения TCP/IP членами домена, которые являются доверяемыми компьютерами. Почти все сетевые соединения TCP/IP могут быть защищены без изменений в приложениях, потому что IPsec работает на сетевом уровне ниже слоя приложения, предоставляя защиту каждого пакета информации и соединения между компьютерами. Сетевой трафик может быть аутентифицирован, или аутентифицирован и зашифрован, во множестве разнообразных сценариев. Групповая политика и конфигурации IPsec управляются централизованно в Active Directory. Также следует отметить, что стоимость реализации решений на основе логической изоляции, как правило, существенно ниже решений, использующих физическую изоляцию сетевой среды.

Понятие логической изоляции, о котором мы будем говорить, воплощает два решения — изоляция домена, чтобы изолировать члены домена от ненадежных подключений, и изоляцию сервера, чтобы гарантировать, что сервер принимает сетевые соединения только от доверяемых членов домена или определенной группы членов домена. Эти решения могут использоваться отдельно или вместе как часть полного логического решения изоляции.

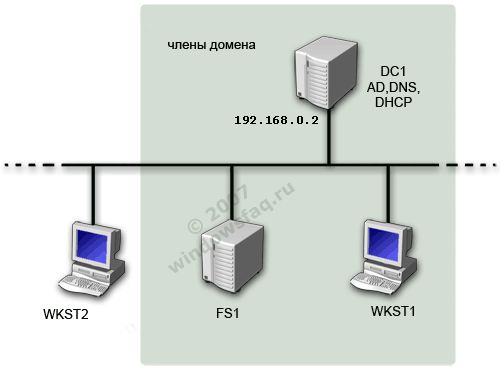

Демонстрацию логической изоляции серверов и домена с применением политик IPSec я покажу на примере небольшой сети, состоящей из четырех компьютеров.

Для управления политиками IPSec, основанными на Active Directory, необходимо входить в группу «Администраторы домена Active Directory» либо получить соответствующие полномочия путем делегирования. Для управления политикой IPSec на локальном или удаленном компьютере необходимо быть членом группы «Администраторы» на локальном или удаленном компьютере. Если компьютер присоединен к домену, эту процедуру могут выполнять члены группы «Администраторы домена».

Компьютер DC1 работает под управлением ОС Windows 2003 EE и является контроллером домена VIRT. На нем запущены службы DNS и DHCP. IP-адрес — статический, из диапазона частной сети. Компьютер FS1 также работает под управлением ОС Windows 2003 EE, ему настроена роль файлового сервера. Компьютеры WKST1 и WKST2 работают под управлением ОС Windows XP с установленным пакетом обновлений SP2. Компьютер WKST1 присоединим к домену. На сервере FS1 создадим общий ресурс с именем CommonShare. Компьютер WKST2 введем в рабочую группу с тем же названием, что и домен — VIRT.

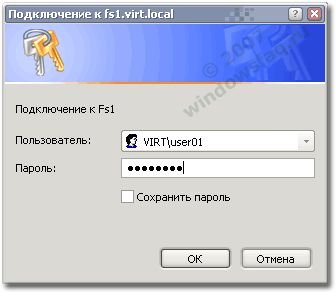

Мы предполагаем, что пользователь компьютера WKST2 знает учетную запись и пароль пользователя в домене VIRT (пусть это будет User01). Для доступа к ресурсам домена он создает на компьютере WKST2 точно такую же локальную учетную запись и вводит ее в группу локальных администраторов.

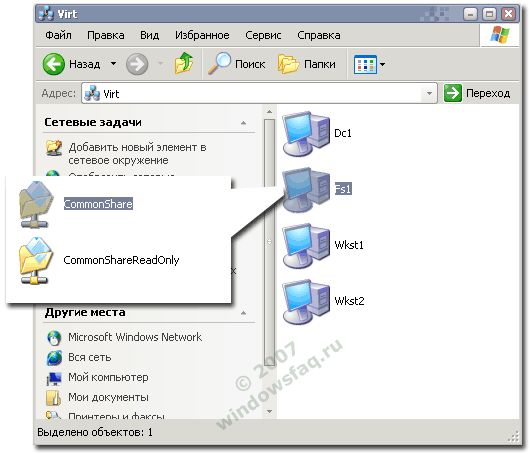

Проверяем доступ к общей папке на FS1 с компьютера WKST1 и убеждаемся, что ее можно открыть.

Теперь проделаем то же самое с компьютера WKST2. Хотя он и не является членом домена, для доступа к папке CommonShare потребуется всего лишь указать один раз в начале сеанса учетные данные, которые совпадают с учетной записью в домене (в формате имя_доменапользователь):

Как вы видите, пользователь, находящийся за компьютером, который не принадлежит домену (и к этому компьютеру, следовательно, невозможно применить групповую политику настройки рабочей станции — по сути, компьютер, которому нельзя доверять!), получает доступ к ресурсам домена. Попробуем исключить такую потенциальную угрозу с помощью применения политик IPSec.

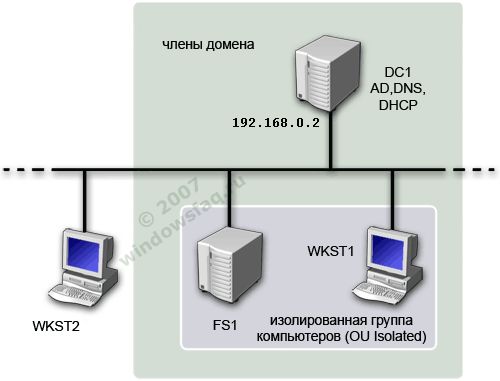

Создадим в домене OU с именем Isolated и переместим в нее компьютеры FS1 и WKST1. Схема нашей сети теперь будет выглядеть так:

Необходимо создать политику изоляции домена, которая позволит связываться только компьютерам, находящимся в пределах изолированного домена. Запросы с неизолированных компьютеров вне домена должны игнорироваться. Для этого будет создан список фильтров и настроено их действие, затем политика будет настроена, назначена и применена к членам домена.

Создание списка фильтров

Первый фильтр нам понадобится, чтобы разрешить трафик с контроллером домена, поскольку каждый клиент должен пройти аутентификацию и получить билет Kerberos. Вообще, Microsoft не рекомендует реализацию решений, осуществляющих IPSec-защиту соединений членов домена с их контроллерами домена из-за сложности конфигурации таких сценариев и их управления. Если для проверки подлинности используется Kerberos, необходимо создать разрешающие фильтры для соединений клиентов с контроллерами доменов, серверами DNS и DHCP.

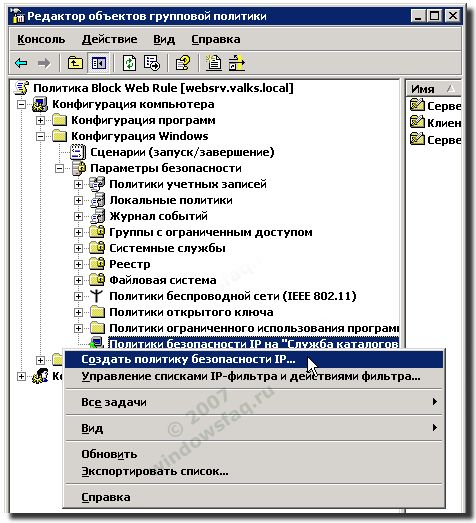

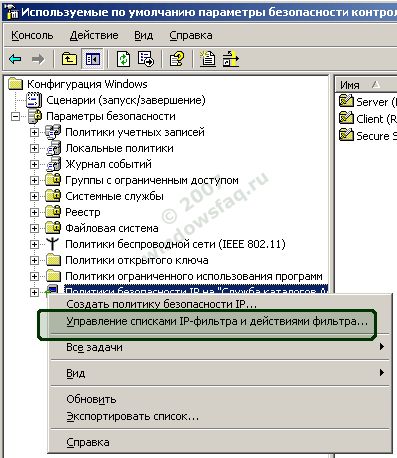

На контроллере DC1 открываем используемые параметры безопасности (Пуск — Администрирование — Политика безопасности контроллера домена). На левой панели разворачиваем ветвь Параметры безопасности и делаем правый щелчок мышью на узле Политики безопасности IP на «Служба каталогов АД».

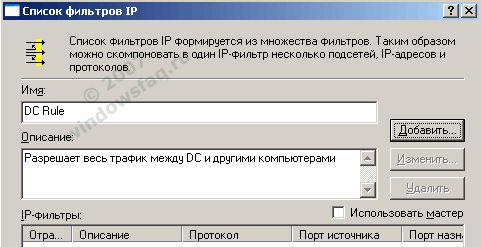

Из открывшегося меню выбираем команду Управление списками IP-фильтра и действиями фильтра. На вкладке Управление списками фильтров IP нажимаем кнопку Добавить. Снимаем флажок Использовать мастер, в поле Имя вводим название для фильтра, например, DC Rule. В поле Описание можно добавить поясняющую информацию. Нажимаем кнопку Добавить.

На вкладке Адреса необходимо убедиться, что установлен флажок Отраженный, в списке Адрес источника пакетов указано значение Мой IP-адрес, в списке Адрес назначения пакетов — выбрать Определенный IP-адрес. В появившемся поле указать IP-адрес контроллера домена, в моем случае — 192.168.0.2. Дважды нажимаем на кнопки OK, закрывая окна.

Теперь зададим еще один фильтр, который будет отслеживать остальной трафик в нашей подсети. Еще раз нажимаем кнопку Добавить, указываем имя — например, Subnet 192.168.0.0 traffic, указываем пояснение и нажимаем кнопку Добавить. На вкладке Адреса оставляем включенным флажок Отраженный, в поле Адрес источника пакетов оставляем Мой IP-адрес. В списке Адрес назначения пакетов выбираем Определенная подсеть IP. Далее указываем сеть (192.168.0.0) и маску подсети (255.255.255.0). Закрываем окна, дважды нажимая кнопки OK.

Теперь приступим к настройке действий фильтров IPSec. Для этого перейдем на вкладку Управление действиями фильтра. Также снимем внизу окна флажок Использовать мастер и нажмем кнопку Добавить. В окне свойств на вкладке Методы безопасности (переключатель должен находиться в положении Согласовать безопасность) еще раз щелкаем Добавить и установим переключатель Только обеспечение целостности. Закроем окно, нажав кнопку ОК и перейдем на вкладку Общие. Необходимо будет указать имя для нового действия (например, Domain Isolation), и, при желании — его описание. Нажимаем ОК, затем Закрыть.

Переходим к настройке политики. Еще раз делаем правый щелчок мышью на узле Политики безопасности IP на «Служба каталогов АД», но теперь выберем команду Создать политику безопасности IP. Нажимаем кнопку Далее в первом окне диалога, затем указываем имя (например, Domain Isolation) и описание, нажимаем Далее. Снимаем флажок Использовать правило по умолчанию, щелкаем Далее. Снимаем флажок Изменить свойства, нажимаем Готово. Снимаем флажок Использовать мастер и щелкаем кнопку Добавить. Теперь необходимо «собрать» пары фильтр/действие. Отмечаем Subnet 192.168.0.0 traffic, переходим на вкладку Действие фильтра и отмечаем Domain Isolation, нажимаем ОК. Так же добавляем DC Rule и выбираем для него действие Permit. Было бы неплохо также добавить All ICMP Traffic/Permit, чтобы иметь возможность применять диагностические сетевые утилиты вроде ping. По окончании этого процесса, закрываем окно, нажав кнопку ОК.

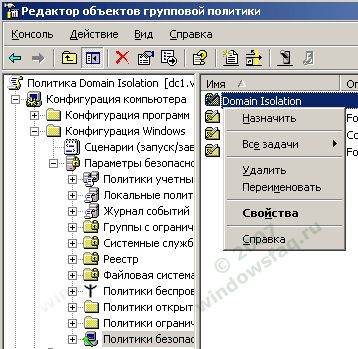

У нас на очереди — назначение политики. Открываем оснастку Active Directory — Пользователи и компьютеры, разворачиваем ветвь с нашим доменом и делаем щелчок правой кнопкой мыши на OU Isolated. Выбираем в меню команду Свойства и переходим на вкладку Групповая политика. Нажимаем кнопку Создать, указываем имя (Domain Isolation) и нажимаем кнопку Изменить. Последовательно разворачиваем на левой панели ветвь Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политика безопасности IP на служба каталога AD. Переходим на правую панель, делаем щелчок правой кнопкой на имени Domain Isolation и выбираем команду Назначить.

В углу значка слева от названия политики должна появиться зеленая точка, показывающая, что политика теперь назначена. На клиентах политика IPSec обновляется при загрузке операционной системы или через заданные интервалы времени. Для того, чтобы обновление политики произошло немедленно, введем в командную строку на компьютерах FS1 и WKST1 следующие команды:

gpupdate /force

net stop policyagent

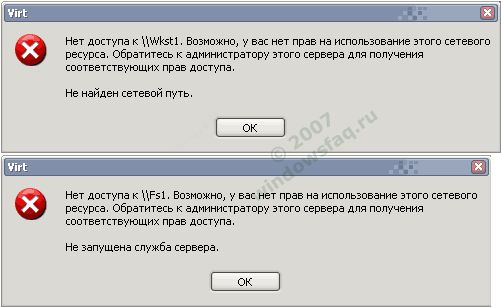

net start policyagentТеперь остается проверить действие созданной политики. Пробуем зайти с WKST2 на FS1 и WKST1. Если все работает правильно, пользователь должен получить вот такие симпатичные сообщения:

При этом соединение с FS1 на WKST1 и наоборот должно быть успешным, с возможностью использования разрешенных общих ресурсов.

Можно пойти дальше и изолировать внутри домена сервер FS1 так, чтобы только члены домена, входящие в состав особой группы могли получить к нему доступ. Для начала, сделаем маленькую перестановку в нашей сети — присоединим наш «несчастный» WKST2 к домену. Затем переместим его в OU Isolated и перезагрузим. В качестве проверки попробуем зайти на FS1 — теперь он должен получить доступ.

Открываем оснастку Active Directory — пользователи и компьютеры, щелкаем правой кнопкой мыши на названии нашего домена и выбираем команду Создать — Группа. Указываем название для группы — Authorized Computers, тип — группа безопасности. Далее, добавляем в группу компьютер WKST2 и администратора домена.

Теперь добавим политику, определяющую доступ к компьютеру по сети. Для этого в оснастке Active Directory — пользователи и компьютеры щелкаем правой кнопкой мыши название OU Isolated, выбираем команду Свойства и переходим на вкладку Групповая политика. Нажимаем кнопку Создать, указываем имя (например, Доступ к Isolated), затем щелкаем Изменить. Разворачиваем на левой панели ветвь Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Назначение прав пользователя. На правой панели находим параметр Доступ к компьютеру из сети.

Делаем на названии параметра двойной щелчок, в открывшемся диалоге устанавливаем флажок Определить указанные ниже параметры политики, нажимаем кнопку Добавить пользователя или группу. Находим группу Authorized Computers. Кнопками ОК последовательно закрываем окна диалогов, в появившемся окне подтверждения нажимаем Да и закрываем окно диалога. Осталось обновить политики на компьютерах командой

gpupdate /forceТеперь доступ к компьютерам OU Isolated членам домена, не входящим в группу Authorized Computers будет закрыт.

Следует отметить, что применение IPSec реализуется на платформах не ниже Windows2000.

Вместо использования консоли управления политикой IP-безопасности в Windows Server 2003 можно использовать команду Netsh, которая поддерживает применение сценариев. Справочник по параметрам команды Netsh можно посмотреть в Microsoft TechNet

Бурное развитие сетевых технологий, в сочетании со снижением стоимости беспроводных устройств (таких, как WiFi, Bluetooth, GPRS) и нарастающей массовости их применения, делает сетевой доступ к внутренним ресурсам предприятий более простым, чем когда-либо. С одной стороны, эта необходимость вызывается изменяющимися бизнес-процессами и другими производственными причинами. Однако, оборотной стороной такого развития становится все более сложное управление физическим доступом к сети, и как следствие — увеличение рисков, связанных с распространением вирусов, хищением информации, неправильного использования служащими ПО и т. д. Применение политик IPSec для защиты соединений беспроводных устройств может показаться привлекательным, но здесь есть одно «но».

Протоколы IPSec будут неэффективно работать с мобильными, постоянно перемещающимися между точками доступа одной сети клиентами. Это вызвано тем, что перемещающийся клиент будет слишком часто получать новый IP-адрес, что в свою очередь, потребует слишком частого согласования ассоциаций безопасности.

Еще раз необходимо подчеркнуть, что реализация решений с помощью политик IPSec должна тщательно планироваться, а перед развертыванием — тестироваться в среде, максимально точно моделирующей реальную.

В качестве очень подробного руководства, содержащего весь процесс внедрения решений изоляции серверов и домена от стадии проектирования до тестирования, конечной реализации и его управления, можно порекомендовать документ Server and Domain Isolation Using IPsec and Group Policy, доступный на сайте Microsoft.

Grilled Giardiniera-Stuffed Steak Sandwich

This rolled flank steak is inspired by the Italian beef sandwich, a Chicago delicacy typically consisting of chopped thin slices of roast beef stuffed…

Provided by Food Network Kitchen

Mapo Potato

Let’s be clear: Nothing surpasses the hearty deliciousness of a traditional mapo tofu. But for those days when you find yourself without soft tofu in the…

Provided by Hetty McKinnon

Chili

This is a spicy, smoky and hearty pot of chili. It’s the kind of chili you need after a long day skiing — or hibernating. To create a rich and thick sauce,…

Provided by Ali Slagle

Banket

This recipe is from my mother. It is the one she taught me with a slight tweak. In my home on the holidays one way to show someone or a family they were…

Provided by Jena Lewis

Moroccan Nachos

This Moroccan twist on the much-loved appetizer features kefta, a ground beef (or lamb) mixture seasoned with parsley, cilantro, mint, paprika and cumin,…

Provided by Nargisse Benkabbou

Peanut Butter Brownie Cups

I’m not a chocolate fan (atleast not the kind made in the U.S.), but I LOVE peanut butter and chocolate and this hit the spot. I found the recipe in 2007…

Provided by AmyZoe

Banana Cream Pudding

This fabulous version of the favorite Southern dessert boosts the banana flavor by infusing it into the homemade vanilla pudding, in addition to the traditional…

Provided by Martha Stewart

Lemon Russian Tea Cakes

I love lemon desserts,these are a simple cookie I can make quickly. The recipe is based on the pecan Russian tea cakes.I don’t like lemon extract,instead…

Provided by Stephanie L. @nurseladycooks

Easy Churros with Mexican Chocolate Sauce

Forgo the traditional frying — and mixing up the batter! — for this Latin American treat. Instead, bake store-bought puff pastry for churros that are…

Provided by Martha Stewart

Easy Lasagna

Everyone loves lasagna. It’s perfect for feeding a big crowd and a hit at potlucks. But most people reserve it for a weekend cooking project since it can…

Provided by Food Network Kitchen

Grilled Vegetables Korean-Style

Who doesn’t love grilled vegetables — the sauce just takes them over the top.

Provided by Daily Inspiration S @DailyInspiration

Outrageous Chocolate Cookies

From Martha Stewart. I’m putting this here for safe keeping. This is a chocolate cookie with chocolate chunks. Yum! Do not over cook this cookie since…

Provided by C. Taylor

CERTO® Citrus Jelly

A blend of freshly squeezed orange and lemon juices puts the citrusy deliciousness in this CERTO Citrus Jelly.

Provided by My Food and Family

Previous

Next

WINDOWS 10 : HOW TO START OR STOP IPSEC POLICY AGENT …

WebJul 1, 2016 6.65K subscribers Subscribe 9K views 7 years ago Windows 10 This video show How to Start or Stop IPsec Policy Agent Service in Windows 10 Pro. I use Dell Inspiron 14 3000 …

From youtube.com

Author Win10User

Views 9.1K

Jul 1, 2016 6.65K subscribers Subscribe 9K views 7 years ago Windows 10 This video show How to Start or Stop IPsec Policy Agent Service in Windows 10 Pro. I use Dell Inspiron 14 3000 …»>

See details

[MS-GPIPSEC]: IPSEC POLICY CREATION/MODIFICATION

WebJun 24, 2021 An IPsec policy is created by writing the appropriate IPsec policy attributes to the » System\IP Security » container. The policy can then be assigned by writing a «reference» to the policy data in the » …

From learn.microsoft.com

Jun 24, 2021 An IPsec policy is created by writing the appropriate IPsec policy attributes to the » System\IP Security » container. The policy can then be assigned by writing a «reference» to the policy data in the » …»>

See details

IPSEC POLICIES | HOW TO CREATE AN IPSEC POLICY | ENP

WebSep 13, 2000 To create your own policy, right click on the IP Security Policies On key in the management console and select the Create IP Security Policy command from the …

From enterprisenetworkingplanet.com

Sep 13, 2000 To create your own policy, right click on the IP Security Policies On key in the management console and select the Create IP Security Policy command from the …»>

See details

SVCHOST.EXE ASSOCIATED WITH POLICYAGENT — MICROSOFT COMMUNITY

WebMisterSinister svchost.exe associated with PolicyAgent Okay so Im learning about SVCHOST and I just wanted to know is it normal that SVCHOST.exe is being used (or …

From answers.microsoft.com

MisterSinister svchost.exe associated with PolicyAgent Okay so Im learning about SVCHOST and I just wanted to know is it normal that SVCHOST.exe is being used (or …»>

See details

DEPLOYING AND MANAGING IPSEC POLICIES — PEARSON IT …

WebNov 17, 2020 Deploying IPSec Using Group Policy Objects IPSec polices are one of the security settings in each GPO. You can use Group Policy to configure IPSec for an …

From pearsonitcertification.com

Nov 17, 2020 Deploying IPSec Using Group Policy Objects IPSec polices are one of the security settings in each GPO. You can use Group Policy to configure IPSec for an …»>

See details

CONFIGURE THE «IPSEC POLICY AGENT» TO ORGANIZATIONAL STANDARDS …

WebConfigure the «IPsec Policy Agent» setting to «Not Defined». (901A5348-6605-4ECB-A9AE-29CDAE84C709, WS2008R2SP1 AD Certificate Services Server Security …

From unifiedcompliance.com

Configure the «IPsec Policy Agent» setting to «Not Defined». (901A5348-6605-4ECB-A9AE-29CDAE84C709, WS2008R2SP1 AD Certificate Services Server Security …»>

See details

IPSEC CONFIGURATION — WIN32 APPS | MICROSOFT LEARN

2023-09-06

From learn.microsoft.com

[EDUCATIONAL] HOW TO ENABLE IPSEC POLICY AGENT — YOUTUBE

WebAbout Press Copyright Contact us Press Copyright Contact us

From youtube.com

About Press Copyright Contact us Press Copyright Contact us»>

See details

CONFIGURING IPSEC VPN POLICIES — CISCO

Web• IPsec Policy Enable: Click On to enable the IPsec VPN policy, or click Off to create only the IPsec VPN policy. • Remote Type: Specify the remote peer: – Static IP: Choose this …

From cisco.com

• IPsec Policy Enable: Click On to enable the IPsec VPN policy, or click Off to create only the IPsec VPN policy. • Remote Type: Specify the remote peer: – Static IP: Choose this …»>

See details

ACCESS CONTROL (WINDOWS FILTERING PLATFORM) — WIN32 APPS

WebApr 28, 2022 Grant GRGWGX access rights to the following service security identifiers (SSIDs): MpsSvc (Windows Firewall), NapAgent (Network Access Protection Agent), …

From learn.microsoft.com

Apr 28, 2022 Grant GRGWGX access rights to the following service security identifiers (SSIDs): MpsSvc (Windows Firewall), NapAgent (Network Access Protection Agent), …»>

See details

IPSEC POLICY AGENT (POLICYAGENT) SERVICE ON WINDOWS SERVER 2012

WebA «IPsec Policy Agent (PolicyAgent)» is a Windows Server 2012 service that supports network-level peer authentication, data origin authentication, data integrity, data …

From windows.fyicenter.com

A «IPsec Policy Agent (PolicyAgent)» is a Windows Server 2012 service that supports network-level peer authentication, data origin authentication, data integrity, data …»>

See details

IPSEC POLICY AGENT — BLACK VIPER | BLACKVIPER.COM

WebInternet Protocol security (IPsec) supports network-level peer authentication, data origin authentication, data integrity, data confidentiality (encryption), and replay protection. This …

From blackviper.com

Internet Protocol security (IPsec) supports network-level peer authentication, data origin authentication, data integrity, data confidentiality (encryption), and replay protection. This …»>

See details

CREATING AND USING IPSEC POLICIES — FORSENERGY

WebRight-click the IP Security Policies node, and then click Create IP Security Policy. In the IP Security Policy Wizard, click Next. Type a name and a description (optional) of the …

From forsenergy.com

Right-click the IP Security Policies node, and then click Create IP Security Policy. In the IP Security Policy Wizard, click Next. Type a name and a description (optional) of the …»>

See details

CONFIGURE CUSTOM IPSEC/IKE CONNECTION POLICIES FOR S2S VPN

WebMar 21, 2023 Create a connection (IPsec or VNet2VNet). Configure/update/remove the IPsec/IKE policy on the connection resources. Policy parameters IPsec and IKE …

From learn.microsoft.com

Mar 21, 2023 Create a connection (IPsec or VNet2VNet). Configure/update/remove the IPsec/IKE policy on the connection resources. Policy parameters IPsec and IKE …»>

See details

CONFIGURING IPSEC POLICIES THROUGH GPO — PETRI IT …

WebOpen Active Directory Users & Computers. Right-click the domain (or an OU if you want to only configure a specific set of computers). Choose Properties. In the Properties window click the Group …

From petri.com

Open Active Directory Users & Computers. Right-click the domain (or an OU if you want to only configure a specific set of computers). Choose Properties. In the Properties window click the Group …»>

See details

CONFIGURING AND MANAGING IPSEC — TECH-FAQ — IPSEC AND GROUP …

WebAn IPSec Policy Agent is adenine service running set a View Server 2003 user the accesses IPSec policy information. The IPSec Policy Agent accesses the IPSec …

From zoley.com