Время на прочтение

4 мин

Количество просмотров 45K

Одним из реально полезных нововведений в Windows Server 2019 является возможность вводить серверы, не делая Sysprep или чистую установку. Развернуть инфраструктуру на виртуальных серверах с Windows Server никогда еще не было так просто.

Сегодня поговорим о том, насколько же, оказывается, просто устанавливать и управлять Active Directory через Powershell.

Устанавливаем роль

RSAT или локальный сервер с GUI:

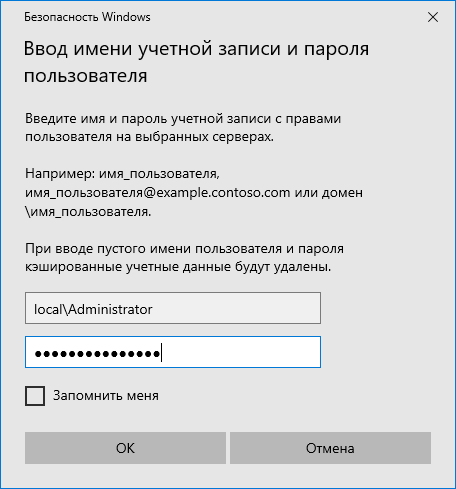

Сначала нужно добавить сервер в RSAT. Добавляется он на главной странице с помощью доменного имени или ip адреса. Убедитесь, что вы вводите логин в формате local\Administrator, иначе сервер не примет пароль.

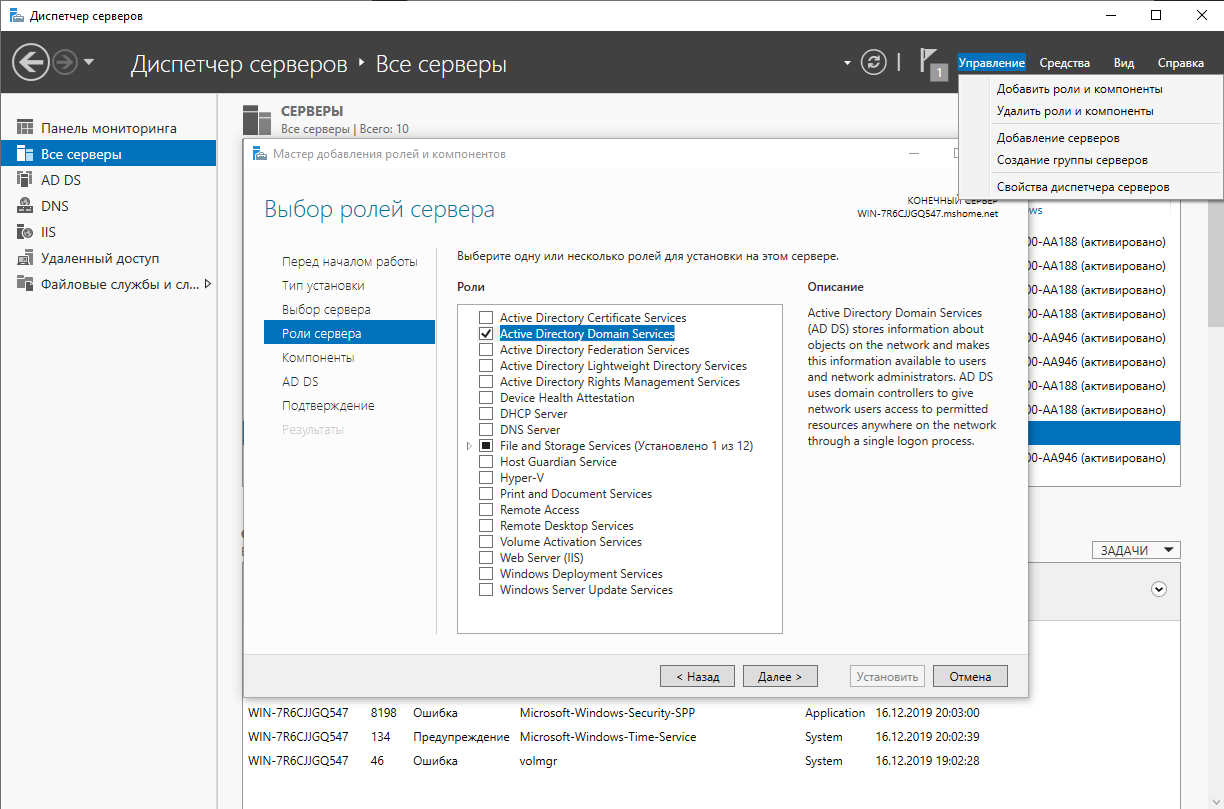

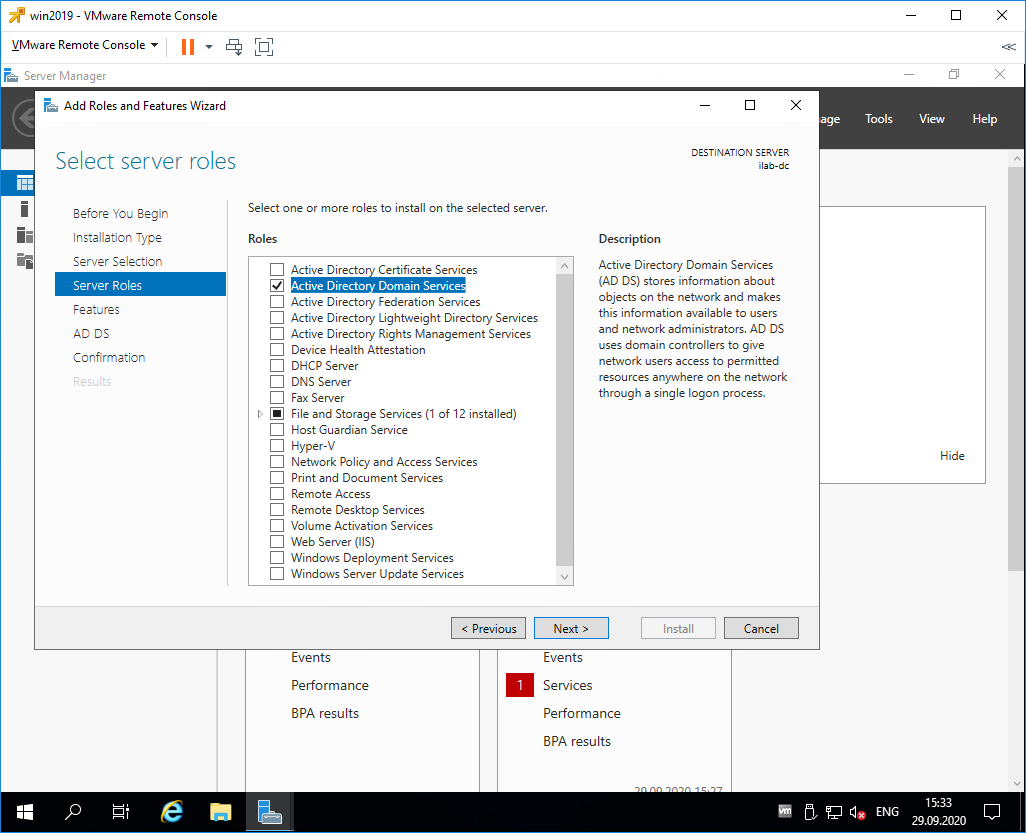

Переходим в добавление компонентов и выбираем AD DS.

Powershell:

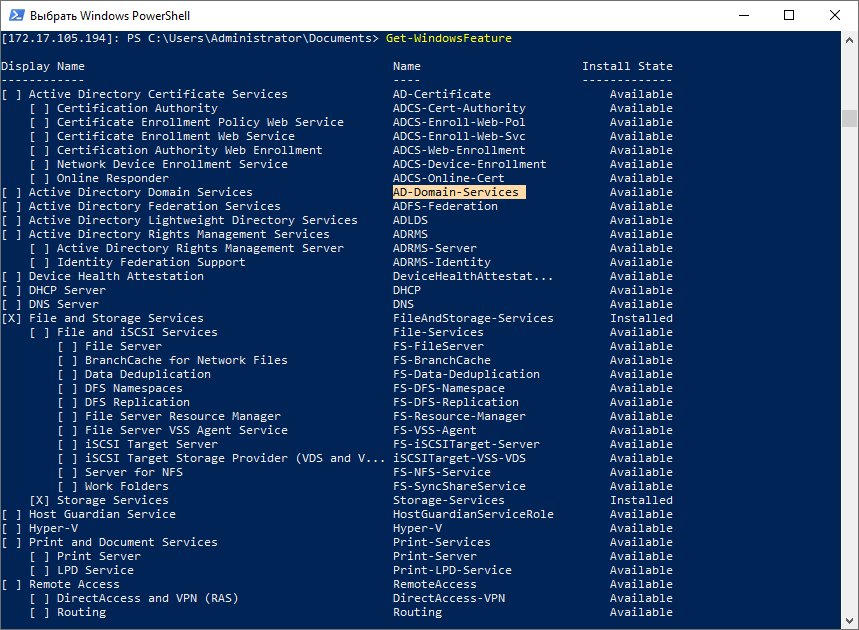

Если вы не знаете, как называется компонент системы, можно выполнить команду и получить список доступных компонентов, их зависимостей и их имена.

Get-WindowsFeatureКопируем имя компонента и приступаем к установке.

Install-WindowsFeature -Name AD-Domain-ServicesWindows Admin Center:

Переходим в «Роли и компоненты» и выбираем ADDS (Active Directory Domain Services).

И это буквально всё. Управлять Active Directory через Windows Admin Center на текущий момент невозможно. Его упоминание не более чем напоминание о том, насколько он пока что бесполезен.

Повышаем сервер до контроллера домена

А для этого создаем новый лес.

RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.

Powershell:

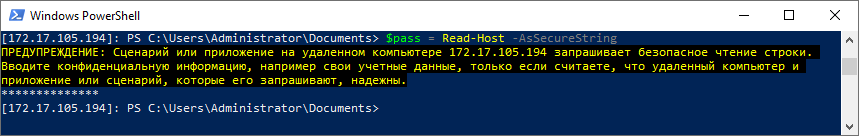

Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.

$pass = Read-Host -AsSecureStringЛюбой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Install-ADDSForest -DomainName test.domain -SafeModeAdministratorPassword $passКак и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки.

Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

Управляем доменом

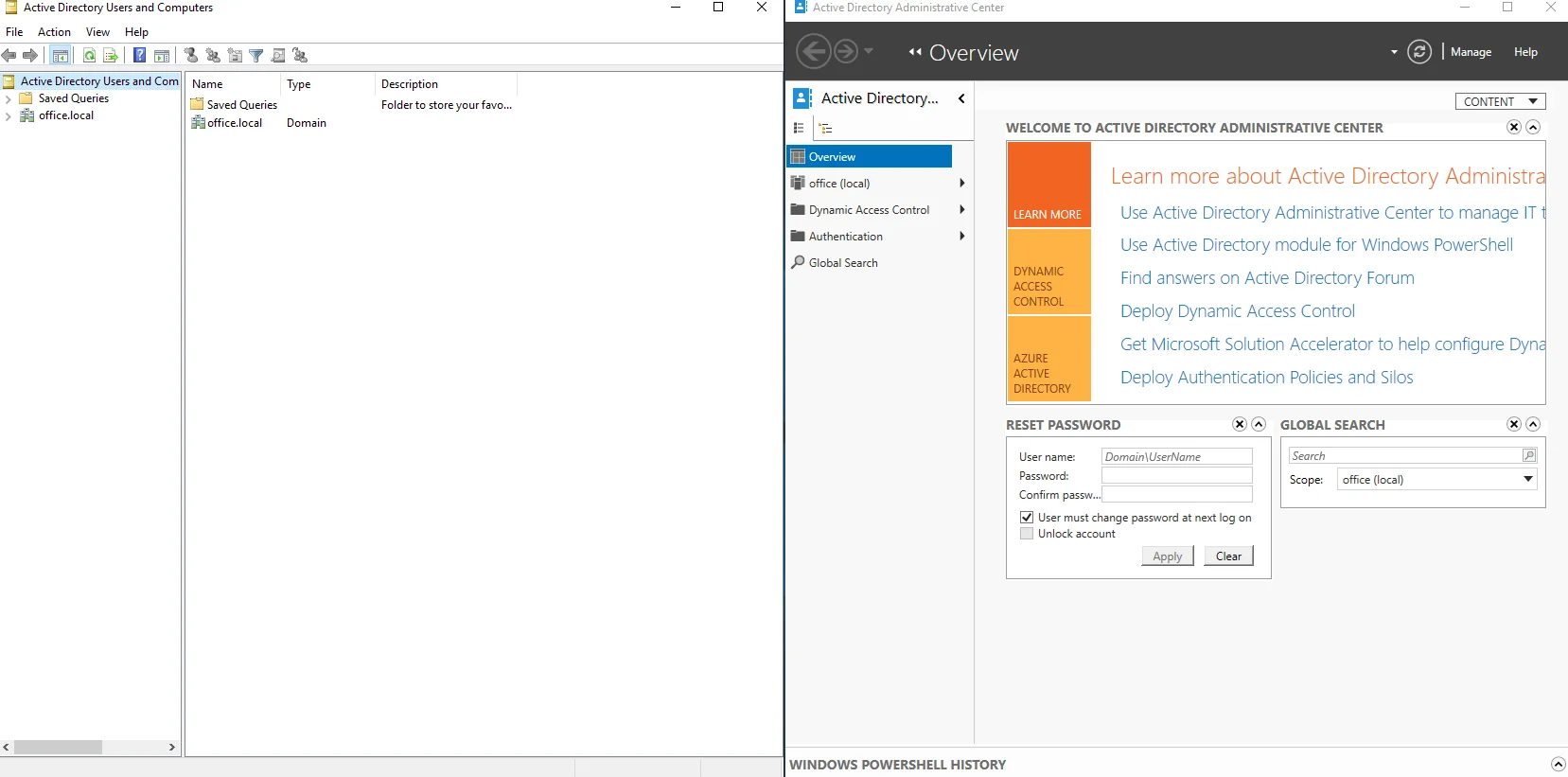

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

Создание нового пользователя

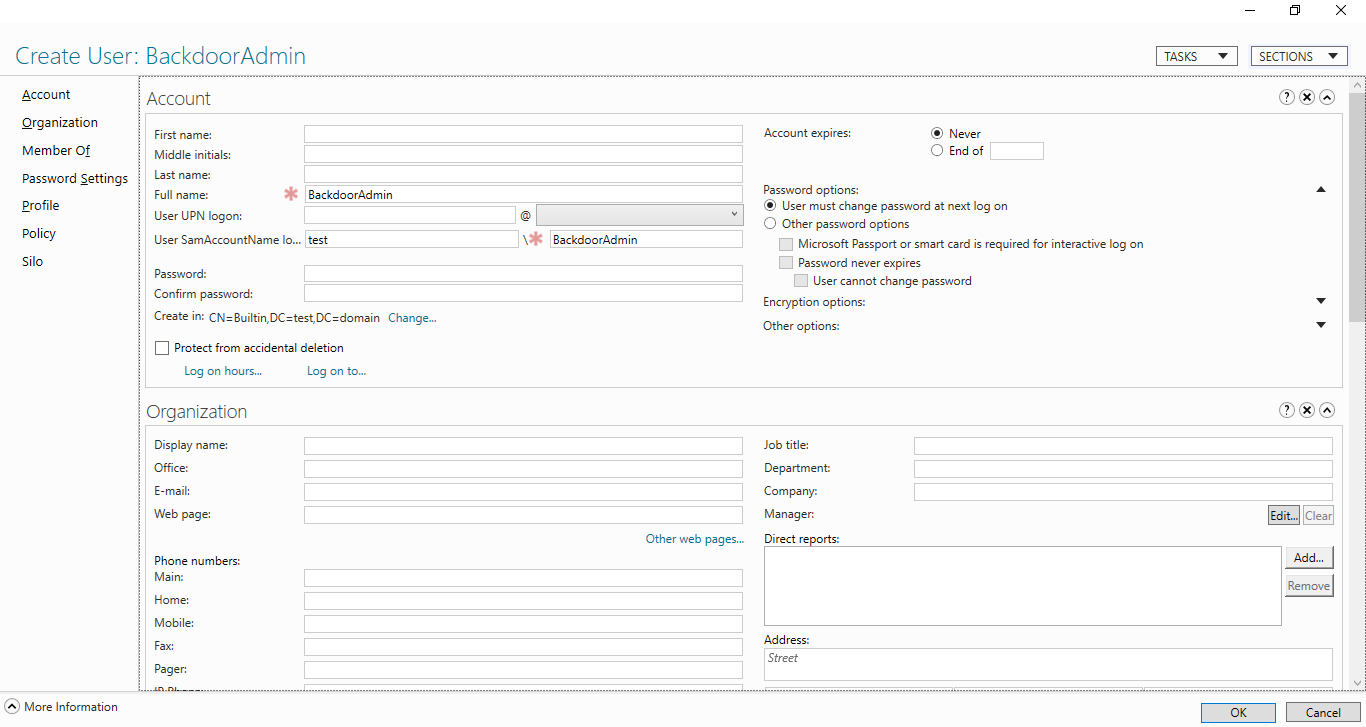

Скажем, мы хотим создать пользователя в группе Users и хотим чтобы он сам установил себе пароль. Через AD AC это выглядит так:

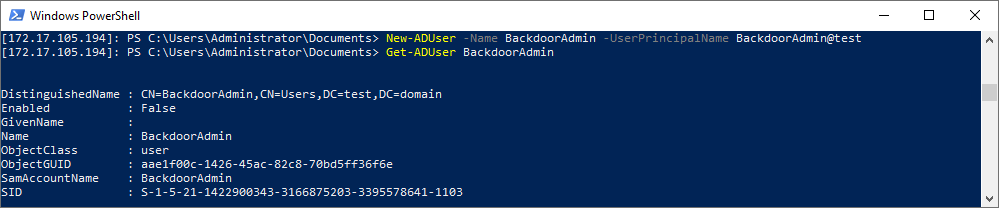

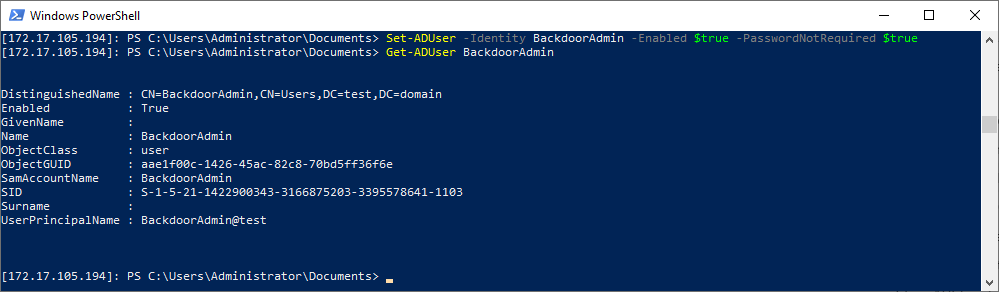

New-ADUser -Name BackdoorAdmin -UserPrincipalName BackdoorAdmin@test

Get-ADUser BackdoorAdminОтличий между AD DC и Powershell никаких.

Включить пользователя

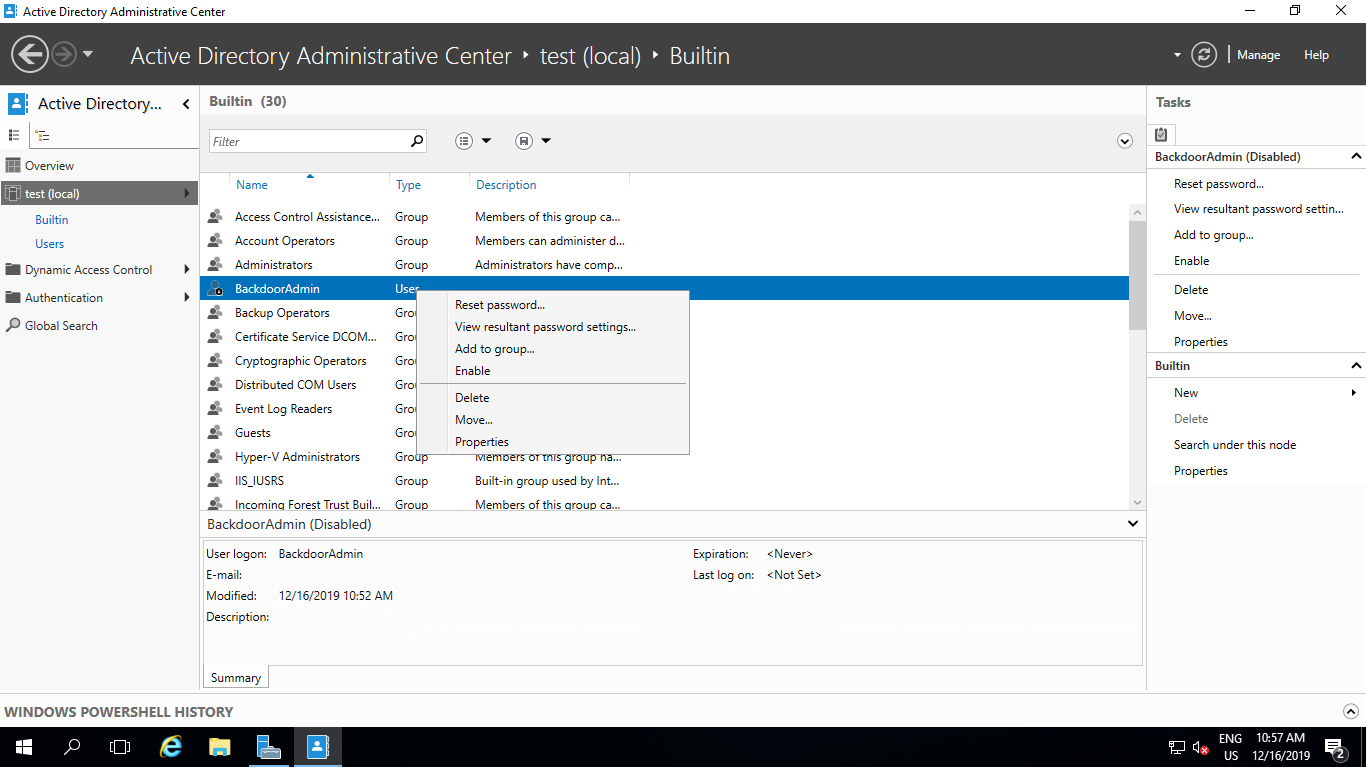

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Powershell:

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Set-ADUser -Identity BackdoorAdmin -Enabled $true -PasswordNotRequired $trueДобавляем пользователя в группу

RSAT или локальный сервер с GUI:

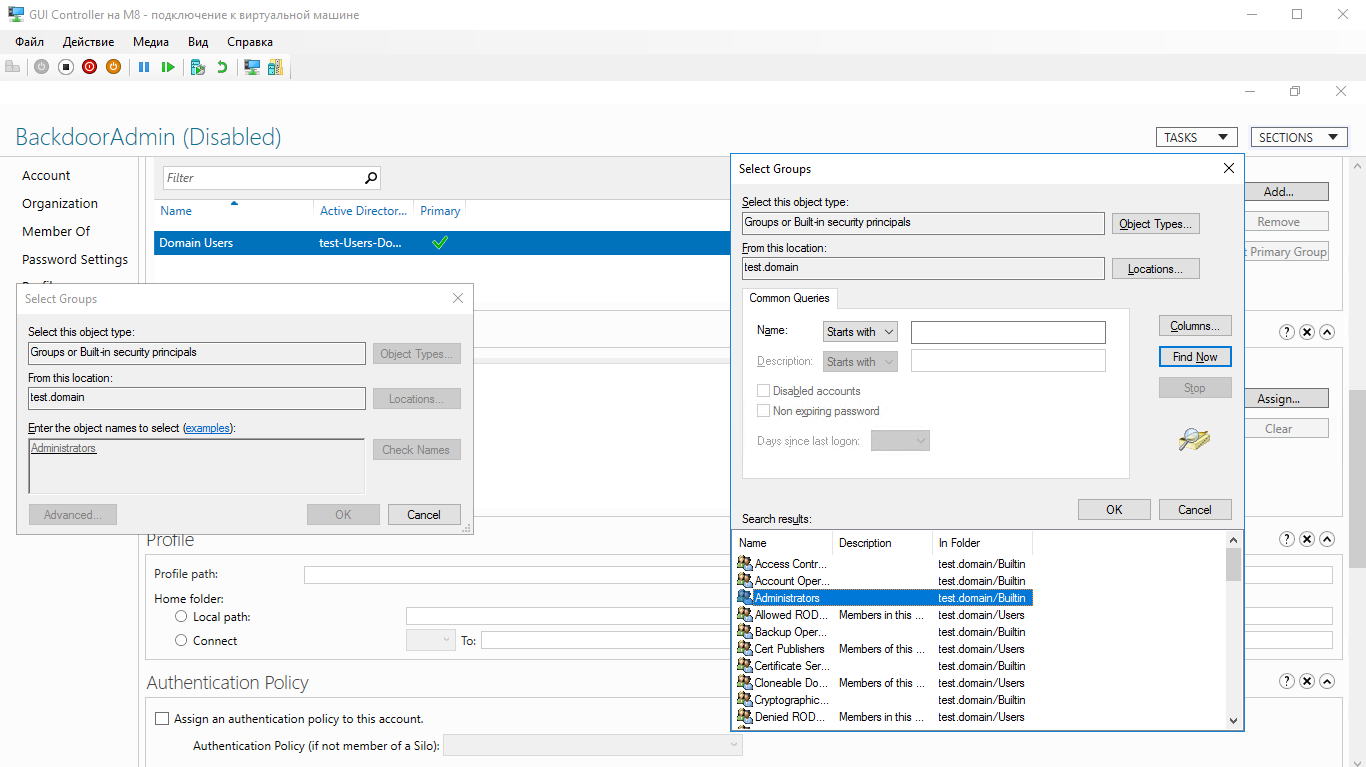

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

Powershell:

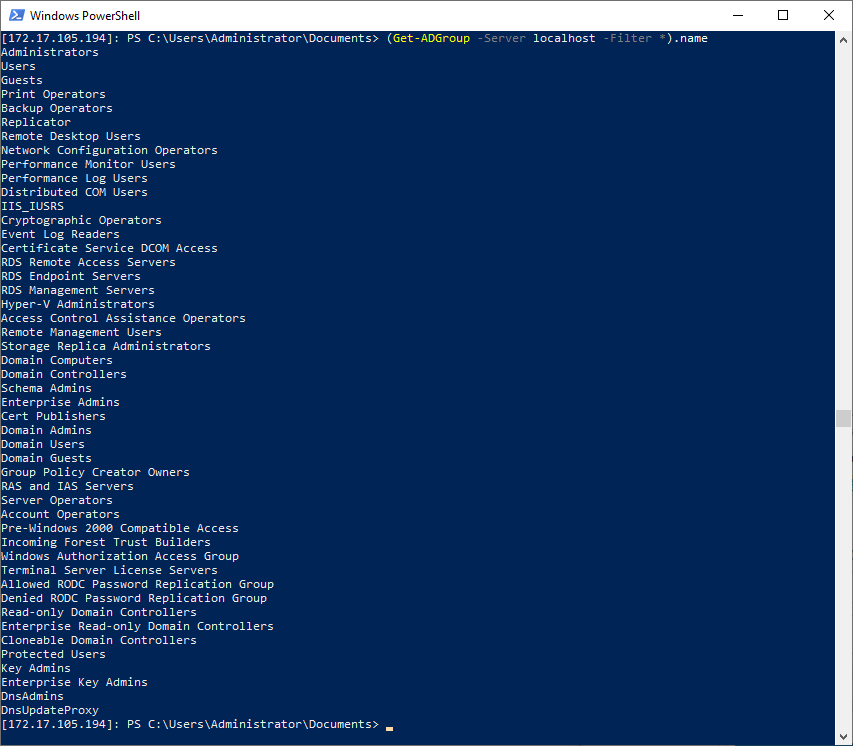

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

(Get-ADGroup -Server localhost -Filter *).nameПолучить группу со всеми свойствами можно так:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"}Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

$user = Get-ADUser BackdoorAdminЗатем добавляем этот объект в группу:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"} | Add-ADGroupMember -Members $userИ проверяем:

Get-ADGroupMember -Identity AdministratorsКак видим, отличий в управлении AD через AD AC и Powershell почти нет.

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак.

Надеемся, статья была полезна или интересна.

Ну и напоследок пару дельных советов:

- Не устанавливайте других ролей на контроллер домена.

- Используйте BPA (Best practice analyzer), чтобы чуточку ускорить контроллер

- Не используйте встроенного Enterprice Admin’а, всегда используйте свою собственную учетную запись.

- При развертывании сервера на белом IP адресе, с проброшенными портами или на VSD обязательно закройте 389 порт, иначе вы станете точкой амплификации DDoS атак.

Предлагаем также прочитать наши прошлые посты: рассказ как мы готовим клиентские виртуальные машины на примере нашего тарифа VDS Ultralight с Server Core за 99 рублей, как работать с Windows Server 2019 Core и как установить на него GUI, а также как управлять сервером с помощью Windows Admin Center, как установить Exchange 2019 на Windows Server Core 2019

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

В этой статье мы рассмотрим процесс установки нового домена для среды Active Directory с помощью Windows Server 2019. Это будет реализовано путем установки соответствующей роли, а затем путем повышения роли сервера до главного контроллера домена (DC). В то же время мы установим роль DNS, чтобы использовать возможности зон, интегрированных в Active Directory.

По сути, процесс выполняется в два этапа: установка роли Active Directory Domain Services и повышение статуса сервера до главного контроллера домена.

Установка роли Active Directory Domain Services

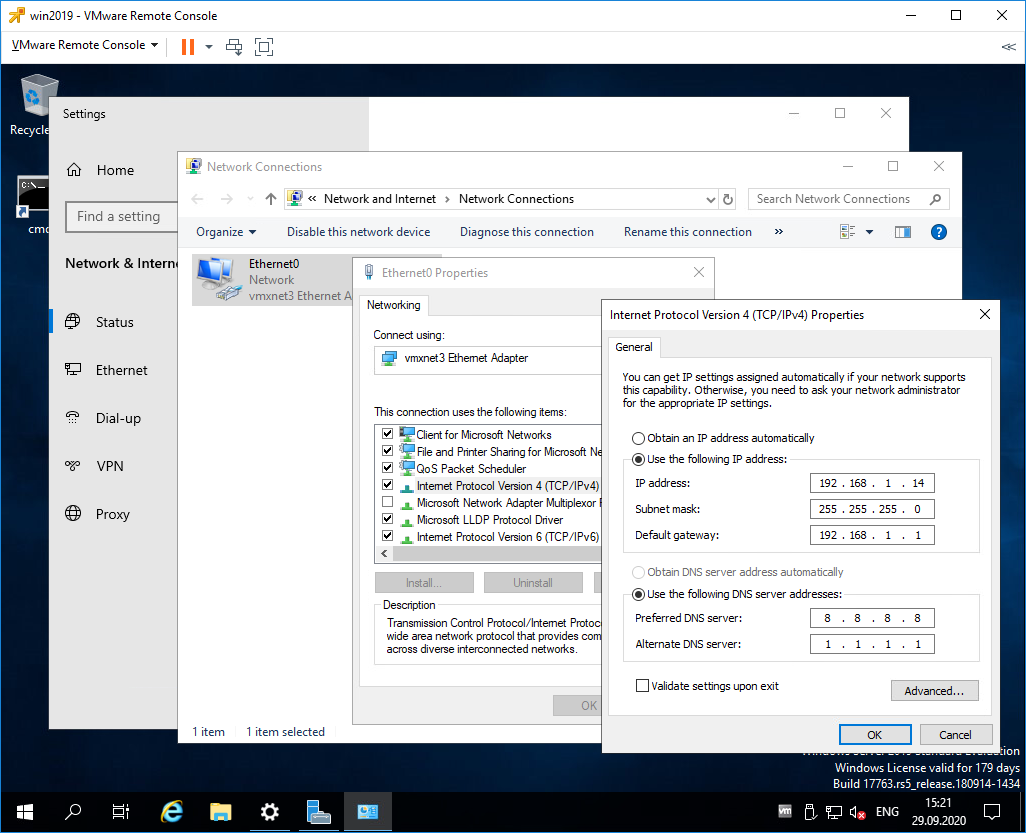

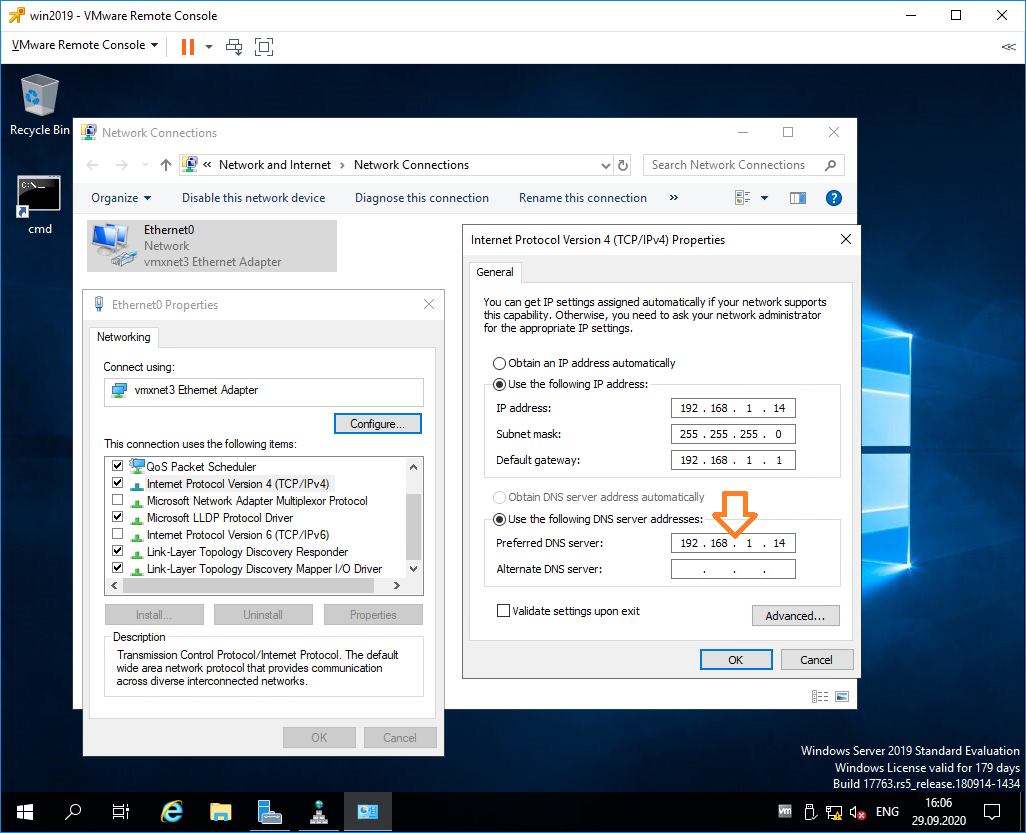

Прежде чем приступить к выполнению этого шага, необходимо настроить на сервере статический IP-адрес, а также изменить имя Windows Server в соответствии со стандартами именования вашей компании. После того как сделаете это, приступайте к установке ADDS.

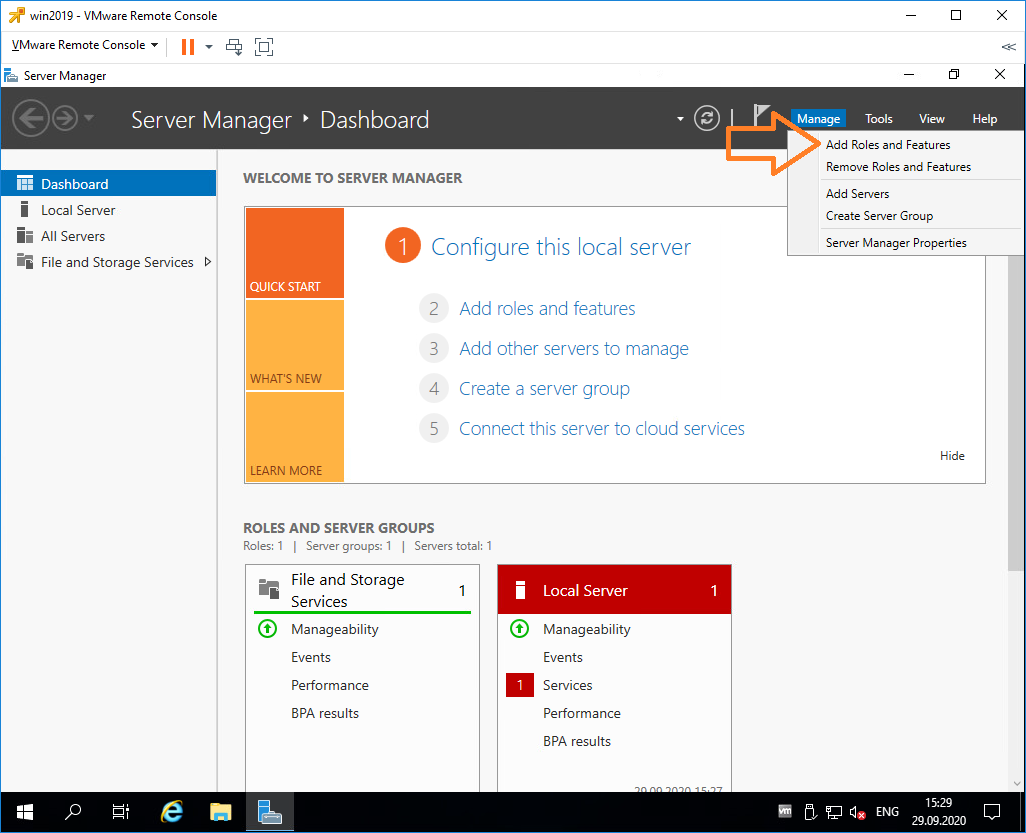

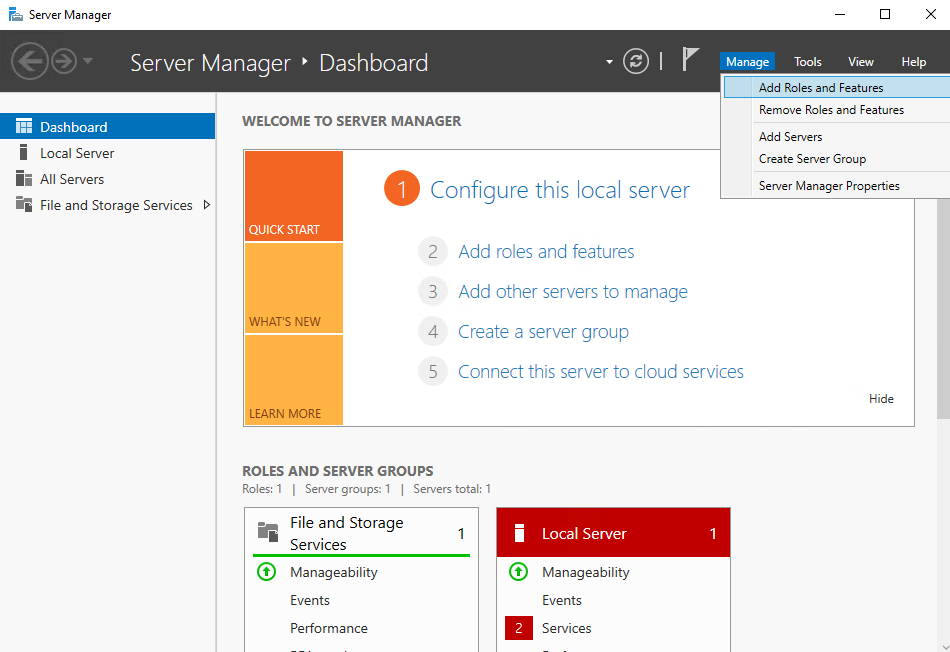

Откройте управление сервером (Server Manager), нажмите Управление (Manage), а затем «Добавить роли и компоненты» (Add Roles and Features).

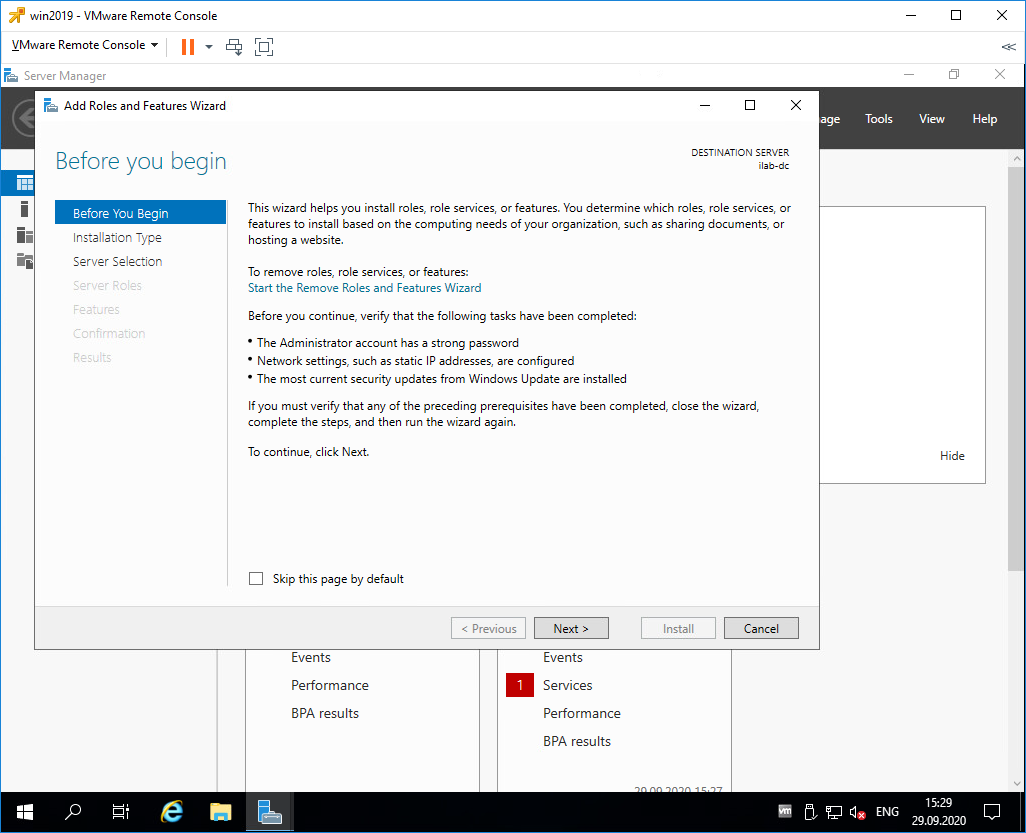

Сразу после этого откроется окно мастера. В разделе “Before You Begin” нажмите “Next”, чтобы продолжить.

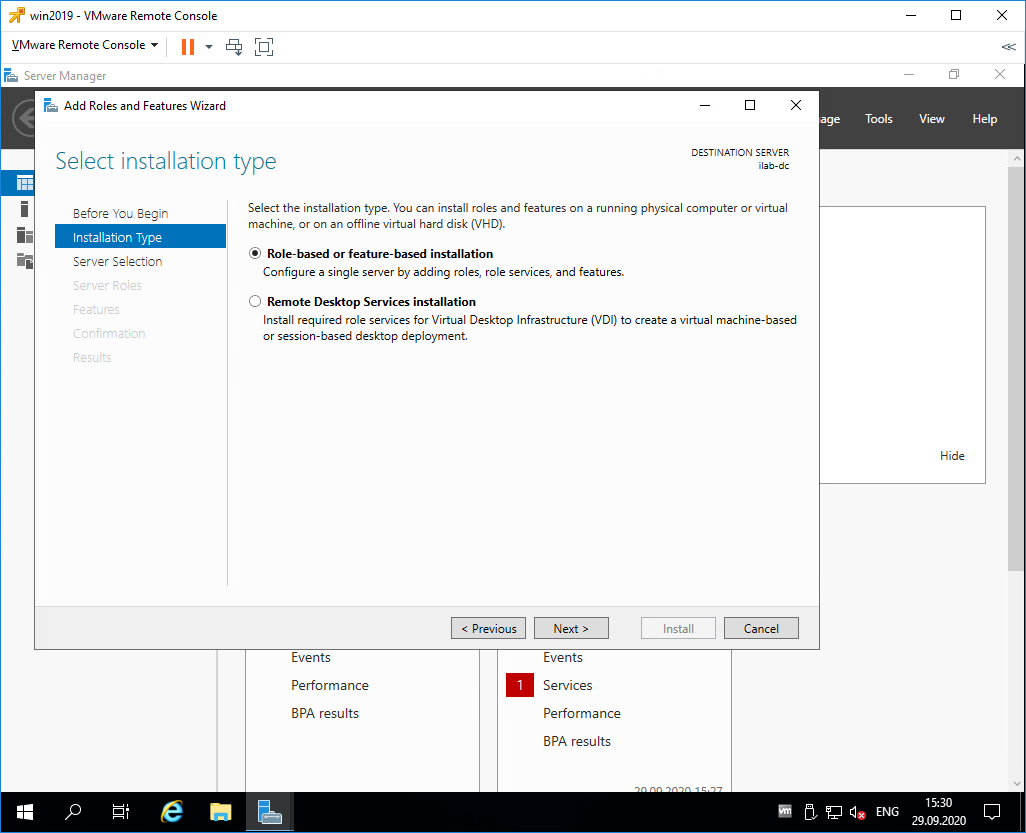

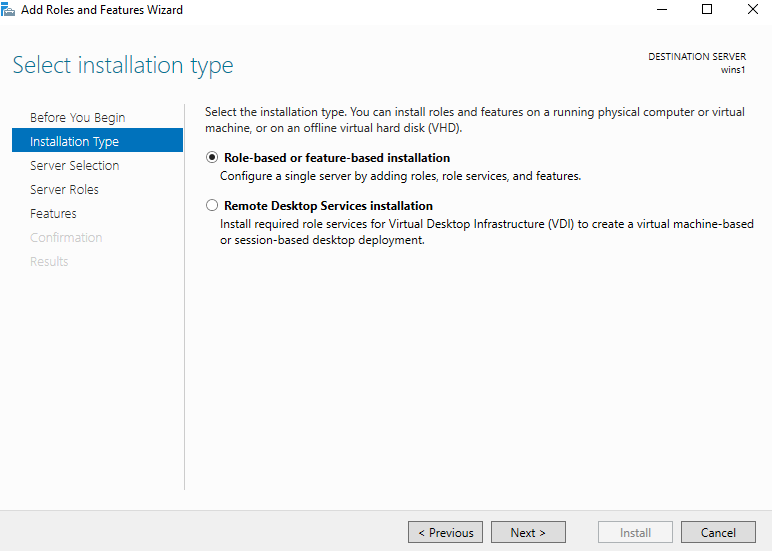

В разделе «Тип установки» (Installation Type) выберите установку на основе ролей сервера или на основе функции виртуальной инфраструктуры и нажмите Next, чтобы продолжить. В нашем случае используем первый вариант.

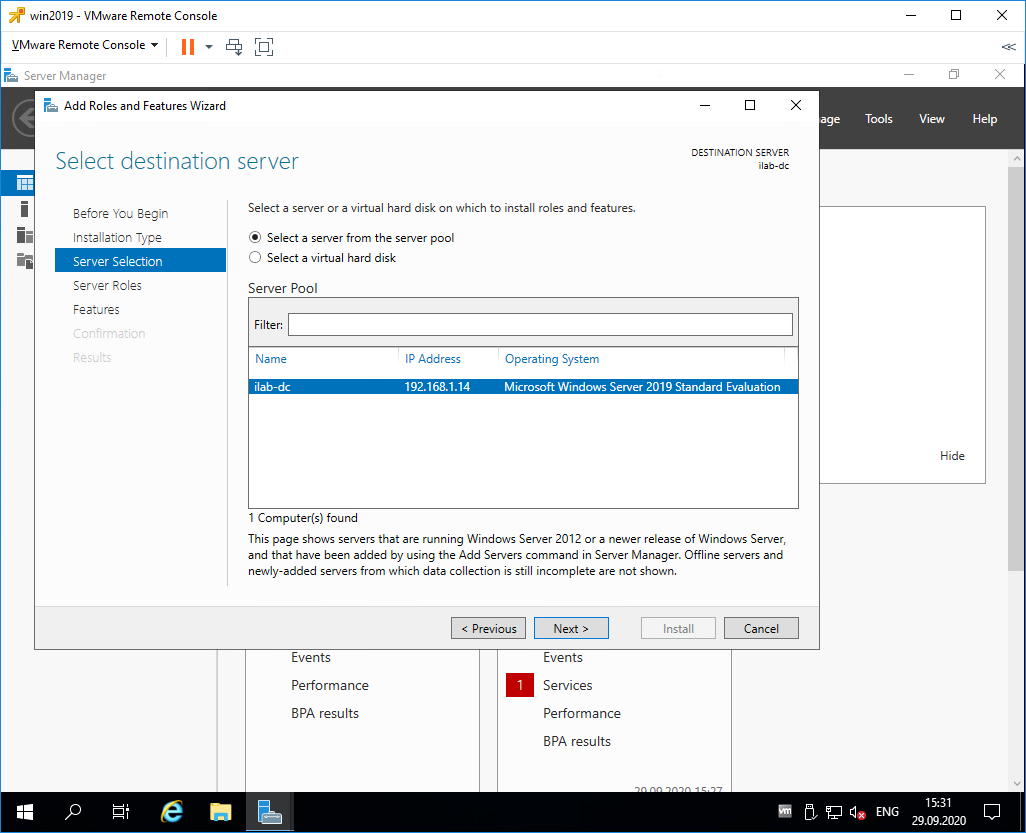

В разделе «Выбор сервера» (Server selection) убедитесь, что выбран нужный сервер, обычно он выделен по умолчанию и нажмите Next.

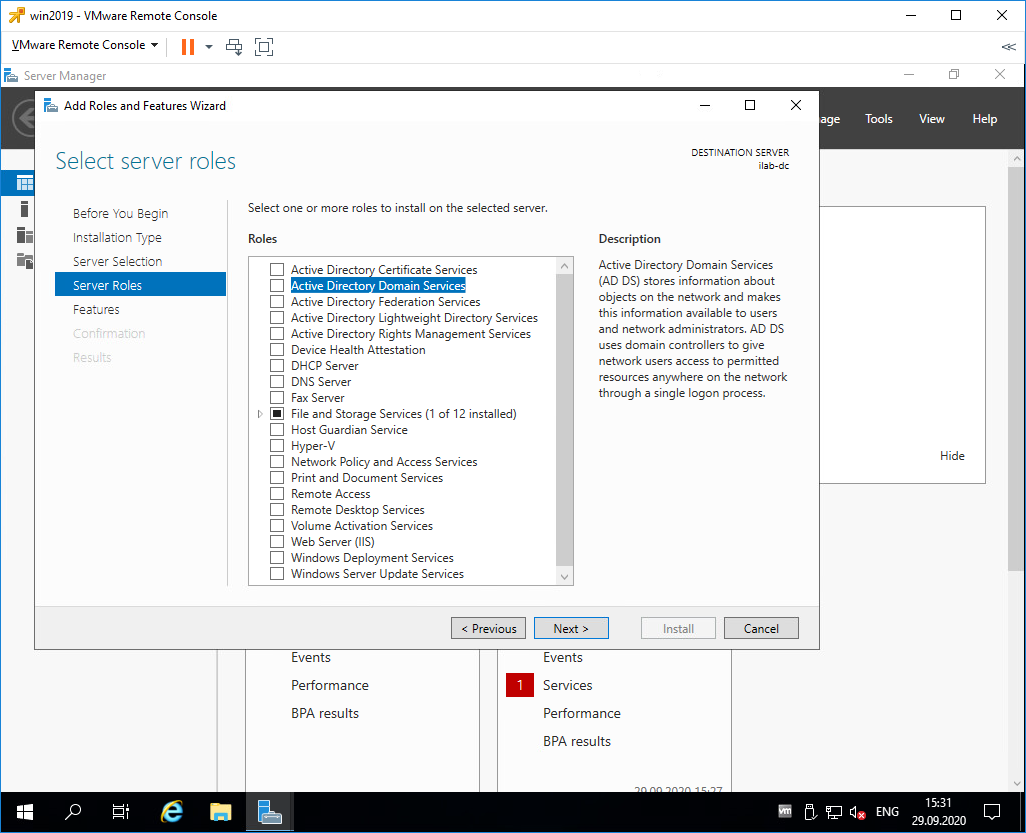

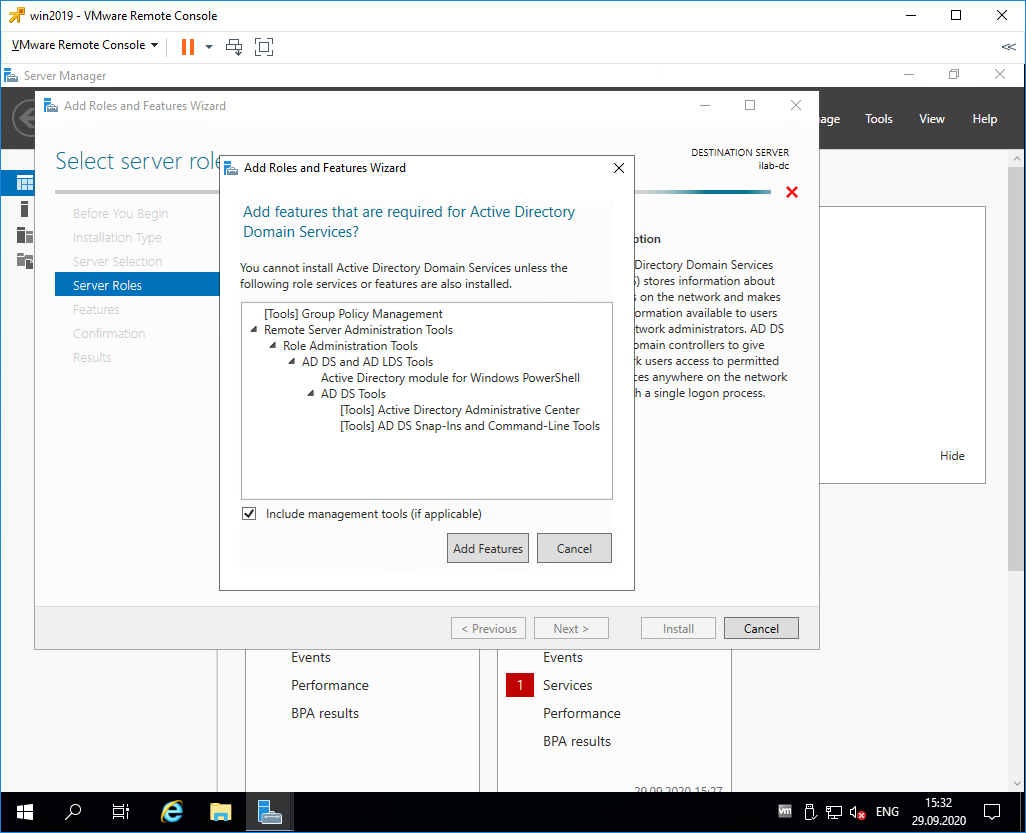

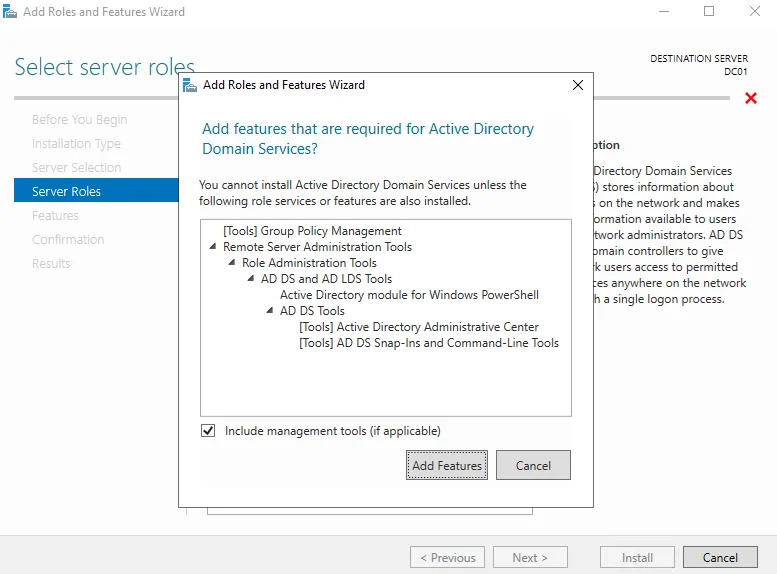

В разделе «Роли сервера» (Server Roles) выберите Доменные службы Active Directory (Active Directory Domain Services). После этого вам будет предложено добавить некоторые дополнительные функции. Нажмите кнопку Add Features, а затем нажмите Next, чтобы продолжить.

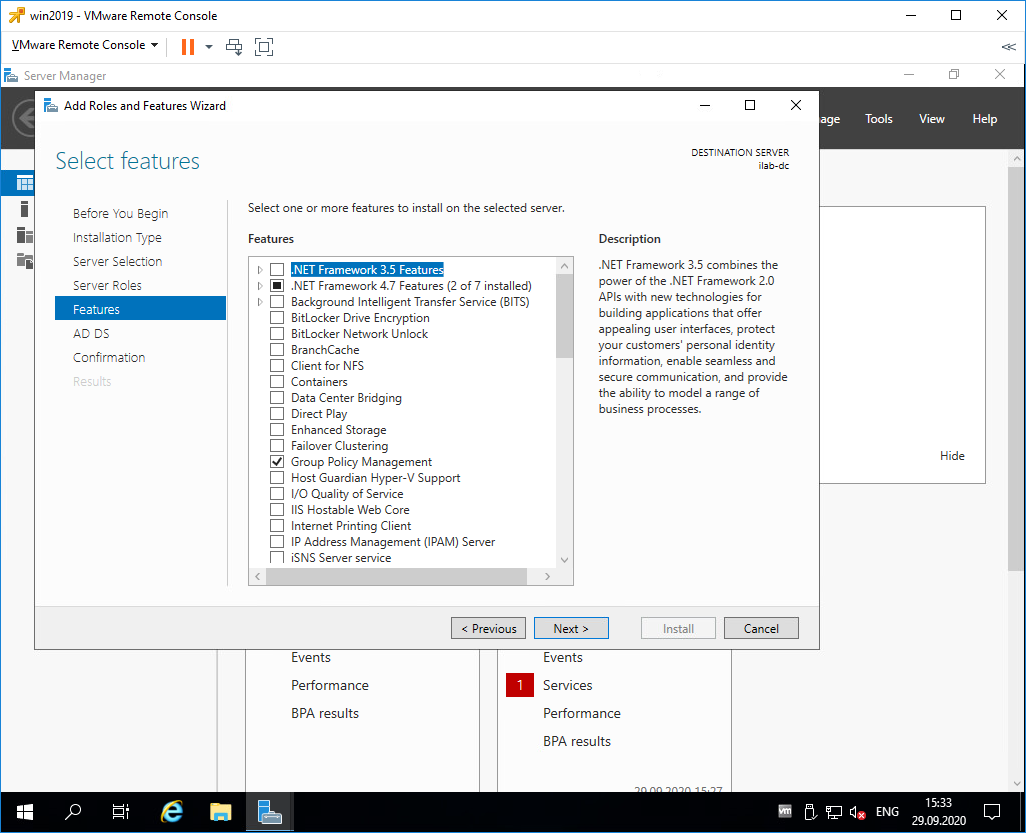

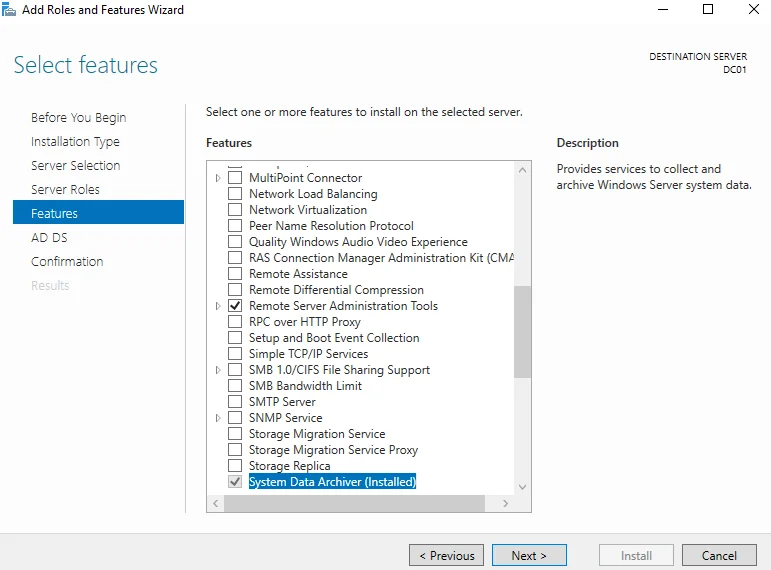

В разделе «Компоненты» (“Features”) вам не нужно ничего выбирать, просто нажмите Next для продолжения.

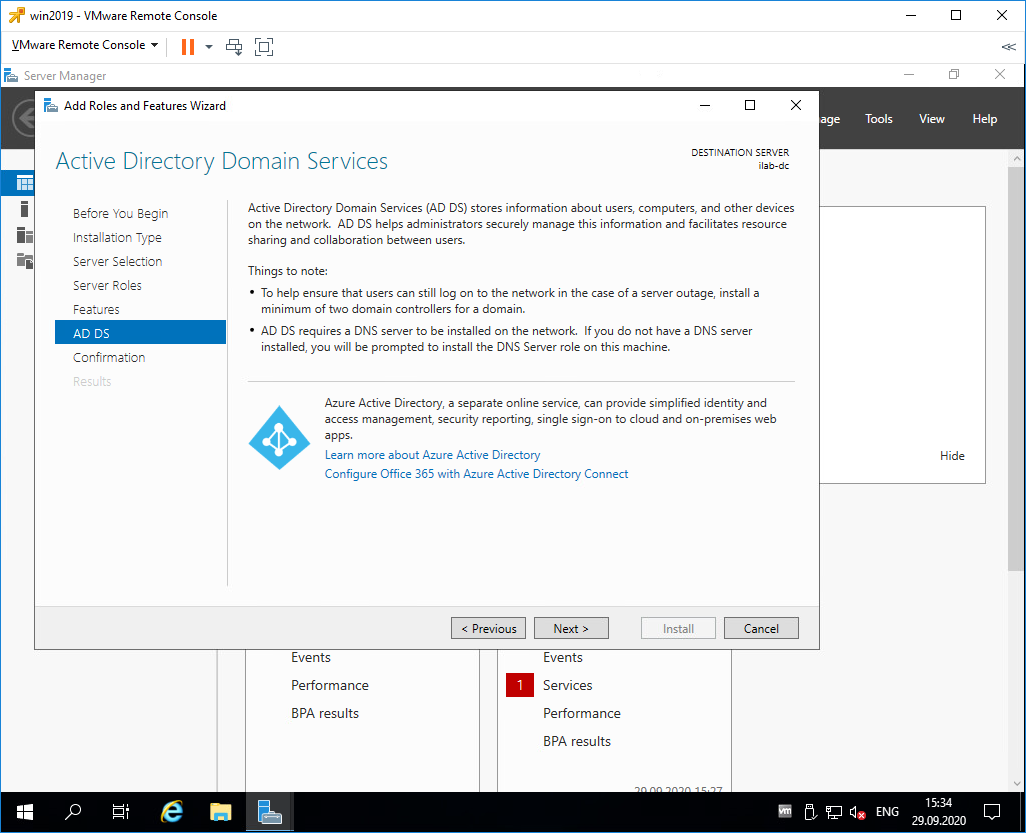

В разделе AD DS отображается некоторая информация о AD DS, просто нажмите Next.

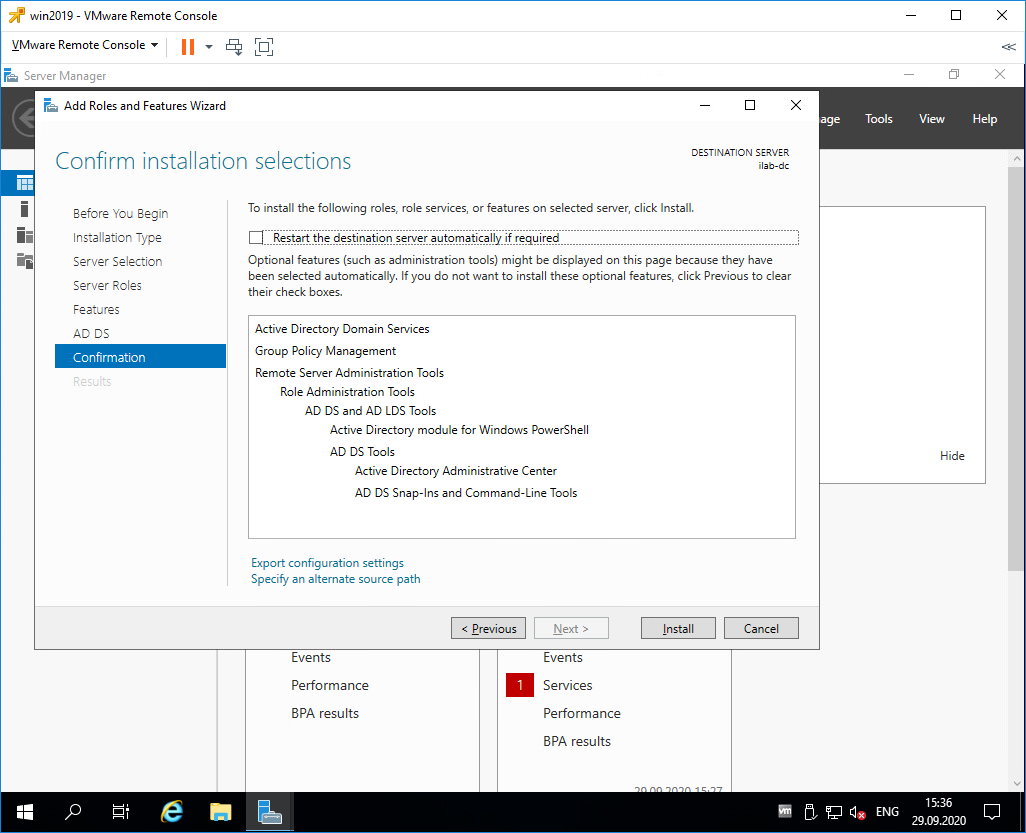

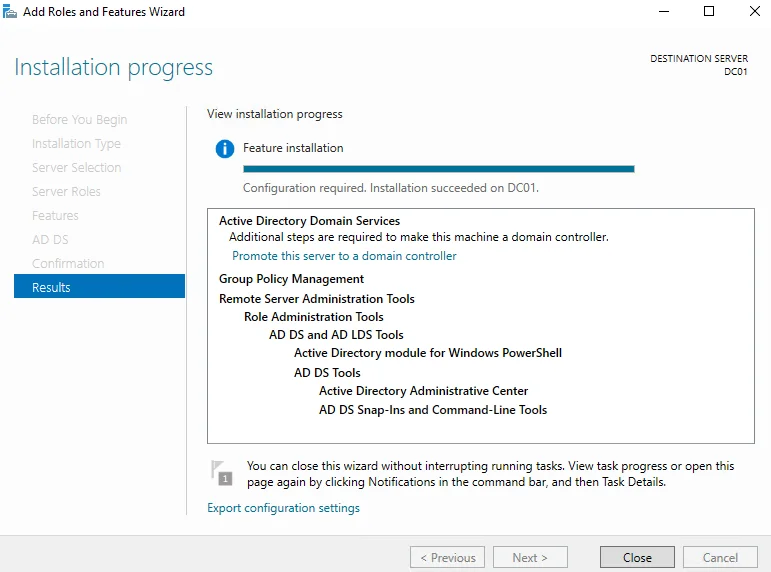

Наконец, в разделе «Подтверждение» (“Confirmation”) нажмите кнопку Install, чтобы перейти к установке роли.

Повышение сервера до контроллера домена

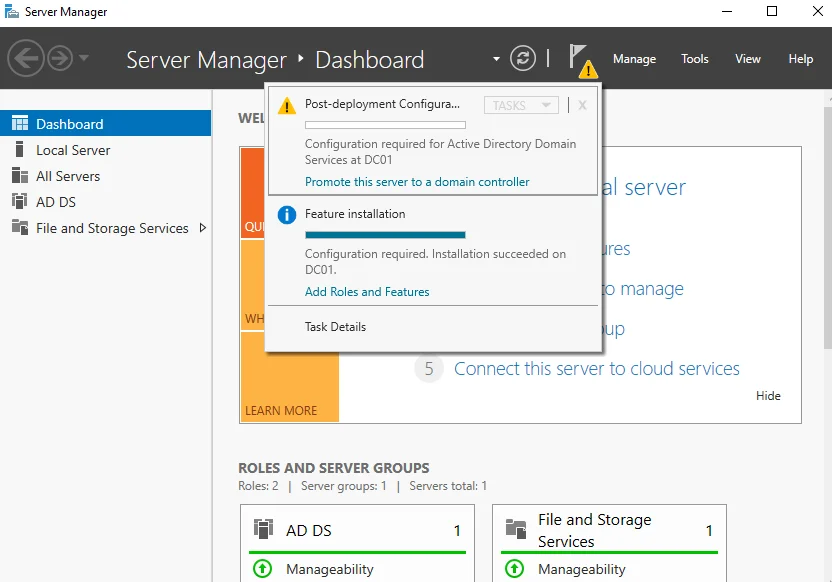

После завершения установки роли, если вы не закроете окно, вам будет предложено повысить сервер до контроллера домена (DC). Ссылка будет выделена синим текстом.

В качестве альтернативы можно открыть то же окно через сервер менеджер, как показано на рисунке ниже.

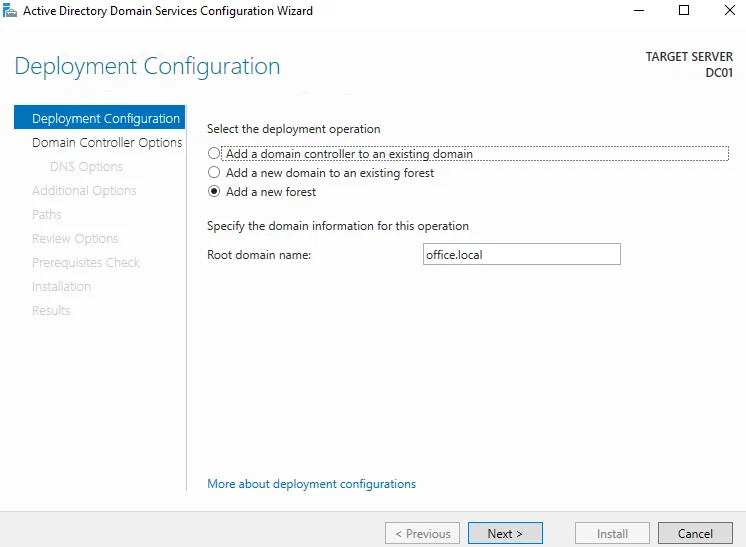

Нажмите на «Повысить роль этого сервера до уровня контроллера домена» (Promote server to domain controller). По сути, это мастер конфигурации развертывания Active Directory, который поможет вам создать первый лес в Active Directory.

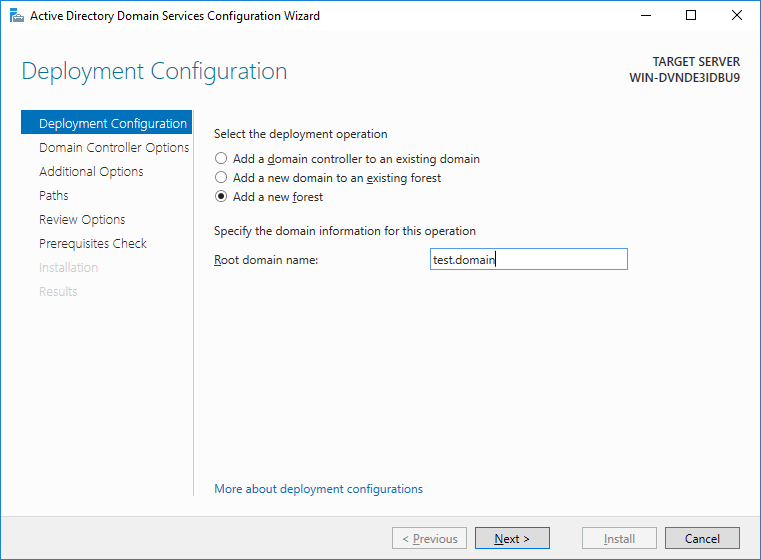

В разделе «Конфигурация развертывания» (Deployment Configuration), включите опцию «Добавить новый лес» “Add a new forest”, а затем введите желаемое имя домена. В моем случае это office.local, и нажмите Next.

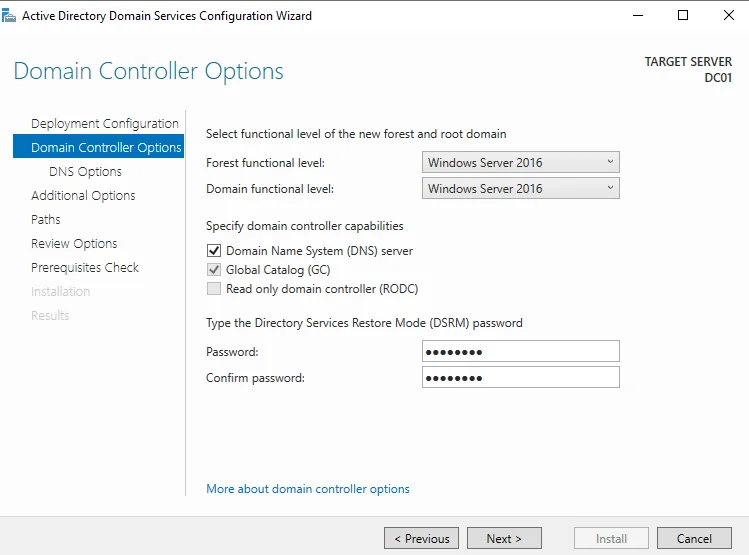

В разделе «Параметры контроллера домена» (Domain Controller Options) выберите функциональный уровень леса и домена. Если это ваш первый лес на Windows Server 2016, оставьте значения по умолчанию. В противном случае, если в вашей бизнес-инфраструктуре есть другие контроллеры домена, вам следует узнать их функциональный уровень, прежде чем приступать к необходимым действиям.

Включите опцию сервера системы доменных имен (DNS), чтобы также установить роль DNS на том же сервере, если вы не сделали этого раньше.

Также введите (дважды) пароль Directory Services Restore Mode (DSRM), обязательно запишите его в документации и нажмите Next, чтобы продолжить.

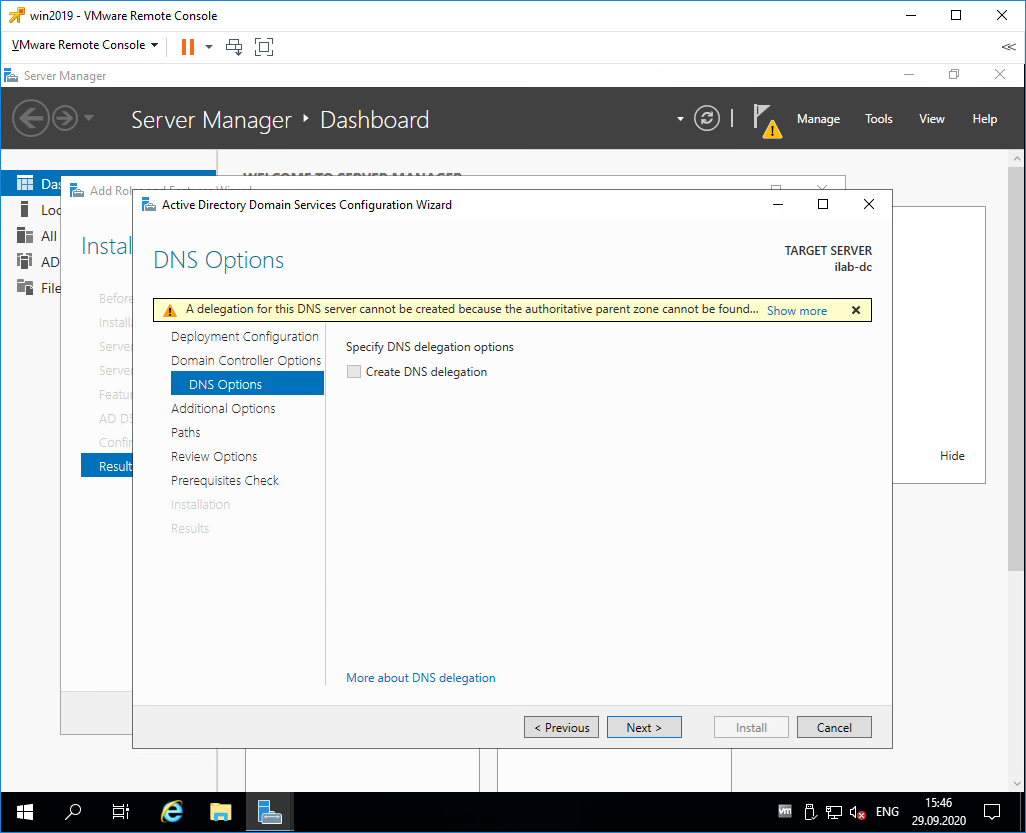

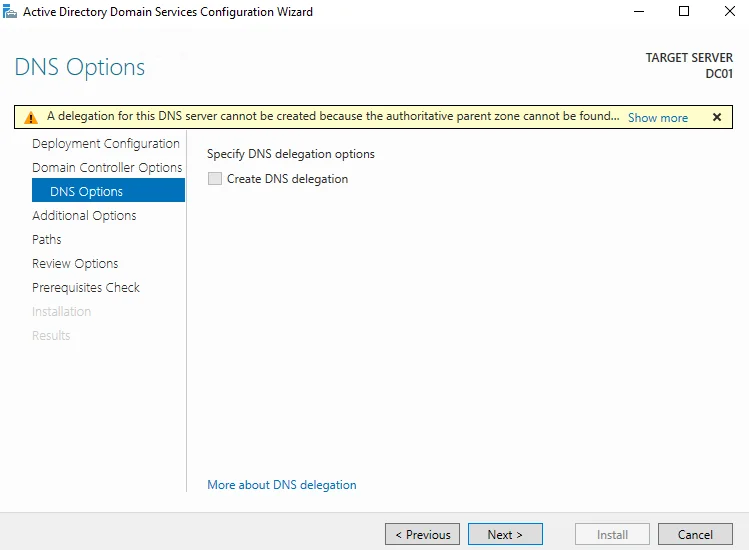

В подразделе «Параметры DNS» (DNS Options) вы увидите предупреждающее сообщение, но в данный момент оно не должно вас беспокоить. Просто нажмите “Next”, чтобы продолжить.

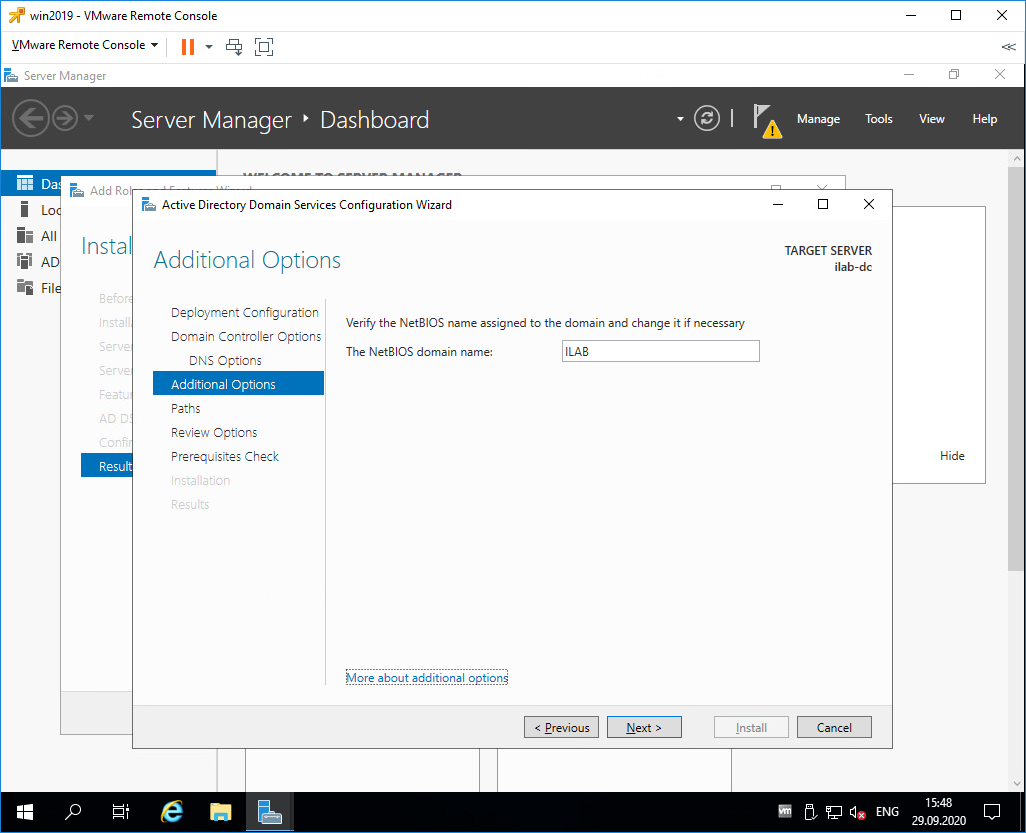

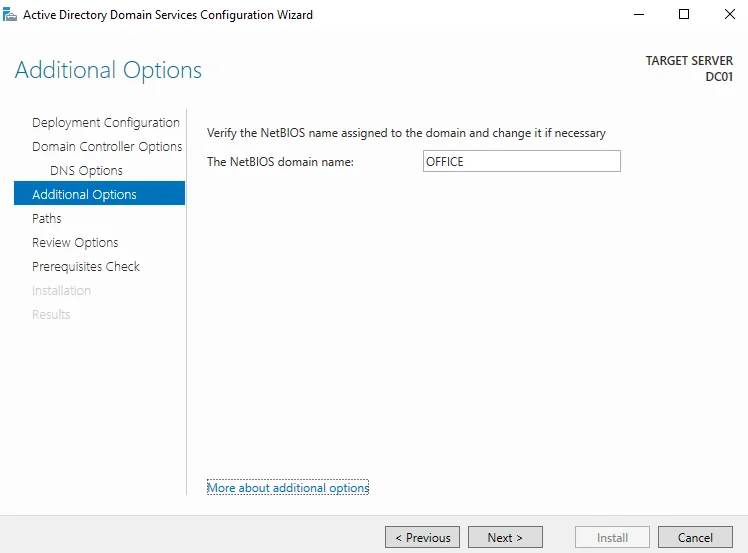

В разделе «Дополнительные параметры» (Additional Options) оставьте имя NetBIOS по умолчанию и нажмите Next, чтобы продолжить.

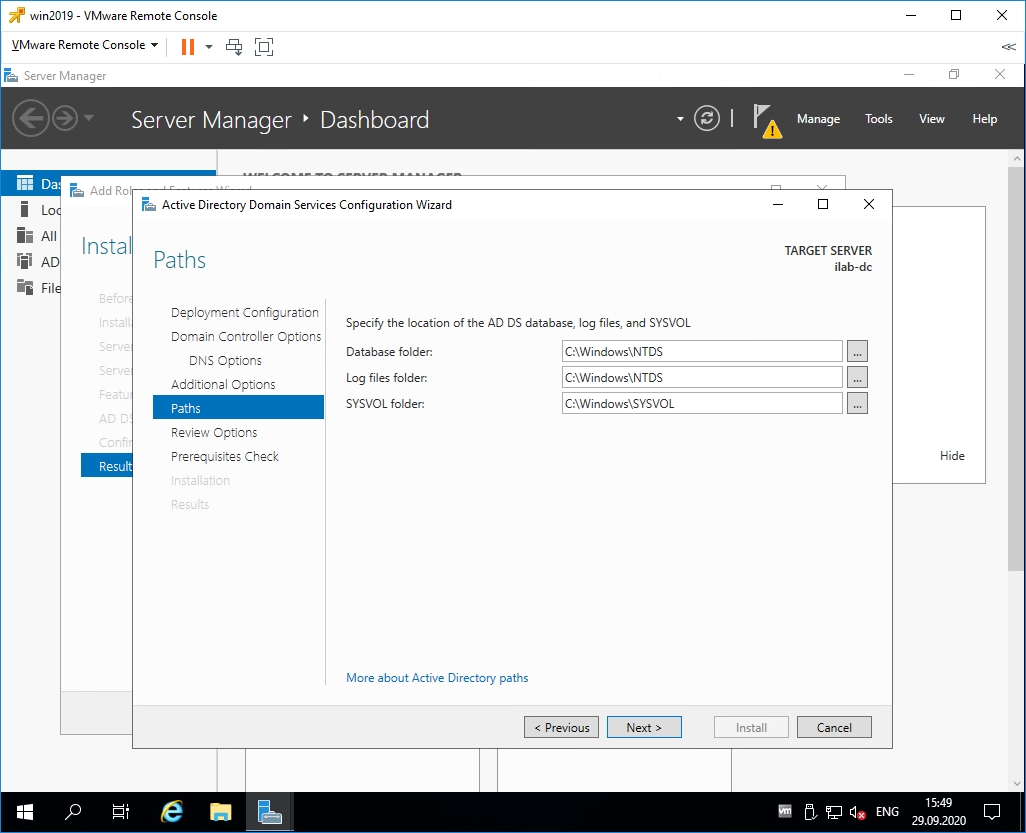

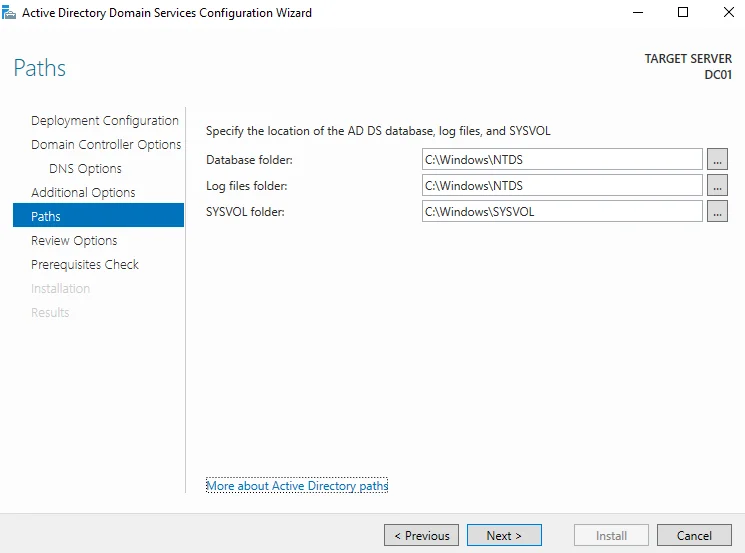

В разделе «Пути» (Paths) выберите, где на вашем сервере будут располагаться папки NTDS, SYSVOL и LOG. В моем случае я оставлю значения по умолчанию, вы можете выбрать другой диск в зависимости от ваших предпочтений и настроек.

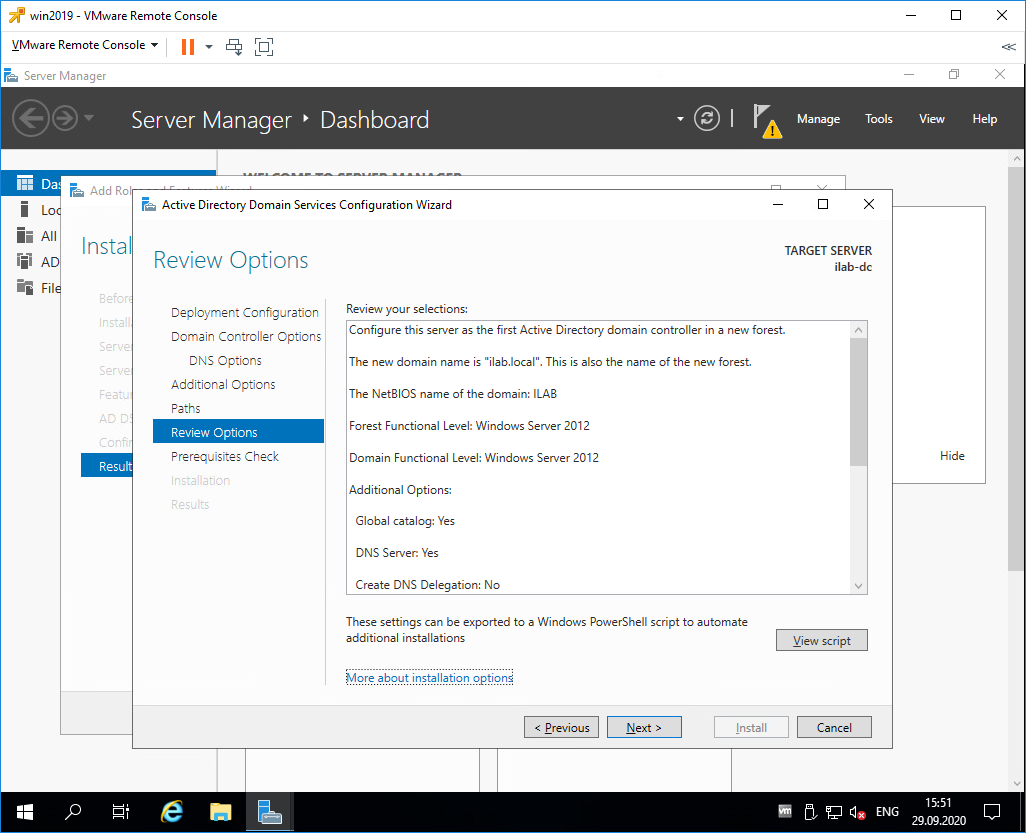

В разделе «Просмотреть параметры» (Review Options) вы увидите сводку выбранных вами параметров. Убедившись, что вы не допустили ошибок, нажмите Next.

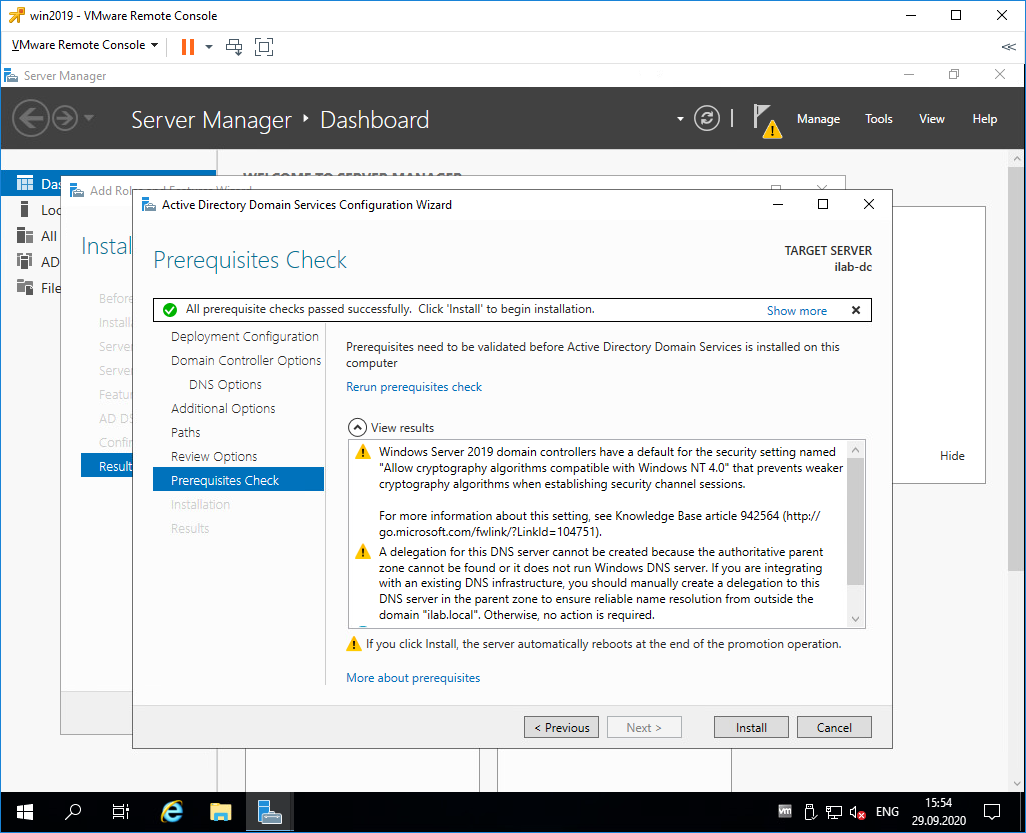

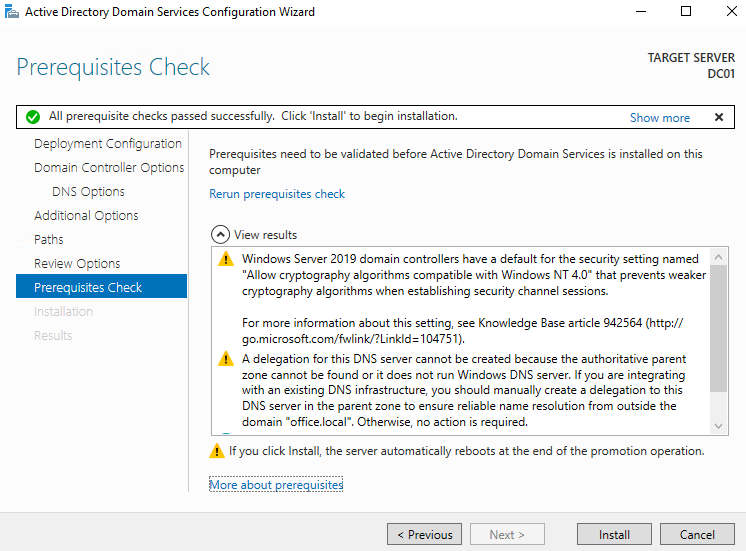

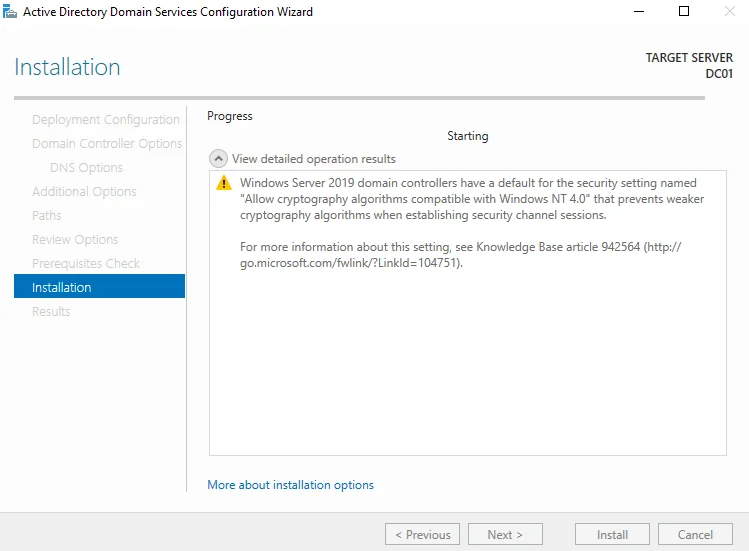

В разделе «Проверка предварительных требований» “Prerequisites Check” будут проверены предварительные условия. Здесь, если возникнет хотя бы одна ошибка, вы не сможете продолжить, и вам нужно будет ее исправить. В противном случае, если отображаются только предупреждающие сообщения (которые являются наиболее распространенными), но проверка прошла успешно, как показано на рисунке, нажмите кнопку Install, чтобы продолжить.

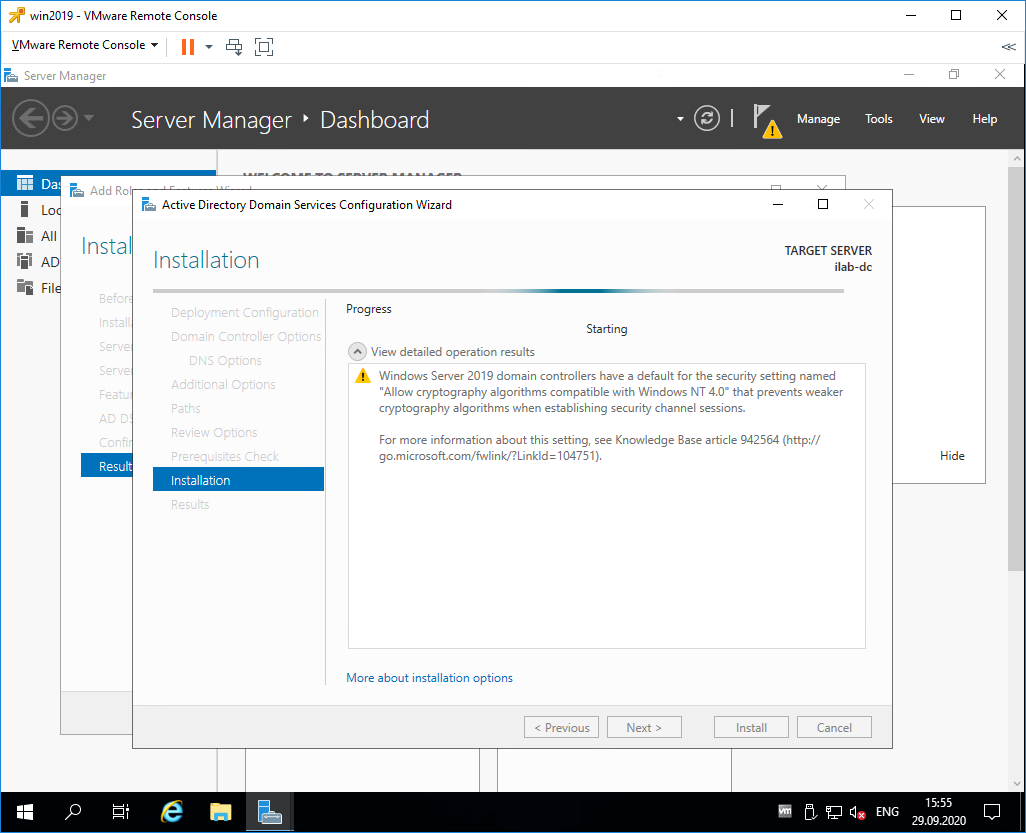

На этом этапе вам нужно будет подождать несколько минут, пока завершится процесс установки. Сразу после этого сервер автоматически перезагрузится.

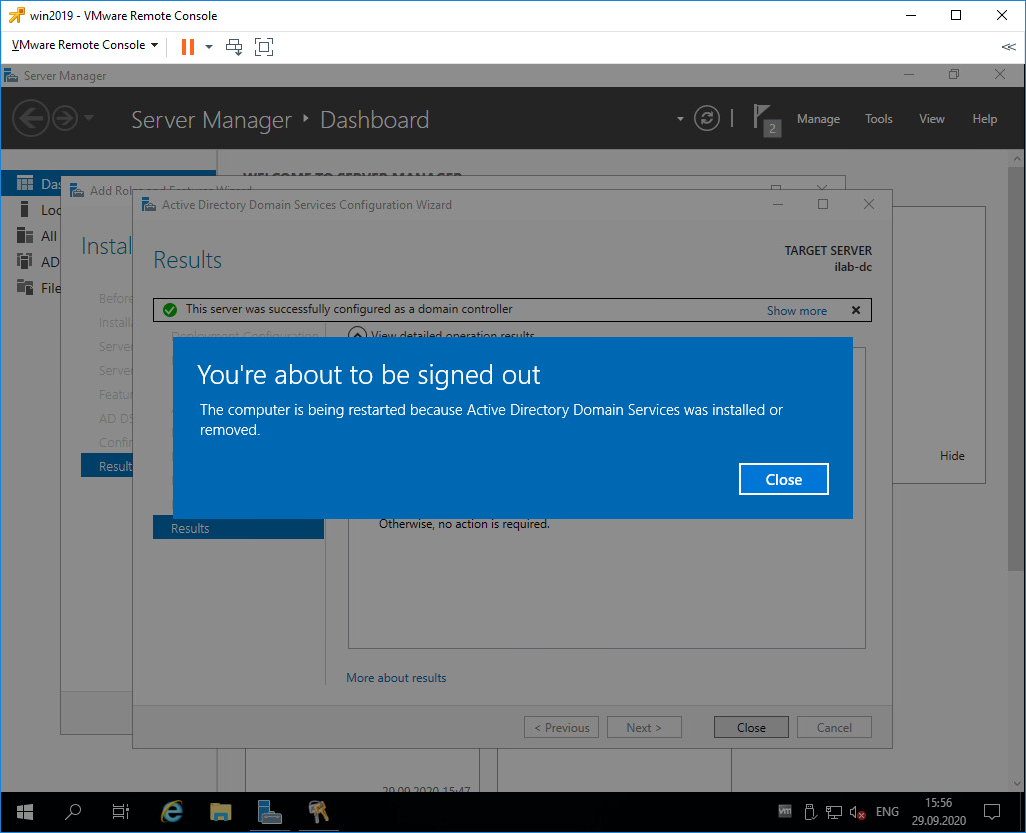

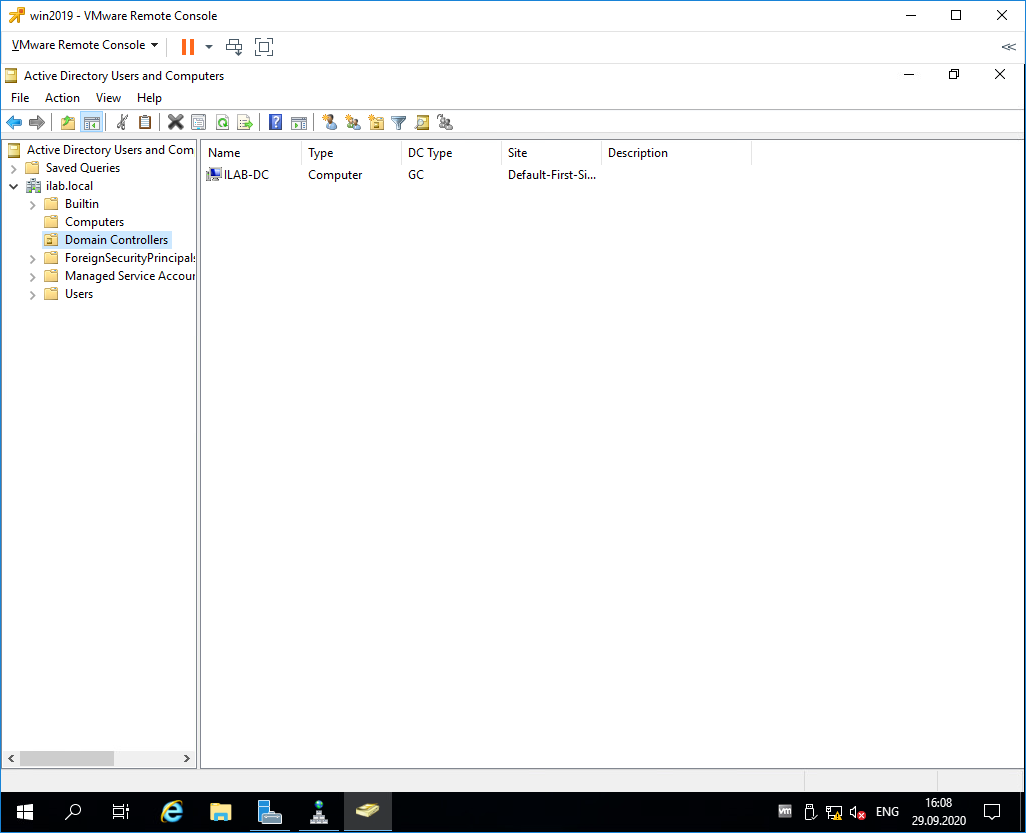

После перезагрузки ваш первый контроллер домена будет готов и вы можете пользоваться всеми функциональностями, таким как например ADUC и ADAC.

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

Установка Windows Server 2019 на виртуальную машину VMware

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Первоначальная настройка Windows Server 2019

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

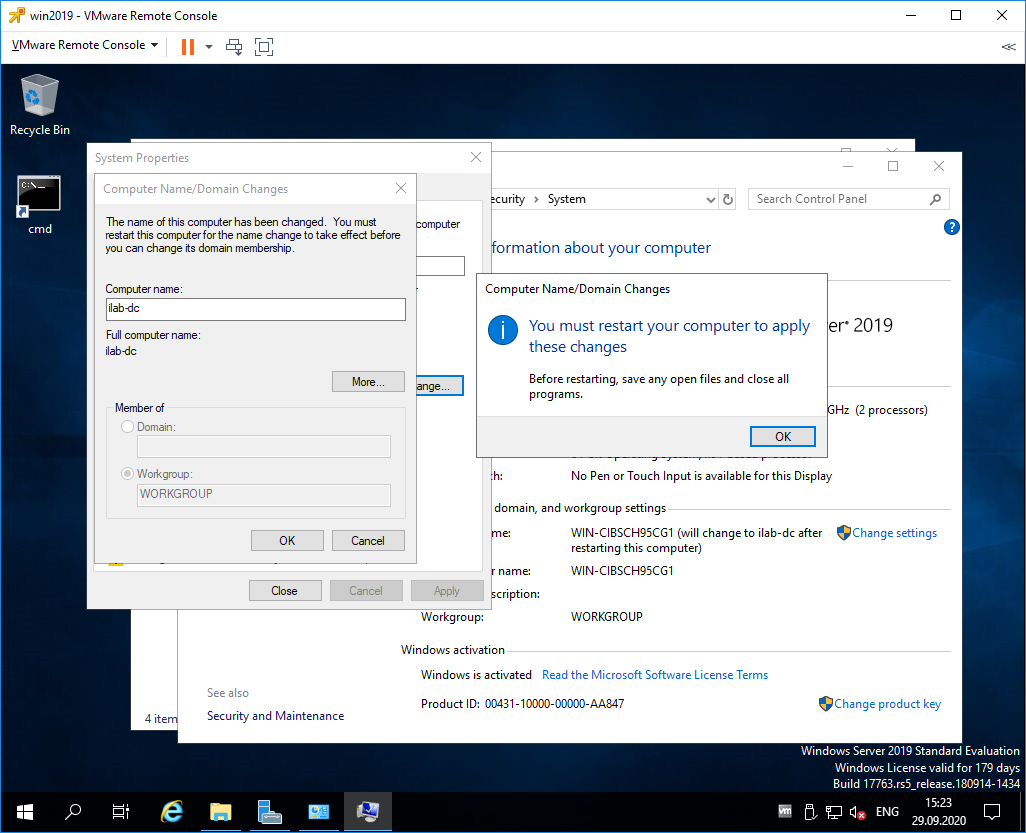

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

Раздел Before You Begin нас не интересует. Next.

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

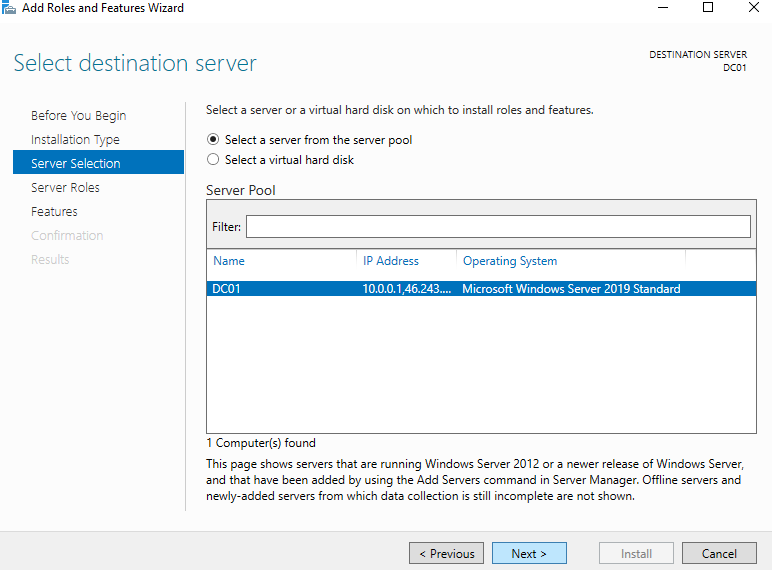

В разделе Server Selection выделяем текущий сервер. Next.

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

В разделе Features нам не нужно отмечать дополнительные опции. Next.

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

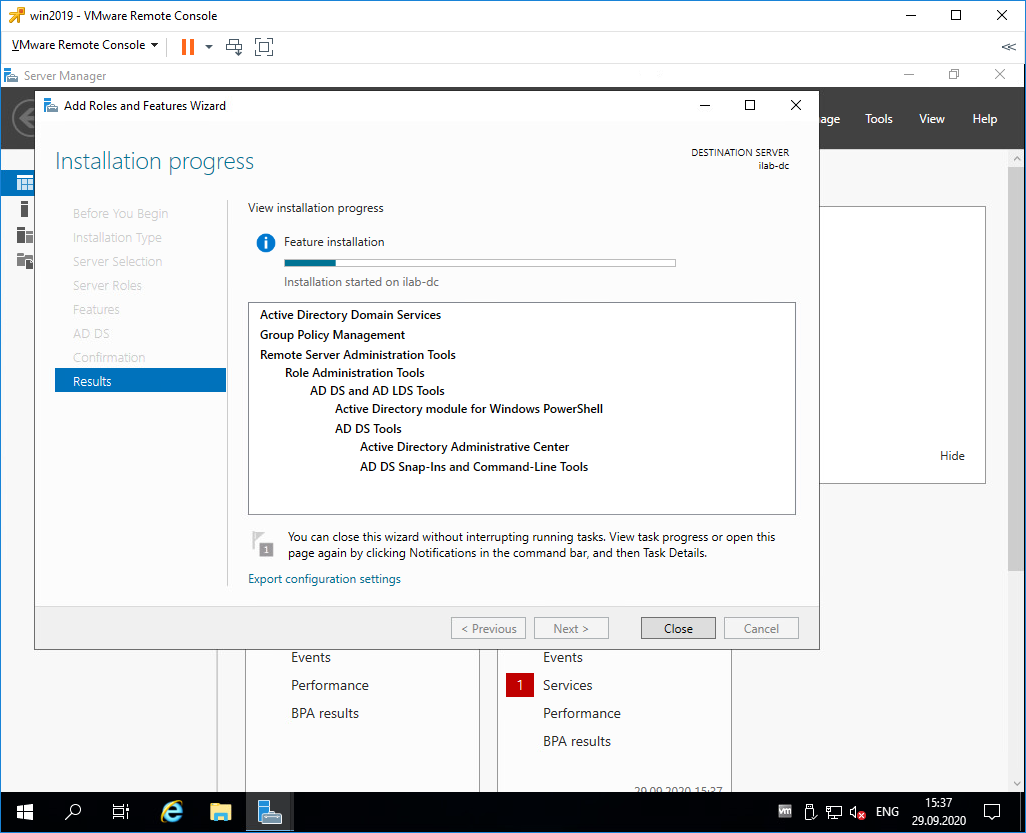

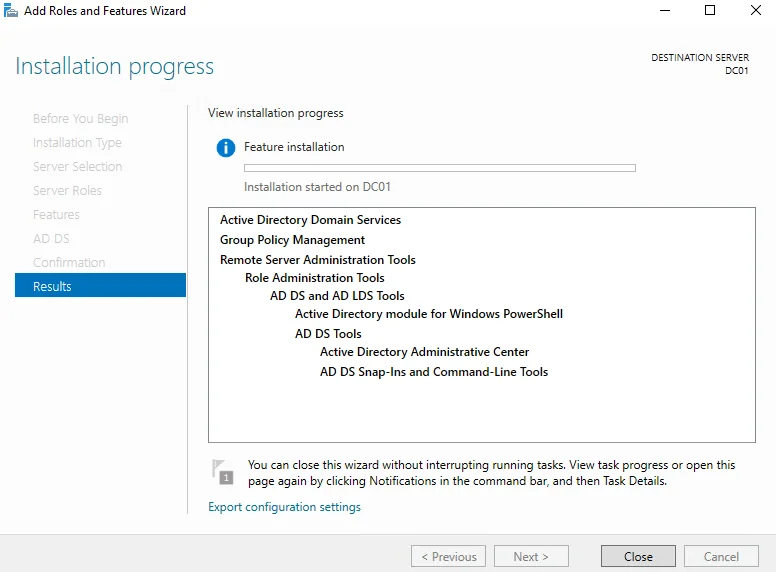

Начинается установка компонентов, ждём.

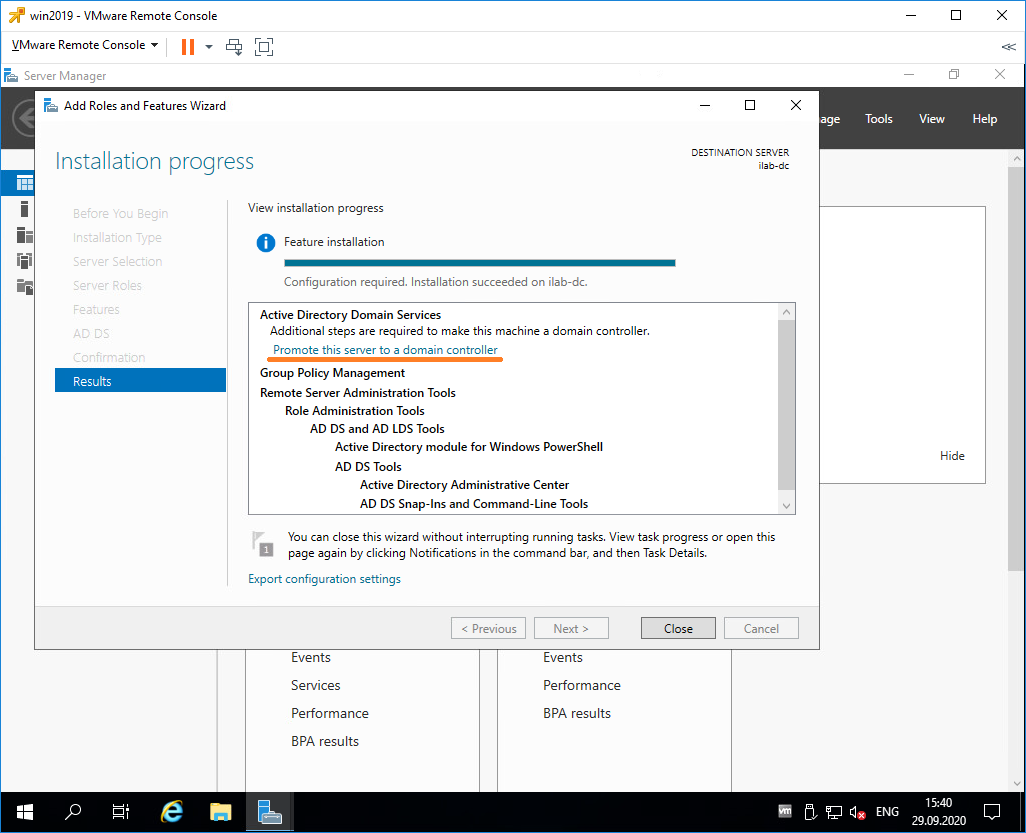

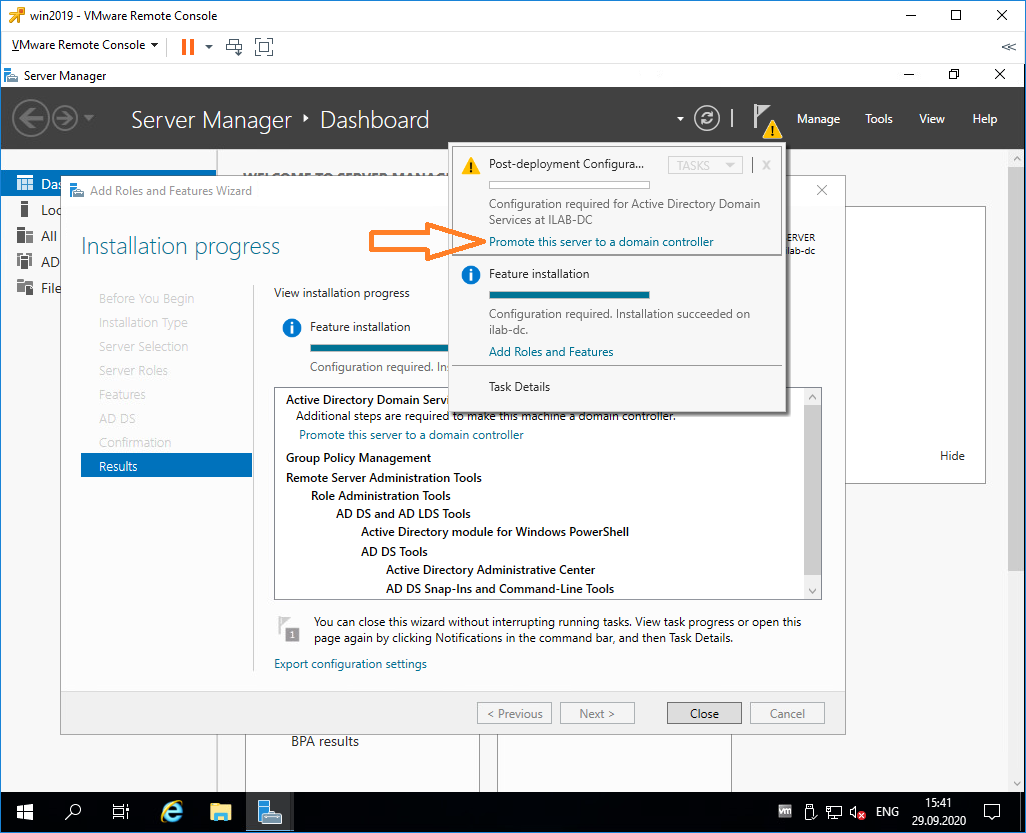

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

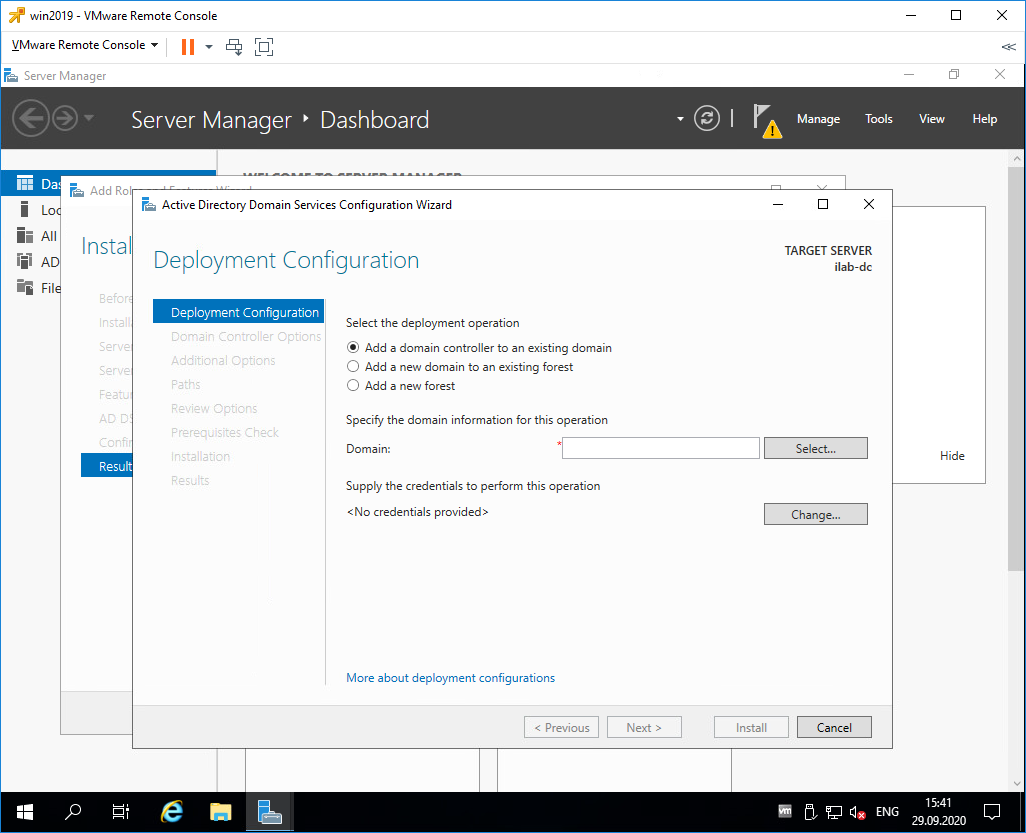

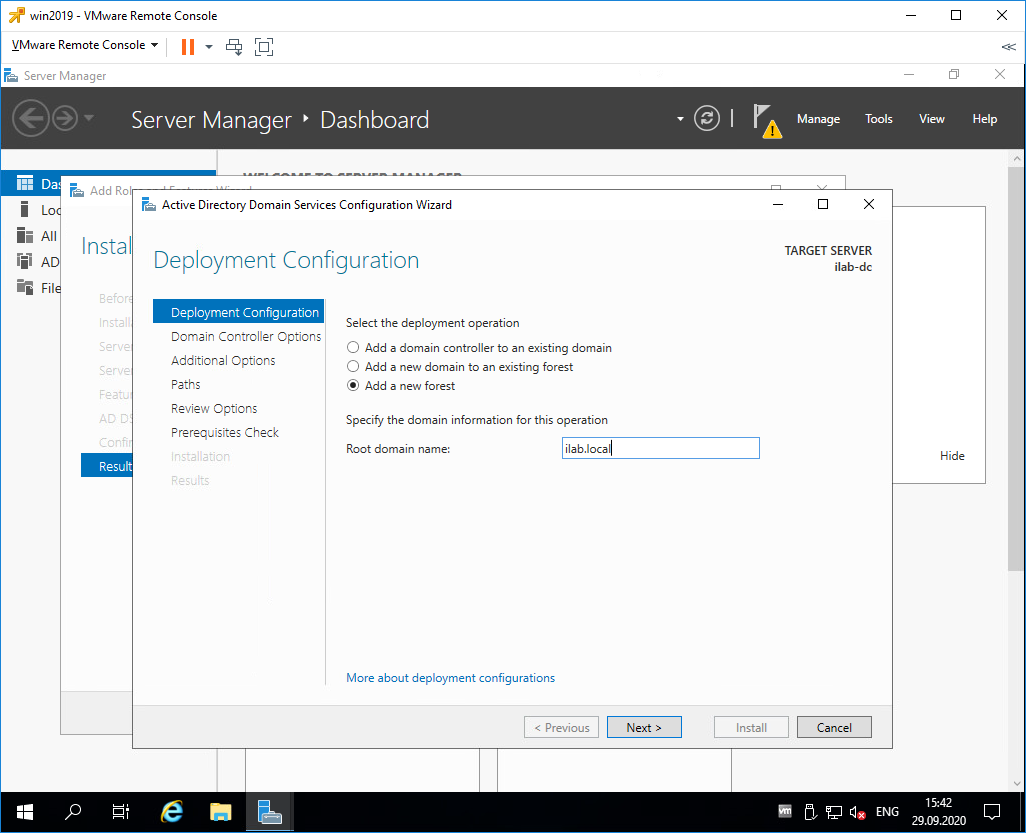

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

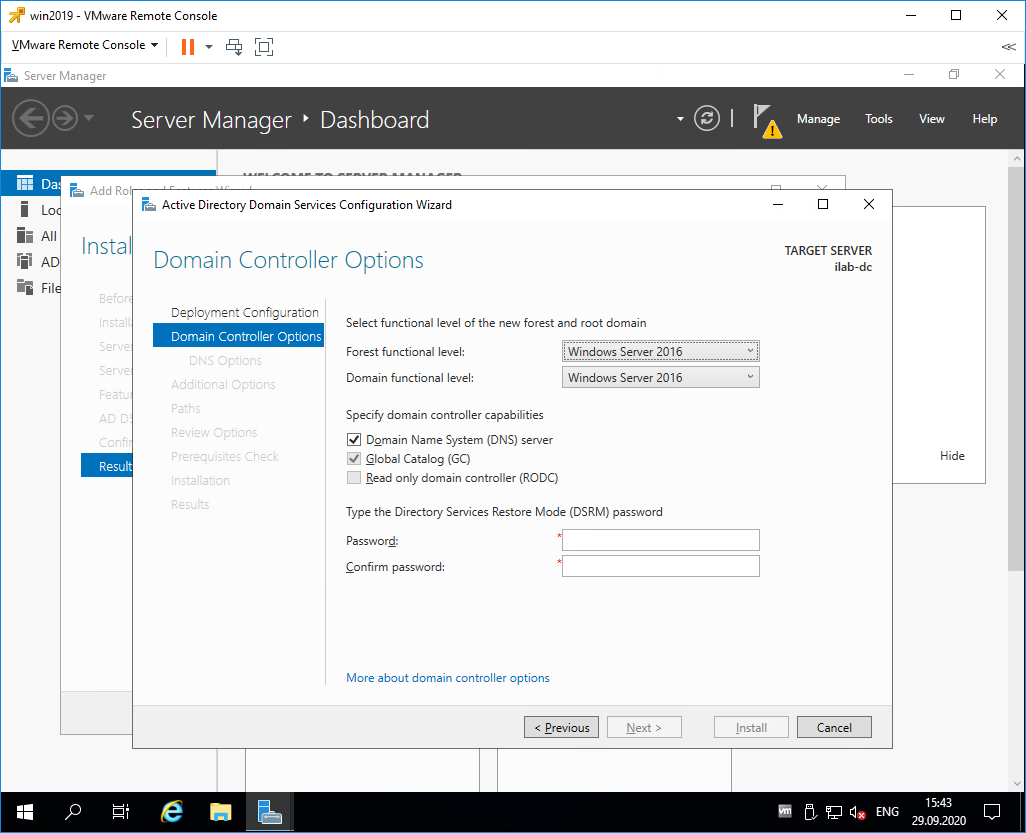

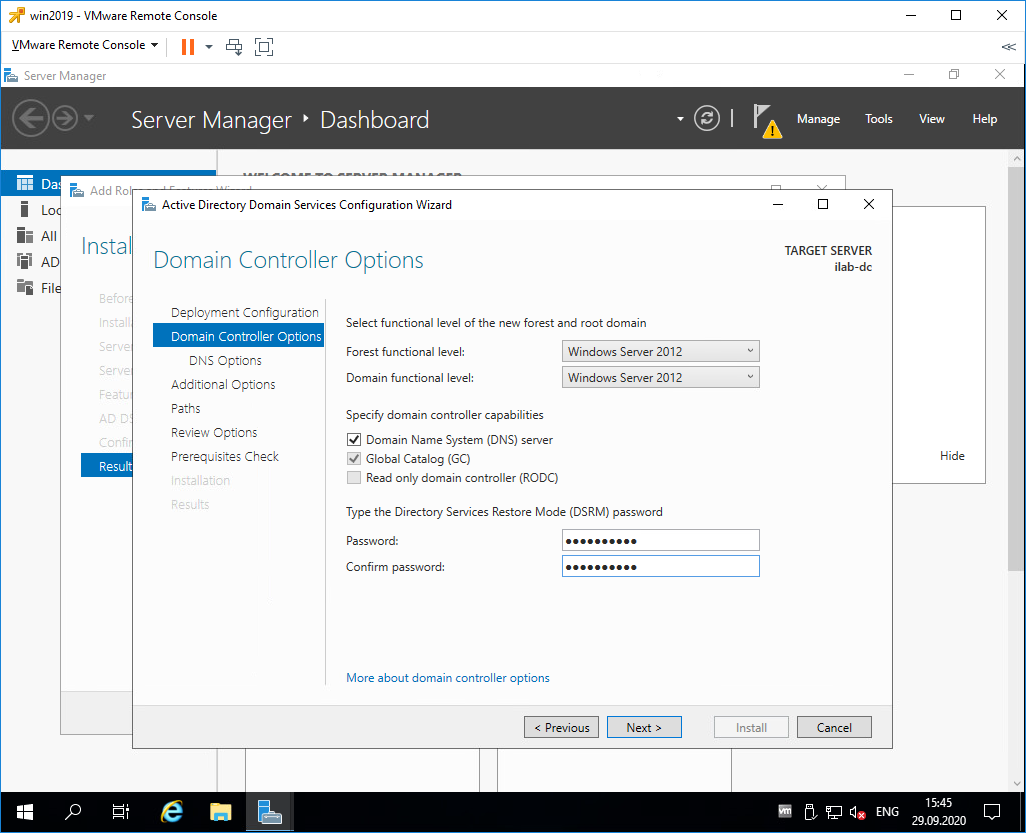

Попадаем в раздел Doman Controller Options.

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Next.

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found…». Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

Next.

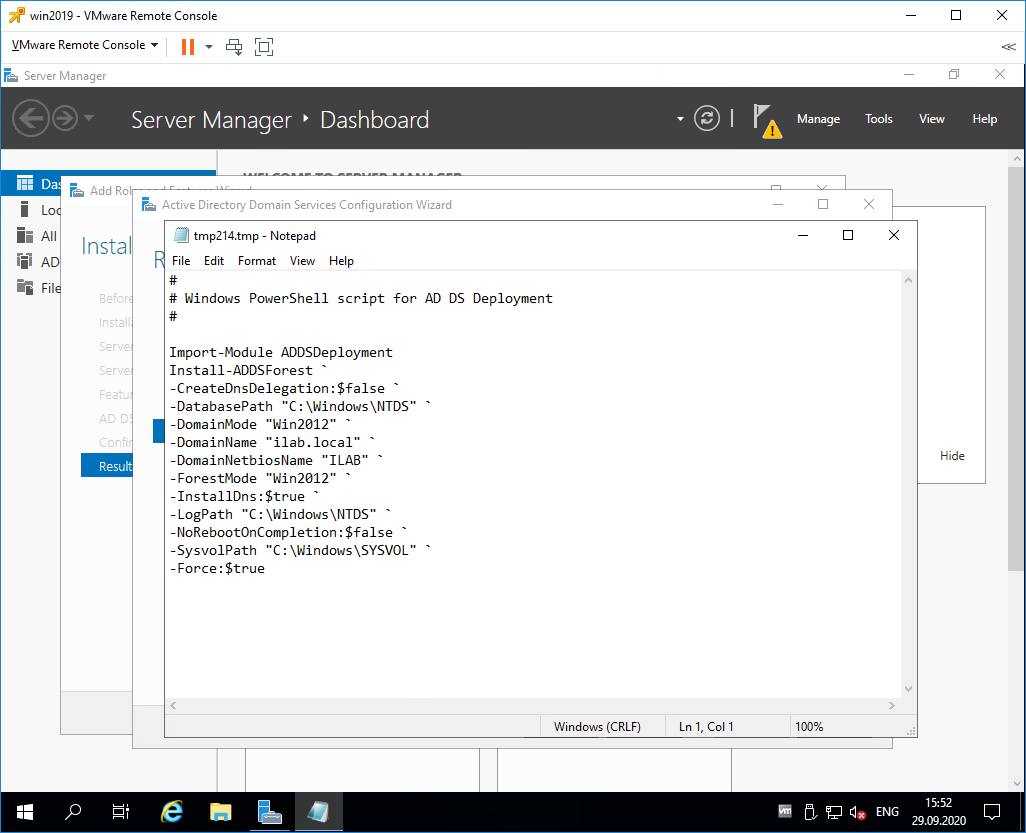

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

Next.

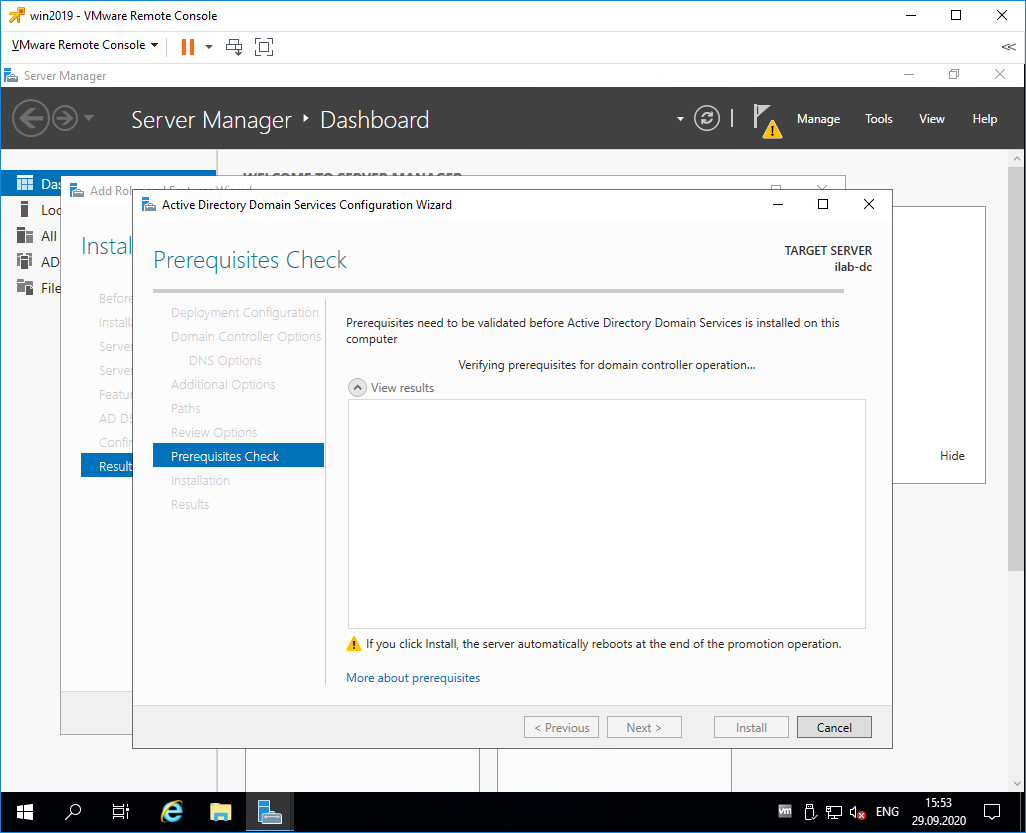

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

Начинается процесс установки.

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

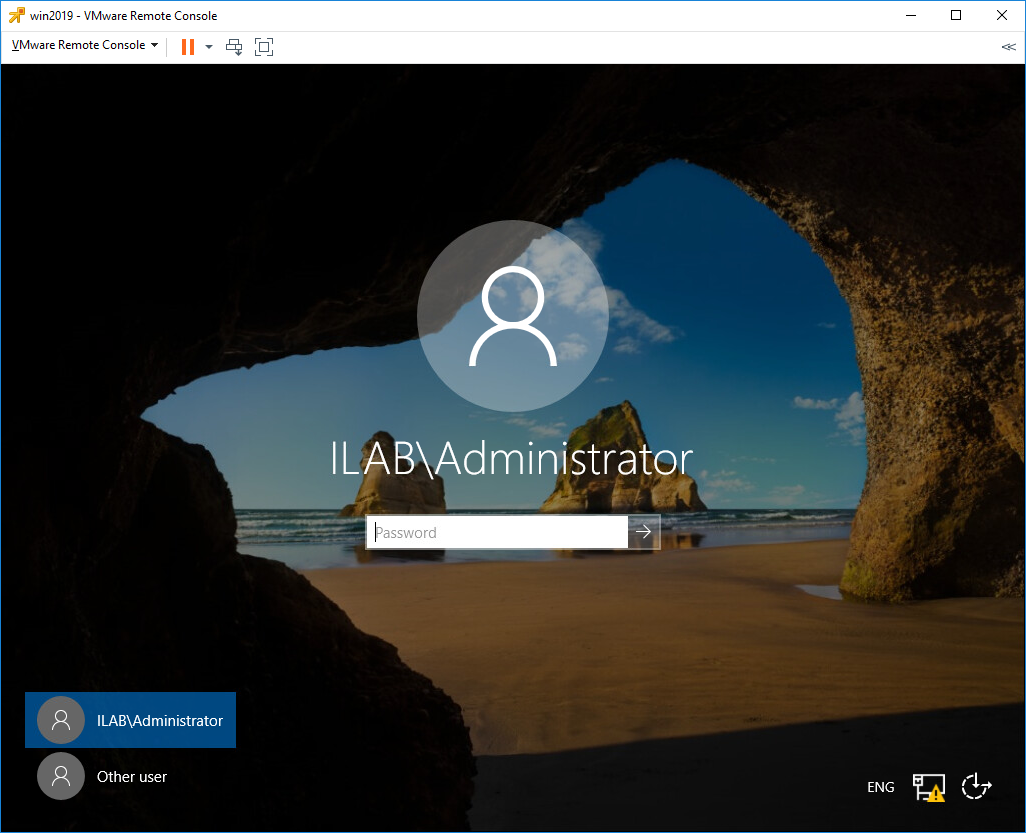

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

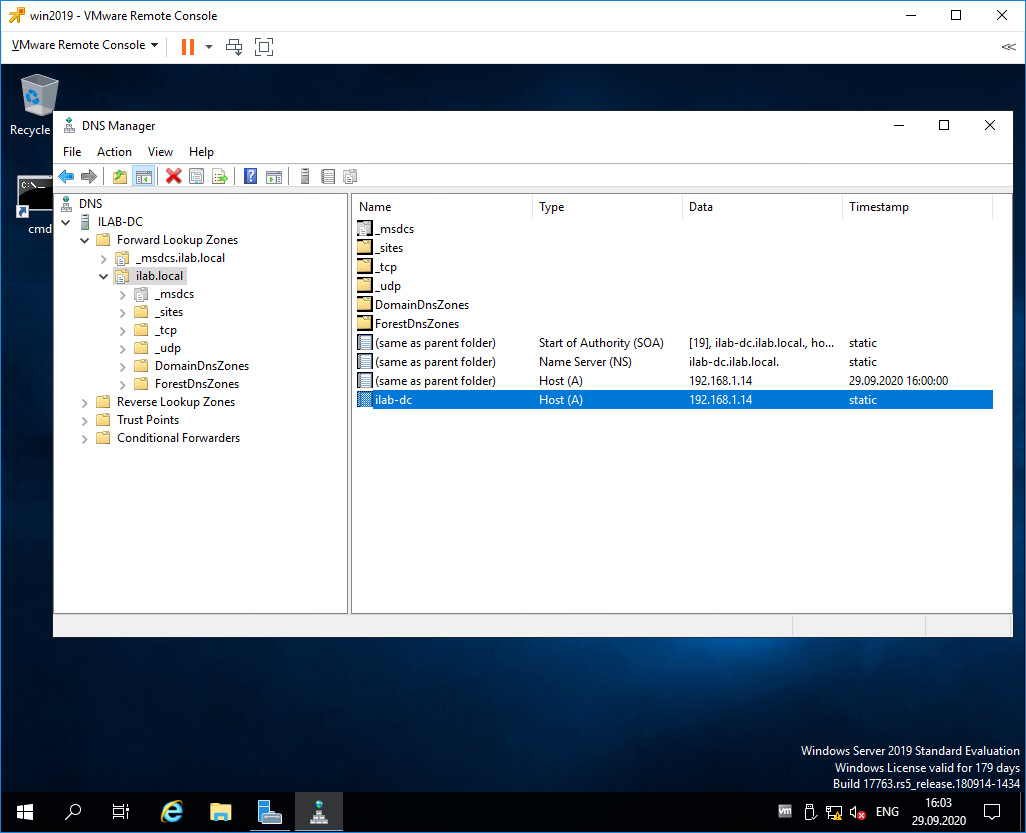

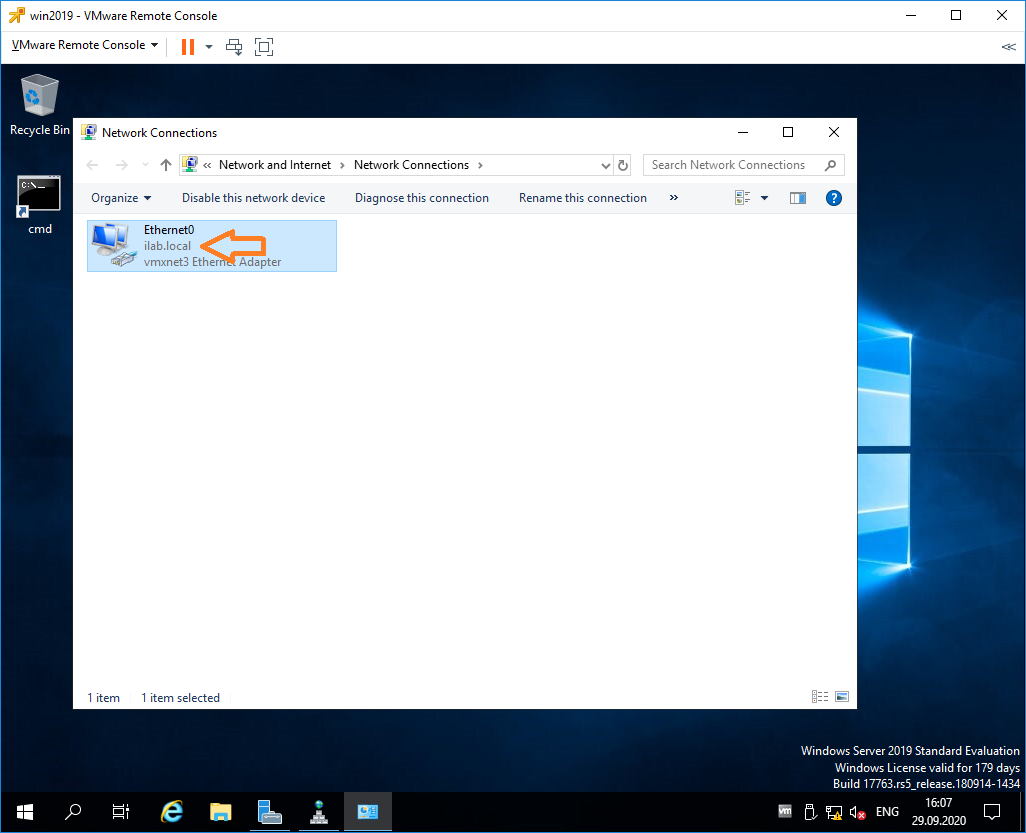

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

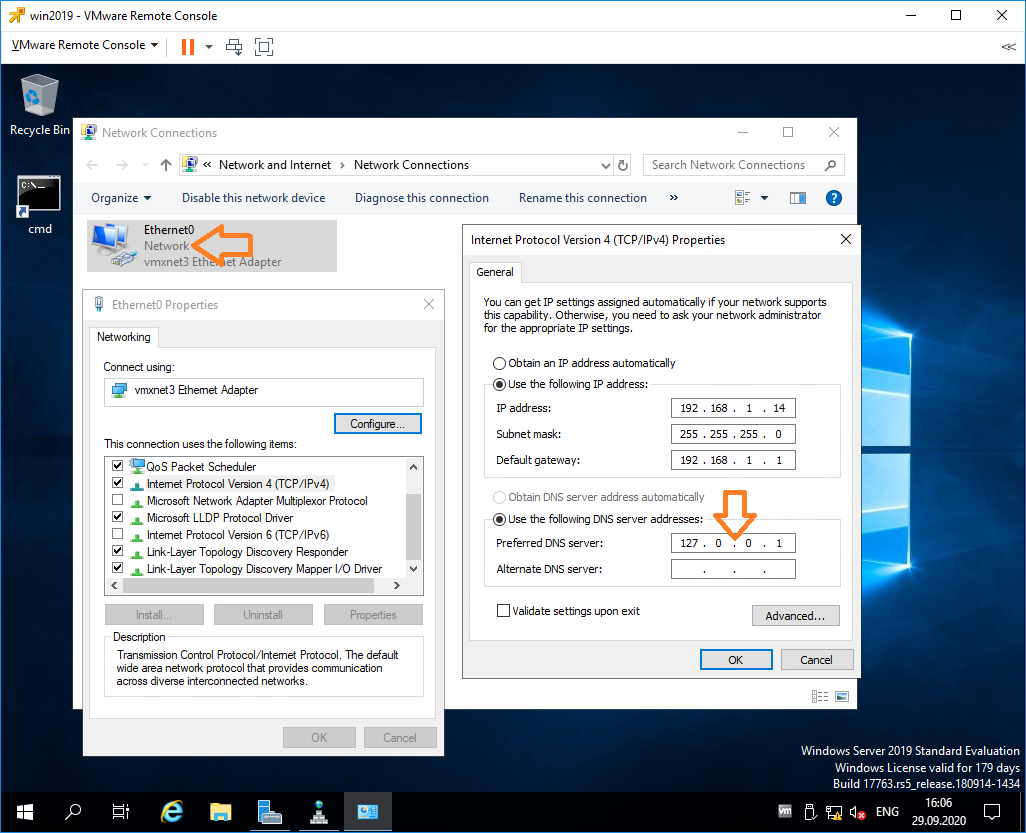

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

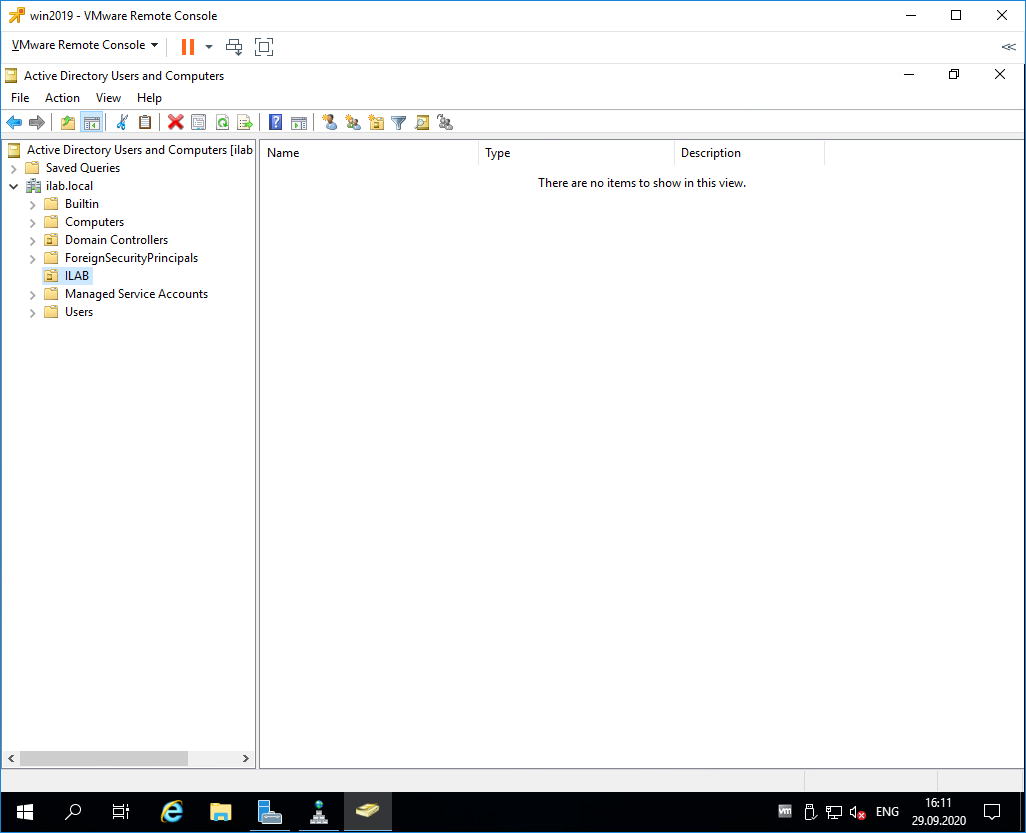

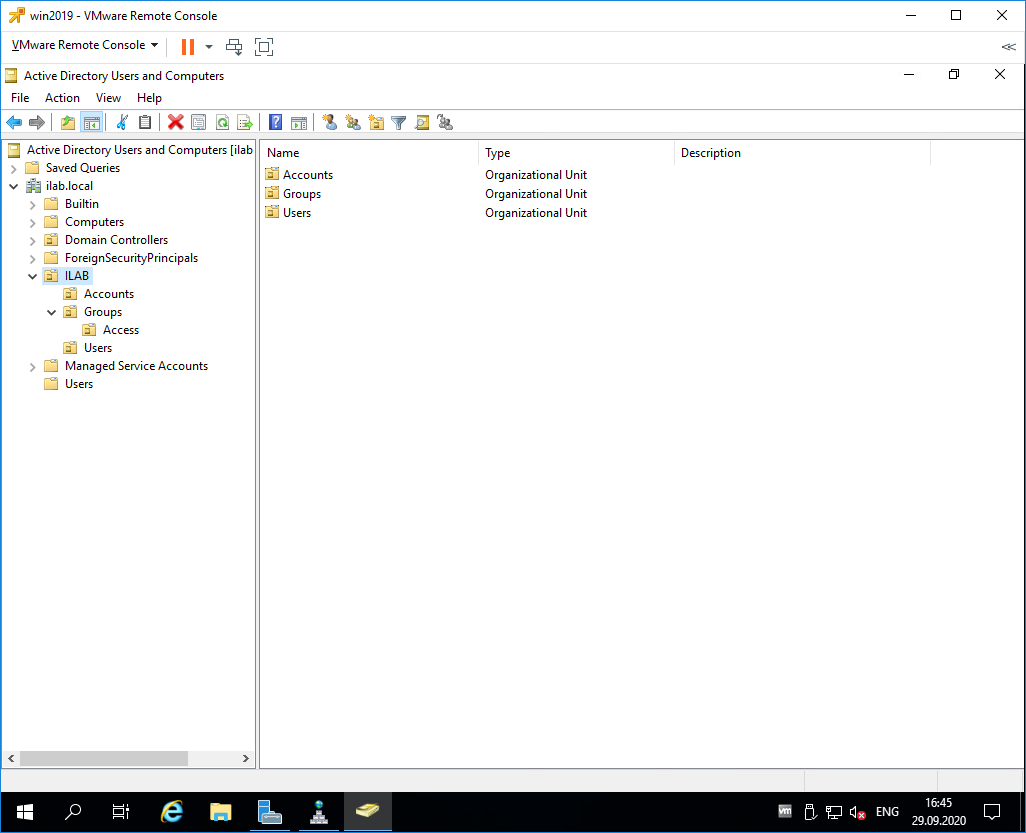

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

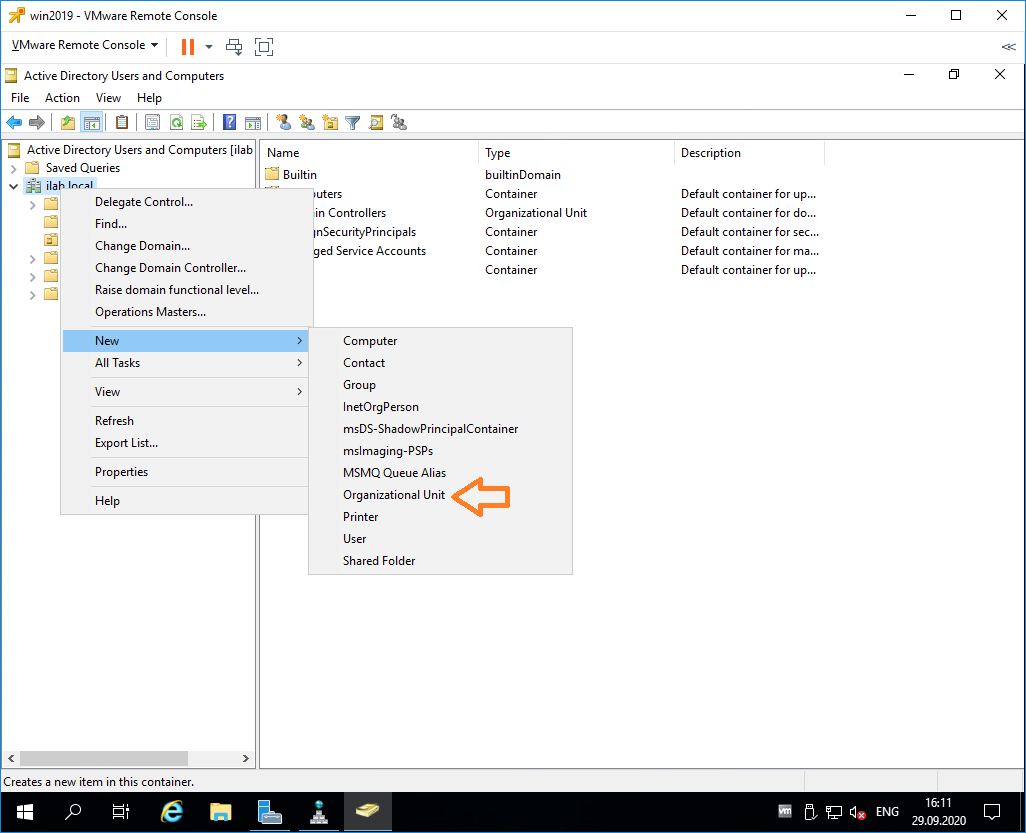

Правой кнопкой на корень каталога, New > Organizational Unit.

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

In this tutorial, you will find installation of Active Directory in Windows Server 2019. This will be accomplished by installing the appropriate role and upgrading the server to a master domain controller (DC). We will also add the DNS role to take advantage of the zone capabilities integrated into Active Directory.

Basically, it is a two-step process, installing the ADDS role and upgrading it to a DC.

Adding the Active Directory Domain Services Role

But at first, you should set a static IP address on your server, and find the appropriate name for your Windows Server to match your company’s naming policy. After completing this step, proceed to set up ADDS.

Run Server Manager, click Manage -> Add Roles and Features.

Right after that the wizard window appears. Under «Before You Begin» click «Next«.

Now we need to select an installation type, it can be based on server roles or virtual infrastructure (based on Hyper-V), chose the first setting and continue in a new window.

In the «Server selection», we need to choose our server, usually it is allocated by default and continue to the next section.

Here we came to Server Roles, select Active Directory Domain Services and accept addition of related features. Click the Add Features -> Next.

The next window is named «Features» but here we need nothing to add so just go to the next section.

The ADDS section displays summary info about your AD, here we just click Next.

And at last, we proceed to installation, click Install and wait a little bit until installation completes.

Upgrading Server to a DC

After finishing the installation, unless you close the window, there will be a link in finish summary to promote the server to a DC. This is highlighted as blue text.

However, it is possible to promote the server through notifications in server manager.

Click on «Promote server to domain controller«. And you will be brought to AD deployment wizard that will help you to create a forest in AD.

In «Deployment Configuration«, you should choose the «Add a new forest«, and then you need to think about your domain name (Note that it must not be like a domain name on your organization’s website, it must differ, otherwise you will have serious DNS problems) and type it in the proper field. In my case it is office.local, and click Next afterwards.

Now we have reached the»Domain Controller Options«. Here you need to specify the domain functional level. Note that it can differ from you current OS version, for 2019 Windows server, 2016 is only available. For the first AD server chose the latest version of the functional level. And if it is not the first one then you need to sync the level among other controllers.

In our example we will also choose DNS server option because we dont have standalone DNS, chose it whether you need it or not in your infrastructure.

You should also specify the password for restore mode (DSRM), save it in your corporate password manager and click «Next» to continue.

Probably you will notice a DNS warning message, but it should not bother you at this time. Ignore it and move further.

So, we arrived to the NetBIOS name, I recommend you to leave it as it is but you can change it as you like, don’t forget to specify it in capital letters. Move Next.

Under «Paths» choose where the location of NTDS, SYSVOL and LOG folders. You can choose a different drive depending on your preferences and settings but default is also acceptable.

Under «Review Options» you will see a summary of your selections. Check it carefully for mistakes, move next if it is ok.

The «Prerequisites Check» section checks for your server prerequisites. Here, if it finds an error the installation process will be aborted and you will need to correct it. Otherwise, if only warning messages are displayed (which is usual), but the check was successful as shown, click Install to continue.

And here you need to wait a little bit for installation process to complete. Immediately after that, the server automatically restarts.

After server finishes its reboot process, your first domain controller will be ready to use and you can leverage all the features such as ADUC and ADAC.

1101

CT Amsterdam

The Netherlands, Herikerbergweg 292

+31 20 262-58-98

700

300

ITGLOBAL.COM NL

1101

CT Amsterdam

The Netherlands, Herikerbergweg 292

+31 20 262-58-98

700

300

ITGLOBAL.COM NL

This Windows Server 2019 Active Directory installation beginners guide will provide step-by-step illustrated instructions to create a NEW AD forest, DNS and DHCP services. In addition, I will reference the security recommendations from Microsoft and StigViewer for new Domain Controllers that can be used for server security hardening. Sure you can use a Hydration Kit or other tools to automatically create a domain, DNS, DHCP, and SCCM ConfigMgr server. However, learning from the ground up helps to re-enforce Microsoft concepts and is a great way to learn and troubleshoot using a separate environment. Building a development AD environment is also good to test Windows 10 group policy settings, newer Windows 10 releases, SCCM OSD, Azure cloud services and more.

This blog post can also be used for Server 2016 since the Forest and Domain Functional levels are the same.

For a test or development lab environment, it’s recommended to apply the latest Windows Server updates and configure the recommended security settings. Don’t relax your security standards by using a weak domain admin password or not apply the recommended Microsoft security baselines for Domain Controllers. I hope you enjoy this blog post!

IMPORTANT NOTE: For production use, always consult your organization’s security team for compliance and ensure that security best practices are followed. This blog post is intended for test lab development enviornments.

Prerequisite Experience (Level 200)

- An understanding of general networking concepts such as DNS (Domain Name Space) IP address, IP networks, and troubleshooting network related environments

- Experience working with Virtual Machines using Hyper-V, Virtual Box or VMware Workstation

- Experience with basic security best practices

- Experience working with Windows server and Windows 10 / 7 client operating systems.

High-Level Goals

- Install and Configure New AD Forest, AD Domain and Domain Controller

- Install and Configure Reverse DNS Lookup Zone

- Enable/Set DNS Scavenging to 3-7 days (DNS record cleanup)

- Install and Configure DHCP Server including AD authorization, DHCP Scope, and DHCP Lease creation

- Windows Server baseline security recommendations

- Test Windows 10 domain join manually for new Forest/Domain

Requirements

- PC or device with at least dual-core Intel i5 or i7 CPU (Or AMD) and Virtualization Support

- Windows 10 Pro x64 or Enterprise x64 (Windows 10 HOME edition does not support Hyper-V or other virtualization technology)

- You can buy and download Windows 10 Pro OEM for $149 from Newegg.com here.

- At least 8GB FREE memory (16GB or 32GB is best) on the host operating system

- Enable 2 Virtual Processors within Hyper-V manager or other software for the VM client

- Enable Intel® Virtualization Technology in BIOS/Firmware (Virtualization software will not work otherwise) Use Intel tool here to check.

- Windows Server 2019 Volume License ISO media or 180-day evaluation media (you can download Windows Server eval ISO media from here).

- Enable Hyper-V manager in Windows 10 or install other product such as Oracle Virtual Box or Vmware Workstation

Install Hyper-V Manager Feature – Win10 x64

Verify you have Intel Virtualization Technology enabled for the system you are using within the BIOS / Firmware settings. Each manufacturer has a different BIOS configuration settings so the below is an example. Consult your manufacturer or motherboard documentation as applicable.

Ensure the Windows 10 operating systems shows a hypervisor is detected, enabled in the BIOS/firmware and enable Hyper-V in Programs and Features.

On the host system, install Hyper-V by right-clicking on the Windows 10 start menu, select “Apps and Features” > “Programs and Features”. Enable Hyper-V and Hyper-V Platform options as shown here. Reboot after enabling the feature.

Install Hyper-V Guest Virtual machine and Configure Settings

Download the Windows Server 2019 ISO media file requirement as this will be used within the Hyper-V settings on the virtual guest machine.

Launch Hyper-V Manager, create a NEW guest virtual machine and configure the following settings.

- Enable Generation 2 guest VM during VM creation

- Enable 2 Virtual Processors

- Allocate 4GB RAM

- Disable TPM and Secure boot

- Add DVD Drive (Required to mount Windows Server 2019 ISO media)

- Enable Guest Services (For Enhanced Session Use)

Install Windows Server 2019 Operating System

From Hyper-V Manager on Windows 10, make sure the DVD is set as the first boot device and that the ISO image file is configured in the settings.

Connect to the new virtual machine and quickly be prepared to click a key on your keyboard to boot to the Windows Server 2019 ISO. Click “Start” to begin.

Select the language, skip or enter an applicable product key, select “Windows Server 2019 Standard (Desktop Experience)”, format the disk partition and the OS install will begin.

Enter the initial administrator password and the installation of Windows Server will be complete. Move on to the next steps to rename the computer, install updates, activate Windows, set the timezone and set a static IP address on the internal VM network card.

Configure Windows Server 2019 (Post OS Install)

Perform the following tasks on the newly installed Windows Server 2019 OS and reboot the server.

- Rename the Server

- Set the Time Zone to your applicable Time Zone

- Set a static IP Address on the TCP/IP V4 the INTERNAL Virtual Machine network card OS settings

- Install Windows Server 2019 Updates

IMPORTANT NOTE: Be sure to set a STATIC IP address on the VM’s internal LAN NIC before you run the Active Directory Services install and configuration wizard. Active Directory, DHCP and DNS require a static IP address. The Active Directory and DHCP installation wizards will display errors if you don’t set a static IP address on the virtual machine internal network card for IPv4.

Set a static IP address for the TCP/IPv4 virtual machine INTERNAL NIC as shown here in the example below. Use your own private IP address subnet range. use a 10.x.x.x or 172.16.x.x or 192.168.x.x IP range. For more details about Private Networks review the article here.

CRITICAL NOTE: Be sure to set the IP address for the preferred DNS server to 127.0.0.1 as shown below since we will be using the local server for DNS and Active Directory use.

Install the latest Windows Server 2019 updates from the Start Menu > Settings > Update & Security settings applet and reboot as applicable.

Install Active Directory Services, DHCP and DNS Roles

Perform the following steps to install Active Directory Services for a new forest, DNS and DHCP server on the virtual machine.

Prerequisites

- DISABLE the External NIC on the virtual machine if you configured a 2nd NIC for internet access as part of the Windows Server updates and license activation.

Launch “Server Manager” from the start menu and select “Add Roles and Features“.

Click Next at the “Before You Begin” screen, and “Next” at the “Select installation type” screen. Be sure the installation type is set to the default “Role-based or feature-based installation“.

At the “Select destination server” click Next to select your local server.

At the “Server Roles” screen be sure to select “Active Directory Domain Services“, “DHCP“, and “DNS“. Select “Add Features” for each one and click Next.

Click Next at the “Select Features” screen.

Click Next through the “Active Directory Domain Services“, “DHCP Server” and “DNS Server” screens. Click “Install” to confirm and begin the roles install.

Once the role features installation begins, do not close the Window. We will select the “Promote this server to a domain controller” step in a few minutes.

Promote Server to a Domain Controller

While still on the “Add Roles” wizard, select “Promote this server to a domain controller” option.

Select the “Add a new forest” radio button, specify a non-routable DNS domain name using the example below such as 1234.local or xxx.local. Review this article here for more details about .local DNS domains.

At the “Domain Controllers Options” screen leave the Forest and Domain Functional levels to the default “Windows Server 2016“. In addition, leave the Domain Name System (DNS) server and Global Catalog (GC) options checked, and enter an administrator for the Directory Services Restore Mode (DSRM) password. Click Next.

Click Next at the DNS Options screen and DO NOT check the box to create a DNS delegation.

Click Next at the Additional Options, Paths, Review Options, and Prerequisites Check screens. Click “Install” to continue.

Once the roles installation is complete, the server will automatically reboot and you will see the NEW domain login screen.

Install and Configure Reverse DNS Lookup Zone

Now that the Active Directory Services Domain controller is installed, DHCP services are installed let’s create the Reverse DNS lookup zone for the IPv4 IP subnet we plan to use for this network and domain. A reverse DNS lookup zone helps with name resolution for IP address to an A record hostname. Some applications and services will attempt DNS lookups based on the IP address first.

Launch the DNS Manager tool from “Windows Administrative Tools” > expand your server > right click on “Reverse Lookup Zones” and select “New Zone“. Click Next at the welcome screen.

At the “Zone Type” screen leave the default option selected and click Next.

Click Next at the AD Replicate Scope screen and select the “To all DNS servers running on domain controllers in this domain…“.

Select “IPv4 Reverse Lookup Zone” and click Next.

Reverse Lookup Zone name Network ID should be your environments subnet network. In my case it’s 10.240.10.

At the Dynamic Update screen click Next, click Finish to complete the wizard. The new Reverse DNS Lookup zone will be listed and clients will register their IP addresses automatically in this zone.

Enable and Set DNS Scavenging

Perform the following steps within DNS Manager to enable DNS.

Launch DNS Manager, right-click on your DNS server, select “Set Aging/Scavenging for All Zones“. Check the box “Scavenge stale resource records” and click Ok to save the changes.

Configure DHCP Server Options and Authorize Server

The final step that needs to be performed is authorizing the DHCP server and creating / enabling the DHCP client scope.

Launch DHCP Manager from the start menu > Windows Administrative Tools. Exp[and your DHCP server, right-click on the server name and select “Authorize“. Right-click on the server again and select “Refresh”. You should see all green check boxes now.

Finally, we can create the DHCP client scope. Right-click on “IPv4” option, select New Scope, click Next at the welcome screen, provide a name for the DHCP scope and click Next.

Enter the DHCP IP address range using the applicable IP subnet details you have decided to use. Click Next at the Exclusion and Delay screen, select the default 8 days for lease duration and click Next.

Click Yes I want to configure these options now on the DHCP options screen.

Click Next through the remaining DHCP scope screens to activate the DHCP client scope.

Congratulations! The AD domain controller is finished, a DNS reverse DNS zone exist and you have a DHCP client scope.

To test, create a client VM for Windows 10 and ensure the network card is using the “INTERNAL” LAN connection and manually add the PC to the new AD domain.

If you want to create a NEW OU and test automatic domain join, reference my blog post here.

This Windows Server 2019 – Active Directory Installation beginners guide covered all the requirements for creating a new forest, domain controller, DHCP server with scope and more. below are references to the StigViewer and Microsoft security baselines for AD domains and domain controllers.

References

Microsoft Security Compliance Toolkit 1.0 – Baseline security group policy reports and templates for Windows Server and Windows 10. Linked here.

Windows Server 2016 (or Server 2019) (STIG) Security Technical Implementation Guide – This Security Technical Implementation Guide is published as a tool to improve the security of Department of Defense (DoD) information systems. Linked here.

/ / Filed Under: Active Directory, Infrastructure, Security, Windows Server 2016, Windows Server 2019 /