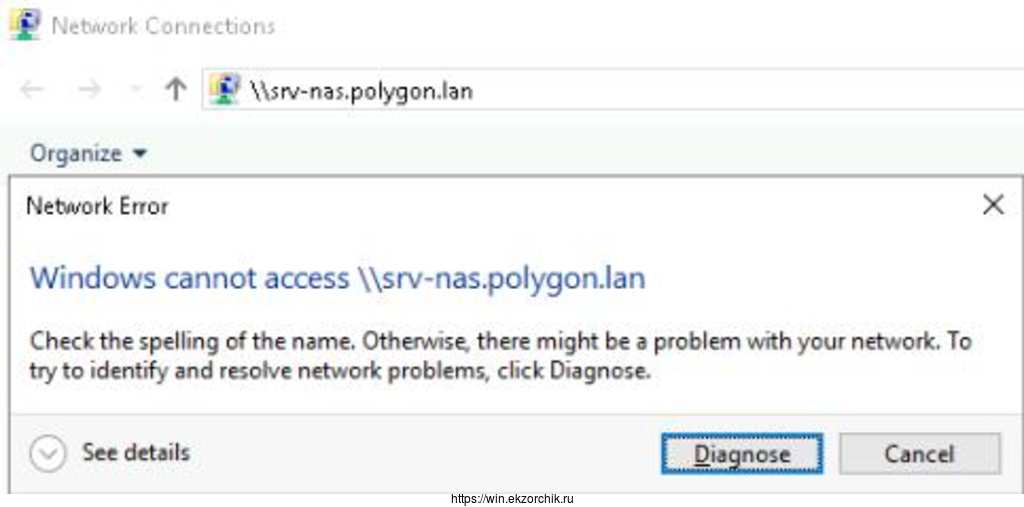

При проработке различных настроек на Windows Server 2019 Standard (Version 10.0.17763.2114) на тестовом полигоне Debian 10 + Proxmox 6 в своей локальной сети столкнулся, что не вижу свой ресурс на базе Samba 2.4.3 on Ubuntu 14.04.5 (моя локальная сетевая папка, где у меня лежат образа, софт, книги, видеоуроки). А данная система успешно работает, как виртуальная машина на HP MicroServer Gen8. При попытке обращения к нему по DNS имени (\\srv-nas.polygon.lan) или же по IP адресу (\\172.35.35.4) получаю сетевую ошибку вида:

Windows cannot access \\srv-nas.polygon.lan

Check the spelling of the name. Otherwise, there might be a problem with your network. To try to identify and resolve network problem

На заметку: Если посмотреть See details то может быть код ошибки

Код ошибки 0x80070035 (Не найден сетевой путь)

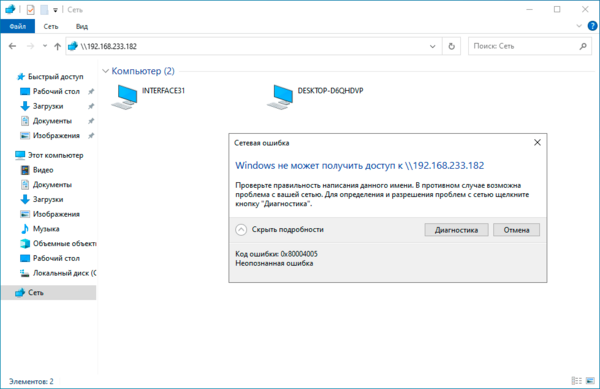

Код ошибки 0x80004005 (Неопознанная ошибка)

Вот только данный ресурс работает и к нему я успешно обращаюсь, с Windows 7,10, Server 2012 R2, Ubuntu систем, а почему же для Windows Server 2019 нужно что-то еще?

Для начала проверяю конфигурационный файл smb.conf дабы убедиться, что я в нем ничего не запретил, ну мало ли:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

ekzorchik@srv—nas:~$ cat /etc/samba/smb.conf | grep —v «^$» | grep —v «#» | grep —v «;» [global] workgroup = WORKGROUP server string = %h server (Samba, Ubuntu) dns proxy = no log file = /var/log/samba/log.%m max log size = 1000 syslog = 0 panic action = /usr/share/samba/panic—action %d server role = standalone server passdb backend = tdbsam obey pam restrictions = yes unix password sync = yes passwd program = /usr/bin/passwd %u passwd chat = *Enter\snew\s*\spassword:* %n\n *Retype\snew\s*\spassword:* %n\n *password\supdated\ssuccessfully* . pam password change = yes map to guest = bad password usershare allow guests = yes [nas] path = /nas guest ok = yes read only = no create mask = 0777 directory mask = 0777 hide files = /$RECYCLE.BIN/desktop.ini/lost+found/Thumbs.db/ acl allow execute always = true ekzorchik@srv—nas:~$ |

и вывода вижу, что доступ возможен как авторизацией так и гостем.

Чтобы включить авторизацию гостем с Windows Server 2019 нужно

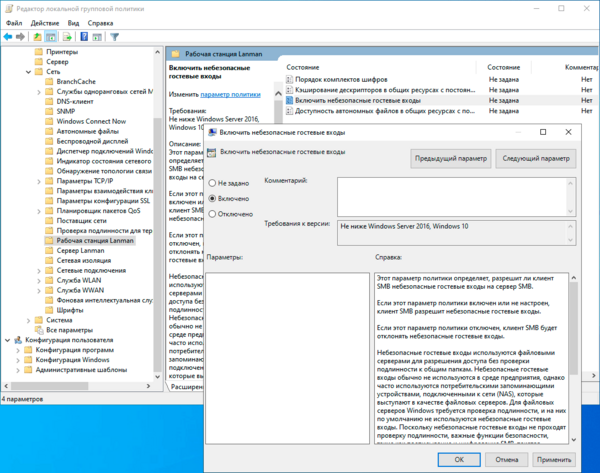

Win + R -> gpedit.msc - Local Computer Policy - Computer Configuration - Administrative Templates - Network - Lanman Workstation

Enable insecure guest logons: Enable

На заметку: Все выше указанное можно сделать через правку реестра:

HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters\

изменяем значение параметра AllowInsecureGuestAuth на 1

и нужно после перезагрузить сервер, либо

|

cmd.exe — Run as Administrator echo y | net stop LanmanWorkstation && echo y | net start LanmanWorkstation |

теперь мой сетевой диск успешно открывается

Итого в моем случаем дома авторизация на сетевой папке ни к чему и можно оставить так. Главное что я разобрал как получить доступ к нужной информации в локальной сети.

На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Ошибка 0x80004005 возникает при попытке настроить доступ по сети в Windows Server 2019 и может быть связана с неправильной конфигурацией сетевых настроек или проблемами с защитой данных. Эта ошибка может привести к невозможности подключения к сетевым ресурсам или обмену данными между компьютерами в сети.

Одним из возможных решений для исправления ошибки 0x80004005 является проверка настроек сетевых адаптеров, сетевых протоколов и правил фильтрации сетевого трафика. Необходимо убедиться, что все сетевые адаптеры правильно настроены и подключены к сети, а также наличие активных сетевых протоколов, необходимых для доступа к сетевым ресурсам.

Также стоит обратить внимание на настройки защиты данных, так как некорректные настройки могут привести к блокировке доступа по сети. Рекомендуется проверить наличие правил фильтрации сетевого трафика и убедиться, что они не блокируют необходимые порты и протоколы для доступа по сети.

В заключение, ошибка 0x80004005 при настройке доступа по сети в Windows Server 2019 может быть вызвана различными причинами, связанными с неправильной конфигурацией сетевых настроек или проблемами с защитой данных. Для исправления ошибки рекомендуется проверить настройки сетевых адаптеров, сетевых протоколов и правил фильтрации сетевого трафика, а также удостовериться в правильности настроек защиты данных.

Содержание

- Понимание ошибки 0x80004005 в Windows Server 2019

- Проверка настроек сети в Windows Server 2019

- Исправление ошибки 0x80004005 с помощью проверки наличия соединения

- Настройка доступа по сети в Windows Server 2019

- 1. Настройка сетевых соединений

- 2. Настройка брандмауэра

- 3. Настройка доступа к файлам и папкам

- 4. Создание и настройка групповых политик

- 5. Проверка доступа по сети

Понимание ошибки 0x80004005 в Windows Server 2019

Причины возникновения ошибки 0x80004005 могут быть разнообразными. Например, несоответствия в паролях или учетных записях, неправильно настроенные права доступа или проблемы с брандмауэром. Понимание этих причин может помочь в поиске и устранении ошибки.

Одним из способов решения ошибки 0x80004005 является проверка настроек пользователя и пароля. Убедитесь, что вы используете правильное имя пользователя и пароль для доступа к удаленному серверу. Также проверьте, активирована ли учетная запись в Active Directory.

Еще одним возможным источником проблемы может быть настройка прав доступа на сервере. Убедитесь, что у пользователя есть необходимые разрешения для доступа к файлам и папкам на сервере. Это можно сделать, открыв свойства соответствующей папки и проверив раздел «Безопасность».

Брандмауэр также может блокировать доступ по сети и вызывать ошибку 0x80004005. Убедитесь, что правила брандмауэра настроены правильно и разрешают доступ к удаленному серверу.

Если проблема не устраняется, попробуйте проверить файлы системного реестра на наличие повреждений или ошибок. Для этого можно воспользоваться инструментом «regedit» и выполнить проверку и восстановление целостности системного реестра.

Наконец, необходимо также обратиться к разработчикам программного обеспечения, которое вызывает ошибку 0x80004005. Возможно, проблемы связаны именно с этим программным обеспечением, и его разработчики смогут предложить более конкретные решения проблемы.

В заключение, ошибка 0x80004005 может быть вызвана различными причинами, и требует внимательного анализа и устранения. При настройке доступа по сети в Windows Server 2019, важно проверить настройки пользователя и пароля, права доступа на сервере, правила брандмауэра и файлы системного реестра. Если проблема не устраняется, рекомендуется обратиться к разработчикам программного обеспечения.

Проверка настроек сети в Windows Server 2019

Настройка доступа по сети в Windows Server 2019 может быть сложной задачей, и часто пользователи сталкиваются с ошибкой 0x80004005. Чтобы решить эту проблему, необходимо проверить и настроить параметры сети на сервере.

1. Проверка подключения к сети:

Первым шагом необходимо убедиться, что сервер правильно подключен к сети. Убедитесь, что сетевой кабель подключен к сетевой карте сервера и настройки сетевого адаптера на сервере настроены правильно.

2. Проверка IP-адреса и DHCP-сервера:

Убедитесь, что сервер имеет действующий IP-адрес и правильно настроен на использование DHCP-сервера. Проверьте настройки IP-адреса, подмаску, шлюз по умолчанию и DNS-сервера.

3. Проверка брандмауэра:

Убедитесь, что брандмауэр на сервере не блокирует необходимые порты и протоколы, чтобы обеспечить доступ по сети. Проверьте настройки брандмауэра и добавьте исключения, если необходимо.

4. Проверка наличия антивирусной программы:

Некоторые антивирусные программы могут блокировать доступ к сети в целях безопасности. Убедитесь, что на сервере установлена и настроена антивирусная программа правильно, и она не блокирует доступ по сети к серверу.

5. Проверка наличия обновлений:

Убедитесь, что все доступные обновления Windows Server 2019 установлены на сервере. Обновления могут содержать исправления ошибок и улучшения для работы сети.

Проверка и правильная настройка сетевых параметров на сервере поможет решить ошибку 0x80004005 и обеспечить правильную работу доступа по сети в Windows Server 2019.

Исправление ошибки 0x80004005 с помощью проверки наличия соединения

Ошибка 0x80004005 в Windows Server 2019 может возникать из-за проблем со сетевым соединением, поэтому важно проверить наличие подключения перед принятием дополнительных мер по исправлению этой ошибки.

Для проверки наличия соединения выполните следующие шаги:

- Откройте любой веб-браузер и перейдите на любую известную веб-страницу, чтобы убедиться, что у вас есть доступ к интернету. Если страница успешно загружается, значит, у вас есть соединение.

- Если страница не загружается или отображается сообщение об ошибке, попробуйте перезагрузить маршрутизатор или модем. Для этого отключите и снова подключите питание устройства.

- Если перезагрузка маршрутизатора или модема не решает проблему, проверьте физическое подключение к сети. Проверьте соединение Ethernet-кабелей и убедитесь, что все соединения плотные.

- Если вы используете Wi-Fi, убедитесь, что вы подключены к правильной сети и что сигнал Wi-Fi сильный.

- Попробуйте подключить другое устройство к той же сети, чтобы проверить, работает ли сеть вообще.

- Если после проведения всех проверок соединение все равно не установлено, обратитесь к своему интернет-провайдеру или администратору сети для дополнительной помощи.

Проверка наличия соединения может быть первым необходимым шагом в решении проблемы с ошибкой 0x80004005 в Windows Server 2019. Если соединение отсутствует или нестабильно, исправление этой проблемы может решить вашу проблему.

Настройка доступа по сети в Windows Server 2019

1. Настройка сетевых соединений

Первым шагом необходимо правильно настроить сетевое подключение на сервере. Для этого откройте панель управления и выберите «Сеть и интернет» -> «Сетевые подключения». В открывшемся окне выберите нужное сетевое подключение и откройте его свойства.

В окне свойств сетевого подключения проверьте, что протокол TCP/IP настроен правильно. Установите статический IP-адрес, если это необходимо, а также проверьте настройки DNS-серверов. Убедитесь, что корректными параметрами настройки сети установлены gateway, subnet mask и другие необходимые параметры.

2. Настройка брандмауэра

Брандмауэр Windows Server 2019 играет важную роль в обеспечении безопасности сервера. Для обеспечения доступа по сети необходимо правильно настроить брандмауэр. В основном, это требует открытия необходимых портов.

Для настройки брандмауэра откройте «Панель управления» -> «Система и безопасность» -> «Брандмауэр Windows». В открывшемся окне выберите «Разрешить приложение или функцию через брандмауэр Windows» и настройте нужные вам правила доступа, разрешив приложения или указав порты, которые необходимо открыть.

3. Настройка доступа к файлам и папкам

Для обеспечения доступа по сети к файлам и папкам на сервере необходимо правильно настроить разрешения на эти ресурсы. Для этого откройте проводник и найдите нужные файлы или папки, с которыми вы хотите работать.

Нажмите правой кнопкой мыши на эти ресурсы и выберите «Свойства». В открывшемся окне перейдите на вкладку «Общий доступ» и настройте нужные вам параметры доступа. Установите права доступа для пользователей или групп пользователей, указав уровень доступа (чтение, запись, выполнение и т.д.).

4. Создание и настройка групповых политик

Для более эффективной и централизованной настройки доступа по сети в Windows Server 2019 можно создать и настроить групповые политики. Групповые политики позволяют управлять настройками безопасности и доступа для групп пользователей или компьютеров.

Для создания и настройки групповых политик откройте «Управление политикой групп» через «Панель управления» или «Серверный менеджер». В групповых политиках можно установить параметры доступа, правила брандмауэра, настройки безопасности и многое другое.

5. Проверка доступа по сети

После настройки доступа по сети в Windows Server 2019 необходимо проверить его работоспособность. Убедитесь, что настройки сетевого подключения, брандмауэра, доступа к файлам и групповых политик настроены правильно.

Для проверки доступа по сети попробуйте подключиться к серверу из другого компьютера, выполнить необходимые действия (скачать файл, открыть папку и т.д.) и убедиться, что доступ к ресурсам сервера открыт и работает корректно.

В этом разделе мы рассмотрели основные шаги по настройке доступа по сети в Windows Server 2019. Важно следовать этим рекомендациям для обеспечения безопасности и эффективной работы сервера в сетевой среде.

Windows Server 2019 comes with a secure default config, in this case one Windows 2019 needs access to a samba public share and gives error 0x80004005 when we try to reach the shared folder.

Solution:

Open Regedit

navigate to

HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters\

and set value to 1 in key AllowInsecureGuestAuth

- Remove From My Forums

-

Question

-

Здравствуйте!

Одноранговая сеть с выделенным сервером. На сервере расшарены папки, все права доступа настроены.

На одном из ноутбуков вынужденно (сломался жесткий диск) пришлось заново устанавливать Windows 10 Pro x64.Ноутбук подключается к локальной сети (адреса раздаются DHCP, для этого ноутбука фиксированного адреса нет), все настройки типовые.

Но подключиться к серверу с этого ноутбука не получается ни по сетевому имени, ни по IP-адресу, получаем сообщение об ошибке

Windows не может получить доступ к \\SERVER

Windows не может получить доступ к \\x.x.x.x

Код ошибки: 0x80004005Сервер с ноутбука пингуется без проблем.

Соседний компьютер спокойно подключается к серверу любым из вариантов.

Настройки на ноутбуке:

IP-адрес, маска сети, DNS и шлюз получаем с DHCP.

Профиль сети — частная, брандмауэр включен, все входящие и исходящие подключения в брандмауэре для частной сети разрешены.

В дополнительных параметрах для частной сети сетевое обнаружение включено, общий доступ к файлам и принтерам включен.

Поддержка SMB 1.0/CIFS (клиент и сервер) в дополнительных компонентах Windows включена (знаю, что небезопасно, но без них не были вообще видны никакие компьютеры сети).

Служба «Браузер компьютеров» работает.

Что можно попробовать сделать?

Answers

-

Отвечаю сам себе

Проблему удалось решить, вроде всё работает нормально, надеюсь — настройки не слетят.Помогло это. На ноутбуке поправил одну групповую политику:

GPO -> Computer Configuration -> Administrative templates -> Network -> Lanman Workstation— Enable insecure guest logons -> Enabled

Вопрос можно закрыть.

-

Marked as answer by

Wednesday, November 2, 2022 1:47 PM

-

Marked as answer by

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

С ситуацией, когда компьютер под ОС Windows не хочет подключаться или перестает подключаться к общим ресурсам на сервере Samba под управлением Linux встретиться можно довольно часто и тому есть объективные причины, которые мы рассмотрим ниже, ну а пока посмотрим на ее внешние симптомы. Система неожиданно сообщает, что она не может получить доступ к указанному ресурсу и выдает абсолютно неинформативную ошибку:

Код ошибки: 0x80004005

Неопознанная ошибкаЕсли попробовать подключиться в консоли, например, командой:

net view \\192.168.233.182Где 192.168.233.182 — адрес искомого сервера, то получим немного другую ошибку:

Системная ошибка 53.

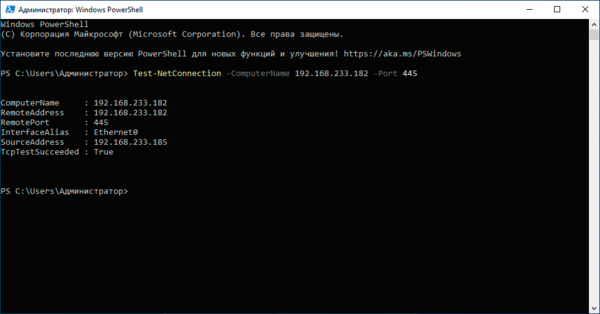

Не найден сетевой путь.При этом указанный узел нормально пингуется, а проверка доступности 445 порта говорит, что все нормально:

Но не будем спешить, вы же не глотаете все подряд из домашней аптечки только почувствовав недомогание? Так и здесь, поэтому будем разбираться.

Но сперва поясним ситуацию по протоколу SMB1:

Протокол SMB1 устарел и небезопасен, в настоящее время отключен на всех современных системах.

Кроме того, даже если вы включите его поддержку, то начиная с Windows 1709 она автоматически отключится после 15 дней неиспользования. В общем: включать SMB1 не нужно, разве что только вам действительно нужна поддержка устаревших клиентов.

В современных версиях Samba протокол SMB1 также отключен и минимальной поддерживаемой версией является SMB2_02, а максимальной SMB3. Это параметры по умолчанию и проверить их можно командами:

testparm --parameter-name="min protocol"

testparm --parameter-name="max protocol"

Настройки по умолчанию достаточно актуальны, и мы не советуем отдельно задавать версии протоколов без особой на то нужды. SMB2_02 — обозначает младшую версию протокола SMB2, а SMB3 указывает на старшую доступную версию, таким образом поддерживаются все системы начиная с Windows Vista и Server 2008. Причиной ошибки SMB1 быть не может.

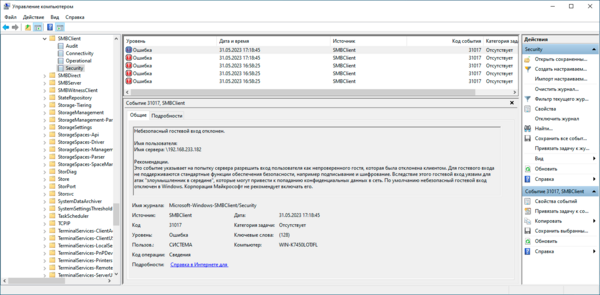

Поэтому не занимаемся ерундой, а ищем истинную причину, в этом нам поможет Журнал событий. Раскрываем последовательно Журналы приложений и служб — Microsoft — Windows — SMBClient и в журнале Security находим ошибку 31017:

Небезопасный гостевой вход отклонен.Рекомендации.

Это событие указывает на попытку сервера разрешить вход пользователя как непроверенного гостя, которая была отклонена клиентом.

Для гостевого входа не поддерживаются стандартные функции обеспечения безопасности, например подписывание и шифрование.

Вследствие этого гостевой вход уязвим для атак "злоумышленник в середине", которые могут привести к попаданию конфиденциальных данных в сеть.

По умолчанию небезопасный гостевой вход отключен в Windows. Корпорация Майкрософт не рекомендует включать его.

Теперь, когда есть понимание происходящего мы можем выбрать одно из двух решений указанной проблемы.

Решение №1. Отключаем гостевой доступ на сервере Samba

С точки зрения безопасности это наиболее правильное решение, которое позволит получать доступ к общим ресурсам не снижая уровень безопасности сети. Для этого внесем некоторые изменения в конфигурационный файл Samba, обычно он располагается в /etc/samba/smb.conf. Прежде всего найдем и приведем к следующему виду директиву:

map to guest = neverА в настройках каждого общего ресурса укажем:

guest ok = noВозможно, вам еще придется выполнить некоторые настройки, скажем, завести пользователей и назначить им права, для всего этого рекомендуем воспользоваться нашей статьей:

Настройка файлового сервера Samba на платформе Debian / Ubuntu

Сохраняем все изменения и проверяем конфигурацию на ошибки:

testparmЗатем перезапускаем службу:

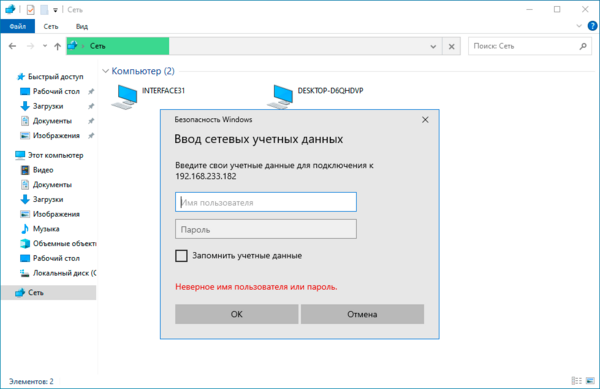

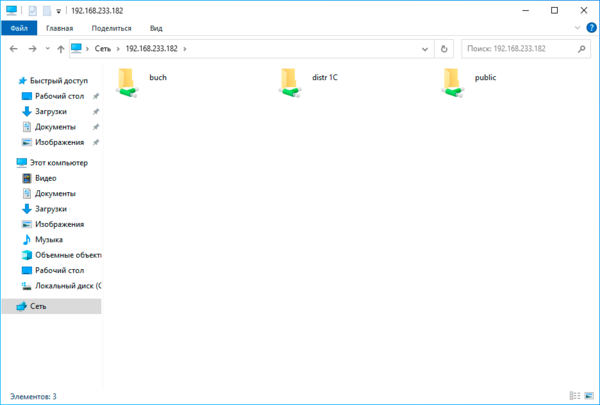

systemctl restart smbdПосле чего повторно пробуем подключиться и сразу видим окно для ввода учетных данных:

Решение №2. Разрешаем небезопасный гостевой вход в Windows

Если Решение №1 вас по каким-либо причинам не устраивает, и вы осознанно хотите понизить уровень безопасности вашей сети, то можно пойти другим путем и разрешить небезопасный гостевой вход.

Запустим редактор групповой политики (gpedit.msc) и перейдем в Конфигурация компьютера — Административные шаблоны — Сеть — Рабочая станция Lanman и переводим политику Включить небезопасные гостевые входы в положение Включено.

После чего вам потребуется перезапустить службу Рабочая станция или перезагрузить компьютер.

Альтернативой этому способу будет внесение изменений через реестр:

reg add "HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters" /v AllowInsecureGuestAuth /t REG_DWORD /d 1Затем перезапустим службу:

net stop LanmanWorkstation && net start LanmanWorkstationПосле чего можем продолжать привычно использовать общие сетевые ресурсы с гостевой моделью доступа.

Решений таких проблем также может быть несколько, каждое из которых может иметь свои достоинства и недостатки. Поэтому не нужно хватать первый попавшийся рецепт из интернета, а следует разобраться в причинах и выбрать из доступных вариантов тот, который будет вас наиболее устраивать.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.