Требования к маршрутизаторам начального уровня для бизнес-сегмента достаточно специфические, и универсальное решение найти непросто. Кроме привычной характеристики «высокой надежности», потребителям часто требуется работа с несколькими провайдерами, поддержка технологий VPN (как клиента, так и сервера), сервисы фильтрации и защиты от атак. Ну и, конечно, не последнюю роль играют производительность и стоимость. В некоторых случаях на это место пытаются поставить обычные домашние роутеры, но это скорее или от сильной экономии, или как временный вариант до перехода на более серьезное оборудование. Несмотря на то, что в целом данная ниша фактически очень плотно занята продуктами известного производителя из Прибалтики, другие бренды также пробуют свои силы в данном сегменте.

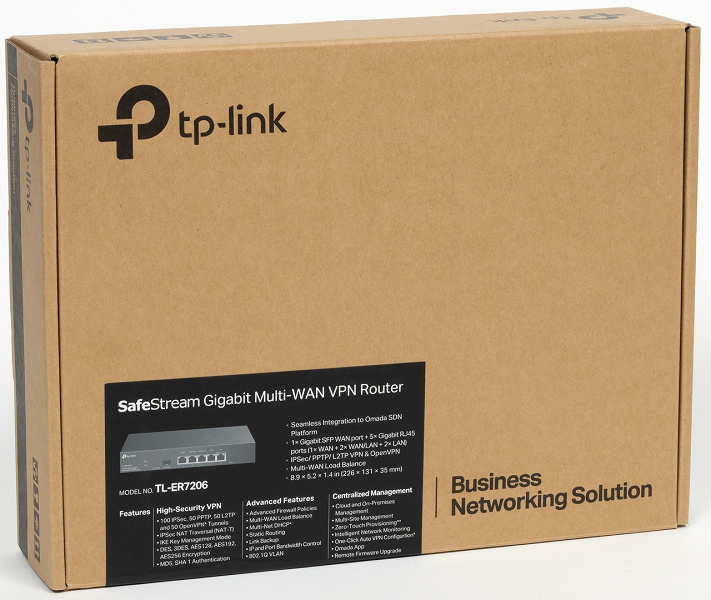

В этой статье мы познакомимся с решением TP-Link TL-ER7206, которое производитель называет «SafeStream гигабитный Multi-WAN VPN‑маршрутизатор». Из ключевых характеристик продукта отметим наличие шести портов, назначение которых можно выбирать в определенных пределах, поддержку распространенных протоколов VPN и возможность обслуживания десятков клиентов, расширенные функции межсетевого экрана, фильтрацию контента, защиту от DoS-атак, а также поддержку централизованного управления в системе Omada с выделенным или облачным контроллером.

Заметим, что на момент публикации статьи данная модель была переименована в TP-Link ER7206. Все характеристики, включая аппаратное и программное обеспечение, полностью сохранились.

Комплект поставки

Маршрутизатор поставляется в относительно небольшой картонной коробке с простым оформлением, характерным для моделей бизнес-сегмента.

На коробке присутствует информационная наклейка с фотографией модели, кратким описанием ее возможностей, основными техническими характеристиками, а также серийным номером. Вся информация — на английском языке, но в данном случае это не является проблемой.

Комплект поставки минимальный — маршрутизатор, кабель сетевого питания, очень краткая документация. Здесь нет даже наклеивающихся резиновых ножек. На сайте в разделе поддержки можно скачать электронные версии документации (включая полное руководство на английском языке), код программного контроллера Omada, обновление встроенного ПО.

Внешний вид

По внешнему виду модель вполне соответствует тому, что мы ожидаем от бизнес-маршрутизатора. Корпус полностью выполнен из металла и покрашен темно-серой краской. Габаритные размеры без учета подключения кабелей составляют 221×132×36 мм. В реальности нужно будет добавить около 6 см сзади для кабеля питания и до 3 см спереди для сетевых кабелей. Вес устройства приличный — около 940 г.

Отметим, что корпус предназначен исключительно для установки на горизонтальную поверхность (но вот ножки точно бы не помешали). В стойку или коммутационный шкаф поставить маршрутизатор не получится (если только на полку).

Сзади находится отверстие замка Кенсингтона, винт для кабеля заземления, гнездо формата C6 для кабеля питания. Удобнее было бы иметь здесь более распространенный C14. Хотя для данного уровня потребления оба варианта можно считать слишком мощными.

На боковых сторонах мы видим только решетки пассивной вентиляции. Поскольку вентилятора здесь нет, то и про уровень шума говорить не приходится. Шлюз можно использовать и в обычных офисных помещениях, даже просто на рабочем столе.

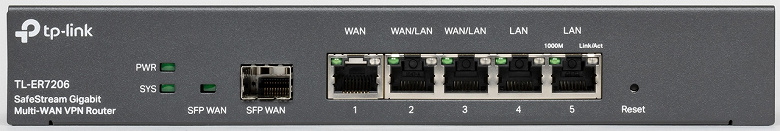

На передней панели находятся логотип компании и название модели, два системных индикатора, один слот SFP для оптического трансивера или кабеля DAC, пять портов RJ45, скрытая кнопка сброса. Для слота SFP предусмотрен один индикатор состояния. А каждый порт для медного кабеля оборудован парой стандартных светодиодов — первый показывает скорость, второй — активность.

В целом все вполне стандартно, практично и удобно. Встроенный блок питания сложно однозначно записать в плюсы или минусы. Ожидать варианта с резервированием в этом ценовом сегменте не стоит, как и выделенного консольного порта.

Технические характеристики

В данном случае мы имеем дело с готовым продуктом, и технические особенности имеет смысл обсуждать только в разрезе «внешних» характеристик. В частности, это наличие шести гигабитных сетевых портов — одного для модулей SFP и пяти для медного кабеля. При этом здесь два порта имеют фиксированное назначение для WAN, два — для LAN, а еще два можно настроить или на WAN, или на LAN.

Детали аппаратной платформы производитель приводит только частично: 512 МБ оперативной памяти, два чипа флеш-памяти — загрузчик на 4 МБ и основная прошивка на 128 МБ (текущая версия образа не превышает 20 МБ). Из веб-интерфейса мы можем узнать, что здесь применяется двухъядерный процессор. Что касается архитектуры — это 64-битный MIPS.

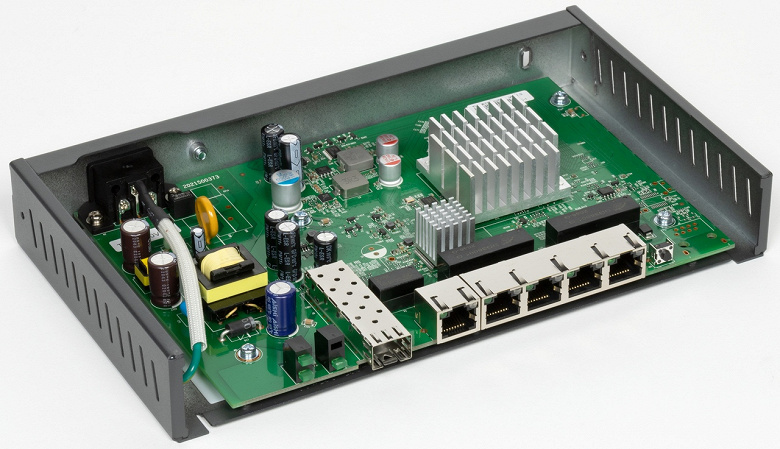

Все детали собраны на одной печатной плате. С одного края находится часть, отвечающая за питание. Около нее мы видим индикаторы и слот SFP. Основных микросхем две — SoC и отдельный коммутатор. Оба имеют небольшие радиаторы. Проблем с перегревом за время тестирования устройства отмечено не было.

Настройка и возможности

Для настройки устройства предусмотрено два варианта — локальное управление через браузер и подключение к облачной системе управления TP-Link Omada. Что интересно, по набору возможностей они немного отличаются. Рассмотрим сначала первый способ.

Веб-интерфейс имеет традиционный дизайн с меню в левой части окна. Из языков здесь есть только английский, что для данного типа оборудования вполне допустимо.

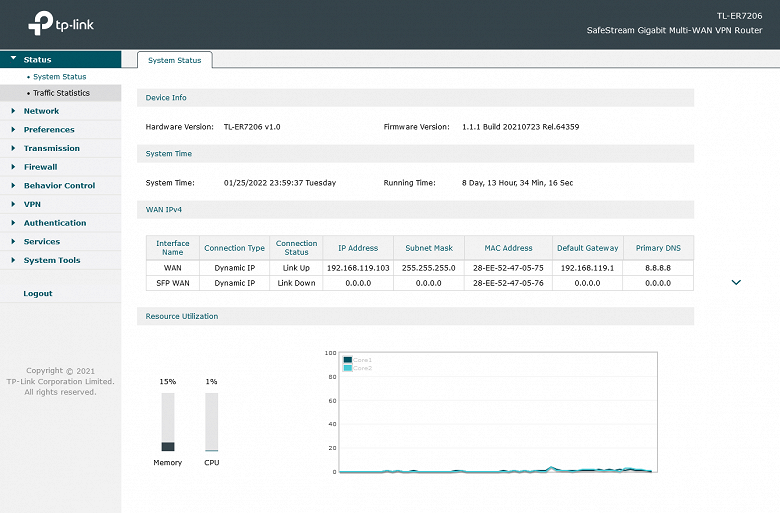

На странице системного статуса отображается основная информация об устройстве — прошивка, время, адреса WAN интерфейсов, нагрузка на процессор и оперативную память.

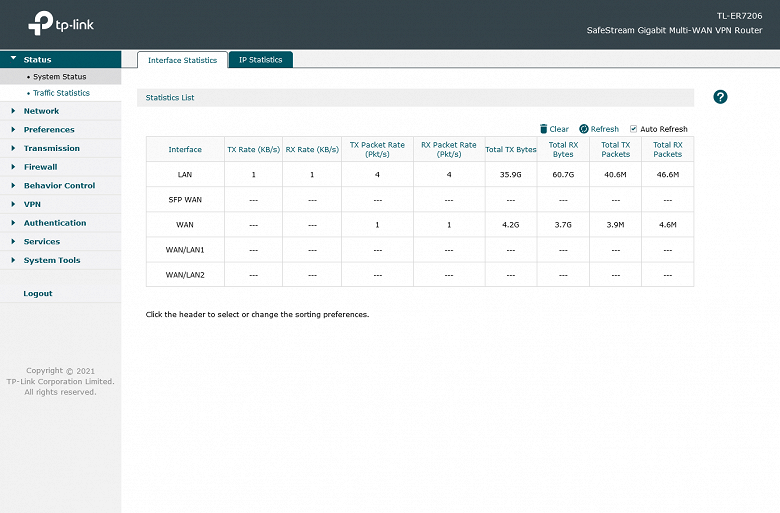

Также предусмотрен сбор информации о трафике (текущие скорости и общий объем) — целиком по интерфейсам или даже с разбивкой по IP-адресам.

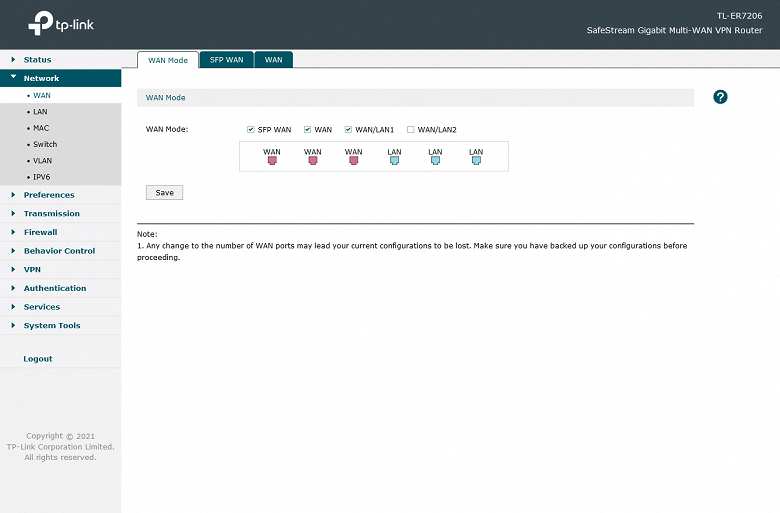

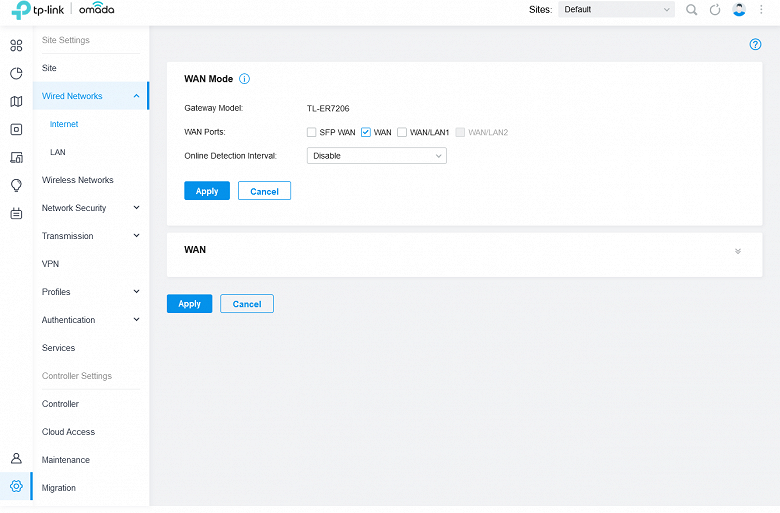

Настройки сетевых интерфейсов собраны в соответствующей группе. Сначала нужно определить режимы работы портов. Напомним, что всего в устройстве есть шесть портов. Первый (для модулей SFP) и второй всегда работают в режиме WAN. Далее идут два порта режим работы которых можно выбрать — WAN или LAN. Последние два порта — всегда LAN. Итого можно получить конфигурации от 2 WAN + 4 LAN до 4 WAN + 2 LAN.

На втором этапе осуществляется настройка для каждого порта WAN. Поддерживаются режимы IPoE, PPPoE, PPTP, L2TP. Дополнительно можно указать фактические скорости приема и передачи данного подключения, а также активировать VLAN. В маршрутизаторе в разделе Services предусмотрен клиент DDNS для нескольких сервисов (Peanuthill, Comexe, DynDNS, No-IP).

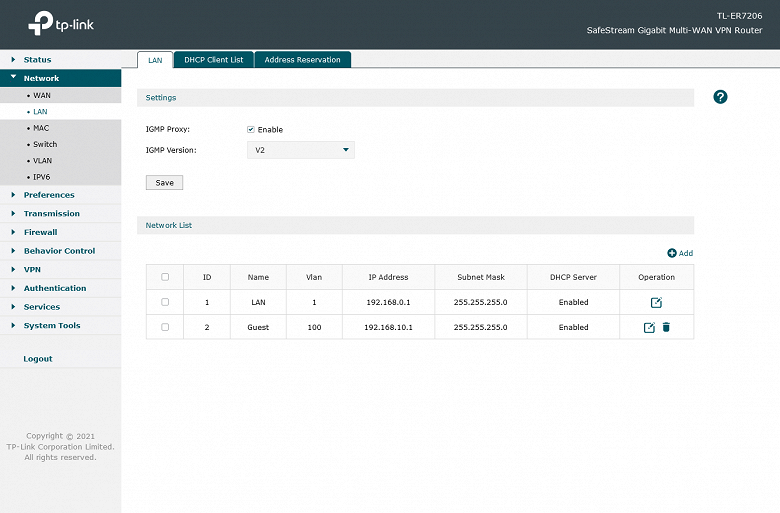

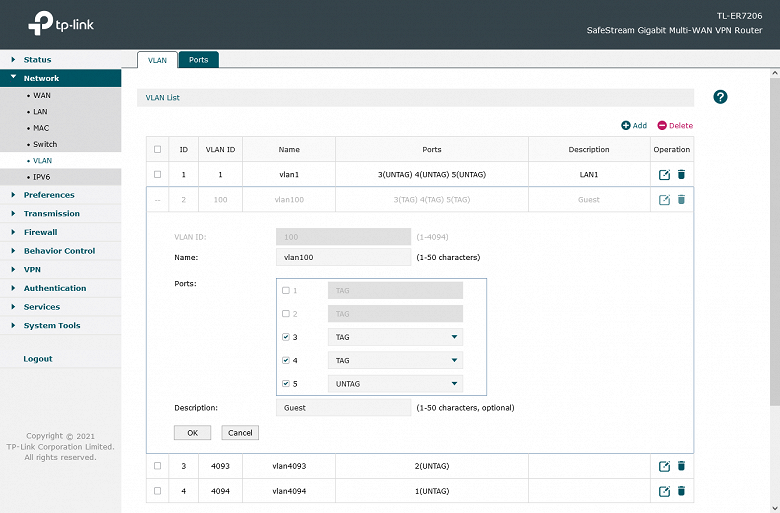

Для локального сегмента сети предусмотрена сегментация только по VLAN, но не по физическим портам. Как обычно, за настройку IP-адресов на клиентах отвечает сервер DHCP.

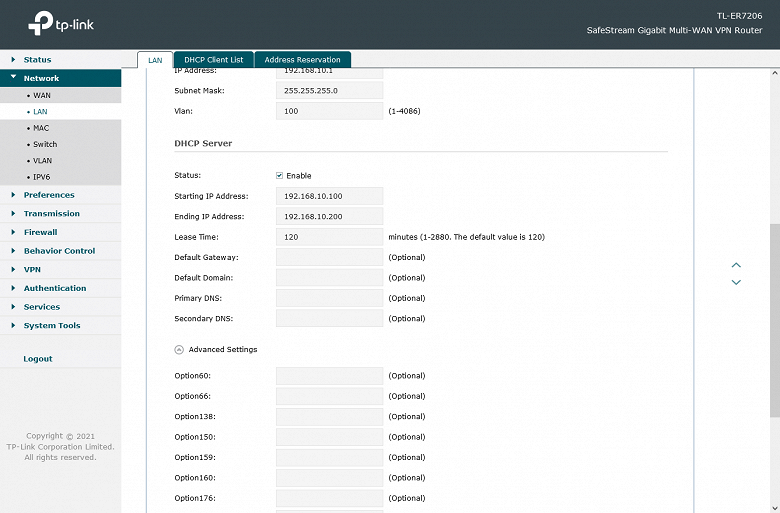

Кроме обычных настроек и резервирования адресов для клиентов, здесь можно также указать и дополнительные опции.

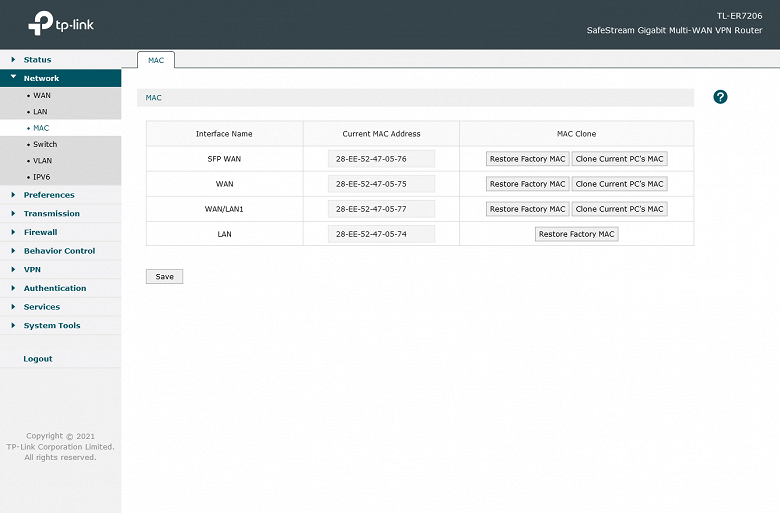

На отдельной странице находятся настройки MAC-адресов интерфейсов, что может потребоваться для некоторых провайдеров.

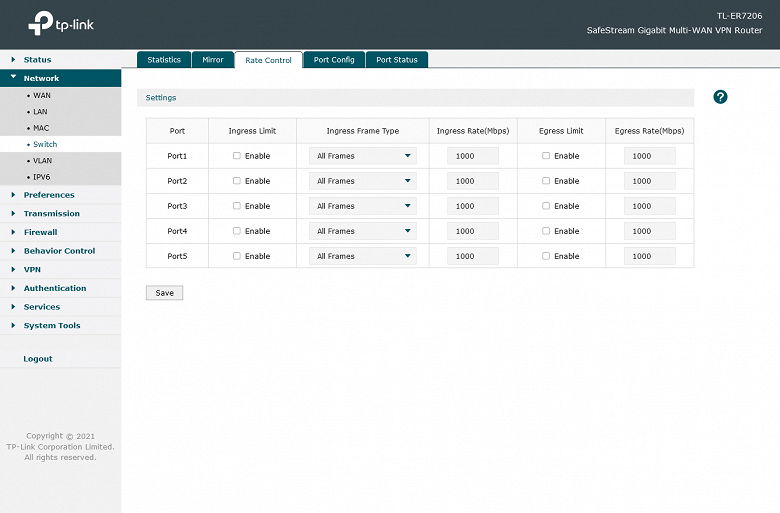

Настройки встроенного коммутатора включают в себя управление режимами портов, ограничение скорости, зеркалирование трафика на выбранный порт. Также есть страница статистики трафика по портам и таблица с текущими статусами портов.

Устройство поддерживает настройку VLAN с возможностью выбора типа участия в сегменте каждого физического порта.

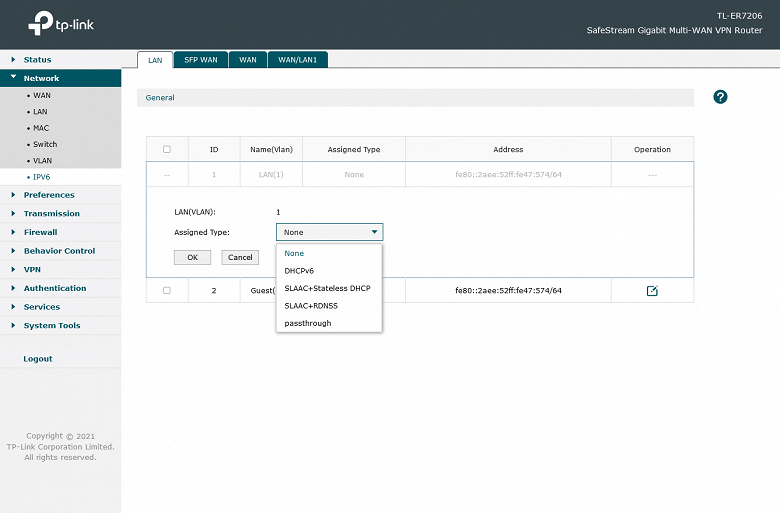

Есть здесь и поддержка протокола IPv6, что может быть все-таки когда-нибудь и пригодится на практике.

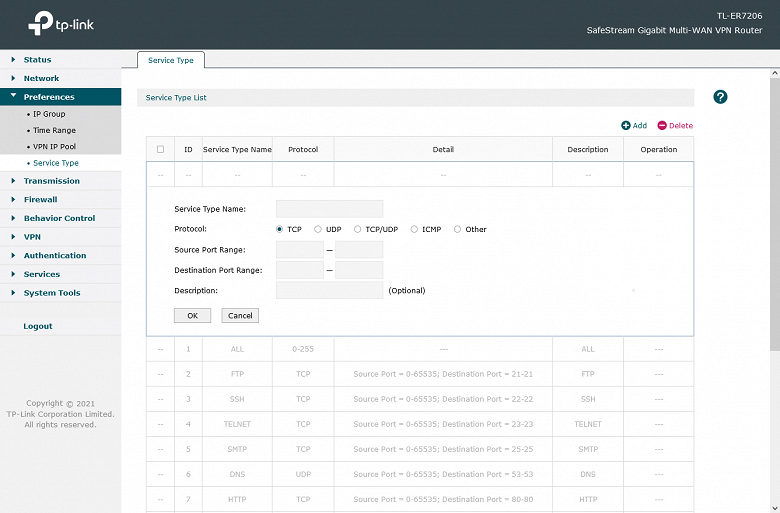

Для удобства настройки, в рассматриваемой модели используется знакомый подход с применением объектов. Их можно настроить в разделе меню Preferences. В частности, здесь есть страницы для IP-адресов и групп из них, расписаний (с точностью до часа на каждый день недели независимо), пулы IP-адресов для клиентов VPN, сервисы (по протоколу и портам). Далее эти объекты можно будет использовать в других настройках (например, в следующем разделе) что упрощает управление сложными конфигурациями.

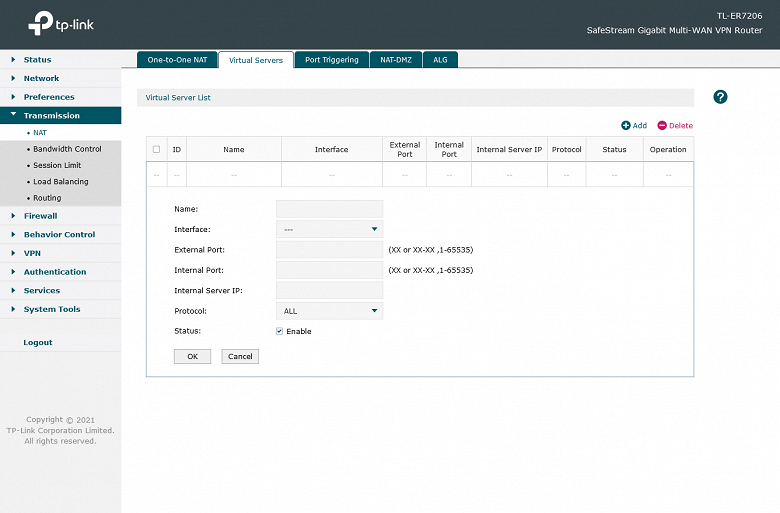

На первой странице раздела Transmission (NAT) собраны функции по обеспечению внешнего доступа к сервисам локальной сети, включая One-to-One NAT, виртуальные сервера (проброс портов), NAT-DMZ. Устройство также поддерживает UPnP, который включается в разделе Services.

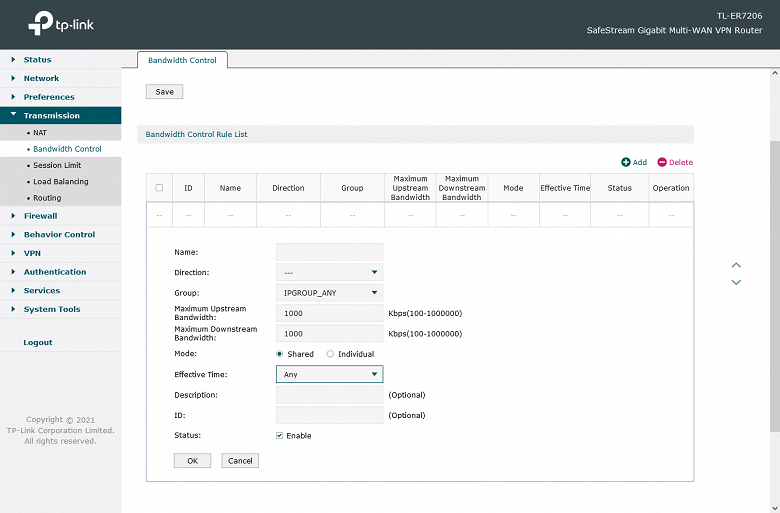

Вторая страница отвечает за управление сервисом контроля полосы пропускания. Здесь можно настроить правила (ограничения) для групп адресов и указать им расписание работы.

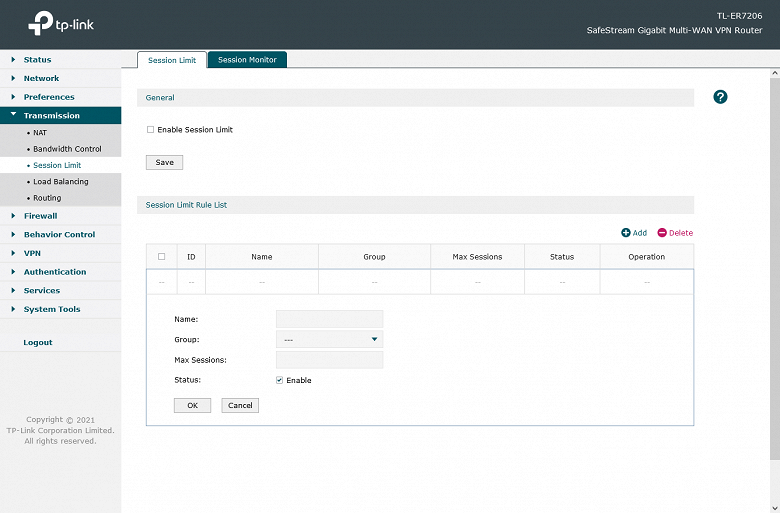

Аналогичным образом можно ограничить число сетевых сессий на группу, правда уже без расписания.

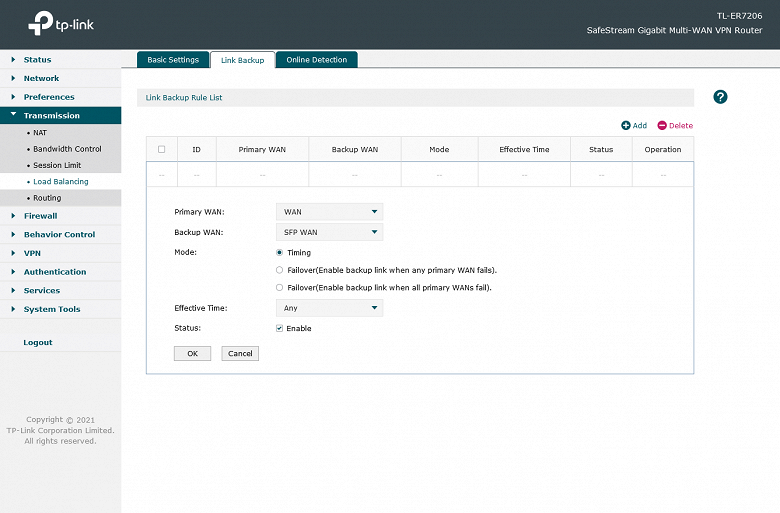

При использовании нескольких подключений к провайдерам, можно активировать режимы балансировки или резервирования подключений. В первом случае предусмотрено распределение трафика согласно указанным в опциях WAN скоростям. Для определения состояния линка в режиме резервирования есть автоматический режим (DNS запрос на адрес сервера имен порта WAN) или настройка с использованием запросов ping или DNS на указанный адрес.

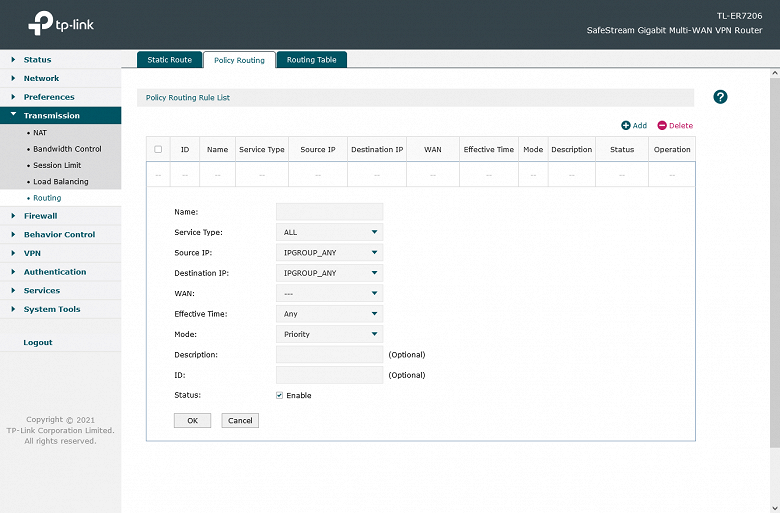

Решение поддерживает также такую технологию, как Policy Routing (в дополнение к классической маршрутизации). То есть администратор может управлять маршрутизацией на основании правил, в которых участвуют сервис, источник, цель, порт и расписание.

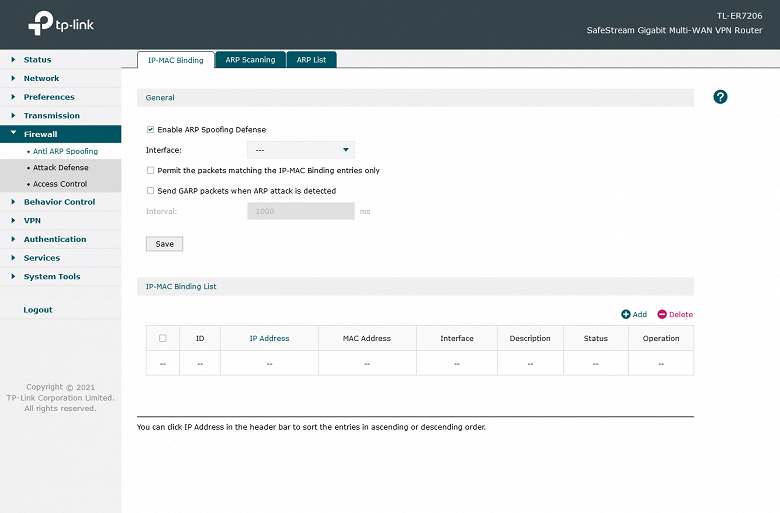

На странице Anti ARP Spoofing раздела Firewall можно настроить функции защиты от подмены MAC, включая просмотр текущих записей в таблице и сканирование группы IP-адресов для определения MAC активных устройств.

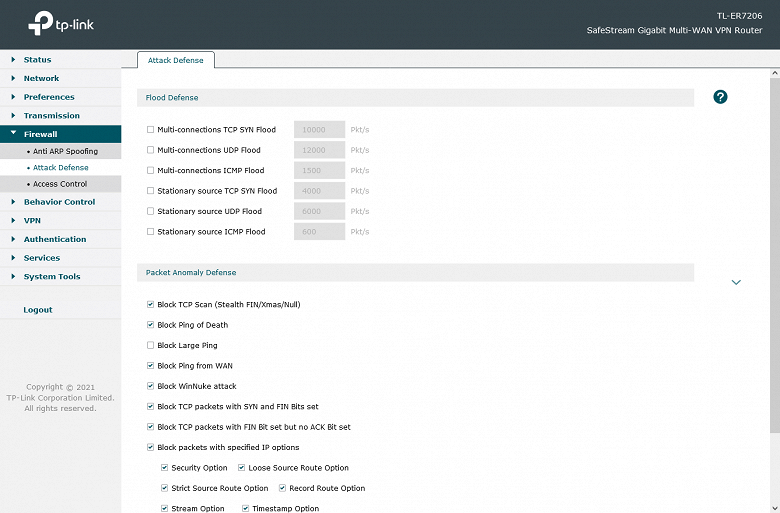

Вторая страница поможет защититься от атак типа «флуд» путем установки лимитов на число пакетов в секунду для разных типов трафика. Здесь же есть еще несколько дополнительных опций для защиты от некорректных пакетов, что может частью атаки.

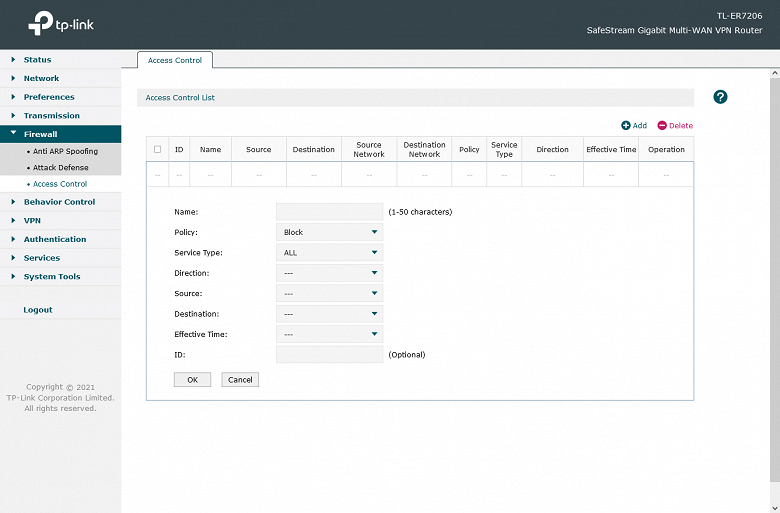

Последняя страница — классический межсетевой экран с настройкой правил обработки трафика. Для установки правил используются направление, адреса получателя и источника, сервис и время работы. Благодаря поддержке объектов, правила имеют более понятный и удобный для настройки формат.

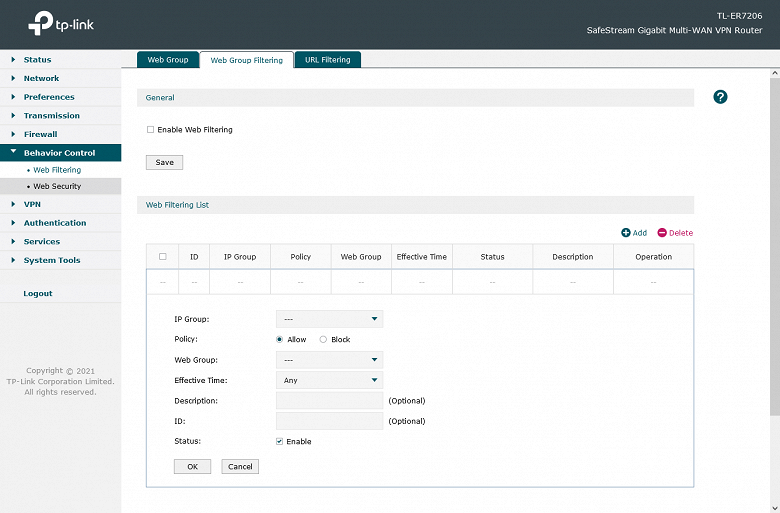

Дополнительные возможности фильтрации трафика реализованы в группе Behavior Control. На первой странице настраиваются проверки для веб-сервисов. Сначала определяется группа имен сайтов (здесь можно импортировать готовые списки), потом она назначается для группы IP-адресов. Опционально здесь можно учитывать и расписание. На третьей вкладке дополнительно можно настроить фильтры по ключевым словам в ссылках или содержимом страниц.

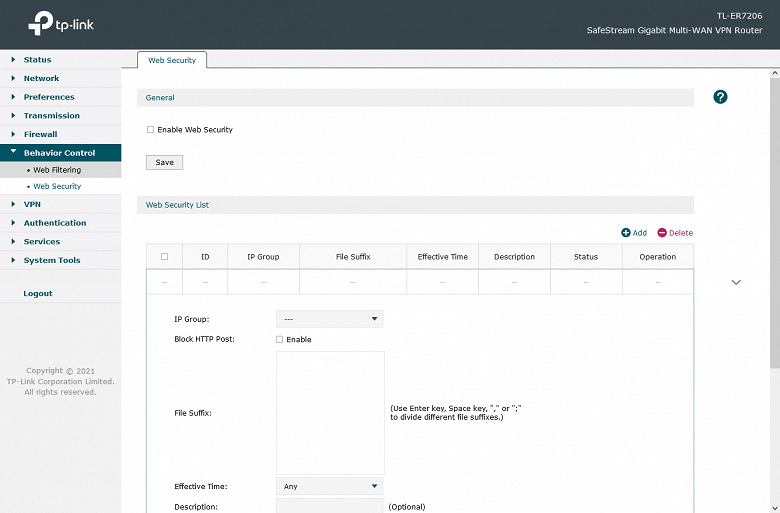

На странице Web Security можно настроить блокировку запросов HTTP POST для определенных групп адресов клиентов локальной сети и заданных сайтов. Поддерживается и работа правил по расписанию.

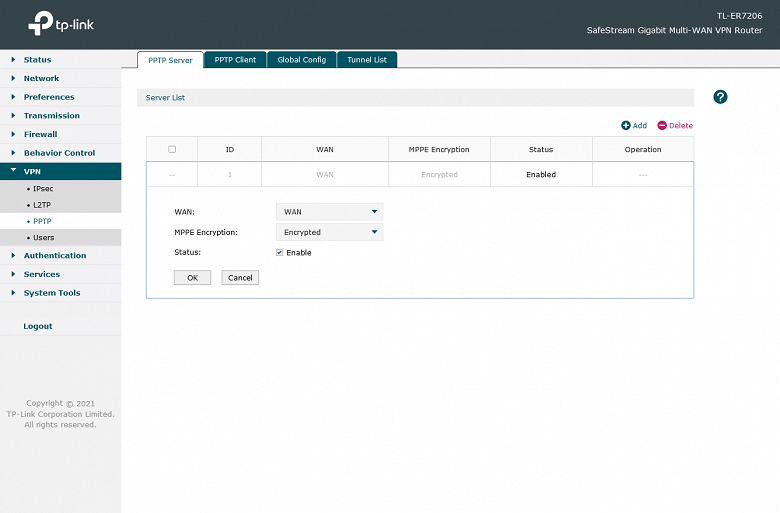

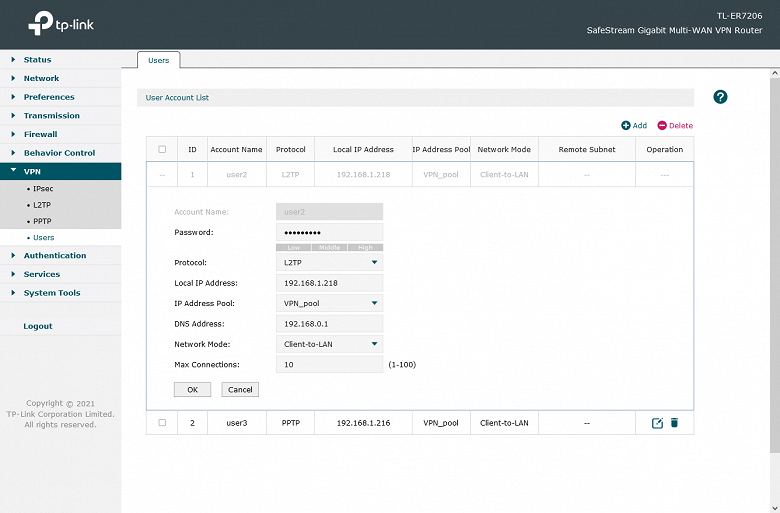

В маршрутизаторе реализована поддержка нескольких VPN-протоколов. В частности, это устаревший PPTP и актуальный L2TP/IPSec (только c PSK). Устройство может выступать как в роли сервера, так и клиента для подключения к удаленным сетям.

После включения сервера на требуемом интерфейсе WAN нужно создать аккаунты пользователей, добавить пул IP-адресов и связать все вместе на соответствующей странице.

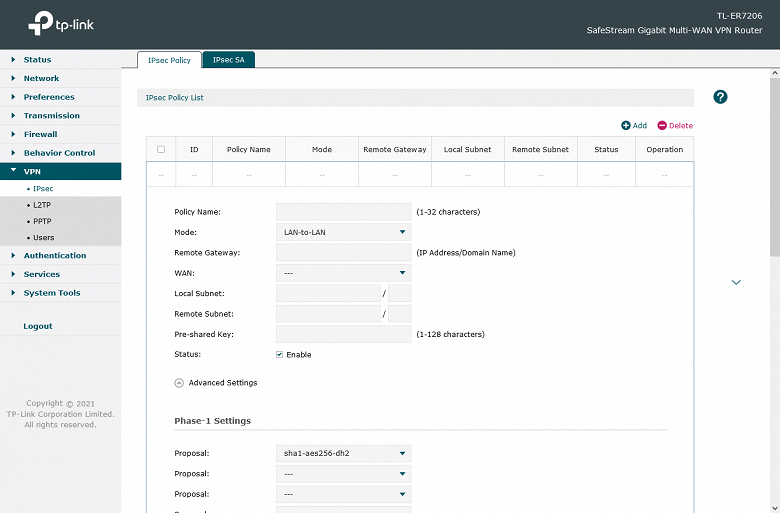

Более современным и надежным является протокол IPSec. В данном случае вы можете гибко настраивать параметры соединения, включая выбор протоколов шифрования и так далее.

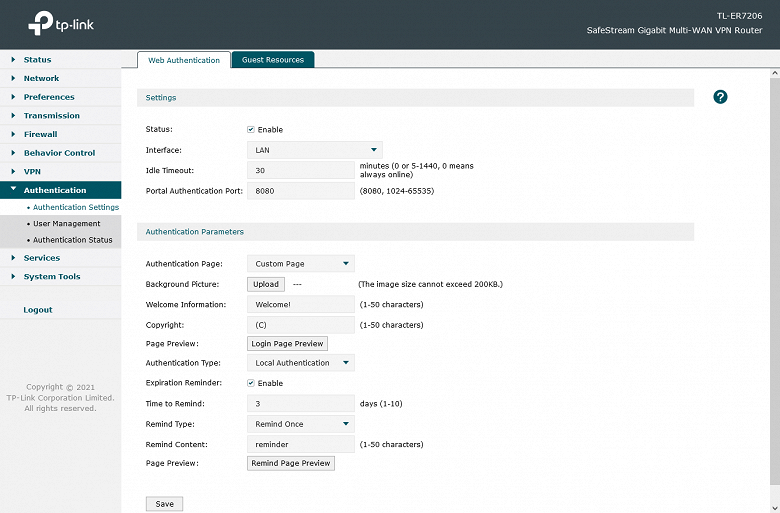

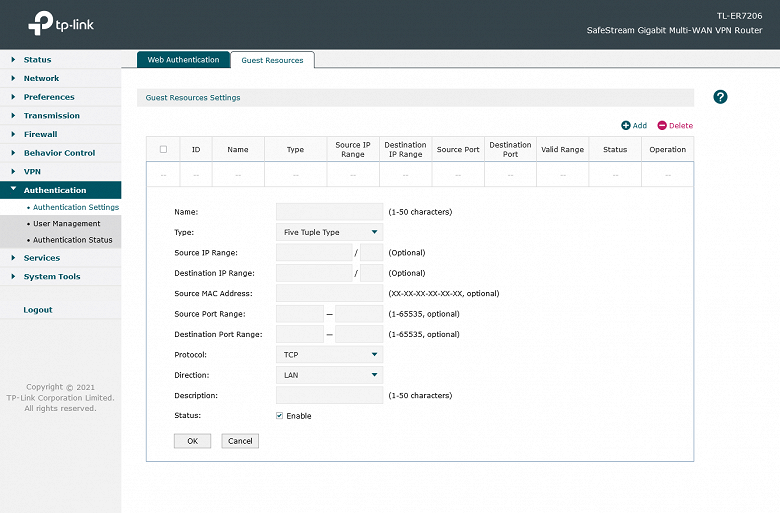

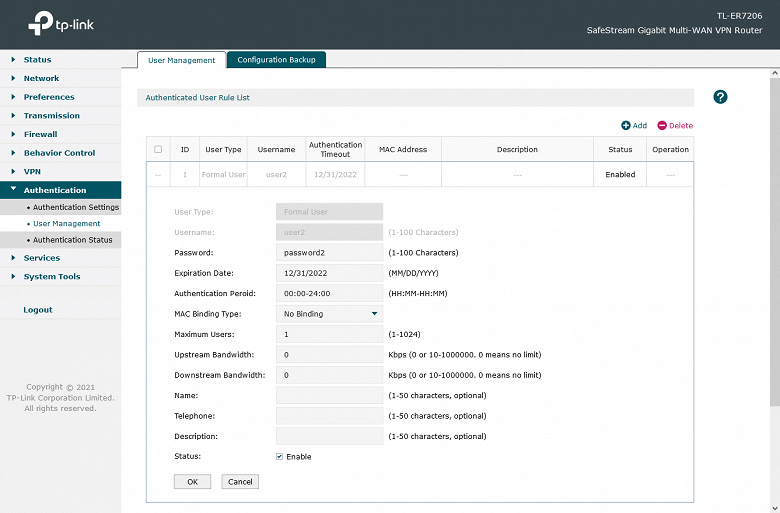

Решение может аутентифицировать пользователей через веб-портал для разрешения им доступа в сеть. Кроме локального списка, можно проверять данные пользователя через внешний сервер RADIUS.

При этом для каждого аккаунта можно указать таймаут, привязку к MAC-адресу рабочей станции, ограничения на скорости скачивания и загрузки. Есть возможность экспорта и импорта списка пользователей в обычном текстовом формате.

Отдельно можно предоставлять свободный доступ к определенным ресурсам (выбираются по имени хоста или по IP-адресам и портам) в гостевом режиме.

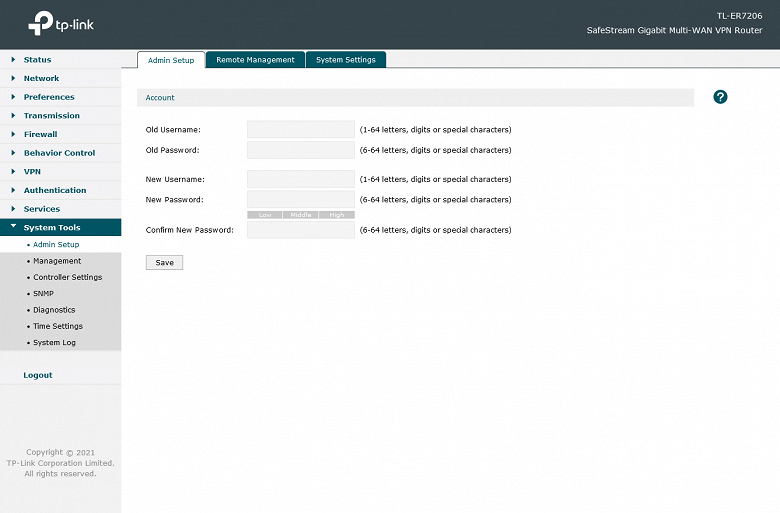

В последней группе настроек мы видим привычные системные параметры — имя и пароль администратора, ограничения на адреса для доступа к веб-интерфейсу вне локального сегмента сети, выбор номеров портов и таймаута отключения при бездействии.

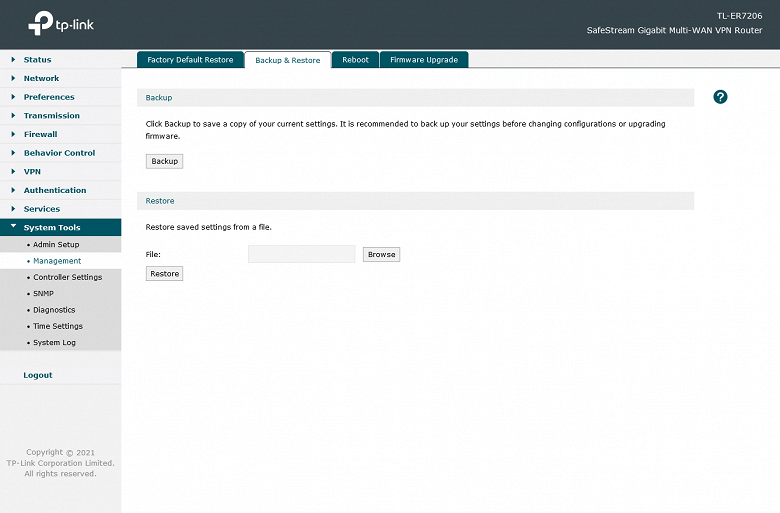

Далее идут резервное копирование/восстановление/сброс конфигурации, перезагрузка и обновление встроенного программного обеспечения из файла. Также в этой группе находятся настройки подключения к облачному контроллеру для централизованного управления группой устройств, настройка протокола мониторинга SNMP, установка встроенных часов (есть автоматическая синхронизация через интернет), утилиты сетевой диагностики, системный журнал. Последний, кроме локального просмотра, может быть отправлен на сервер syslog.

В целом, особых сложностей при настройке оборудования мы не встретили. Хотя, конечно, для определенных сценариев (например, объединении сетей по IPSec или использовании Policy Routing) вам потребуется соответствующий опыт.

Работа с контроллером Omada

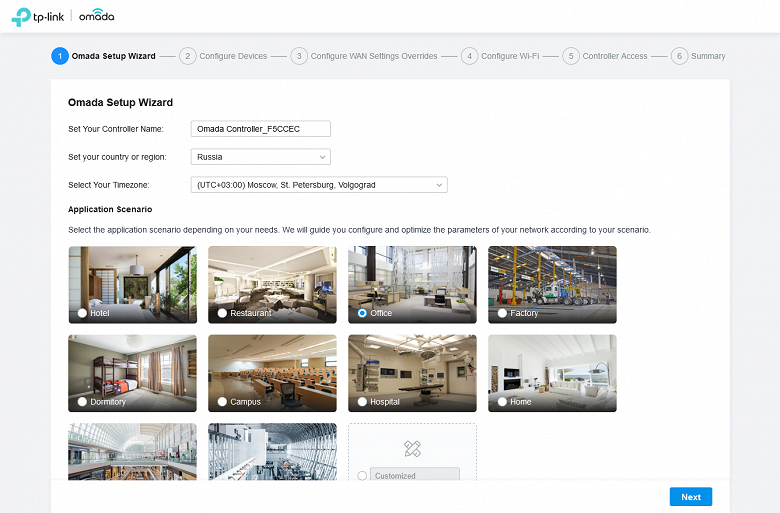

Если речь идет об организациях со сложной сетевой структурой (например, несколько офисов, много коммутаторов и точек доступа), есть смысл посмотреть в сторону централизованной системы управления TP-Link Omada. Для ее использования нужно скачать и установить программный контроллер, работающий под Windows или Linux, на физический компьютер или виртуальную машину в локальной сети. Отметим, что само программное обеспечение контроллера предоставляется бесплатно, а для его работы требуется Java.

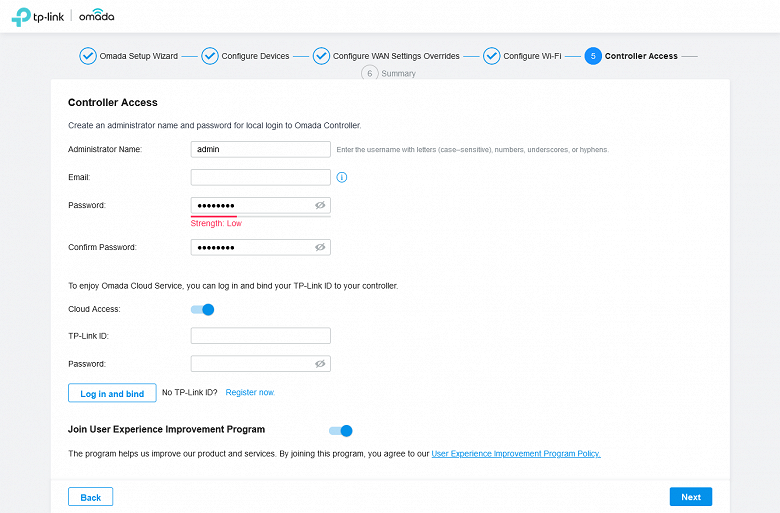

При первом запуске проводится инициализация баз и пользователю предлагается пройти мастер настройки.

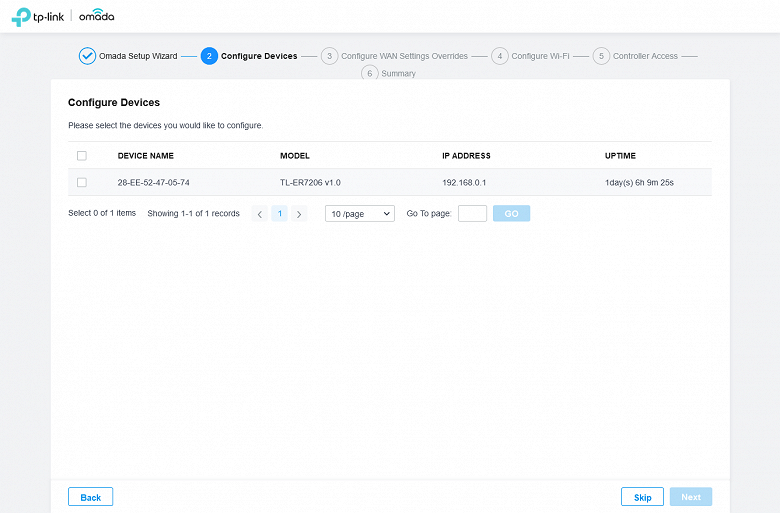

В случае, если контроллер находится в локальной сети маршрутизатора, то он его автоматически обнаружит и предложит подключиться.

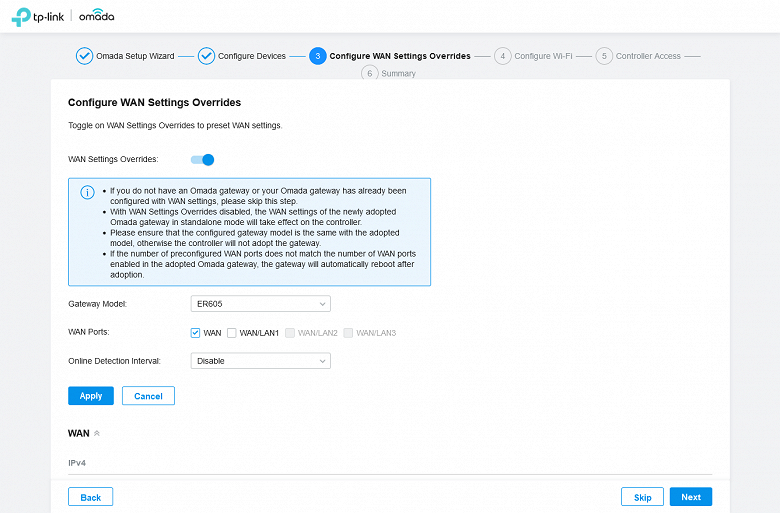

Обратите внимание, что если ранее шлюз настраивался через веб-интерфейс, то контроллер может переписать настройки подключения к провайдеру.

Здесь же можно подключить ваш новый контроллер к облачному сервису TP-Link (потребуется TP-Link ID). Это позволит иметь доступ к контроллеру из любой точки интернета через браузер или мобильное приложение.

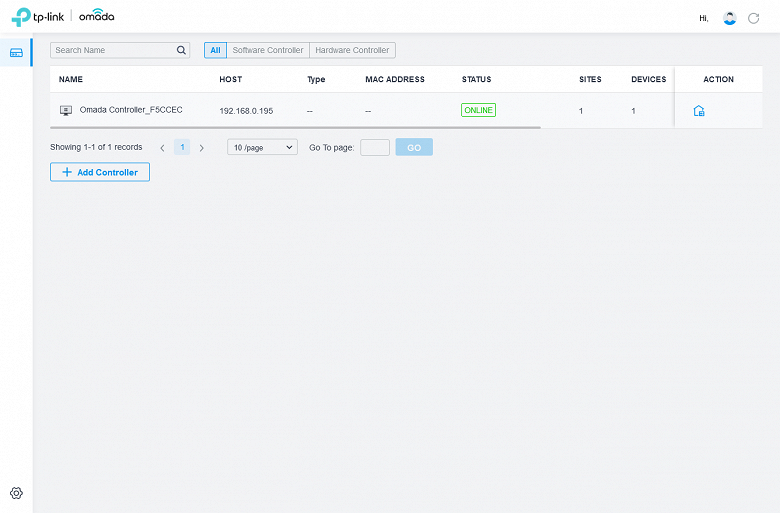

В этом режиме администратор видит все свои контроллеры и при выборе одного из них попадает в «родной» веб-интерфейс, где может осуществлять все операции мониторинга и настройки.

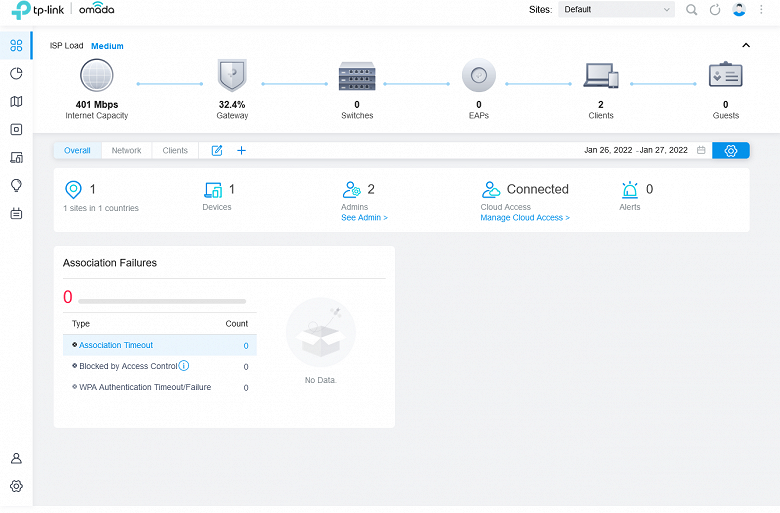

Сам интерфейс на наш взгляд, немного запутанный. Но здесь надо понимать, что это связано с тем, что его возможности существенно шире, чем управление одним маршрутизатором. Здесь можно завести сразу несколько «сайтов», в каждом могут быть также коммутаторы и точки доступа. Все это можно разместить на карте помещения, что особенно полезно для точек доступа. При этом есть возможность управления аккаунтами (локальными и облачными), у которых будет доступ к настройкам системы.

Непосредственно управление сетью осуществляется при выборе шестеренки в левом нижнем углу. В целом мы видим здесь аналогичные описанным выше настройки (в частности группы Transmission, Profiles и другие), но с учетом настройки коммутаторов и точек доступа.

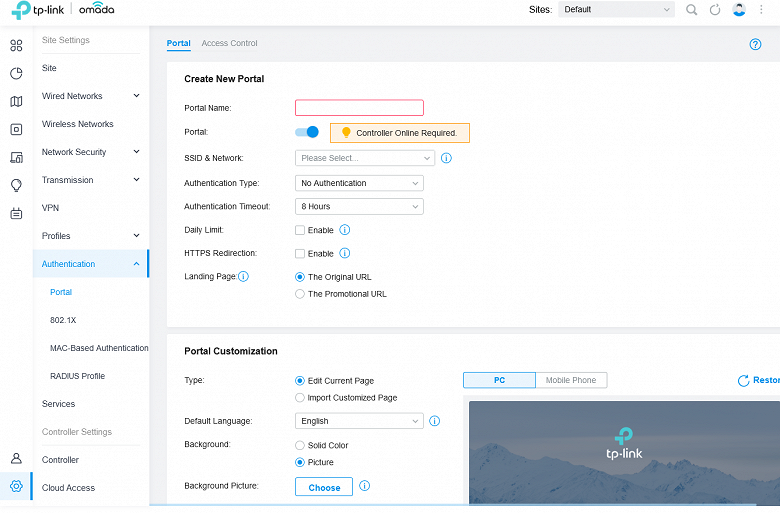

Благодаря работе через контроллер, появляются некоторые новые функции, например аутентификация пользователей через Facebook или Hotspot, VPN-сервер с протоколом OpenVPN и другие.

Если вы установили контроллер и добавили его к облачному сервису, то для некоторых операций можно будет использовать фирменное мобильное приложение TP-Link Omada. После входа в аккаунт, выбираете контроллер и получаете доступ к его состоянию, статистике и некоторым настройкам. Для оперативного контроля за работой сети это достаточно удобный инструмент.

Тестирование

Тестирование проводилось с прошивкой версии 1.1.1 Build 20210723 Rev.64359.

На примере данной модели мы решили проверить другой инструмент для измерения производительности сети — популярный пакет iperf3. Для первой части — маршрутизации трафика между сегментами LAN и WAN — использовались три машины под управлением Linux (Debian 10) — сервер доступа с поддержкой протоколов PPPoE/PPTP/L2TP и два клиента. Один находился в сегменте локальной сети маршрутизатора, а второй — за сервером доступа. На последнем запускался iperf3 в режиме сервера, а для проведения тестов с одновременной передачей данных в двух направлениях — сразу две копии сервера. На TP-Link TL-ER7206 соответствующим образом настраивался режим порта WAN. Все остальные настройки тестируемого устройства, способные повлиять на скорость, не менялись от значений по умолчанию.

| IPoE | PPPoE | PPTP | L2TP | |

|---|---|---|---|---|

| LAN→WAN (1 поток) | 939 | 931 | 910 | 904 |

| LAN←WAN (1 поток) | 939 | 933 | 906 | 911 |

| LAN↔WAN (2 потока) | 1810 | 1754 | 1509 | 1530 |

| LAN→WAN (8 потоков) | 941 | 936 | 854 | 914 |

| LAN←WAN (8 потоков) | 941 | 935 | 913 | 911 |

| LAN↔WAN (16 потоков) | 1856 | 1837 | 1370 | 1592 |

Как показало тестирование, устройство справляется с высокими скоростями при всех вариантах подключения к провайдеру. Так что его можно рекомендовать для применения на тарифах до гигабита в секунду включительно. Отметим, что, судя по предоставляемой в веб-интерфейсе информации, нагрузка на процессор в режимах PPTP и L2TP достаточно велика и при интенсивном обмене данными веб-интерфейс даже может немного «тормозить». При этом активация таких сервисов как контроль полосы пропускания, ограничение числа сессий и защита от flood-атак почти не оказывают влияния на максимальную скорость маршрутизации (проверялось в режиме IPoE).

Вторая группа тестов — проверка скорости работы серверов VPN между удаленным клиентом и сервером внутри локального сегмента сети маршрутизатора. Начнем с протоколов PPTP и L2TP. Конечно первый уже устарел, а без шифрования его вообще использовать не стоит, но все-таки проверим и этот вариант. В роли клиента выступает рабочая станция с Windows 10, а для подключения применяется встроенный клиент. Тип подключения самого маршрутизатора к интернету — IPoE.

| PPTP | PPTP MPPE | L2TP/IPSec | |

|---|---|---|---|

| клиент→LAN (1 поток) | 318 | 108 | 126 |

| клиент←LAN (1 поток) | 395 | 175 | 183 |

| клиент↔LAN (2 потока) | 417 | 180 | 181 |

| клиент→LAN (8 потоков) | 543 | 149 | 146 |

| клиент←LAN (8 потоков) | 401 | 147 | 195 |

| клиент↔LAN (16 потоков) | 415 | 151 | 205 |

Результаты сложно назвать высокими, для данного класса устройств их можно оценить скорее как средние. Вопрос комфорта удаленного доступа будет определяться числом клиентов, объемом данных, требованиями по скорости и так далее.

При использовании управления через контроллер, доступна настройка сервера удаленного доступа с протоколом OpenVPN. Результаты тестирования этого сценария на следующем графике. Использовалась актуальная версия официального клиента.

| OpenVPN | |

|---|---|

| клиент→LAN (1 поток) | 32 |

| клиент←LAN (1 поток) | 31 |

| клиент↔LAN (2 потока) | 33 |

| клиент→LAN (8 потоков) | 38 |

| клиент←LAN (8 потоков) | 30 |

| клиент↔LAN (16 потоков) | 37 |

Со скоростями до 40 Мбит/с выглядит все достаточно грустно. Так что на наш взгляд, маловероятно, что этот режим будет востребован на практике.

Последний тест — проверка производительности с «чистым» IPSec. Для данного сценария мы использовали клиент TheGreenBow и выбрали в настройках AES128. Не секрет, что обеспечить высокую скорость работы в данном случае можно только с использованием помощи аппаратных блоков шифрования платформы.

| IPSec | |

|---|---|

| клиент→LAN (1 поток) | 224 |

| клиент←LAN (1 поток) | 146 |

| клиент↔LAN (2 потока) | 163 |

| клиент→LAN (8 потоков) | 232 |

| клиент←LAN (8 потоков) | 155 |

| клиент↔LAN (16 потоков) | 167 |

Средний результат составляет 180 Мбит/с, что достаточно хорошо для данного сегмента. Хотя конечно и в этом случае загрузка процессорных ядер была на очень высоком уровне (одно 100%, второе около 50%). Кроме того, надо отметить, что настройки/возможности реализации данного протокола не очень гибкие по современным меркам. В частности, здесь есть только вариант с ключом для первой фазы, максимально sha1-aes256-dh5 для нее же и esp-aes256-dh5 для второй фазы.

Заключение

В данном материале рассматривалось специализированное решение для коммерческого сегмента, способное решать характерные для него задачи. Маршрутизатор имеет металлический корпус и пассивное охлаждение, что положительно сказывается на сроке службы и надежности. С точки зрения аппаратных характеристик отметим наличие порта SFP и возможности выбирать режим работы у двух из пяти портов для медного кабеля.

В дополнение к локальному управлению через браузер, предусмотрена интеграция с системой Omada SDN, что повышает удобство удаленного контроля и гибкость работы с крупными и/или географически распределенными сетями. Отметим также наличие фирменного мобильного приложения.

Встроенное программное обеспечение поддерживает такие востребованные в данном сегменте функции, как мульти-WAN, VLAN, управление полосой пропускания, Policy Routing, VPN (в том числе с IPSec), межсетевой экран с защитой от DDoS-атак некоторых типов и фильтр контента. При этом в целом можно сказать, что настройка и использование данных возможностей не требуют глубоких знаний от администратора, но, конечно, опыт в сетевых технологиях должен быть.

По производительности маршрутизации вопросов к устройству нет. Для серверов VPN, кроме протокола OpenVPN, результаты тоже неплохие. Однако при выборе оборудования не стоит забывать, что возможности любого готового решения ограничены, и нужно правильно выбирать его под свои требования к масштабированию, включая число клиентов локальной сети, число удаленных подключений, активные сервисы и так далее.

В заключение предлагаем посмотреть наш видеообзор VPN‑маршрутизатора TP-Link TL-ER7206:

Наш видеообзор VPN‑маршрутизатора TP-Link TL-ER7206 можно также посмотреть на iXBT.video

Интернет, наполненный духом свободы, становится все более и более контролируемым — провайдеры блокируют все подряд на свое усмотрение, поисковые системы следят за каждым вашим шагом, да и злоумышленники не дремлют. Неудивительно, что многие задумываются о том, чтобы обойти ограничения, вернувшись во времена «свободного Интернета». И VPN — один из таких способов.

Что такое VPN и зачем он нужен

VPN (Virtual Private Network, виртуальная частная сеть) — технология, позволяющая организовать локальную сеть поверх другой сети (чаще всего интернета). Чтобы пояснить, приведем такой пример. Допустим, вы военнослужащий срочной службы и хотите написать письмо девушке. Вы не собираетесь выдавать каких-либо секретов, но вам наверняка будет неприятно, что вашу переписку будут читать военные цензоры. Поэтому вы идете к прапорщику Семенову и договариваетесь с ним, что он будет отправлять ваши письма с городского почтового ящика. Семенов предлагает также, чтобы девушка писала ответы на адрес его городской квартиры, а он будет носить эти письма вам. Таким образом, прапорщик организовал виртуальную частную почту поверх обычной почты.

VPN-сервисы делают то же самое, подменяя ваш IP-адрес адресом своего сервера, зачастую расположенного в другой стране. Трафик между вами и VPN-сервером зашифрован, поэтому никто, даже ваш провайдер, не сможет определить, на какие сайты вы ходили и что там делали. Минус такой схемы в том, что бесплатные VPN-сервисы не отличаются высокой скоростью, да и уровень предоставляемой ими конфиденциальности зачастую сомнителен. А надежные и высокоскоростные VPN-сервисы требуют хоть и небольшой, но регулярной оплаты — в среднем, 2-5 долларов в месяц. Ну, так ведь и прапорщик Семенов вряд ли будет носить чужие письма «за спасибо».

Зачем подключать роутер к VPN

Подключить компьютер к VPN несложно. Вам не нужно разбираться, «как все устроено», достаточно скачать с сайта провайдера VPN-сервиса специальную утилиту, запустить ее, ввести полученные при регистрации логин/пароль — и все. Но при этом «свободный Интернет» будет только на этом компьютере. Все остальные устройства — пусть даже и подключенные к тому же роутеру — будут по-прежнему «под колпаком». Можно, конечно, установить ту же утилиту на все остальные компьютеры, а на смартфоны — аналогичные мобильные приложения (которые тоже можно скачать с сайта провайдера сервиса). Но это слишком хлопотно, намного удобнее подключить через VPN сам роутер. Правда, тут уже потребуется немного разобраться.

Во-первых, не всякий роутер в принципе может работать VPN-клиентом. Если настроить подключение не удается, то вполне возможно, что прошивка вашего роутера просто не позволяет подключаться к VPN-серверу поверх обычного интернета. В этом случае можно воспользоваться альтернативной прошивкой для роутеров DD-wrt или Tomato, но это потребует определенных знаний и навыков.

Во-вторых, многие, способные подключаться к VPN, роутеры предлагают небольшой выбор протоколов для подключения (OpenVPN, PPTP, L2TP и т.д.), а иногда выбора нет вообще и доступный протокол только один. Если вы подсоединяетесь к определенному VPN-серверу, убедитесь, что у него найдется хотя бы один общий протокол с вашим роутером.

Как подключить роутер к VPN

Зайдите в веб-интерфейс роутера, как это описано в руководстве по эксплуатации (обычно он находится по адресу 192.168.0.1 или 192.168.1.1). Если в меню найдется раздел «VPN-клиент», воспользоваться следует именно им — ваш роутер подготовлен для работы с VPN, и никаких проблем не предвидится.

Если такого раздела нет, попробуйте создать новое WAN-подключение. Для этого надо найти пункт меню «WAN» или «Internet». Иногда этот пункт расположен в корневом меню, иногда — в разделах «Connections», «Network» или «Settings». На открывшейся странице следует создать новое подключение и выбрать необходимый протокол.

Если вариантов выбора больше одного (и VPN-сервер, и роутер имеют несколько общих протоколов), то имейте в виду, что OpenVPN считается более безопасным, но он довольно сильно нагружает процессор роутера и может снижать скорость соединения.

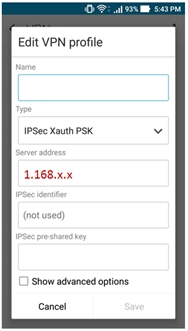

При выборе PPTP и L2TP вам потребуется ввести данные, полученные от VPN-сервиса при регистрации: адрес сервера, пароль и логин. Иногда также требуется ввести IP-адреса DNS-серверов. Также следует задать получение IP-адреса от сервера (Dynamic IP).

Поищите на сайте VPN-сервиса описание настроек роутеров — даже если вашей модели там нет, посмотрите какие именно параметры требуется ввести.

При выборе OpenVPN вам может потребоваться загрузить конфигурационный файл с расширением .ovpn — он содержит настройки, относящиеся к конкретному серверу. Этот файл также можно загрузить с сайта VPN-сервиса.

Сохраните настройки и дождитесь подключения к WAN (возможно, потребуется перезагрузка роутера). Если подключения не происходит, попробуйте отключить в настройках роутера IPv6, найти опцию VPN Passthrough и убедиться, что она включена или отключить NAT для клиентов.

2016/03/14 14:14:55

Как только компания открывает свой первый филиал встает вопрос о том, как обеспечить связь ИТ-инфраструктуры этого филиала с главным офисом. В большинстве случаев для этого используется интернет подключение. С помощью технологии VPN создается шифрованный канал связи, или другими словами VPN туннель через интернет. Используя этот туннель, удаленные офисы передают друг другу траффик.

В качестве VPN сервера может выступать как обычный Windows или Linux сервер, так и маршрутизатор. Для работы удаленного офиса ему в любом случае потребуется маршрутизатор для подключения к интернету. VPN маршрутизаторы в дополнение к своей основной задаче, могут выступать также в роли VPN сервера, что позволяет сэкономить на покупке выделенного VPN сервера и его последующем обслуживании.

2016: Топ-6 роутеров: сравнение

В феврале 2016 года мы рассмотрели шесть VPN-маршрутизаторов, разработанных для малого бизнеса, начиная с популярного бренда Cisco и заканчивая малоизвестными производителями, такими как DrayTek. Мы изучили каждый роутер, чтобы определить, как они соотносятся по цене, функциям и удобству настройки. Если вас интересует IPsec VPN, обратите внимание на модели, которые дают возможность простой настройки, такие как Cisco, Linksys или Netgear. Если вас интересует широкий выбор VPN протоколов, обратите внимание на D-Link. И если вы ищете уникальный набор функций, обратите внимание на модель от DrayTek или другие модели данной фирмы с интегрированным Wi-Fi, оптикой или VoIP.

Cisco RV325

Cisco RV325 это VPN маршрутизатор с двумя гигабитными WAN портами стоимостью примерно 21 000 руб. Это топовая модель роутеров Cisco серии RV VPN. Данная модель поддерживает до 50 IPsec туннелей, с заявленной полосой пропускания около 100 Мбит/с.

PPTP и SSL VPN серверы оба поддерживают до 10 одновременных клиентских подключений. RV325 поддерживает решение Cisco Easy VPN, что облегчает конфигурацию удаленных клиентов. Однако единственный вариант подключения сервер-сервер это IPsec. Было бы неплохо увидеть другие варианты, поскольку IPsec никогда не бывает прост в настройке. В целом, мы считаем, что графический интерфейс удобен и понятен. Это хорошая модель с поддержкой большинства распространенных функций VPN роутеров.

D-Link DSR-250

D-Link DSR-250 это восьмипортовый гигабитный VPN маршрутизатор стоимостью примерно 10 000 руб. Эта модель поддерживает шесть типов VPN, и до 25 одновременных IPsec подключений сервер-сервер или клиент-сервер с максимальной пропускной способностью примерно 50 Мбит/с. SSL VPN поддерживает до пяти туннелей. Так же может выступать в роли сервера и клиента PPTP и L2TP подключений, максимум 25 туннелей. OpenVPN сервер и клиент поддерживает до 5 туннелей. В целом, это роутер с большим набором функций. Он предоставляет широкий выбор VPN опций, доступ к принтеру или файлам через USB, а также динамическую фильтрацию веб контента.

DrayTek Vigor2925

DrayTek Vigor2925 стоимостью в 20 000 руб. имеет два гигабитных WAN порта и пять LAN портов. Модель поддерживает одновременно до 50 VPN туннелей сервер-сервер или клиент-сервер через IPsec, PPTP или L2TP. Пропускная способность IPsec туннелей – 50 Мбит/с. SSL VPN сервер поддерживает до 25 клиент-сервер подключений. Vigor2925 обладает большим количеством функций, поддерживает все основные VPN решения кроме OpenVPN. В дополнение к типичным функциям VPN маршрутизаторов, он также поддерживает динамическую фильтрацию веб контента, централизованное управление VPN и беспроводной точкой доступа, а также FTP доступ к файлам, расположенным на USB-носителе. Дополнительно он поддерживает мониторинг температуры через USB сенсор.

Linksys LRT224

Linksys LRT224 представляет собой маршрутизатор с двумя WAN и четырьмя LAN портами стоимостью в 17 500 руб. Все шесть портов гигабитные. Модель поддерживает до 45 IPsec туннелей, сервер-сервер либо клиент-сервер, с максимальной пропускной способностью в 110 Мбит/с. PPTP VPN сервер поддерживает до пяти одновременных клиентских подключений. OpenVPN сервер поддерживает до пяти одновременных клиент-сервер туннелей и OpenVPN клиент позволяет настроить подключение сервер-сервер. Это хороший выбор для тех, кого интересует IPsec VPN, так как в данной модели заявлена максимальная полоса пропускания и реализован упрощенный процесс настройки через веб интерфейс. Однако, данный маршрутизатор не поддерживает SSL VPN, а максимальное количество PPTP VPN туннелей всего лишь пять.

Netgear FVS336G

Netgear FVS336G является VPN сервером с двумя WAN портами стоимостью около 20 000 руб. Устройство поддерживает до 25 IPsec сервер-сервер или клиент-сервер туннелей, с максимальной заявленной полосой пропускания около 78 Мбит/с. SSL VPN сервер поддерживает до 10 туннелей. PPTP и L2TP серверы могут обслуживать до 25 клиентов. Мы считаем, что это нормальный маршрутизатор без каких-либо особых недостатков, несмотря на то что Netgear предоставляет программу для настройки IPsec VPN на клиентах для упрощения процесса развёртывания. Данной модели не хватает поддержки клиентов PPTP и L2TP, что делает IPsec единственным вариантом подключений сервер-сервер. Мы так же посчитали что данной модели требуется некоторое улучшение графического интерфейса.

TP-Link TL-ER6020

Помимо рассмотренных в статье маршрутизаторов, в России пользуется популярностью маршрутизатор TP-Link TL-ER6020. Средняя цена данной модели 11 500 руб. В наличии 2 гигабитных WAN порта, 2 гигабитных LAN, 1 гигабитный порт LAN/DMZ и 1 консольный порт для управления. Заявленная полоса пропускания IPsec VPN – 80 Мбит/с, максимальное количество VPN туннелей – 50. Из VPN протоколов поддерживаются IPsec, PPTP и L2TP и не поддерживаются SSL VPN и OpenVPN. Также среди недостатков можно отметить малое количество LAN портов и отсутствие USB порта. Однако учитывая относительно невысокую стоимость и возможность балансировки нагрузки и отказоустойчивости WAN подключения, можно сделать вывод что данная модель рассчитана на использование именно в качестве маршрутизатора, поэтому для реализации функционала коммутатора и файлового сервера потребуется отдельное железо. При этом у данного маршрутизатора удобный и быстрый веб-интерфейс, а также, согласно отзывам, хорошая производительность и стабильность работы. Можно также отметить реализованную функцию Policy Routing, которая позволяет создавать правила для перенаправления траффика на определённый WAN порт на основании адреса и порта источника и назначения.

Сравнивая маршрутизаторы

Все маршрутизаторы имеют в наличии IPsec и PPTP VPN серверы и все кроме двух (Linksys, TP-Link) имеют SSL VPN сервер для доступа клиентов через веб браузер. Все маршрутизаторы поддерживают сервер-сервер и клиент-сервер IPsec туннели, в то время как многие из них поддерживают только клиент-сервер для некоторых или для всех остальных VPN протоколов. Каждый маршрутизатор предлагает какой-либо вариант балансировки нагрузки и отказоустойчивости через использование второго WAN порта и/или поддержки 3G или 4G USB модемов. Все маршрутизаторы поддерживают тегирование VLAN. Два маршрутизатора (D-Link и DrayTek) так же предоставляют простой доступ к файлам и принтерам через USB порты.

| Cisco RV325 | D-Link DSR-250 |

DrayTek Vigor2925 | Linksys LRT224 | Netgear FVS336G | TP-LINK TL-ER6020 |

|

|---|---|---|---|---|---|---|

| Цена (руб.) | 21 000 | 10 000 | 20 000 | 17 500 | 20 000 | 11 500 |

| Плюсы | Много LAN портов

Поддержка Cisco Easy VPN |

Много VPN опций

USB Доступ к файлам и принтеру |

Множество возможностей

Уникальная функциональность |

EasyLink VPN упрощает настройку IPsec

Большая полоса пропускания |

Клиентская программа упрощает настройку IPsec VPN

Хорошая система всплывающих подсказок |

Хорошее соотношение цена/качество

Удобный веб интерфейс Policy Routing |

| Минусы | Единственный способ подключения сервер-сервер – IPsec

USB порт не поддерживает общий доступ к файлам и подключение принтера. |

Отсутствует второй WAN порт

Графический интерфейс мог бы быть лучше |

Не хватает всплывающих подсказок

Графический интерфейс мог бы быть лучше |

Отсутствует SSL VPN

Всего 5 одновременных PPTP туннелей |

Единственный способ подключения сервер-сервер – IPsec

Графический интерфейс мог бы быть лучше |

Нет SSL VPN и OpenVPN

Мало LAN портов Нет USB |

При подготовке были использованы материалы NetworkWorld

Источник: TAdviser, 2016

VPN-статьи

- VPN (мировой рынок)

- VPN-решения для корпоративных сетей

- VPN-роутеры для малого и среднего бизнеса (СМБ)

- VPN и приватность (анонимность)

- Цензура (контроль) в интернете. Опыт России

- Цензура (контроль и анонимность) в интернете. Мировой опыт

- Цензура (контроль) в интернете. Опыт Китая

VPN-протоколы, которые развивались в течение последних десятилетий:

- Point-to-Point Tunneling Protocol (PPTP)

- Internet Protocol Security (IPsec)

- Layer 2 Tunneling Protocol (L2TP)

- Secure Socket Tunneling Protocol (SSTP)

Смотрите также

Контроль и блокировки сайтов

- Цензура в интернете. Мировой опыт

- Цензура (контроль) в интернете. Опыт Китая, Компьютерная группа реагирования на чрезвычайные ситуации Китая (CERT)

- Цензура (контроль) в интернете. Опыт России, Политика Роскомнадзора по контролю интернета, ГРЧЦ

- Запросы силовиков на телефонные и банковские данные в России

- Закон о регулировании Рунета

- Национальная система фильтрации интернет-трафика (НаСФИТ)

- Как обойти интернет-цензуру дома и в офисе: 5 простых способов

- Блокировка сайтов в России

- Ревизор — система контроля блокировки сайтов в России

Анонимность

- Даркнет (теневой интернет, DarkNet)

- VPN и приватность (анонимность, анонимайзеры)

- VPN — Виртуальные частные сети

- СОРМ (Система оперативно-розыскных мероприятий)

- Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА)

- Ястреб-М Статистика телефонных разговоров

Критическая инфраструктура

- Цифровая экономика России

- Электронное правительство России

- Информационная безопасность цифровой экономики России

- Защита критической информационной инфраструктуры России

- Закон О безопасности критической информационной инфраструктуры Российской Федерации

- Основы государственной политики РФ в области международной информационной безопасности

- Доктрина информационной безопасности России

- Стратегия национальной безопасности России

- Соглашение стран СНГ в борьбе с преступлениями в сфере информационных технологий

- Автономный интернет в России

- Киберполигон России для обучения информационной безопасности

- Национальная биометрическая платформа (НБП)

- Единая биометрическая система (ЕБС) данных клиентов банков

- Биометрическая идентификация (рынок России)

- Каталог решений и проектов биометрии

- Единая сеть передачи данных (ЕСПД) для госорганов (Russian State Network, RSNet)

- Статья:Единая система программной документации (ЕСПД).

- Сеть передачи данных органов государственной власти (СПДОВ)

- Единая сеть электросвязи РФ

- Единый портал государственных услуг (ФГИС ЕПГУ)

- Гособлако — Государственная единая облачная платформа (ГЕОП)

- Госвеб Единая платформа интернет-порталов органов государственной власти

Импортозамещение

- Импортозамещение в сфере информационной безопасности

- Обзор: Импортозамещение информационных технологий в России

- Главные проблемы и препятствия импортозамещения ИТ в России

- Преимущества замещения иностранных ИТ-решений отечественными

- Основные риски импортозамещения ИТ

- Импортозамещение информационных технологий: 5 «За» и 5 «Против»

- Как импортозамещение ИТ сказалось на бизнесе иностранных вендоров? Взгляд из России

- Как запуск реестра отечественного ПО повлиял на бизнес российских вендоров

- Какие изменения происходят на российском ИТ-рынке под влиянием импортозамещения

- Оценки перспектив импортозамещения в госсекторе участниками рынка

Информационная безопасность и киберпреступность

- Обзор громких киберинцидентов 2020 года

- Киберпреступность в мире

- Требования NIST

- Глобальный индекс кибербезопасности

- Кибервойны, Кибервойна России и США, Кибервойна России и Великобритании, Кибервойна России и Украины

- Locked Shields (киберучения НАТО)

- Киберпреступность и киберконфликты : Россия, Кибервойска РФ, ФСБ, Национальный координационный центр по компьютерным инцидентам (НКЦКИ), Центр информационной безопасности (ЦИБ) ФСБ, Следственный комитет при прокуратуре РФ, Управление К БСТМ МВД России, МВД РФ, Министерство обороны РФ, Росгвардия, ФинЦЕРТ

- Число киберпреступлений в России, Русские хакеры

- Киберпреступность и киберконфликты : Украина, Киберцентр UA30, Национальные кибервойска Украины

- Национальный центр по защите данных системы здравоохранения Норвегии (HelseCERT)

- CERT NZ

- CERT-UZ Отдел технической безопасности в структуре государственного унитарного Центра UZINFOCOM

* Регулирование интернета в Казахстане, KZ-CERT

- Киберпреступность и киберконфликты : США, Пентагон, ЦРУ, АНБ, NSA Cybersecurity Directorate, ФБР, Киберкомандование США (US Cybercom), Министерства обороны США, NATO, Department of Homeland Security, Cybersecurity and Infrastructure Security Agency (CISA)

- Информационная безопасность в США

- Как США шпионили за производством микросхем в СССР

- Киберпреступность и киберконфликты : Европа, ENISA, ANSSI, Joint Cyber Unit, National Cyber Force

- Стратегия кибербезопасности ЕС

- Регулирование интернета в странах Евросоюза

- Информационная безопасность в Германии

- Информационная безопасность во Франции

- Информационная безопасность в Греции

- Информационная безопасность в Австралии

- Tactical Edge Networking (военный интернет)

- Киберпреступность и киберконфликты : Израиль

- Киберпреступность и киберконфликты : Иран

- Киберпреступность и киберконфликты : Китай

- Информационная безопасность в Китае

- Импортозамещение информационных технологий в Китае

- Киберпреступность и киберконфликты : КНДР

- Информационная безопасность в Молдавии

- Информационная безопасность в Японии

- Безопасность в интернете

- Безопасность интернет-сайтов

- Безопасность программного обеспечения (ПО)

- Безопасность веб-приложений

- Безопасность мессенджерах

- Угрозы безопасности общения в мобильной сети

- Безопасность в социальных сетях

- Киберзапугивание (кибербуллинг, киберсталкинг)

- Информационная безопасность в банках

- Информационная безопасность в судах

- CERT-GIB Computer Emergency Response Team — Group-IB

- Мошенничество с банковскими картами

- Взлом банкоматов

- Обзор: ИТ в банках 2016

- Политика ЦБ в сфере защиты информации (кибербезопасности)

- Потери организаций от киберпреступности

- Потери банков от киберпреступности

- Тренды развития ИТ в страховании (киберстрахование)

- Кибератаки

- Threat intelligence TI киберразведка

- Число кибератак в России и в мире

- Кибератаки на автомобили

- Обзор: Безопасность информационных систем

- Информационная безопасность

- Информационная безопасность в компании

- Информационная безопасность в медицине

- Информационная безопасность в электронной коммерции

- Информационная безопасность в ритейле

- Информационная безопасность (мировой рынок)

- Информационная безопасность (рынок России)

- Информационная безопасность на Украине

- Информационная безопасность в Белоруссии

- Главные тенденции в защите информации

- ПО для защиты информации (мировой рынок)

- ПО для защиты информации (рынок России)

- Pentesting (пентестинг)

- ИБ — Средства шифрования

- Криптография

- Управление инцидентами безопасности: проблемы и их решения

- Системы аутентификации

- Директор по информационной безопасности (Chief information security officer, CISO)

- Коррупция (мошенничество, взятки): Россия и мир

- Отмывание денег (Money Muling)

- Закон о персональных данных №152-ФЗ

- Защита персональных данных в Евросоюзе и США

- Расценки пользовательских данных на рынке киберпреступников

- Буткит (Bootkit)

- Уязвимости в ПО и оборудовании

- Джекпоттинг_(Jackpotting)

- Вирус-вымогатель (шифровальщик), Ramsomware, WannaCry, Petya/ExPetr/GoldenEye, CovidLock, Ragnar Locker, Ryuk, EvilQuest Вредонос-вымогатель для MacOS, Ransomware of Things (RoT), RegretLocker, Pay2Key, DoppelPaymer, Conti, DemonWare (вирус-вымогатель), Maui (вирус-вымогатель), LockBit (вирус-вымогатель)

- Защита от программ-вымогателей: существует ли она?

- Big Brother (вредоносная программа)

- MrbMiner (вирус-майнер)

- Защита от вирусов-вымогателей (шифровальщиков)

- Вредоносная программа (зловред)

- APT — Таргетированные или целевые атаки

- Исследование TAdviser и Microsoft: 39% российских СМБ-компаний столкнулись с целенаправленными кибератаками

- DDoS и DeOS

- Атаки на DNS-сервера

- DoS-атаки на сети доставки контента, CDN Content Delivery Network

- Как защититься от DDoS-атаки. TADетали

- Визуальная защита информации — Визуальное хакерство — Подглядывание

- Ханипоты (ловушки для хакеров)

- Руткит (Rootkit)

- Fraud Detection System (fraud, фрод, система обнаружения мошенничества)

- Каталог Антифрод-решений и проектов

- Как выбрать антифрод-систему для банка? TADетали

- Security Information and Event Management (SIEM)

- Threat intelligence (TI) — Киберразведка

- Каталог SIEM-решений и проектов

- Чем полезна SIEM-система и как её внедрить?

- Для чего нужна система SIEM и как её внедрить TADетали

- Системы обнаружения и предотвращения вторжений

- Отражения локальных угроз (HIPS)

- Защита конфиденциальной информации от внутренних угроз (IPC)

- Спуфинг (spoofing) — кибератака

- Фишинг, Фишинг в России, DMARC, SMTP

- Сталкерское ПО (программы-шпионы)

- Троян, Trojan Source (кибератака)

- Ботнет Боты, TeamTNT (ботнет), Meris (ботнет)

- Backdoor

- Черви Stuxnet Regin Conficker

- EternalBlue

- Рынок безопасности АСУ ТП

- Флуд (Flood)

- Предотвращения утечек информации (DLP)

- Скимминг (шимминг)

- Спам, Мошенничество с электронной почтой

- Социальная инженерия

- Телефонное мошенничество

- Звуковые атаки

- Warshipping (кибератака Военный корабль)

- Антиспам программные решения

- Классические файловые вирусы

- Антивирусы

- ИБ : средства защиты

- Система резервного копирования

- Система резервного копирования (технологии)

- Система резервного копирования (безопасность)

- Межсетевые экраны

- Системы видеонаблюдения

- Видеоаналитика

Примечания

Время на прочтение

4 мин

Количество просмотров 176K

Полный и подробный туториал как поднять VPN-сервер на роутере, реализовать автоподключение к нему в системе Windows и разрешить выход в интернет только через VPN.

Статья написана достаточно подробно, с расчетом даже на тех людей, кто впервые зашел в раздел Windows «Сетевые подключения».

Для чего это может пригодиться:

- Вы фрилансер на сайтах вроде freelancer.com, upwork.com и т.д. И вы часто путешествуете. Есть большая вероятность, что вас забанят при заходе в аккаунт с другого IP. В этой статье описано одно из решений данной проблемы.

- Иная необходимость удаленно использовать определенный IP.

- Предоставление кому-либо в любой точке мира именно вашего IP.

Содержание:

- Настройка VPN-сервера на роутере

- Подключение к VPN через Windows

- Автоподключение к VPN при включении ПК

- Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

1. Настройка VPN-сервера на роутере

Сразу хочу сказать, что не все роутеры поддерживают функцию VPN. Буду показывать на примере роутера Tenda. Для других процедура аналогична. Так же необходим статический (белый) IP. Обычно его можно приобрести у вашего провайдера за небольшую плату или вовсе бесплатно.

1. Подключаемся к роутеру. Вводим локальный IP роутера в адресную строку браузера. В моем случае это 192.168.0.1. Посмотреть его можно на наклейке на нижней части роутера, либо в интернете.

2. Вводим логин/пароль. Обычно логин и пароль одинаковы: admin. Если нет, смотрите в инструкции к своему роутеру или в интернете.

3. Переходим во вкладку «VPN/PPTP сервер». На других роутерах это может быть сразу вкладка «VPN-сервер». Если ничего подобного нет, скорее всего, ваш роутер не поддерживает VPN.

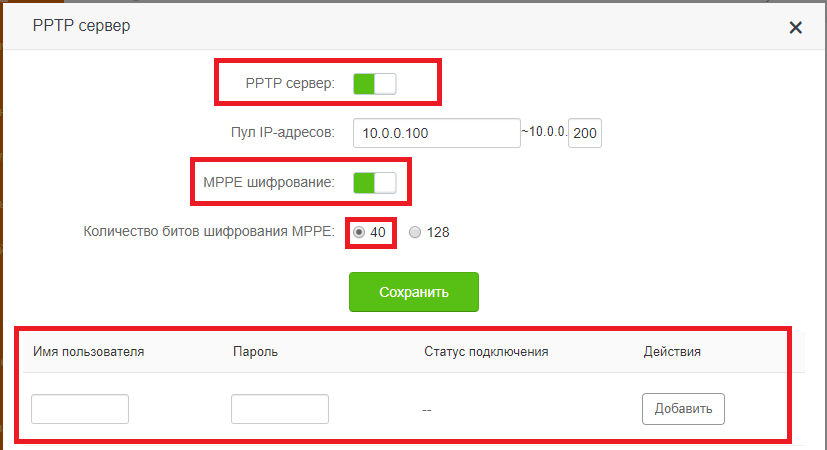

4. Включаем сервер PPTP, включаем шифрование. Добавляем Имя пользователя (Логин) и Пароль для подключение к этому серверу. Сохраняем.

Настройка сервера VPN на роутере закончена. Переходим к настройкам Windows.

2. Подключение к VPN через Windows

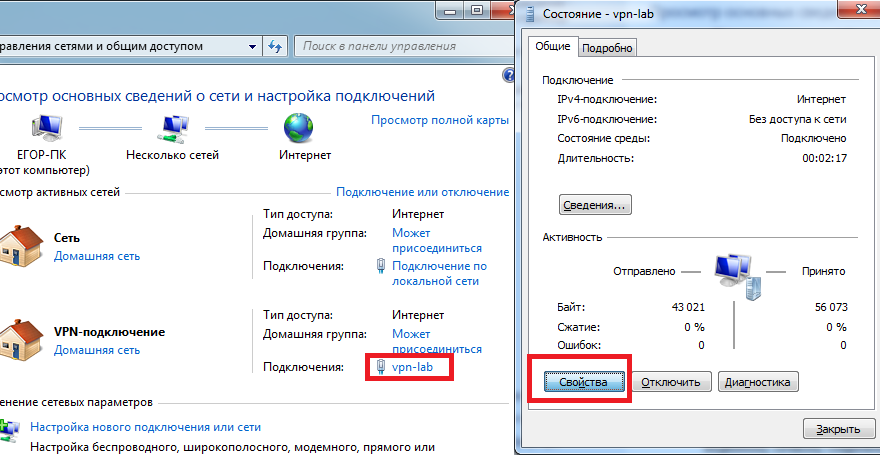

Настройка будет проводиться на примере чистой Windows 7. На более старших версиях процедура отличается не сильно.

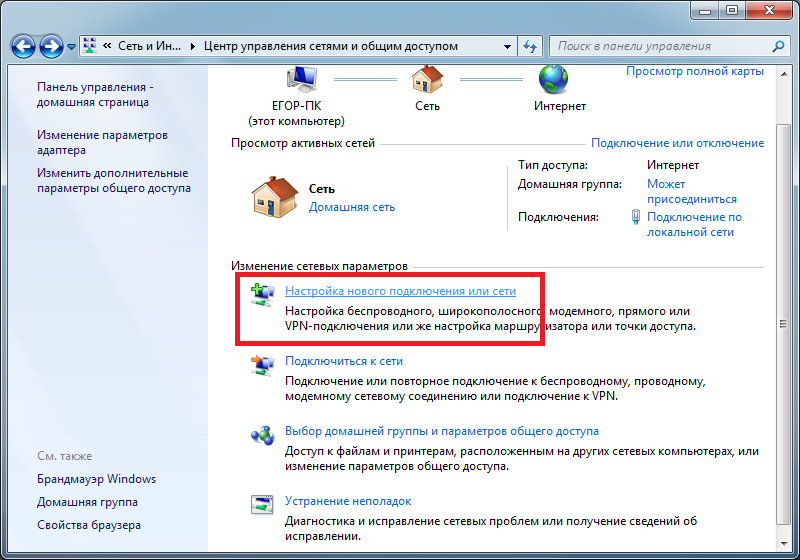

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом». Нажимаем «Настройка нового подключения или сети».

2. Выбираем поочередно «Подключение к рабочему месту/Нет, создать новое сетевое подключение/Использовать мое подключение к интернету (VPN)».

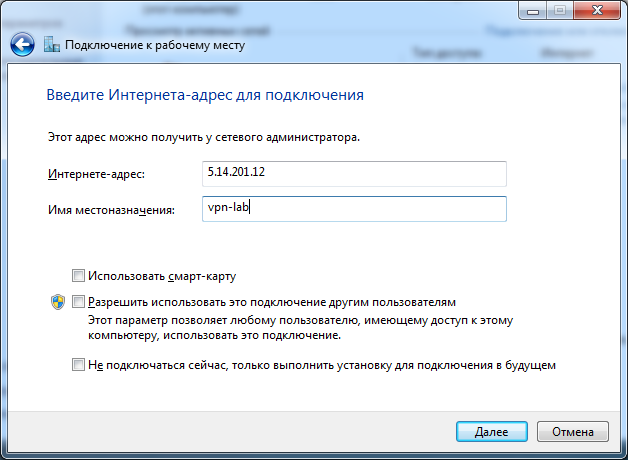

3. В следующем окне в поле «Интернет-адрес» вводим IP нашего VPN-сервера. В поле «Имя местоназначения» указываем любое название на английском без пробелов (например vpn-lab).

Чтобы узнать внешний IP ранее настроенного роутера, нужно зайти с любого устройства, подключенного к роутеру-VPN-серверу, на сайт 2ip.ru. Вписываем указанный там IP в поле.

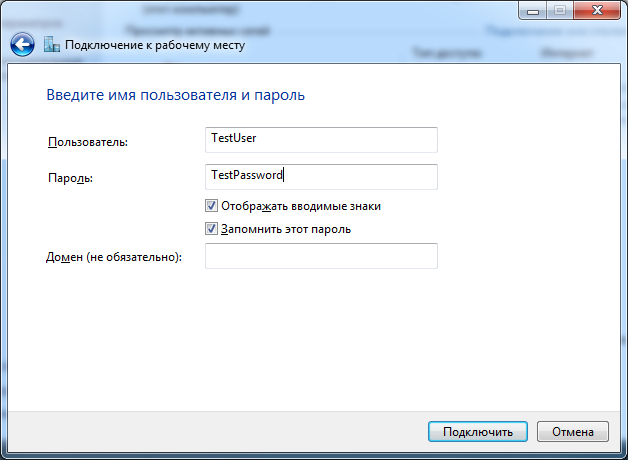

4. Вводим Логин и Пароль для подключения к сети VPN, которые добавлялись ранее. Нажимаем «Подключиться».

5. Если все сделано правильно, в списке подключений отобразится созданное VPN-подключение. Открываем свойства этого подключения.

6. Настраиваем пункты во вкладках как показано на рисунках ниже. Нажимаем ОК.

7. Проверяем работоспособность. Теперь при проверке внешнего IP (например, через сайт 2ip.ru) должен отображаться IP-адрес роутера-сервера, а не ваш.

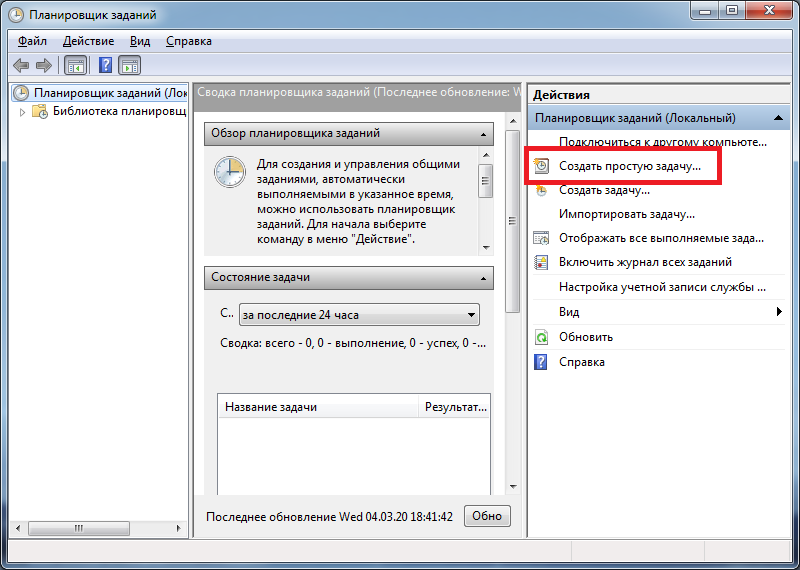

3. Автоподключение к VPN при включении ПК

1. Запускаем «Планировщик заданий».

2. Выбираем «Создать простую задачу».

3. В поле «Имя» вводим любое имя (Например AutoVPNConncet).

4. В поле «Триггер» выбираем «При входе в Windows».

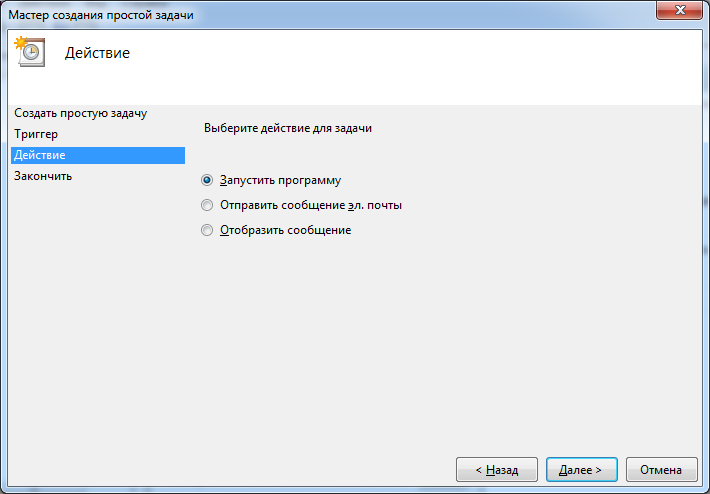

5. Действие — «Запустить программу».

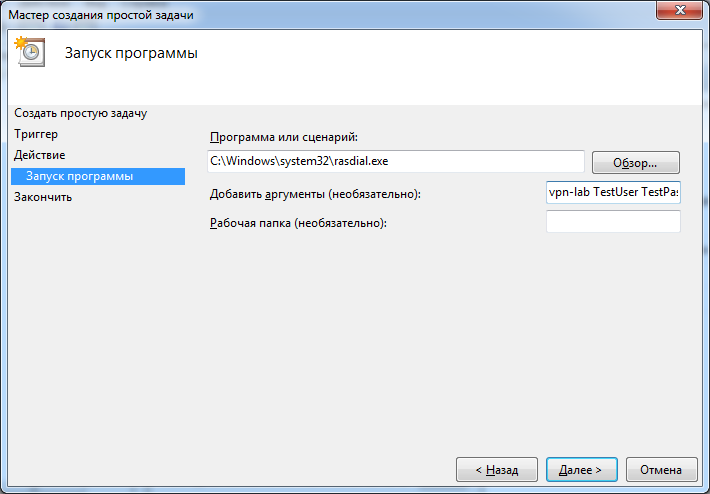

6. Далее в поле «Программа или сценарий» вводим «C:\Windows\system32\rasdial.exe». В поле «Добавить аргументы» вводим «<имя VPN-соединения в списке сетевых подключений> <Логин> <Пароль>» без кавычек. В моем случае это было «vpn-lab TestUser TestPassword».

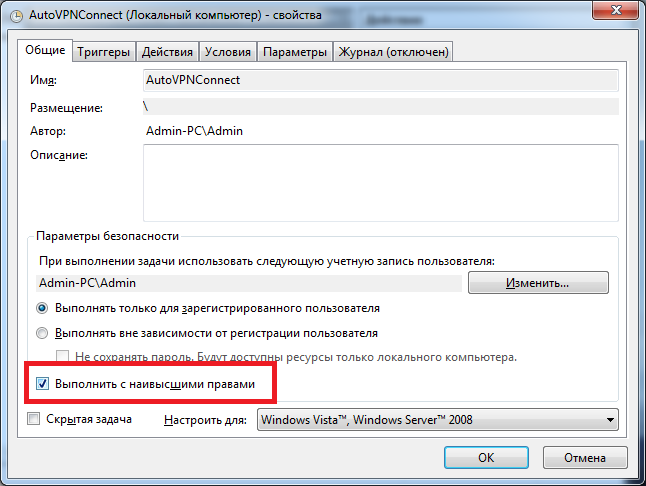

7. Ставим галочку на «Открыть окно „Свойства“ после нажатия кнопки „Готово“». Нажимаем «Готово».

8. В открывшемся окне ставим галочку на «Выполнить с наивысшими правами». Нажать ОК.

9. Готово. Осталось проверить. Перезагрузите компьютер. После этого проверьте свой IP в сети (например на 2ip.ru). Он должен совпадать с VPN-адресом.

4. Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

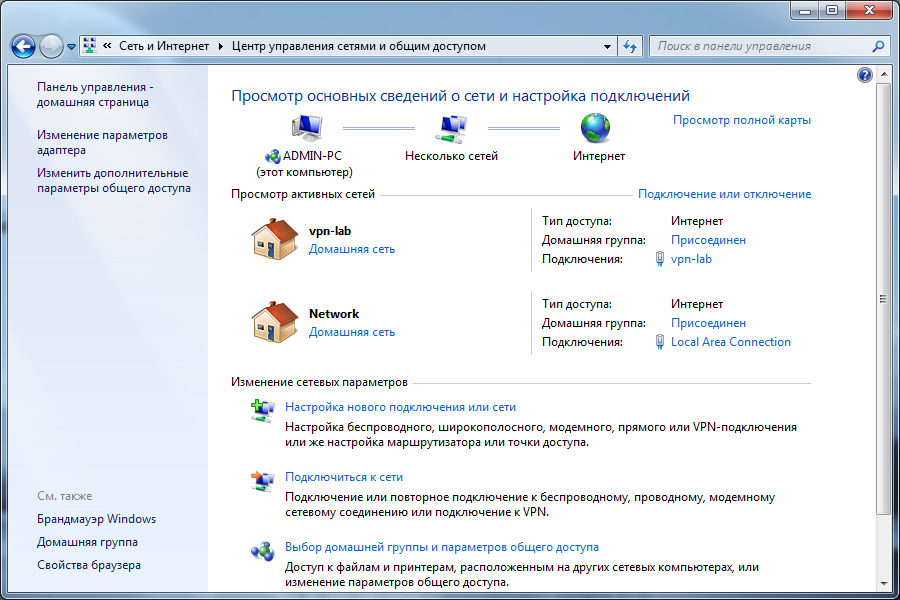

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом».

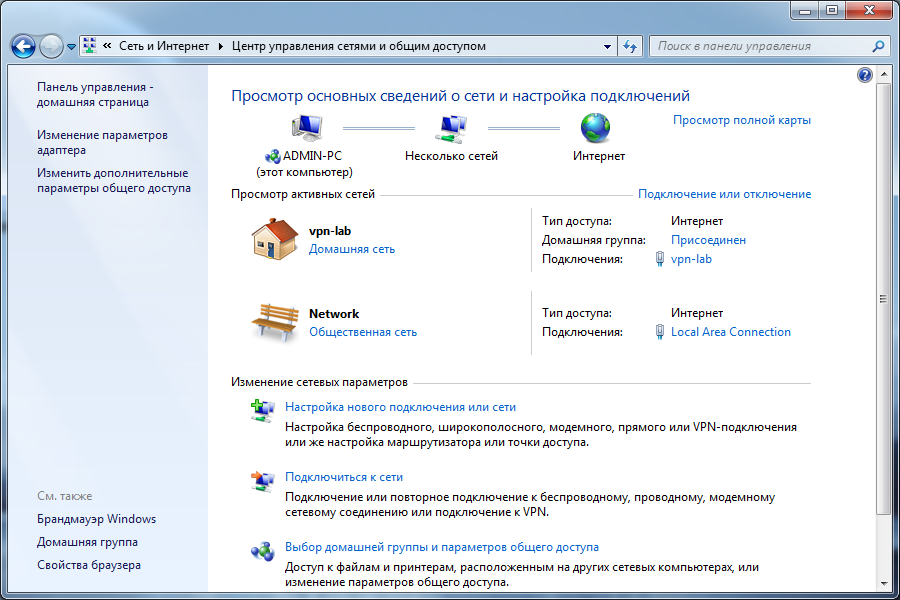

2. VPN-подключение определяем как «Домашняя сеть», сетевое подключение как «Общественная сеть».

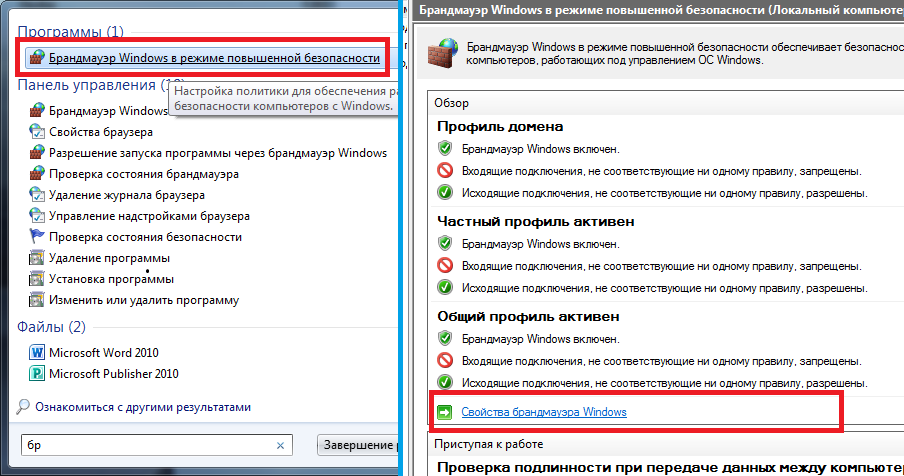

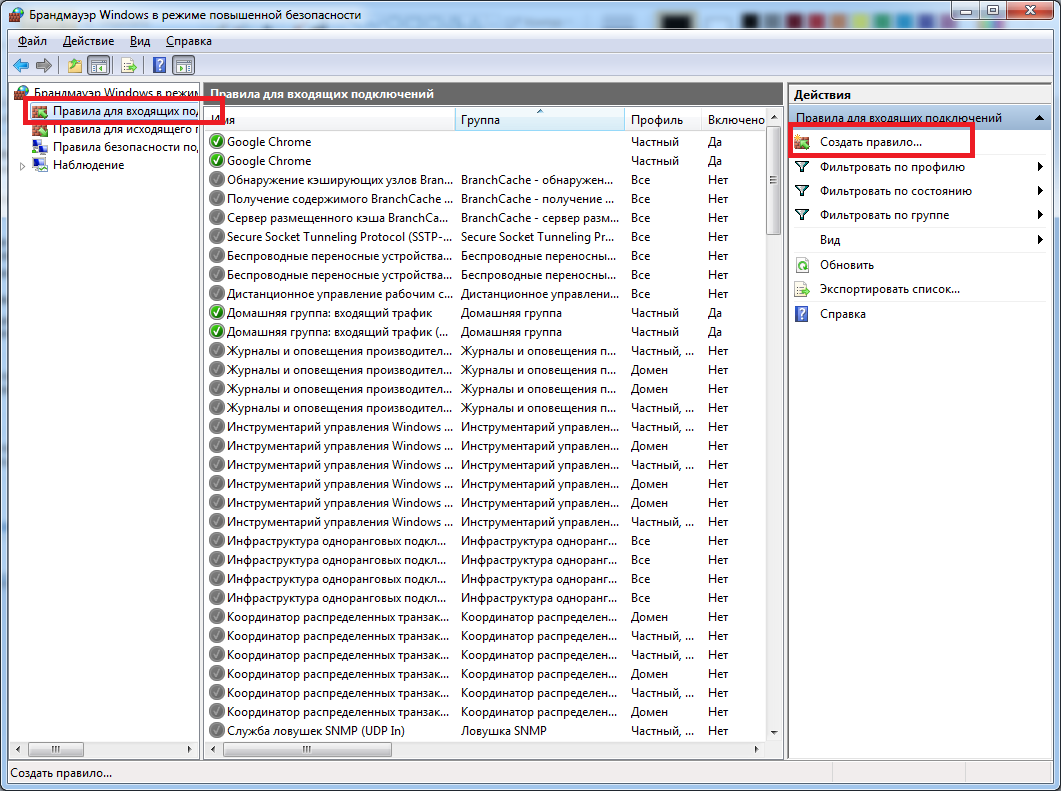

3. Открываем «Брандмауэр Windows в режиме повышенной безопасности» и нажимаем на «Свойства брандмауэра Windows».

4. Во вкладке «Общий профиль» блокируем Входящие и Исходящие соединения. В «Защищенные сетевые подключения» выбрать все.

5. Переходим во вкладку «Правила для входящих соединений». Нажимаем «Создать правило».

6. Далее выбираем:

- Тип правила: «Настраиваемые»

- Программа: «Все программы»

- Протокол и порты: «Тип протокола: Любой»

- Область: «Локальные IP: Любой; Удаленные IP: Указанный IP» и здесь добавляем IP вашего VPN (как на скрине ниже).

- Действие: «Разрешить подключение»

- Профиль: ТОЛЬКО «Публичный»

- Имя: (любое) «VPN1»

Нажимаем «Готово».

7. Переходим во вкладку «Правила для исходящих соединений». Нажимаем «Создать правило» и делаем все как в предыдущем пункте.

8. Проверяем работоспособность. Теперь при отключенном VPN должен отсутствовать доступ в интернет.

Буду благодарен всем за конструктивные замечания и предложения.

FAQ

Как настроить VPN сервер с переадресацией портов?

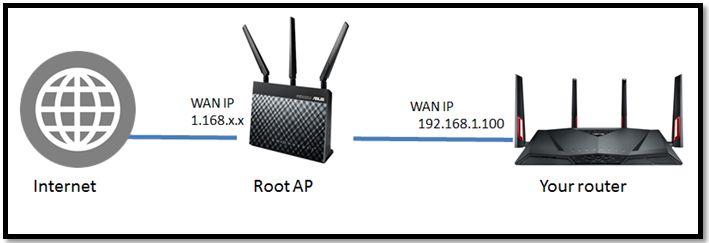

Когда WAN IP адрес Вашего роутера использует Приватный или Виртуальный IP адрес (private / virtual IP address), Ваш роутер может использовать беспроводную сеть как показано на рисунке ниже. Ваш роутер подключается к Интернет. Ваш роутер соединяется с Интернет, используя другой маршрутизатор (здесь мы его называем как Корневая точка доступа «the Root AP»). Корневая точка доступа присваивает IP адрес Вашего роутера. В этом случае, Вам придется настроить проброс портов, NAT Сервер или Виртуальный сервер на корневой точке доступа для подключения Вашего роутера к интернет по VPN.

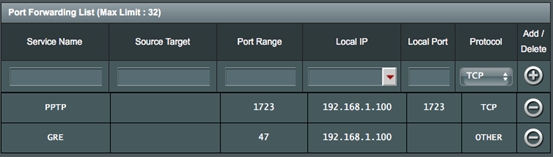

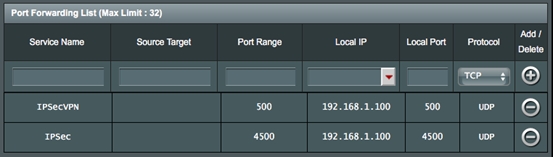

VPN тоннель и номера портов

|

VPN server |

Port |

|

PPTP |

TCP 1723, Other 47 |

|

OpenVPN |

UDP 1194 |

|

IPSec |

UDP 500, UDP 4500 |

Ниже объясняется, как настроить переадресацию портов на маршрутизаторе ROOT AP. Для примера, настроим главный роутер (Root AP). С IP-адресом WAN маршрутизатора ASUS — 1.168.x.x и с IP-адрес 192.168.1.100 для второстепенного маршрутизатора.

Примечание: (1) Вы должны иметь разрешение на изменение настроек Root AP. Если у вас нет таких полномочий, обратитесь к администратору сети.

(2) Настройки могут отличаться от различных маршрутизаторов. Чтобы получить подробные инструкции, обратитесь к руководству пользователя Root AP.

Шаг 1: Войдите в Веб-интерфейс Вашего роутера и перейдите на страницу Network Map для проверки WAN IP адрес.

Шаг 2: Настройте главный роутер «Root AP».

Войдите в веб-графический интерфейс главного маршрутизатора Root AP и настройте параметры Переадресации портов (Port Forwarding) / Виртуальный сервер (Virtual server) / NAT сервер, как показано ниже.

PPTP VPN: на экране Port Forwarding (Перенаправление портов) установите для туннеля PPTP: Local Port (Локальный порт) на 1723 и Протокол (Protocol) — TCP, а потом для туннеля GRE введите Диапазон портов (Port Range) — 47 и Протокол (Protocol) — Other.

OpenVPN: на экране Port Forwarding (Перенаправление портов) установите локальный порт 1194 и протокол — UDP для туннеля OpenVPN.

IPSecVPN: на экране Port Forwarding (Перенаправление портов), для тоннеля IPSecVPN установите локальный порт на 500 и протокол — UDP, а потом, для туннеля IPSec установите локальный порт на 4500 и протокол UDP.

Шаг 3: На экране VPN соединение на своем мобильном устройстве или ПК введите IP-адрес WAN домена главного маршрутизатора (Root AP) или DDNS в поле сервера VPN.

Пример:

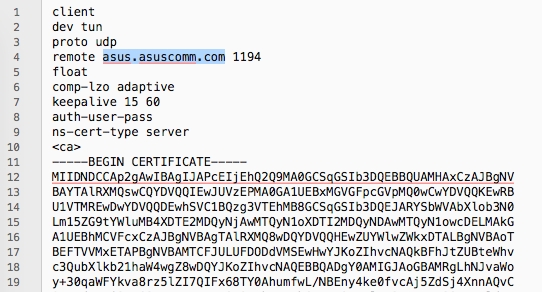

Если Вы используете OpenVPN, откройте файл конфигурации OpenVPN с помощью текстового редактора, а затем измените адрес на IP-адрес или DDNS интерфейса WAN удаленного главного роутера (Root AP), как выделено синим цветом на скриншоте ниже.

Важно: если тип подключения WAN на главном роутере (Root AP) — PPTP / L2TP / PPPoE, возможно, возникнут проблемы с подключением к VPN.

Эта информация была полезной?

Yes

No

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.